É assim que é o centro de monitoramento do data center NORD-2, localizado em MoscouSobre quais medidas são tomadas para garantir a segurança da informação (IS), você leu mais de uma vez. Qualquer pessoa de TI que se preze pode facilmente nomear as regras de 5 a 10 IS. O Cloud4Y também se oferece para falar sobre a segurança das informações dos data centers.

É assim que é o centro de monitoramento do data center NORD-2, localizado em MoscouSobre quais medidas são tomadas para garantir a segurança da informação (IS), você leu mais de uma vez. Qualquer pessoa de TI que se preze pode facilmente nomear as regras de 5 a 10 IS. O Cloud4Y também se oferece para falar sobre a segurança das informações dos data centers. Ao garantir a segurança das informações do datacenter, os objetos mais "protegidos" são:

- recursos de informação (dados);

- processos para coleta, processamento, armazenamento e transmissão de informações;

- usuários do sistema e equipe de manutenção;

- infraestrutura de informações, incluindo hardware e software para processamento, transmissão e exibição de informações, incluindo canais de troca de informações, sistemas e instalações de proteção de informações.

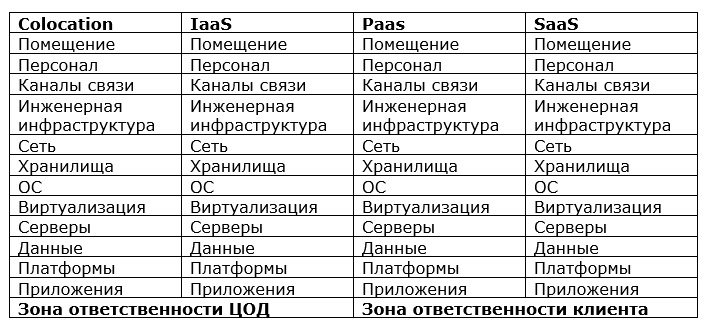

A área de responsabilidade do data center depende do modelo de serviços prestados (IaaS / PaaS / SaaS). Como fica, veja a imagem abaixo:

Escopo da política de segurança do data center, dependendo do modelo de serviços prestados

Escopo da política de segurança do data center, dependendo do modelo de serviços prestadosA parte mais importante do desenvolvimento de uma política de segurança da informação é a construção de um modelo de ameaças e violadores. O que poderia se tornar uma ameaça para o data center?

- Eventos adversos de natureza natural, tecnogênica e social

- Terroristas, elementos criminais, etc.

- Dependência de fornecedores, fornecedores, parceiros, clientes

- Falhas, falhas, destruição, danos ao software e hardware

- Funcionários do data center que realizam ameaças de SI usando os direitos e poderes legalmente concedidos a eles (violadores de SI internos)

- Funcionários do datacenter que realizam ameaças de SI fora dos direitos e poderes legalmente concedidos a eles, bem como entidades que não pertencem ao pessoal do datacenter, mas que tentam acesso não autorizado e ações não autorizadas (violadores de SI externos)

- Não cumprimento dos requisitos dos órgãos de supervisão e regulamentação, lei aplicável

A análise de riscos - identificando ameaças em potencial e avaliando a magnitude das consequências de sua implementação - ajudará a selecionar corretamente as tarefas prioritárias que os especialistas em segurança da informação do datacenter devem resolver, planejar orçamentos para a compra de hardware e software.

A segurança é um processo contínuo que inclui as etapas de planejamento, implementação e operação, monitoramento, análise e melhoria do sistema de segurança da informação. Para criar sistemas de gerenciamento de segurança da informação, é utilizado o chamado "

ciclo de Deming ".

Uma parte importante das políticas de segurança é a distribuição de funções e responsabilidades do pessoal para sua implementação. As políticas devem ser constantemente revisadas para levar em conta alterações legislativas, novas ameaças e soluções emergentes. E, é claro, para trazer requisitos de segurança da informação para a equipe e realizar seu treinamento.

Medidas organizacionais

Alguns especialistas são céticos em relação à segurança "em papel", considerando as principais habilidades práticas para resistir a uma tentativa de invasão. A experiência real em garantir a segurança da informação nos bancos sugere o oposto. Os especialistas em segurança da informação podem ter uma excelente experiência na identificação e mitigação de riscos, mas se a equipe do data center não seguir suas instruções, tudo será em vão.

A segurança, por via de regra, não traz dinheiro, mas apenas minimiza os riscos. Portanto, é frequentemente tratado como algo interferente e secundário. E quando os especialistas em segurança começam a se ressentir (com todo o direito de fazê-lo), geralmente surgem conflitos com a equipe e os gerentes das unidades operacionais.

A presença de padrões e requisitos da indústria dos reguladores ajuda os guardas de segurança a defender suas posições nas negociações com a gerência, e as políticas, regulamentos e regras de SI aprovadas nos permitem levar a equipe a cumprir os requisitos descritos lá, resumindo a base para decisões frequentemente impopulares.

Proteção do quarto

Ao fornecer um data center com o modelo de colocação, a segurança física e o controle de acesso ao equipamento do cliente são destacados. Para isso, são usadas partições (partes vedadas do salão), que estão sob vigilância por vídeo do cliente e às quais o acesso do pessoal do data center é limitado.

Nos centros estaduais de informática com segurança física, no final do século passado, as coisas não estavam ruins. Havia controle de acesso, controle de acesso às salas, embora sem computadores e câmeras de vídeo, sistemas de extinção de incêndio - em caso de incêndio, o freon era automaticamente lançado na sala de máquinas.

Atualmente, a segurança física é ainda melhor. Os sistemas de controle e gerenciamento de acesso (ACS) tornaram-se inteligentes e estão sendo introduzidos métodos biométricos de restrição de acesso.

Os sistemas de extinção de incêndio tornaram-se mais seguros para o pessoal e o equipamento, entre os quais instalações para inibir, isolar, resfriar e efeitos hipóxicos na zona de ignição. Juntamente com os sistemas obrigatórios de proteção contra incêndio nos datacenters, um sistema de detecção precoce de incêndio do tipo aspiração é frequentemente usado.

Para proteger os datacenters de ameaças externas - incêndios, explosões, colapso de estruturas de edifícios, inundações, gases corrosivos - começaram a ser utilizados locais e cofres de segurança, nos quais o equipamento do servidor está protegido contra quase todos os fatores externos prejudiciais.

Elo mais fraco - Homem

Sistemas de CFTV “inteligentes”, sensores volumétricos de rastreamento (acústico, infravermelho, ultrassônico, microondas), o ACS reduziram os riscos, mas não resolveram todos os problemas. Essas ferramentas não ajudarão, por exemplo, quando as pessoas admitidas corretamente no data center com uma ferramenta carregada corretamente "engancham" alguma coisa. E, como costuma acontecer, um gancho aleatório trará o máximo de problemas.

O trabalho do data center pode ser afetado pelo uso indevido de recursos por pessoal, por exemplo, mineração ilegal. Os sistemas de gerenciamento de infraestrutura de data center (DCIM) podem ajudar nesses casos.

O pessoal também exige proteção, pois costuma ser chamado de elo mais vulnerável no sistema de proteção. Ataques direcionados por criminosos profissionais geralmente começam com o uso de métodos de engenharia social. Muitas vezes, os sistemas mais protegidos caem ou são comprometidos depois que alguém em algum lugar clica / faz o download / faz. Tais riscos podem ser minimizados com o treinamento de pessoal e a introdução das melhores práticas mundiais no campo da segurança da informação.

Proteção da infraestrutura de engenharia

As ameaças tradicionais ao funcionamento do datacenter são falhas de energia e falhas no sistema de refrigeração. Nós nos acostumamos a essas ameaças e aprendemos a lidar com elas.

Uma nova tendência foi a introdução generalizada de equipamentos “inteligentes”, conectados em rede: UPSs controlados, sistemas inteligentes de refrigeração e ventilação, uma variedade de controladores e sensores conectados aos sistemas de monitoramento. Ao criar um modelo de ameaça do data center, não se deve esquecer a probabilidade de um ataque à rede de infraestrutura (e, possivelmente, à rede de TI do data center associada a ele). A situação é complicada pelo fato de que parte do equipamento (por exemplo, resfriadores) pode ser movida para fora do data center, por exemplo, no telhado de um prédio alugado.

Proteção do canal de comunicação

Se o data center fornecer serviços não apenas de acordo com o modelo de colocation, você precisará lidar com a proteção na nuvem. De acordo com a Check Point, apenas no ano passado, 51% das organizações em todo o mundo encontraram ataques a estruturas de nuvem. Os ataques DDoS interrompem os negócios, os vírus de ransomware exigem um resgate, os ataques direcionados aos sistemas bancários levam ao roubo de fundos das contas correspondentes.

As ameaças de invasões externas também são preocupantes para os especialistas em segurança da informação nos data centers. Os ataques distribuídos destinados a interromper o fornecimento de serviços, bem como as ameaças de hackers, roubo ou alteração de dados contidos na infraestrutura virtual ou nos sistemas de armazenamento, são mais relevantes para os data centers.

Para proteger o perímetro externo do data center, são utilizados sistemas modernos com as funções de detecção e neutralização de códigos maliciosos, aplicativos de monitoramento e a capacidade de importar a tecnologia de defesa proativa Threat Intelligence. Em alguns casos, implante sistemas com a funcionalidade IPS (prevenção de intrusões) com ajuste automático do conjunto de assinaturas para os parâmetros do ambiente protegido.

Para se proteger contra ataques DDoS, as empresas russas, em regra, usam serviços externos especializados que direcionam o tráfego para outros nós e o filtram na nuvem. A proteção do lado do operador é muito mais eficaz do que do lado do cliente, e os data centers atuam como intermediários na venda de serviços.

Ataques internos de DDoS também são possíveis em datacenters: um invasor penetra em servidores fracamente protegidos de uma empresa que hospeda seus equipamentos usando o modelo de colocação e, a partir deles, realiza um ataque de negação de serviço contra outros clientes desse datacenter por meio de uma rede interna.

Atenção aos ambientes virtuais

É necessário levar em consideração as especificidades do objeto protegido - o uso da virtualização, o dinamismo da mudança de infra-estruturas de TI, a interconexão de serviços, quando um ataque bem-sucedido a um cliente pode ameaçar a segurança dos vizinhos. Por exemplo, ao invadir uma janela de encaixe front-end ao trabalhar no PaaS baseado no KuaRnetes, um invasor pode obter imediatamente todas as informações de senha e até mesmo acessar o sistema de orquestração.

Os produtos fornecidos pelo modelo de serviço têm um alto grau de automação. Para não interferir nos negócios, nenhum grau menor de automação e escala horizontal deveria ter imposto ferramentas de proteção de informações. A escala deve ser fornecida em todos os níveis de segurança da informação, incluindo automação do controle de acesso e rotação das chaves de acesso. Um desafio especial é o dimensionamento de módulos funcionais que inspecionam o tráfego de rede.

Por exemplo, a filtragem do tráfego de rede nos níveis de aplicativo, rede e sessão em datacenters com um alto grau de virtualização deve ser realizada no nível dos módulos de rede do hipervisor (por exemplo, o VMware's Distributed Firewall) ou criando cadeias de serviço (firewalls virtuais da Palo Alto Networks).

Se houver fragilidades no nível de virtualização dos recursos de computação, os esforços para criar um sistema integrado de segurança da informação no nível da plataforma serão ineficazes.

Níveis de proteção de dados no data center

A abordagem geral da proteção é o uso de sistemas integrados de segurança IS de vários níveis, incluindo segmentação de macros no nível do firewall (segmentação para várias áreas funcionais da empresa), microssegmentação baseada em firewalls virtuais ou marcação com etiquetas de tráfego de grupos (funções ou serviços de usuário) definidos pelas políticas de acesso .

O próximo nível é a identificação de anomalias dentro e entre segmentos. A dinâmica do tráfego é analisada, o que pode indicar a presença de atividades maliciosas, como varredura em rede, ataques DDoS, download de dados, por exemplo, cortando arquivos de banco de dados e exibindo-os periodicamente, exibindo sessões a intervalos longos. Volumes gigantescos de tráfego passam dentro do datacenter, para identificar anomalias, você precisa usar algoritmos de pesquisa avançados e sem análise de lotes. É importante que não apenas os sinais de atividade maliciosa e anormal sejam reconhecidos, mas também que o malware funcione mesmo no tráfego criptografado sem descriptografá-lo, conforme proposto nas soluções da Cisco (Stealthwatch).

A última fronteira é a proteção de dispositivos de terminal em uma rede local: servidores e máquinas virtuais, por exemplo, usando agentes instalados em dispositivos de terminal (máquinas virtuais) que analisam E / S, excluem, copiam e atividades de rede, transferem dados para a

nuvem , onde e são necessários cálculos que exigem grande poder de computação. Lá, uma análise é realizada usando algoritmos de Big Data, árvores da lógica da máquina são construídas e anomalias são detectadas. Os algoritmos aprendem automaticamente com base em uma enorme quantidade de dados fornecidos por uma rede global de sensores.

Você pode fazer sem instalar agentes. Os meios modernos de proteção de informações devem ser sem agente e integrados aos sistemas operacionais no nível do hipervisor.

Essas medidas reduzem significativamente os riscos à segurança da informação, mas isso pode não ser suficiente para os datacenters que fornecem automação dos processos de produção de maior perigo, por exemplo, usinas nucleares.

Requisitos regulatórios

Dependendo das informações que estão sendo processadas, a infraestrutura física e virtualizada do data center deve atender aos diferentes requisitos de segurança formulados nas leis e nos padrões do setor.

Essas leis incluem a Lei "Sobre Dados Pessoais" (152-) e a Lei "Sobre a Segurança de Objetos da RF KII RF" (187-) que entrou em vigor este ano - o escritório do promotor já se interessou pelo progresso de sua implementação. As disputas relacionadas à pertença dos datacenters aos sujeitos do KII ainda estão em andamento, mas, provavelmente, os datacenters que desejam prestar serviços aos sujeitos do KII terão que cumprir os requisitos da nova legislação.

Não será fácil para os datacenters que hospedam sistemas de informações do estado. De acordo com o Decreto do Governo da Federação Russa de 05.11.2017 n. 555, as questões de segurança da informação devem ser resolvidas antes que o GIS seja colocado em operação comercial. E um data center que deseja hospedar um SIG deve atender antecipadamente aos requisitos dos reguladores.

Nos últimos 30 anos, os sistemas de segurança do data center percorreram um longo caminho: desde simples sistemas de proteção física e medidas organizacionais que não perderam sua relevância, até sistemas inteligentes complexos que usam cada vez mais elementos de inteligência artificial. Mas a essência da abordagem não mudou. As tecnologias mais modernas não serão economizadas sem medidas organizacionais e treinamento da equipe e papel - sem software e soluções técnicas. A segurança do data center não pode ser garantida de uma vez por todas, é um trabalho diário constante para identificar ameaças prioritárias e uma solução abrangente para problemas emergentes.

O que mais é útil para ler no blog do Cloud4Y→

Configurando top no GNU / Linux→

Pentesters na vanguarda da segurança cibernética→

O caminho da inteligência artificial, de uma ideia fantástica para a indústria científica→

4 maneiras de economizar em backups na nuvem→

História de vira-lataAssine o nosso canal

Telegram para não perder outro artigo! Escrevemos não mais do que duas vezes por semana e apenas a negócios. Também lembramos que você pode

testar as soluções em nuvem Cloud4Y gratuitamente.