Em uma linda noite de primavera, quando eu não queria ir para casa, e o desejo incansável de viver e aprender caiu e queimou como um ferro quente, surgiu a idéia de

cutucar um recurso

vadio tentador em um firewall chamado "

política de IP DOS ".

Após carícias preliminares e familiarização com o manual, configurei-o no modo

Pass-and-Log para examinar a exaustão e a utilidade duvidosa dessa configuração.

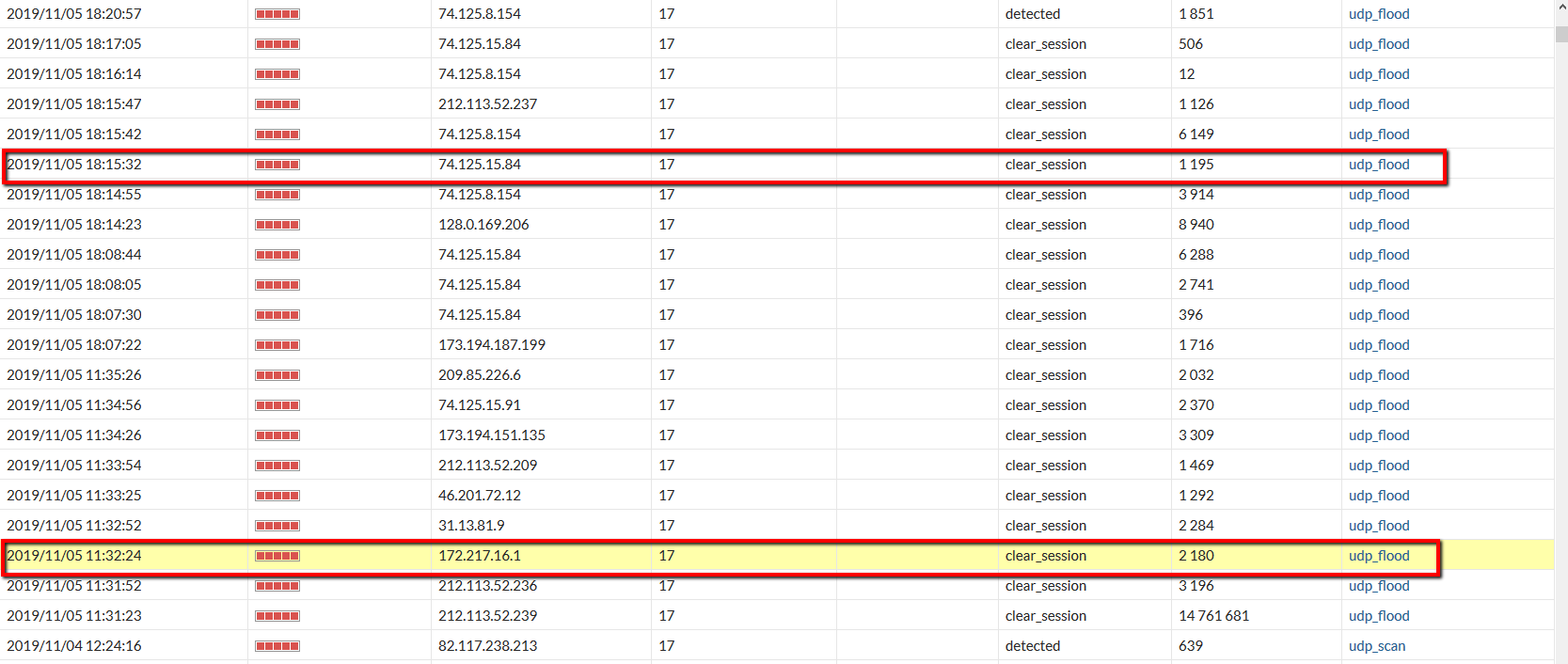

Depois de alguns dias (para que as estatísticas fossem acumuladas, é claro, e não porque eu esqueci), olhei para os troncos e, dançando no local, bati palmas - não havia entradas. Parece que é mais fácil - ativar a política no modo de bloqueio de todas as inundações e varreduras, que estabelecem sessões

semi-abertas com uma proibição por uma hora e dormem calmamente com o conhecimento de que a fronteira está bloqueada. Mas o 34º ano de vida superou o maximalismo juvenil e em algum lugar no fundo do cérebro uma voz fina soou: “Vamos levantar as pálpebras e ver quais endereços nosso amado firewall reconheceu como causadores de inundações maliciosas? Bem, na ordem do delírio. "

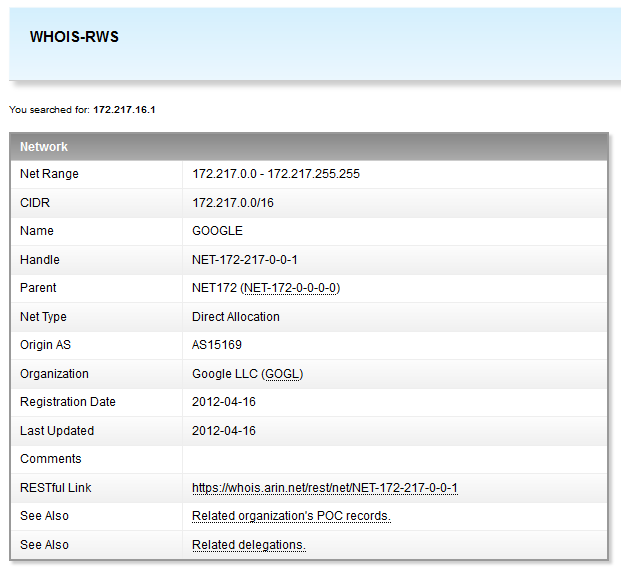

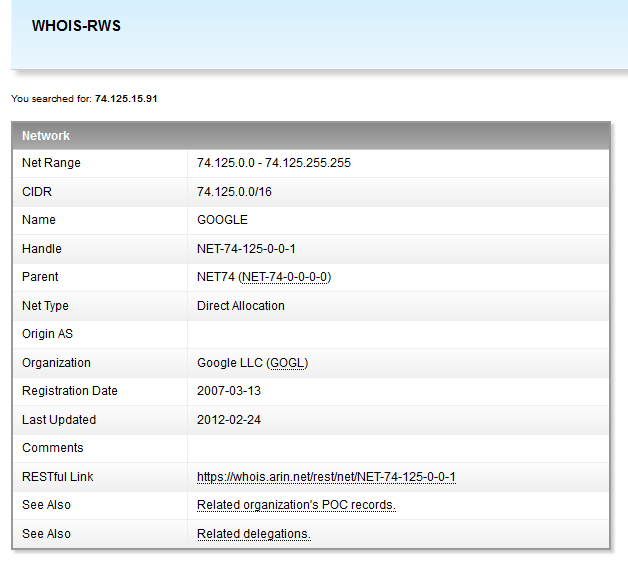

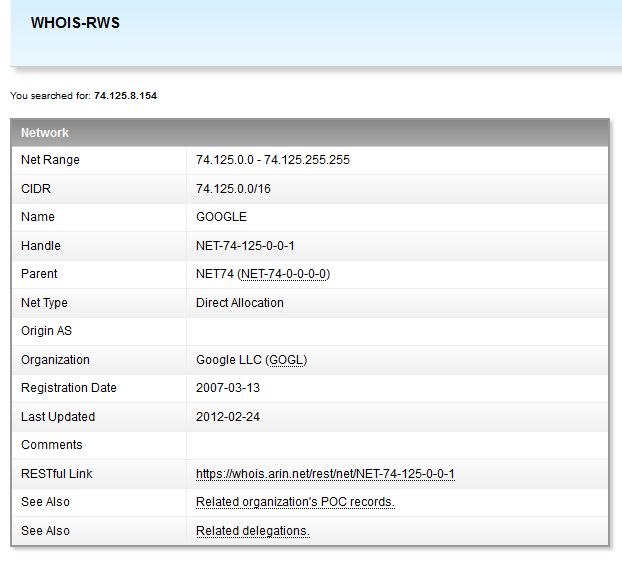

Começamos a analisar os dados obtidos a partir da lista de anomalias. Dirijo os endereços através de um simples script do

PowerShell e meus olhos tropeçam nas cartas familiares do

Google .

Esfrego os olhos, pisco por cerca de cinco minutos, para ter certeza de que não pensei nisso - está realmente na lista daqueles que o firewall considerou um criador de inundações malicioso, o tipo de ataque é

inundação udp , endereços pertencentes à corporação do bem.

Eu coço a cabeça, configurando simultaneamente a captura de pacotes na interface externa para análise posterior. Pensamentos de arco-íris passam pela minha cabeça: “Como é que algo está infectado no escopo do Google? E eu achei isso? Bem, bem, bem - prêmios, honras e um tapete vermelho, e seu cassino com blackjack e, bem, você entende ... "

Analiso o arquivo

Wireshark resultante.

Sim, de fato, a partir do endereço do

Google Scoop, são mostrados pacotes UDP da porta 443 para a porta aleatória no meu dispositivo.

Mas espere um

minuto ... Aqui o protocolo muda de

UDP para

GQUIC .

Semen Semenych ...

Lembro-me imediatamente do relatório do

High Toad de Alexander Tobol "

UDP contra o

TCP ou o futuro da pilha de rede" (

link ).

Por um lado, ocorre uma ligeira decepção - nem para você, cavalheiro, louros nem honras. Por outro lado, o problema é claro, resta entender onde e quanto cavar.

Alguns minutos de comunicação com a Corporação da Bondade - e tudo se encaixa. Em uma tentativa de melhorar a velocidade da entrega de conteúdo, o

Google anunciou em 2012 o protocolo

QUIC , que permite remover a maioria das deficiências do TCP (sim, sim, nesses artigos,

Rrraz e

Two se referem a uma abordagem completamente revolucionária, mas, para ser sincero, quero fotochki com gatos carregados rapidamente, e não essas revoluções de sua consciência e progresso). Como mais pesquisas demonstraram, muitas organizações estão agora migrando para uma opção de entrega de conteúdo semelhante.

O problema é meu e, acho, não apenas no meu caso, que no final existem muitos pacotes e o firewall os percebe como uma inundação.

Havia poucas soluções:

1. Adicione à lista de exclusão da

Política de DoS nos escopos de firewall dos endereços do

Google . Só de pensar na variedade de endereços possíveis, o olho começou a tremer nervosamente - a ideia foi adiada como ilusória.

2. Aumentar o limite de resposta para a

política de inundação da UDP também não é

comum , mas de repente alguém que é realmente malicioso passa rapidamente.

3. Proibir chamadas da rede interna via

UDP para a porta

443 .

Tendo lido adicionalmente sobre a implementação e integração do

QUIC no

Google Chrome , a última opção foi adotada como uma indicação de ação. O fato é que, amado por todos em todos os lugares e sem piedade (não entendo o porquê, é melhor obter o

Firefox ruivo insolente - focinho para os gigabytes consumidos de RAM), o

Google Chrome inicialmente tenta estabelecer uma conexão usando seu

QUIC sofrido, mas se um milagre não acontecer , ele volta a métodos comprovados, como

TLS , embora tenha vergonha disso.

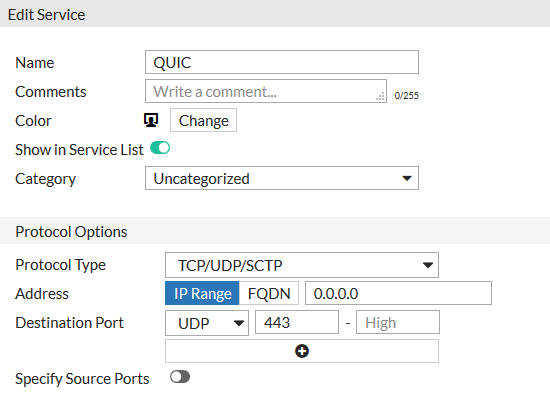

Criamos uma entrada para o serviço

QUIC no firewall:

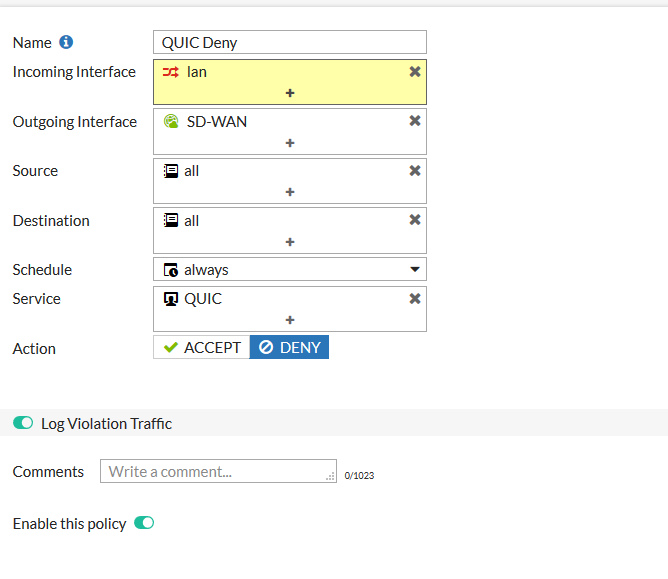

Configuramos uma nova regra e a colocamos em algum lugar mais alto da cadeia.

Após a inclusão da regra na lista de anomalias, silenciosa e suave, com exceção de violadores realmente maliciosos.

Obrigado a todos pela atenção.

Recursos utilizados:1.

Relatório de Alexander Tobol2.

Descrição do protocolo QUIC da Infopulse3.

Wikipedia4.

KB de Fortinet