Este artigo resolverá vários outros problemas. Links para outras partes abaixo.

A primeira parte:

Ethernet, FTP, Telnet, HTTP, Bluetooth - o básico da análise de tráfego. Resolvendo problemas em uma rede com r0ot-mi.Informações OrganizacionaisEspecialmente para aqueles que desejam aprender algo novo e se desenvolver em qualquer uma das áreas de segurança da informação e da informática, escreverei e falarei sobre as seguintes categorias:

- PWN;

- criptografia (criptografia);

- tecnologias de rede (rede);

- reverso (engenharia reversa);

- esteganografia (estegano);

- pesquisa e exploração de vulnerabilidades na WEB.

Além disso, compartilharei minha experiência em análise forense de computadores, análise de malware e firmware, ataques a redes sem fio e redes locais, realização de protestos e explorações por escrito.

Para que você possa descobrir sobre novos artigos, software e outras informações, criei um

canal no Telegram e um

grupo para discutir quaisquer questões no campo da CID. Além disso, considerarei pessoalmente seus pedidos, perguntas, sugestões e recomendações

pessoais e responderei a todos .

Todas as informações são fornecidas apenas para fins educacionais. O autor deste documento não se responsabiliza por nenhum dano causado a alguém como resultado do uso dos conhecimentos e métodos obtidos como resultado do estudo deste documento.

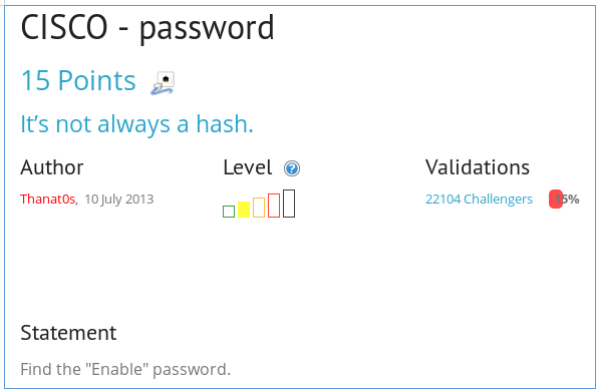

Senha da Cisco

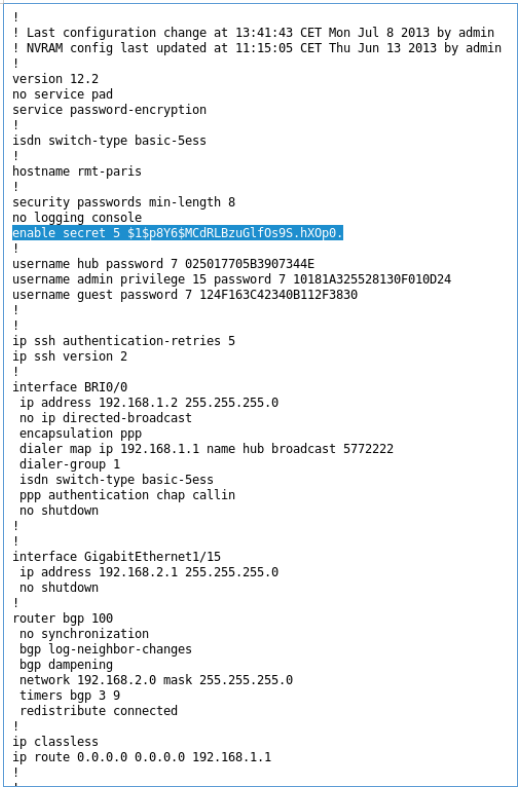

Somos solicitados a encontrar habilitar a senha e fornecer a configuração do Cisco.

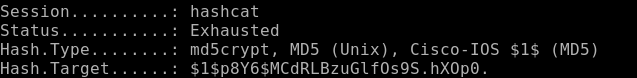

A configuração contém seu hash, vamos percorrê-lo. Vou usar o hashcat.

hashcat -a 0 -m 500 cisco_hash rockyou.txt --force

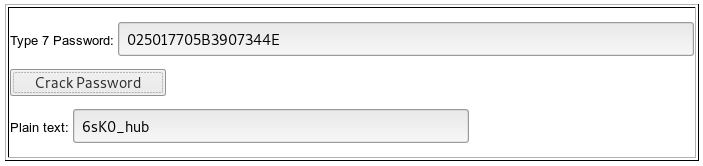

E não encontramos a senha. Vamos gritar com os outros. Você pode usar

este site para

isso .

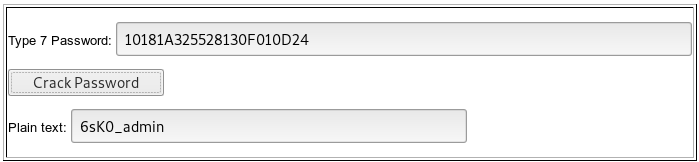

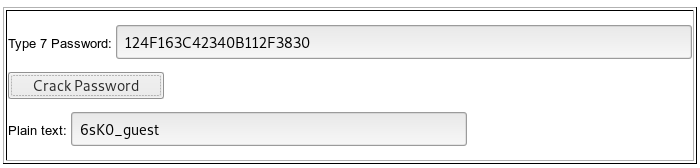

Nós quebramos todas as senhas do Cisco tipo 7. Vemos o padrão: 6sK0_ nome do usuário. Vamos pegar um hash da linha 6sK0_enable de acordo com um princípio semelhante. Primeiro, um pouco sobre o formato hash.

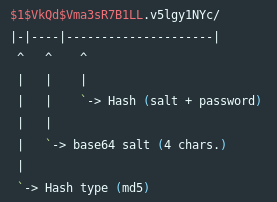

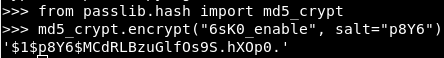

Como você pode ver, o hash consiste em três partes. A primeira parte é do tipo hash (neste caso, MD5, usamos no hashcat), a segunda e a terceira parte são salt e hash. Nós usamos python.

Esse hash corresponde ao hash na configuração. O problema está resolvido.

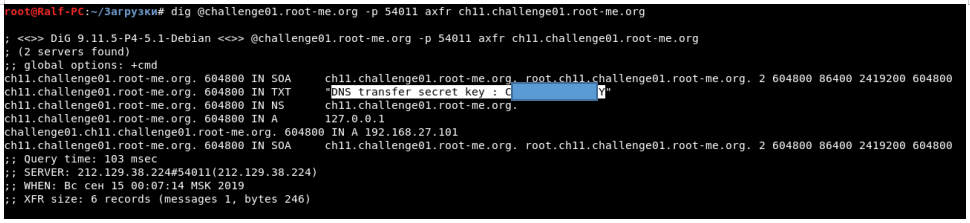

Transferência de zona DNS

Como pode ser entendido a partir da tarefa, precisamos realizar a transferência da zona DNS.

A transferência de zona DNS é um tipo de transação DNS. É um dos mecanismos para sincronizar o conteúdo de vários bancos de dados DNS entre servidores. As informações contidas na zona DNS podem ser consideradas confidenciais do ponto de vista da segurança operacional. Por exemplo, os registros de recursos podem conter informações de função de servidor ou impressões digitais de chave SSH.

Você pode transferir uma zona usando o programa dig, onde especificamos o host, porta, tipo de transação - axfr e domínio.

dig @challenge01.root-me.org -p 54011 axfr ch11.challenge01.root-me.org

Nós recebemos a chave secreta.

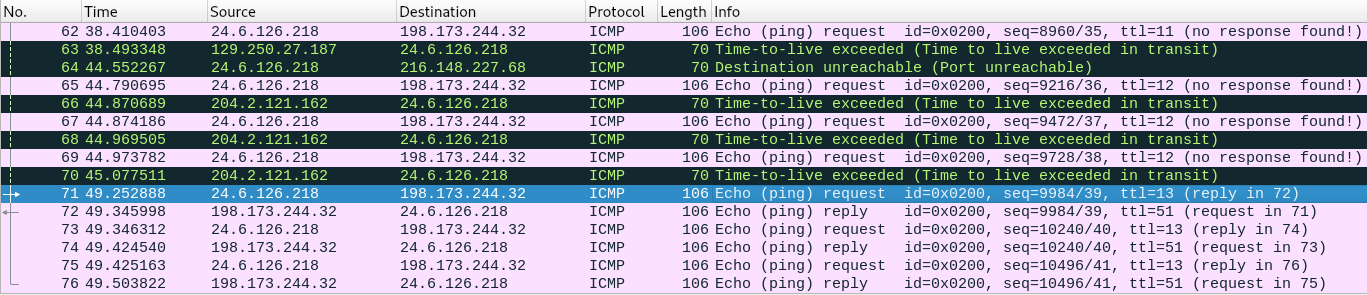

IP TTL

Eles nos fornecem um despejo de tráfego e são solicitados a encontrar o TTL usado para alcançar o host de destino. É muito fácil Abrimos o dump e notamos que algumas respostas estão marcadas em preto, enquanto o TTL é 11 e 12. Quando a solicitação TTL é 13, a resposta vem sem erros. Ou seja, o TTL desejado é 13.

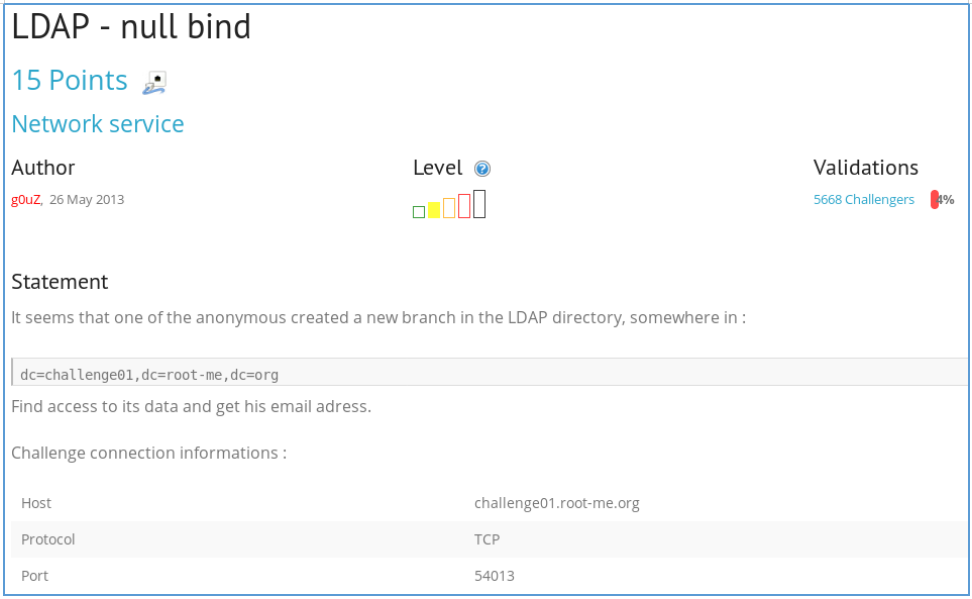

Ligação nula LDAP

Precisamos acessar os dados, de onde será necessário descobrir o endereço de e-mail.

O LDAP é um protocolo de acesso ao diretório facilmente extensível que usa TCP / IP e permite autenticação (ligação), pesquisa (pesquisa) e comparação (comparação), além de adicionar, alterar ou excluir entradas.

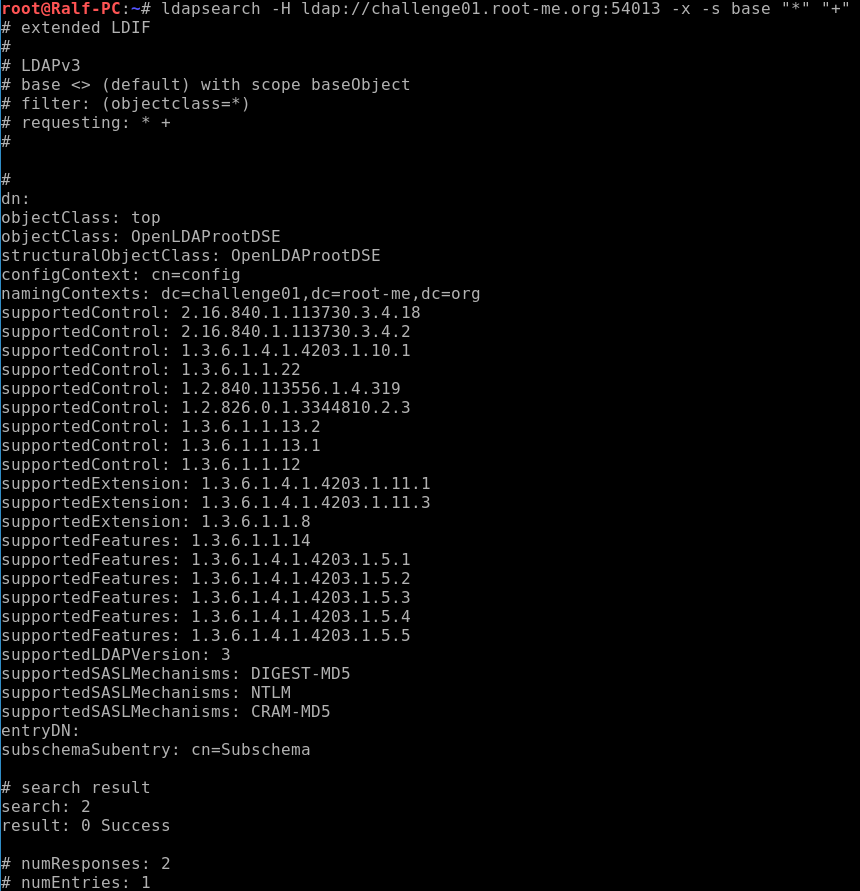

O nome da tarefa sugere uma solicitação nula. O fato é que essa solicitação não requer autenticação para receber informações. Testaremos usando o programa ldapsearch. Um pouco sobre as opções: precisamos especificar o host (-H), especificar a autenticação normal (-x), o nível de aninhamento da pesquisa (-s), neste caso, apenas na entrada raiz (base) e também o tipo de atributos - também procuraremos atributos do usuário (* ) e em operação (+).

Como você pode ver, os atributos foram retornados para nós, o que significa que a suposição sobre a solicitação zero estava correta. Além disso, namingContexts corresponde ao que é fornecido na tarefa.

O endereço fornecido a nós está ausente de uma unidade organizacional. Como a solicitação é zero, especificaremos o padrão anônimo.

Nós obtemos os dados onde encontramos o correio.

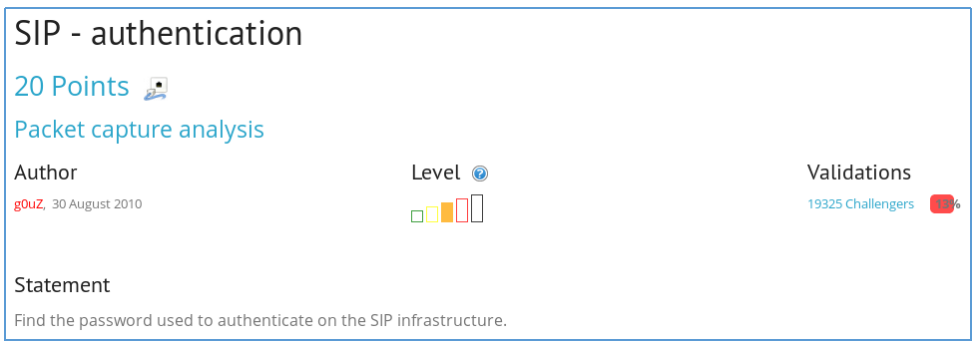

Autenticação SIP

Precisa encontrar uma senha. Isso é muito fácil, pois a última coluna contém um hash ou uma senha. Tentando PLAIN ... Encaixa ...

Eu argumentaria sobre a complexidade dessa tarefa e sua avaliação.

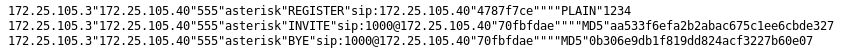

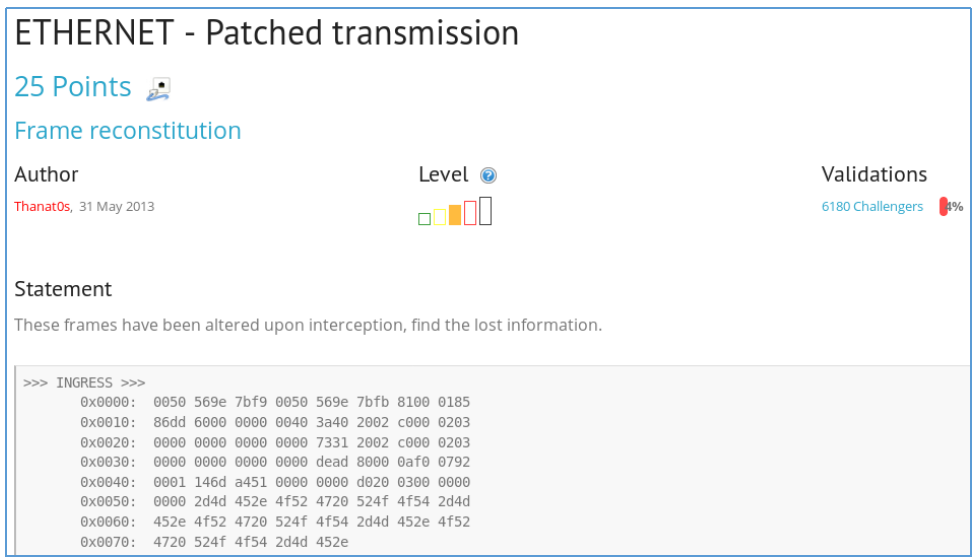

ETHERNET - Transmissão com patch

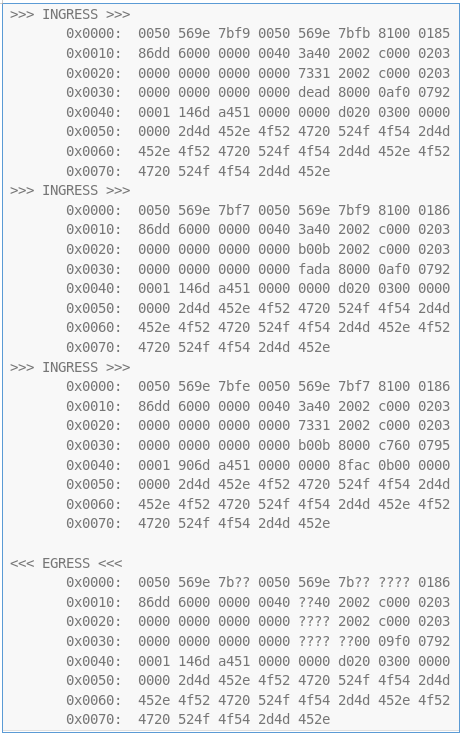

Recebemos pacotes em formato hexadecimal. No último pacote, 10 bytes foram alterados, eles precisam ser restaurados. A maneira mais conveniente de trabalhar com pacotes é no Wireshark. Para carregar um despejo hexadecimal, você precisa trazê-lo para o seguinte formulário.

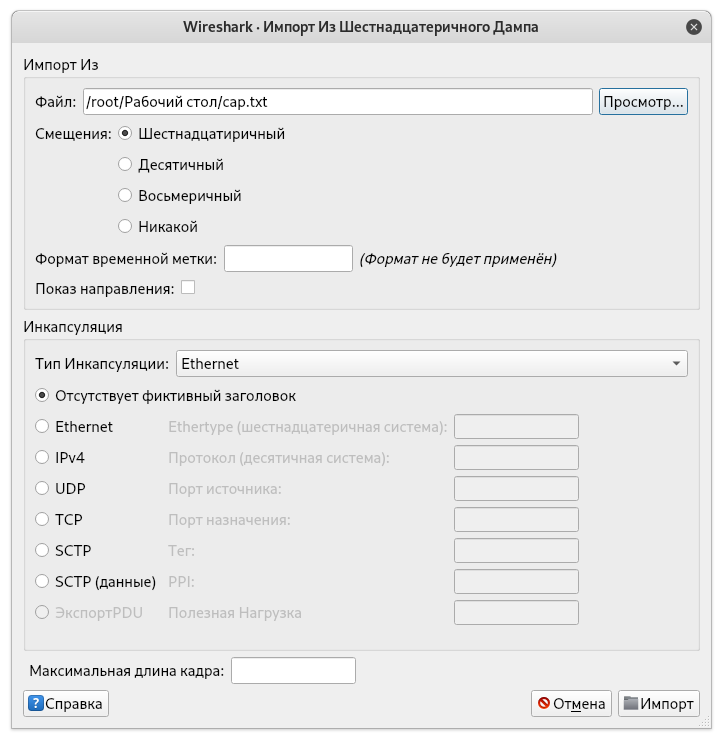

Em seguida, selecione Arquivo -> Importar de hex ...

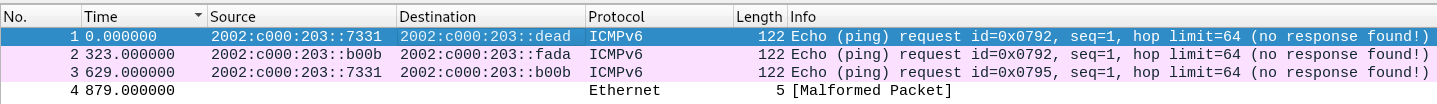

Depois de baixar todos os pacotes, eles precisam ser combinados. Para fazer isso, selecione Arquivo -> Mesclar. Agora temos a seguinte imagem.

Examinamos quais bytes precisam ser restaurados.

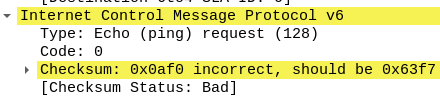

Levamos em conta 2 fatos. O primeiro: três pacotes de solicitação e um pacote de resposta; o segundo: 1 e 3 pacotes são marcados com uma soma de verificação inválida.

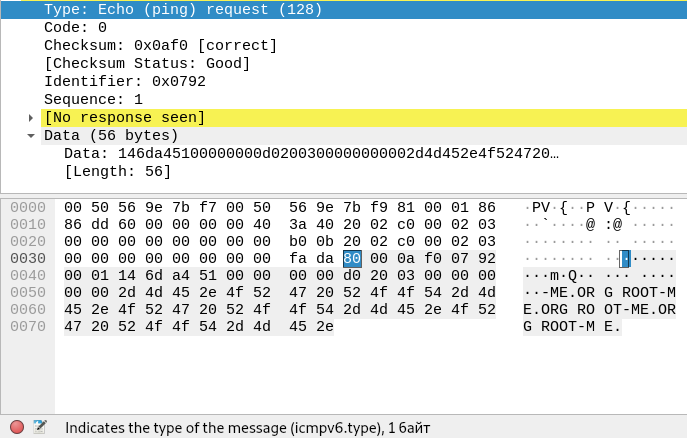

A partir disso, podemos concluir que estamos analisando a resposta do ICMPv6 à solicitação do segundo pacote. Vamos começar o pedido. Os primeiros 16 bytes são os endereços MAC do receptor e da fonte. Retiramos do segundo pacote e trocamos de lugar, ou seja, primeiros 2 bytes desconhecidos de f9f7. Em seguida, vêm os tipos 8100 e 3a. Em seguida, vêm os endereços IP da fonte e do receptor, também trocam do segundo pacote - fadab00b.

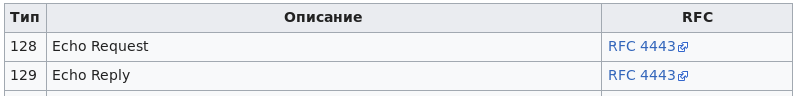

O último byte é deixado. Este é um tipo de mensagem ICMPv6.

No segundo pacote de solicitação (128), temos resposta.

Ou seja, o último byte procurado é 81. Coletamos, enviamos, a resposta está correta.

Mais e mais complicado ... Você pode se juntar a nós no

Telegram . Lá, você pode propor seus próprios tópicos e votar na escolha de tópicos para os seguintes artigos.