Boa tarde amigos! Hoje, continuarei a série

Extreme Switches com um artigo sobre Enterprise Network Design.

No artigo, tentarei o mais brevemente possível:

- descrever uma abordagem modular para o design de rede da Etnterprise

- considerar os tipos de construção de um dos módulos mais importantes da rede corporativa - a rede de backbone (ip-campus)

- descrever as vantagens e desvantagens das opções de backup para nós críticos da rede

- em um exemplo abstrato, projete / atualize uma pequena rede corporativa

- Escolha switches extremos para implementar sua rede projetada

- trabalhar com fibras e endereçamento IP

Este artigo será de maior interesse para engenheiros de rede e administradores de rede que estão iniciando sua carreira como profissional de rede, em vez de engenheiros experientes que trabalham há muitos anos em operadoras de telecomunicações ou em grandes corporações com redes geograficamente distribuídas.

Em qualquer caso, interessado por favor, pergunte para o gato.

Abordagem de design de rede modular

Iniciarei meu artigo com uma abordagem modular bastante popular para o design de rede, que permite montar um quebra-cabeça a partir de peças da rede em uma imagem completa.

Primeiro, um pouco de abstração - muitas vezes apresento essa abordagem como um zoom em mapas geográficos, quando em uma primeira aproximação um país é visível, na segunda região, na terceira cidade etc.

Como um exemplo, considere este exemplo:

- 1ª aproximação - toda a rede corporativa é um conjunto de níveis diferentes:

- rede principal ou campus

- nível limite

- nível de operadoras de telecomunicações

- áreas remotas

- 2ª aproximação - cada um desses níveis é detalhado em módulos separados

- rede principal ou campus consiste em:

- Módulo de 3 ou 2 níveis que descreve a rede da empresa e seus níveis - acesso, distribuição e / ou núcleo

- um módulo que descreve um data center - um data center (essencialmente a parte do servidor da infraestrutura)

- o nível do limite, por sua vez, consiste em:

- módulo de conexão à internet

- Módulo WAN e MAN, responsável por conectar objetos da empresa distribuídos geograficamente

- módulo para construção de túneis VPN e acesso remoto

- Muitas vezes, muitas pequenas empresas têm vários desses módulos, ou mesmo todos, combinados em um

- nível de provedor:

- Esse nível inclui comunicações “para o mundo exterior” - fibras ópticas escuras (aluguel de fibras dos operadores), canais de comunicação (Ethernet, G.703 etc.), acesso à Internet.

- nível remoto:

- na maior parte, são filiais de uma empresa que são distribuídas dentro de uma cidade, região, país ou até mesmo continentes.

- Essa zona também pode incluir um data center de backup, que duplica o trabalho dos principais

- e, é claro, teletrabalhadores (estações de trabalho remotas) que vêm ganhando popularidade ultimamente

- 3ª aproximação - cada um dos módulos é dividido em módulos ou níveis menores. Por exemplo, em uma rede do campus:

- A rede de três níveis é dividida em:

- nível de acesso

- nível de distribuição

- nível central

- O data center em casos mais complexos pode ser dividido em:

- Parte da rede de 2 ou 3 níveis

- lado do servidor

Vou tentar exibir todas as opções acima na figura simplificada a seguir:

Como pode ser visto na figura acima, a abordagem modular ajuda a detalhar e estruturar a imagem geral nos elementos constituintes que podem ser trabalhados no futuro.

Neste artigo, vou focar no nível do Campus Enterprise e descrevê-lo em mais detalhes.

Tipos de redes IP-Campus

Quando eu trabalhava em um provedor e, especialmente, mais tarde, no trabalho de um integrador, me deparei com diferentes "maturidade" de redes de clientes. Não uso o termo maturidade à toa, porque muitas vezes há casos em que a estrutura da rede cresce com o crescimento da própria empresa e isso, em princípio, é lógico.

Em uma pequena empresa localizada no mesmo prédio, uma rede corporativa pode consistir em apenas um roteador de borda que atua como um firewall, vários comutadores de acesso e alguns servidores.

Eu chamo essa rede de rede de uma camada - não há absolutamente nenhum nível explícito de núcleo de rede, o nível de distribuição é transferido para o roteador de borda (com firewall, VPN e possivelmente funções de proxy), e os switches de acesso atendem aos computadores e servidores dos funcionários.

No caso de crescimento da empresa - um aumento no número de funcionários, serviços e servidores, muitas vezes você precisa:

- aumentar o número de comutadores de rede e portas de acesso

- aumentar a capacidade do servidor

- combater domínios de broadcast - implementar segmentação de rede e roteamento entre segmentos

- lide com falhas de rede que causam tempo de inatividade do funcionário, pois isso implica despesas financeiras adicionais para a gerência (o funcionário está ocioso, o salário é pago, mas o trabalho não está concluído)

- no processo de lidar com falhas, pense em fazer backup de nós críticos da rede - roteadores, comutadores, servidores e serviços

- reforçar a política de segurança, pois podem surgir riscos comerciais e, novamente, para uma operação de rede mais estável

Tudo isso leva ao fato de que o engenheiro (administrador da rede), mais cedo ou mais tarde, pensa na construção correta da rede e chega a um modelo de dois níveis.

Esse modelo já se distingue claramente de dois níveis - o nível de acesso e o nível de distribuição, que em combinação também é o nível principal (núcleo recolhido).

A distribuição combinada e o nível do kernel desempenham as seguintes funções:

- agrega links de switches de acesso

- introduz o roteamento de segmentos de rede - existem tantos usuários e dispositivos que eles não cabem em uma rede / 24 e, se colocados, tempestades de transmissão causam falhas permanentes (especialmente se os usuários os ajudarem criando loops)

- fornece comunicação entre segmentos de switch vizinhos (via links mais rápidos)

- Ele fornece comunicação entre os usuários e seus dispositivos e o farm de servidores, que também já começa a se destacar em um segmento de rede separado - o data center.

- começa a fornecer, em conjunto com os switches de acesso, em um grau ou outro, a política de segurança que começa a aparecer na empresa nesse momento. A empresa está crescendo, os riscos comerciais também estão crescendo (aqui, quero dizer não apenas disposições sobre segredos comerciais, diferenciação de políticas de acesso etc.), mas também sobre períodos de inatividade elementares da rede e dos funcionários.

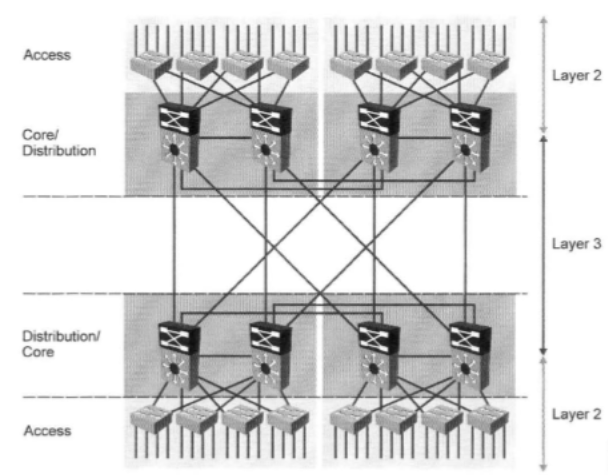

Portanto, mais cedo ou mais tarde, a rede cresce para um modelo de dois níveis:

Nesse modelo, requisitos especiais aparecem para os comutadores de nível de acesso que agregam links de usuários e dispositivos de rede (impressoras, pontos de acesso, dispositivos VoIP, telefones IP, câmeras IP, etc.) e comutadores de nível de distribuição e grãos.

Os comutadores de acesso já devem ser mais inteligentes e funcionais para atender aos requisitos de desempenho, segurança e flexibilidade da rede e devem:

- têm diferentes tipos de portas de acesso e portas de tronco - de preferência com a possibilidade de uma margem para o crescimento do tráfego e o número de portas

- ter capacidade de comutação e largura de banda suficientes

- ter a funcionalidade de segurança necessária para satisfazer a política de segurança atual (e, idealmente, o crescimento de seus requisitos adicionais)

- poder alimentar dispositivos de rede de difícil acesso com a capacidade de reiniciá-los remotamente na energia (PoE, PoE +)

- poder reservar sua própria energia elétrica para usá-la nos locais onde for necessário

- ter (se possível) um potencial de crescimento adicional de uma funcionalidade é um exemplo frequente quando um switch de acesso se transforma em um switch de distribuição ao longo do tempo

Os comutadores de distribuição, por sua vez, também estão sujeitos aos seguintes requisitos:

- tanto em termos de portas de tronco a jusante para os comutadores de acesso quanto para as interfaces de pares dos comutadores de distribuição vizinhos (e posteriormente possíveis interfaces de ligação ascendente para o núcleo)

- em termos de L2 e L3 funcional

- em termos de funcionalidade de segurança

- em termos de garantia de tolerância a falhas (redundância, clustering e redundância da fonte de alimentação)

- sobre flexibilidade no balanceamento de tráfego

- ter (se possível) potencial de crescimento funcional adicional (transformação ao longo do tempo do dispositivo de agregação no núcleo)

- em alguns casos em comutadores de distribuição, pode ser apropriado usar portas PoE, PoE +.

Além disso, mais: se a empresa seguir uma política de crescimento e desenvolvimento ativo da empresa, a rede também continuará se desenvolvendo no futuro - a empresa pode começar a alugar edifícios vizinhos, construir seus próprios edifícios ou absorver concorrentes menores, aumentando assim o número de empregos para os funcionários. Ao mesmo tempo, a rede também está crescendo, o que exige:

- fornecendo empregos aos funcionários - são necessários novos comutadores de acesso com portas de acesso

- disponibilidade de novos comutadores de distribuição para agregação de link dos comutadores de acesso

- construção de novas linhas e modernização de linhas de comunicação existentes

Como resultado, há um aumento no tráfego pelos seguintes motivos:

- devido ao aumento das portas de acesso e, consequentemente, dos usuários da rede

- devido ao aumento do tráfego de subsistemas relacionados que escolhem a rede corporativa como transporte - telefonia, segurança, sistemas de engenharia, etc.

- devido à introdução de serviços adicionais - com o crescimento da equipe, novos departamentos parecem exigir certos softwares

- capacidade de computação do data center para atender aos requisitos de infraestrutura e aplicativos

- os requisitos de segurança para rede e informações estão crescendo - a famosa tríade da CIA (apenas brincando), mas, sério, a CIA - Confidencialidade, Integridade e Disponibilidade:

- Nesse sentido, para os níveis críticos da rede - distribuição e data center, existem requisitos adicionais para tolerância a falhas e redundância.

- Novamente, há um aumento no tráfego devido à introdução de novos sistemas de segurança - por exemplo, RKVI, etc.

Cedo ou tarde, o crescimento do tráfego, dos serviços e do número de usuários levará à necessidade de introduzir um nível adicional da rede - o kernel, que executará comutação / roteamento de pacotes de alta velocidade usando links de comunicação de alta velocidade.

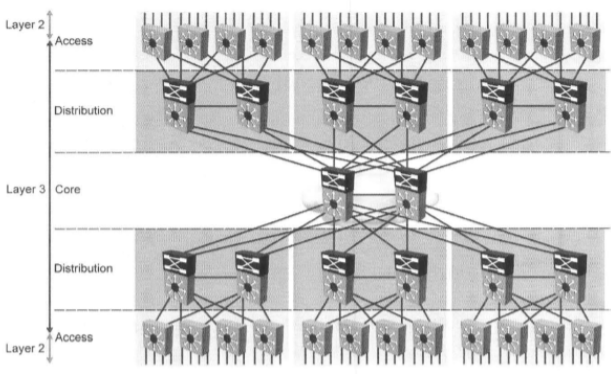

Nesse ponto, a empresa pode migrar para um modelo de rede de três camadas:

Como você pode ver na figura acima - em uma rede como essa há um nível central que agrega links de velocidade dos comutadores de distribuição. Portanto, os switches do kernel também têm requisitos para:

- largura de banda da interface - 1GE, 2.5GE, 10GE, 40GE, 100GE

- desempenho do comutador (capacidade de comutação e desempenho de encaminhamento)

- tipos de interface - 1000BASE-T, SFP, SFP +, QSFP, QSFP +

- número e conjunto de interfaces

- opções de redundância (empilhamento, agrupamento, redundância de placas de controle (relevantes para comutadores modulares), fonte de alimentação redundante etc.)

- funcional

Nesse nível da rede, é definitivamente necessária como sua modificação técnica:

- Reserva de nós e links do kernel (muito, muito, muito desejável)

- reserva de nós e links de links de nível de distribuição (dependendo da criticidade)

- reserva de links de comunicação entre comutadores de acesso e nível de distribuição (se necessário)

- entrada de protocolo de roteamento dinâmico

- equilibrando o tráfego no kernel e nos níveis de distribuição e acesso (se necessário)

- introdução de serviços adicionais - serviços de transporte e segurança (se necessário)

e legal, definindo a política de segurança de rede da empresa, que complementa a política geral de segurança em termos de:

- requisitos para a implementação e configuração de certas funções de segurança nos comutadores de acesso e distribuição

- requisitos para acesso, monitoramento e gerenciamento de equipamentos de rede (protocolos de acesso remoto permitidos para gerenciar segmentos de rede, configurações de registro etc.)

- requisitos de reserva

- requisitos para a formação do conjunto mínimo necessário de peças sobressalentes

Nesta seção, descrevi brevemente a evolução da rede e da empresa de vários comutadores e algumas dezenas de funcionários para várias dezenas (ou talvez centenas de comutadores) e várias centenas (ou milhares) apenas dos funcionários que trabalham diretamente na rede corporativa (e, afinal, também existem departamentos de produção e redes de engenharia).

É claro que, na realidade, esse desenvolvimento "maravilhoso" e rápido da empresa não ocorre.

Geralmente, leva anos para que uma empresa e uma rede cresçam do seu primeiro nível inicial para o terceiro descrito por mim.

Por que estou escrevendo todas essas verdades comuns? Então, o que quero mencionar aqui é um termo como ROI - retorno do investimento (retorno / retorno do investimento) e considere o lado que se relaciona diretamente à escolha do equipamento de rede.

Ao escolher o equipamento, os engenheiros de rede e seus gerentes geralmente escolhem o equipamento com base em 2 fatores - o preço atual do equipamento e a funcionalidade técnica mínima atualmente necessária para resolver uma tarefa ou tarefas específicas (discutirei a compra de equipamentos para backup posteriormente).

Ao mesmo tempo, as possibilidades de "crescimento" adicional de equipamentos raramente são consideradas. Se surgir uma situação em que o equipamento se esgota em termos de funcionalidade ou produtividade, mais poderosas e funcionais serão adquiridas no futuro, e a antiga será entregue no armazém, ou em algum lugar da rede com o princípio de “ficar de pé” (isso, aliás, também causa o aparecimento de um grande zoológico de equipamentos) e adquirir vários sistemas de informação que trabalham com ele).

Assim, em vez de comprar parte das licenças para adicionar. funcionalidade e desempenho, que são muito mais baratos que os equipamentos novos e com mais desempenho, você precisa comprar um novo hardware e pagar em excesso pelos seguintes motivos:

- a rede geralmente cresce lentamente e a expansão da funcionalidade ou o desempenho do comutador da sua rede pode durar muito tempo

- Não é segredo que o equipamento de fornecedores estrangeiros está atrelado a moeda estrangeira (dólar ou euro). Para ser sincero - o crescimento do dólar ou do euro (ou a mini-desvalorização periódica do rublo, eis como olhar) leva ao fato de que o dólar há 10 anos e o dólar agora são coisas completamente diferentes do ponto de vista do rublo

Resumindo tudo isso, quero observar que a compra de equipamentos de rede com funcionalidades mais amplas agora pode gerar economia no futuro.

Aqui, considero os custos de compra de equipamentos no contexto de investimento em minha rede e infraestrutura.

Assim, muitos fornecedores (não apenas a Extreme) aderem ao princípio do pagamento à medida que crescem, oferecendo ao equipamento várias funcionalidades e oportunidades para aumentar a produtividade das interfaces, que são posteriormente ativadas pela compra de licenças individuais. Eles também oferecem comutadores modulares com uma ampla variedade de placas de interface e de processador, e a capacidade de aumentar gradualmente seu número e desempenho.

Reserva de Nó Crítico

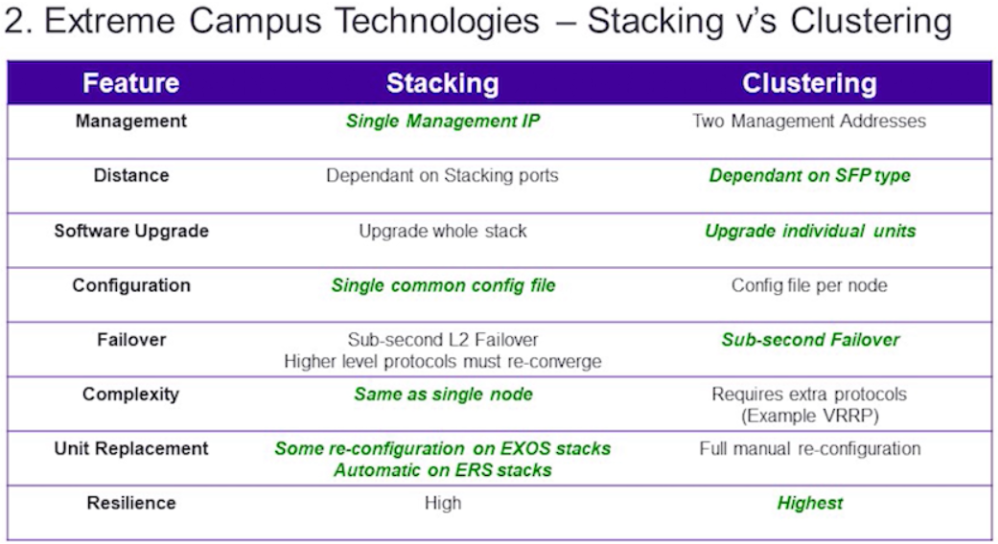

Nesta parte do artigo, gostaria de descrever brevemente os princípios básicos de redundância de nós de rede importantes, como comutadores principais, datacenters ou distribuições. E quero começar analisando tipos comuns de redundância - empilhamento e cluster.

Cada um dos métodos tem seus prós e contras, sobre os quais gostaria de falar.

Abaixo está uma tabela de resumo geral comparando 2 métodos:

- gerenciamento - como pode ser visto na tabela, o empilhamento é uma vantagem nesse sentido, pois, do ponto de vista do gerenciamento de uma pilha de vários comutadores, parece ser um comutador com um grande número de portas. Em vez de gerenciar, por exemplo, 8 switches diferentes durante o armazenamento em cluster, você pode gerenciar apenas um ao empilhar.

- distância - no momento, estritamente falando, a vantagem do clustering não é tão óbvia, pois existem tecnologias para empilhar switches através de portas de empilhamento ou portas de uso duplo (por exemplo, SummitStack-V com Extreme, VSS com Cisco, etc.), que também dependem dos tipos de transceptores. Aqui, a vantagem é dada ao agrupamento, com o princípio de que, ao empilhar, existem opções nas quais você deve usar as portas de empilhamento usuais, que geralmente são conectadas com cabos especiais de comprimento limitado - 0,5, 1, 1,5, 3 ou 5 metros.

- atualização de software - aqui vemos que o cluster tem uma vantagem sobre o empilhamento e o seguinte é o seguinte - ao atualizar a versão do software do equipamento durante o empilhamento, você atualiza o software no comutador principal, que mais tarde assume o papel de colocar novo software nos comutadores da pilha em espera. Por um lado, isso facilita o seu trabalho, mas as atualizações de software geralmente exigem uma reinicialização de hardware do equipamento, o que leva a uma reinicialização de toda a pilha e, portanto, à interrupção de seu trabalho e de todos os serviços associados por um tempo = tempo de reinicialização. Isso geralmente é muito crítico para o núcleo e o data center. No cluster - você tem 2 dispositivos independentes um do outro, nos quais é possível atualizar o software sequencialmente, um após o outro. Ao mesmo tempo, interrupções de serviço podem ser evitadas.

- configuração das configurações - aqui, obviamente, a vantagem está no empilhamento, pois no caso e no gerenciamento você precisa editar as configurações de apenas um dispositivo e seu arquivo de configuração. No armazenamento em cluster, o número de arquivos de configuração será igual ao número de nós do cluster.

- tolerância a falhas - aqui as duas tecnologias são aproximadamente iguais, mas o clustering, no entanto, tem uma pequena vantagem. O motivo aqui está o seguinte - se considerarmos a pilha do ponto de vista da execução de processos e protocolos, veremos o seguinte:

- existe um switch mestre no qual todos os principais processos e protocolos estão em execução (por exemplo, o protocolo de roteamento dinâmico - OSPF)

- existem outros comutadores slave-switch que executam os principais processos necessários para trabalhar na pilha e atender ao tráfego que passa por eles

- se o comutador mestre do comutador falhar, o próximo comutador escravo prioritário detecta um erro mestre

- ele se inicia como mestre e inicia todos os processos que funcionaram no mestre (incluindo o protocolo OSPF que observamos)

- Após algum tempo de inicialização dos processos (geralmente bem pequenos), o próprio protocolo OSPF começa a funcionar.

- portanto, o OSPF, quando um dos nós falhar durante o armazenamento em cluster, funcionará um pouco mais rápido do que no empilhamento (pelo tempo necessário para iniciar e inicializar processos e protocolos no comutador escravo da pilha). Embora eu deva dizer que os protocolos e switches modernos de empilhamento funcionam muito rapidamente, geralmente a duração de uma interrupção de tráfego ao trocar uma pilha leva menos de um segundo, mas ainda assim o clustering nominal vence com esse parâmetro.

- — , . «» « ». . — VRRP, HSRP .

- — . , :

- — . , - . 4:3 . . -, — , , , .

IT ( , ), /o , . Putty Windows ( ).

( ) , - .

. , , — .

, :

:

/ ( ) :

:

- , , — .

- (LACP, MLT, PAgP ..) .

- ECMP (Equal-Cost-Multi-Path) — best path ( ) best-path ( ), , .

, , , :

- , X, 3- :

- :

- — OSPF, MP-BGP, MPLS, PIM, IGMP, IPv6 ..

- — , L2 L3 VPN, VoIP, IPTV, ..

- — , BGP-

- , ( )

- ,

- , — MTBF

- , 4 , 22 .

, .

, ( , - . , 2- RP , ).

— RP , NBD.

, RP, ( 3 ).

( ) :

- , , 60-70%

- , 900 . ()

- 3 1 620 . 1 890 .

, , , :

:

, , .

Enterprise

. PPDIOO (Prepare-Planning-Design-Implement-Operate-Optimize), :

- Prepare/ — , — , . — , , . .

- Planning/ — ( ), .. :

- L2 L3

- Wi-Fi c

- , , , , ( ). - . , . . operate.

- Design/ — , , - . .

, .

Prepare , :

- , 700-800 ( , )

- - :

- :

- :

- ( , ) :

- 2- L2:

- 1Gb RJ-45 — 24

- 1Gb SFP — 4

- 1- L2:

- —

- peer-to-peer

- :

- :

- L2 16 x 100 Mb RJ-45 2- combo- RJ-45/SFP

- :

- (hub-and-spoke — ) /

- /spoke — 3

- 9 ( )

- :

- :

- 2- 8

- 1- ( ) 8

- 1- . 4 ( )

- — /SMF

- 2- SFP

- (ODF) (-/),

- :

- :

- Cat5e — 10 ( 100 )

- /MMF 4 8 — 1

- /MMF 4

- Cat5e

- :

- L2, L3 :

- VLAN — 2,3

- /24

- B, — 172.16.0.0/16

- L3 /

- :

- :

- :

- :

- :

- , :

- N

- — , port-security 802.1.

- — , —

- valor do orçamento - aqui, cada empresa já determina por si mesma, guiada por seus indicadores financeiros

- prazos - no caso mais ideal, não haverá prazos claros, pois esse é um projeto interno da empresa, implementado pelas forças de seus funcionários ou que serão relativamente confortáveis - por exemplo, 1 ano (ou mais). Na pior das hipóteses, pode levar de 3 a 6 meses.

- corrija os problemas atuais da rede:

- perda de pacotes

- problemas com o DHCP em comutadores de acesso mais ou menos inteligentes associados ao uso da família de protocolos STP para combater loops nas portas de acesso.

- livrar-se da presença de uma interface de servidor DHCP em cada VLAN de funcionários

- a ocorrência de loops de comutação associados à inclusão não autorizada de comutadores gerenciados / não gerenciados nos gabinetes e conectando vários dispositivos a eles

- a lista continua e continua ...

A etapa de planejamento - uma característica do estado da sua rede atual, como já escrevi, depende da disponibilidade de um sistema de monitoramento de alta qualidade e do grau de sua documentação. Nesta etapa, você terá que:

- pelo menos esboçar uma rede existente para análise posterior

- coletar dados do equipamento:

- tráfego de porta tronco

- erros de porta

- Utilização da CPU e consumo de memória em switches e roteadores

- pinte esquemas L2-L3 de endereços VLAN e IP

- levantar diagramas de rota de cabo:

- diagramas de fiação cruzada óptica e de fibra

- esquemas de distribuição de cabos de cobre entre servidor e piso

- esquemas de distribuição de cabos de cobre entre pisos e armários

- verifique se há crossovers ópticos e painéis de conexões em servidores e gabinetes

- verificar esquemas de energia em servidores e armários de piso

- verifique se há no-break e bateria em locais críticos

- analisar todos os dados

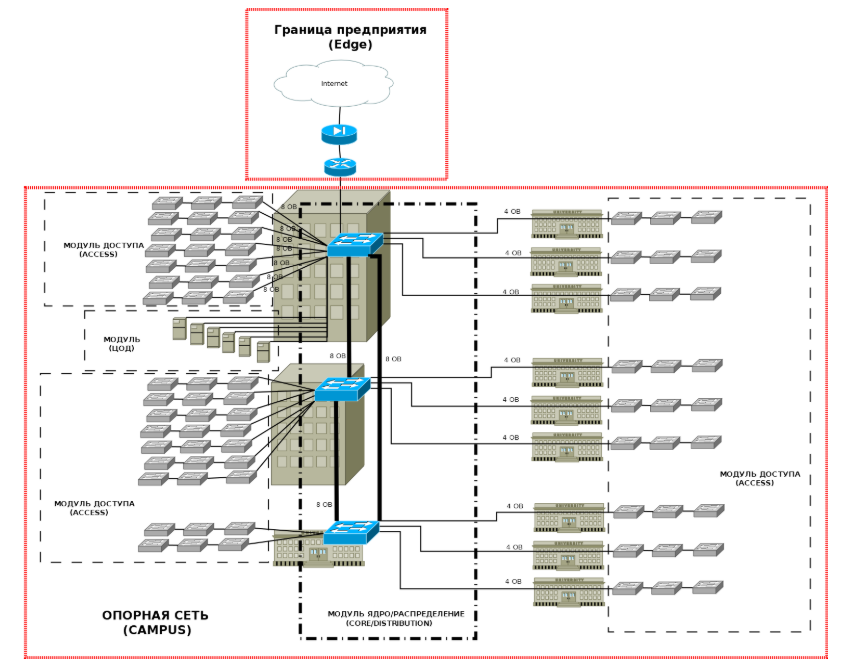

Guiado pelos dados da fase de preparação, obtive um diagrama lógico aproximado:

Além disso, seguindo a abordagem modular, é necessário destacar os níveis e módulos da empresa:

Não abordarei as fronteiras deste artigo, mas lembro brevemente as teses básicas de cada um dos módulos do Campus:

- Acesso - nesse nível deve fornecer:

- o número necessário de portas para acesso do usuário à rede

- aplicação de políticas de segurança - filtragem de tráfego e protocolos

- transmissão de compressão de domínio e segmentação de rede usando VLAN

- implementação de VLANs separadas para tráfego de voz

- Suporte de QoS

- suporte para portas de acesso PoE

- Suporte multicast IP

- tolerância a falhas de links de uplink em conjunto com o nível de distribuição (desejável)

- Distribuição - nesse nível deve ser fornecido:

- o número necessário de portas para conectar comutadores de acesso

- agregação e reserva de links de chave de acesso

- Roteamento IP

- filtragem de pacotes

- Suporte de QoS

- tolerância a falhas no nível de links, equipamentos e fonte de alimentação (muito desejável)

- O núcleo - deve fornecer:

- alta velocidade de comutação e roteamento de pacotes

- número necessário de portas para conectar comutadores de distribuição

- suporte para roteamento IP e protocolos de roteamento dinâmico com rápida convergência de rede

- Suporte de QoS

- funcionalidade de segurança para proteger o acesso ao equipamento e ao plano de controle

- tolerância a falhas no nível do equipamento e da fonte de alimentação (obrigatório)

- DPC - o nível da rede deste módulo deve fornecer:

- links de comunicação de alta velocidade

- o número necessário de portas para conectar servidores

- reserva de links de comunicação entre servidores e comutadores de datacenter e entre comutadores de datacenter e o núcleo da rede (obrigatório)

- redundância de equipamentos e energia (obrigatório)

- Suporte de QoS

Em seguida, precisamos calcular nossas portas e links de comunicação e determinar os requisitos.

Nível de acesso - Gráfico de cálculo de portas

Então, obtivemos os dados sobre a distribuição de portas de acesso para edifícios. Agora você precisa analisar os requisitos para nível de acesso e comentários e descrever as soluções.

Nível de acesso - requisitos e opções de solução

Em seguida, calculamos as portas e os links de comunicação para os seguintes níveis:

Nível de distribuição

Núcleo

Nível do data center

No cálculo, obtivemos o seguinte:

- nível de acesso - requer comutadores de acesso de 24 e 48 portas, de preferência com portas de acesso de 1Gb e portas SFP de uplink óptico com suporte a PoE e ampla funcionalidade:

- no total, eles fornecerão 504 portas de acesso, que, em princípio, atenderão aos requisitos de portas sobressalentes, se for decidido usar 2 portas por estação de trabalho - um telefone IP e uma porta de dados.

- é possível usar em cada andar um switch de 48 portas com funcionalidade PoE, fornecendo portas de acesso para os requisitos:

- reserva - aproximadamente 102 portos sobressalentes (22%) nos principais edifícios. Para edifícios adicionais um pouco mais - 25%.

- vigilância por vídeo

- rede sem fio

- nível de distribuição - requer switches com um conjunto de portas SFP de 12 a 48 portas com pelo menos 2 portas SFP +, com recursos de empilhamento e funcionalidade avançada, além de fontes de alimentação redundantes.

- nível de kernel - requer switches de alta velocidade de 12 a 24 portas SFP / SFP + com suporte para empilhamento e clustering com suporte para MC-LAG. Devo dizer que é possível usar ferramentas de roteamento para equilibrar o tráfego. As gerações recentes de switches e roteadores L3 oferecem suporte ao ECMP com balanceamento de tráfego em 4 ou mais rotas com a mesma métrica.

- nível do datacenter - requer switches de 8 a 24 portas SFP / SFP + com suporte para empilhamento e clustering com suporte para MC-LAG.

O diagrama da rede de destino acabou sendo

Escolhendo opções extremas para um projeto

Bem, aqui chegamos à questão principal - o momento de escolher opções para a implementação do nosso projeto. Os seguintes switches Extreme são adequados para o circuito de destino resultante:

* As especificações dos switches selecionados podem ser encontradas no primeiro artigo da série - uma visão geral dos switches Extreme

Nisso eu poderia terminar o artigo, mas gostaria de destacar dois aspectos adicionais que qualquer engenheiro enfrentará ao desenvolver ou atualizar sua rede:

- trabalhar com rotas de cabos - linhas de fibras e cobre

- Endereçamento IP

Manuseio de fibras

Acima, conduzi o esquema de metas para o qual é necessário chegar. Para sua implementação, é necessário o seguinte número de conexões para o equipamento:

número de links

Como pode ser visto na tabela, o número mínimo de fibras necessárias para garantir a tolerância a falhas dos níveis da rede (módulo principal, data center e distribuições em 2 edifícios) é de 10 unidades.

Na fase de caracterização da rede, descobrimos que existem apenas 8 fibras no cabo entre os prédios. O que fazer nesta situação?

Vou dar algumas soluções:

- o primeiro passo óbvio é usar fibras livres no cabo entre o edifício 1 - edifício 1 e o edifício 1 - edifício 2 (como pode ser visto na tabela - apenas 2 de 8 fibras em cada cabo são usadas). Para fazer isso, basta colocar cruzamentos ópticos entre os cruzamentos no caso 1 e, se necessário, usar módulos SFP com uma margem de orçamento óptico.

- o segundo passo é o uso da tecnologia CWDM - compactação dos comprimentos de onda da transportadora em uma única fibra. Essa tecnologia é muito mais barata que a DWMD e bastante simples de implementar. Basicamente, os requisitos são impostos à qualidade das fibras ópticas e dos transceptores SFP / SFP + de um determinado comprimento e orçamento. Como eu disse em um artigo anterior, a capacidade dos comutadores de reconhecer transceptores de terceiros pode simplificar bastante nossas vidas e reduzir o custo de capital da construção de cabos ópticos adicionais.

- O terceiro passo é considerar a possibilidade de aumentar as fibras colocando cabos ópticos adicionais.

A seguir, examinamos o número de fibras entre edifícios com comutadores de distribuição instalados e outros. edifícios 2-10. Aqui também, longe de tudo, é tão simples:

- Em primeiro lugar, não há fibras suficientes para implementar nosso esquema de destino - duas fibras para cada switch (como lembramos, temos cabos com 4 OV para cada caso)

- em segundo lugar, mesmo se houver um número suficiente de fibras entre os edifícios, as fibras MMF são usadas dentro dos edifícios, o que não nos permitirá unir as fibras SMF e MMF (estou falando de distâncias entre edifícios acima de 300-400 metros)

Nesses casos, as seguintes opções podem ser consideradas:

- fornecimento de cada comutador com fibras SMF:

- se a distância permitir, você poderá estender cabos de conexão longos adicionais entre os comutadores. Ao mesmo tempo, usamos cabos de conexão de 30 a 50 m de comprimento.

- executar cabos SMF de capacidade pequena e relativamente baratos entre os armários

- como último recurso, use vários conversores SMF-MMF

- Para minimizar as fibras usadas entre os edifícios, você pode:

- use a funcionalidade de empilhamento dos comutadores de acesso x440-G2 - ao mesmo tempo, use 1 fibra SMF para cada comutador no chão, o que permite que, em vez de 6 fibras e portas, use 3 fibras e portas de cada lado

- use 2 fibras para conectar o primeiro comutador no ramo e o último. Agregue os links nos switches de acesso à borda e use os protocolos STP no anel resultante.

Endereçamento IP

Aqui darei um cálculo aproximado de endereçamento para o nosso circuito.

No momento, temos várias redes de classe B - 172.16.0.0/16. Ao calcular o espaço de endereço IP, serei guiado pelas seguintes considerações:

- 4 bits do segundo octeto indicarão edifícios - 172.16.0.0/12.

- Um octeto de 3 indica o número do andar do edifício.

- 3 octetos = 255 serão alocados para links ponto a ponto do equipamento e da rede de controle.

- um gerenciamento de VLAN por andar para gerenciamento de switches.

- uma VLAN de usuário por switch (24 portas em média).

- uma VLAN de voz por switch (24 portas em média).

- uma VLAN para sistema de vigilância por vídeo por andar.

- uma vlan para dispositivos Wi-Fi por andar.

Eu recebi algo como as seguintes tabelas:

rede 172.16.0.0/14

rede 172.20.0.0/14

Na tabela acima, eu fiz uma separação aproximada de redes entre prédios e pisos, por um lado, e redes (usuário, gerenciamento e serviço), por outro.

De fato, a escolha da rede cinza 172.16.0.0/12 não é a mais ideal, pois nos limita no número de redes (de 16 a 31) para edifícios, e também há escritórios remotos que também precisam cortar blocos de rede, possivelmente mais ideais. haverá uma opção usando redes 10.0.0.0/8 ou compartilhando redes 172.16.0.0/12 (por exemplo, para necessidades e servidores de escritório) e 10.0.0.0/8 (para redes de usuários).

Em geral, a abordagem para a alocação de redes IP também é modular e é aconselhável aderir às regras para somar sub-redes em uma rede de resumo nos níveis de distribuição, bem como em roteadores de borda em filiais remotas. Isso é feito por vários motivos:

- minimizar tabelas de roteamento em roteadores

- para minimizar a sobrecarga dos protocolos de roteamento (todos os tipos de mensagens de atualização, se as sub-redes estiverem indisponíveis)

- simplificar a administração e melhor legibilidade das redes L3

Embora nos dois primeiros pontos, vale a pena notar que o poder dos roteadores modernos é muito maior do que os de 15 a 20 anos atrás e permite que você contenha grandes tabelas de roteamento em sua RAM, e a proporção de preço e largura de banda dos canais de comunicação diminuiu em comparação com com preços de épocas de uso geral dos fluxos E1 / T1 (G.703).

Conclusão

Amigos, neste artigo, tentei falar brevemente sobre os princípios básicos do design de redes de campus. Sim, havia bastante material, e isso apesar do fato de eu não ter tocado em tópicos como:

- organização da fronteira da empresa (e essa é outra história com seus switches, bordas, firewall, sistemas IPS / IDS, DMZ, VPN e outras coisas)

- organização de redes Wi-Fi

- organização de redes VoIP

- organização do data center

- segurança (e esse também é seu próprio mundo separado, que em termos de volume e requisitos não é inferior ao design de uma infraestrutura de rede limpa e, às vezes, supera-a)

- engenharia de energia

- a lista continua e continua

De fato, projetar e construir uma rede corporativa é uma tarefa bastante trabalhosa, exigindo muito tempo e recursos.

Mas espero que meu artigo o ajude a avaliar e entender, no nível inicial, como abordar esta tarefa.

Isso está longe de ser o último artigo da Extreme Networks , portanto, fique atento ( Telegram , Facebook , VK , TS Solution Blog )!