O segundo mês de outono deste ano foi turbulento para os proprietários de dispositivos Android. Os analistas de vírus da Doctor Web detectaram muitos programas maliciosos no diretório do Google Play, em particular o

Android.Click Trojans, que inscrevem usuários em serviços pagos. Entre as ameaças encontradas também estavam os aplicativos maliciosos da família

Android.Joker . Eles também inscreveram as vítimas em serviços caros e poderiam executar código arbitrário. Além disso, nossos especialistas identificaram outros cavalos de Troia.

Ameaça móvel do mês

No início de outubro, o Doctor Web informou aos usuários sobre vários cavalos de Troia clicker adicionados ao banco de dados de vírus Dr.Web como Android.Click.322.origin , Android.Click.323.origin e Android.Click.324.origin . Esses aplicativos mal-intencionados carregavam silenciosamente sites em que assinavam independentemente suas vítimas em serviços móveis pagos. Recursos dos Trojans:

- incorporado em programas inofensivos;

- protegido por um empacotador comercial;

- se disfarçam de SDKs conhecidos;

- atacar usuários em determinados países.

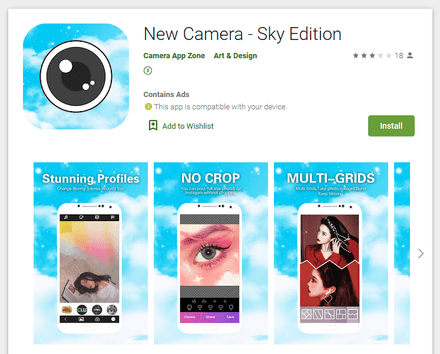

Durante todo o mês, nossos analistas de vírus detectaram outras modificações desses clickers - por exemplo, Android.Click .791 , Android.Click .800 , Android.Click .802 , Android.Click .808 , Android.Click .839 , Android.Click . 841 Posteriormente, foram encontrados aplicativos maliciosos semelhantes a eles, chamados Android.Click .329.origin , Android.Click .328.origin e Android.Click .844 . Eles também assinaram vítimas de serviços pagos, mas outros criadores de vírus podem ser seus desenvolvedores. Todos esses troianos estavam escondidos em programas aparentemente inócuos - câmeras, editores de fotos e coleções de papéis de parede.

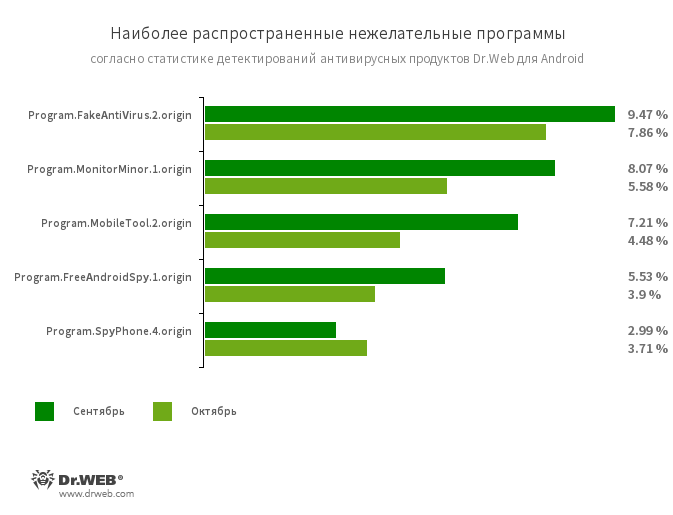

De acordo com o Dr.Web para produtos antivírus para Android

- Android.HiddenAds .472.origin - Trojan mostrando anúncios intrusivos.

- Android.RemoteCode .5564 - Um aplicativo mal-intencionado que baixa e executa código arbitrário.

- Android.Backdoor .682.origin - Trojan que executa comandos maliciosos e permite que eles controlem dispositivos móveis infectados.

- Android.DownLoader .677.origin - Downloader para outros malwares.

- Android.Triada.465 .origin - Um Trojan multifuncional que executa uma variedade de ações maliciosas.

- Tool.SilentInstaller .6.origin

- Tool.SilentInstaller .7.origin

- Tool.SilentInstaller .11.origin

- Tool.VirtualApk .1.origin - Plataformas de software potencialmente perigosas que permitem aos aplicativos executar arquivos apk sem instalá-los.

- Tool.Rooter .3 - Um utilitário projetado para obter privilégios de root em dispositivos Android. Pode ser usado por cibercriminosos e malware.

- Adware.Patacore .25 3

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Cavalos de Troia no Google Play

Juntamente com os Trojans clicker, os analistas de vírus da Doctor Web revelaram muitas novas versões e modificações de aplicativos maliciosos já conhecidos da família Android.Joker no Google Play. Entre eles estão o Android.Joker .6 , Android.Joker .7 , Android.Joker .8 , Android.Joker .9 , Android.Joker .12 , Android.Joker .18 e Android.Joker .20.origin . Esses cavalos de Troia baixam e executam módulos maliciosos adicionais, são capazes de executar códigos arbitrários e assinam usuários de serviços móveis caros. Eles são distribuídos sob o disfarce de programas úteis e inofensivos - coleções de imagens para a área de trabalho, câmeras com filtros artísticos, vários utilitários, editores de fotos, jogos, mensageiros da Internet e outros softwares.

Além disso, nossos especialistas descobriram outro Trojan de adware da família Android.HiddenAds , que recebeu o nome Android.HiddenAds .477.origin . Os invasores o distribuíram sob o disfarce de um reprodutor de vídeo e um aplicativo que fornece informações sobre chamadas telefônicas. Após o lançamento, o Trojan ocultou seu ícone na lista de aplicativos na tela principal do sistema operacional Android e começou a exibir anúncios irritantes.

Os registros para detectar os cavalos de Troia Android.SmsSpy .10437 e Android.SmsSpy .10447 também foram adicionados ao banco de dados de vírus Dr.Web. Eles estavam escondidos em uma coleção de imagens e em um aplicativo de câmera. Ambos os programas maliciosos interceptaram o conteúdo das mensagens SMS recebidas, enquanto o Android.SmsSpy .10437 podia executar código arbitrário baixado do servidor de controle.

Para proteger dispositivos Android de programas maliciosos e indesejados, os usuários devem instalar os produtos antivírus Dr.Web for Android.