Escrevi esta resenha (ou, se você quiser, um guia para comparação) quando fui instruído a comparar vários dispositivos de diferentes fornecedores entre si. Além disso, esses dispositivos pertenciam a diferentes classes. Eu tive que entender a arquitetura e as características de todos esses dispositivos e compor um "sistema de coordenadas" para comparação. Ficarei feliz se meu comentário ajudar alguém:

- Compreender as descrições e especificações de dispositivos de criptografia

- Distinguir características de “papel” das realmente importantes na vida real

- Vá além do conjunto usual de fornecedores e inclua quaisquer produtos adequados para resolver a tarefa

- Faça as perguntas certas nas negociações.

- Redigir requisitos de licitação (RFP)

- Entenda quais características você precisa sacrificar se algum modelo de dispositivo for selecionado

O que pode ser estimado

Em princípio, a abordagem é aplicável a qualquer dispositivo independente adequado para criptografar o tráfego de rede entre segmentos Ethernet remotos (criptografia entre sites). Ou seja, as “caixas” em um caso separado (bem, os blades / módulos do chassi também estão incluídos aqui), que se conectam através de uma ou mais portas Ethernet a uma rede Ethernet local (campus) com tráfego não criptografado e através de outra porta (portas) - para o canal / rede através do qual o tráfego já criptografado é transmitido para outros segmentos remotos. Essa solução de criptografia pode ser implantada em uma rede privada ou de operadora por meio de vários tipos de "transporte" (fibra óptica "escura", equipamento de separação de frequência, Ethernet comutada e "pseudo-fios" colocados em uma rede com uma arquitetura de roteamento diferente, geralmente MPLS), usando a tecnologia VPN ou sem ela.

Criptografia de rede em uma rede Ethernet distribuída

Criptografia de rede em uma rede Ethernet distribuídaOs próprios dispositivos podem ser

especializados (destinados exclusivamente à criptografia) ou multifuncionais (híbridos,

convergentes ), ou seja, eles também executam outras funções (por exemplo, um firewall ou roteador). Diferentes fornecedores atribuem seus dispositivos a diferentes classes / categorias, mas isso não importa - a única coisa importante é se eles podem criptografar o tráfego entre sites e quais características eles têm.

Só por precaução, lembro que “criptografia de rede”, “criptografia de tráfego”, “criptografia” são termos informais, embora sejam frequentemente usados. Nos atos legais regulatórios russos (incluindo aqueles que introduzem GOSTs), você provavelmente não os encontrará.

Níveis de criptografia e modos de transferência

Antes de prosseguir com a descrição das próprias características, que serão usadas para avaliação, você precisará primeiro lidar com uma coisa importante, a saber, o "nível de criptografia". Percebi que isso é frequentemente mencionado nos documentos oficiais dos fornecedores (nas descrições, manuais etc.) e nas discussões informais (nas negociações, nos treinamentos). Ou seja, é como se todos estivessem bem cientes do que está em jogo, mas pessoalmente testemunhassem alguma confusão.

Então, o que exatamente é um "nível de criptografia"? É claro que este é o número de nível do modelo de rede de referência OSI / ISO no qual a criptografia ocorre. Lemos GOST R ISO 7498-2–99 “Tecnologia da informação. Interconexão de sistemas abertos. Modelo de Referência Básico. Parte 2. Arquitetura de Segurança da Informação. ” Neste documento, pode-se entender que o nível de serviço de confidencialidade (um dos mecanismos para os quais a criptografia é precisa) é o nível do protocolo, cujo bloco de dados do serviço (“carga útil”, dados do usuário) é criptografado. Como também está escrito no padrão, um serviço pode ser fornecido no mesmo nível, “por conta própria” e com a ajuda de um nível mais baixo (por exemplo, isso geralmente é implementado no MACsec).

Na prática, são possíveis dois modos de transmissão de informações criptografadas pela rede (o IPsec vem à mente imediatamente, mas os mesmos modos também são encontrados em outros protocolos). No modo de

transporte (às vezes também é chamado de nativo), apenas o bloco de dados do

serviço é criptografado e os cabeçalhos permanecem "abertos", não criptografados (às vezes são adicionados campos adicionais com as informações de serviço do algoritmo de criptografia e outros campos são modificados, recontados). No modo de

encapsulamento , todo o bloco de dados do

protocolo (isto é, o próprio pacote) é criptografado e encapsulado em um bloco de dados de serviço de nível igual ou superior, ou seja, é enquadrado por novos cabeçalhos.

O nível de criptografia em si, combinado com algum tipo de modo de transmissão, não é bom nem ruim; portanto, não se pode dizer, por exemplo, que L3 no modo de transporte é melhor que L2 no modo de túnel. Simplesmente, muitas características dependem delas, de acordo com quais dispositivos são avaliados. Por exemplo, flexibilidade e compatibilidade. Para trabalhar na rede L1 (retransmissão do fluxo de bits), L2 (comutação de quadros) e L3 (roteamento de pacotes) no modo de transporte, você precisa de soluções criptografadas no mesmo nível ou em um nível superior (caso contrário, as informações de endereço serão criptografadas e os dados não chegarão ao seu destino) , e o modo de túnel permite que você supere essa limitação (embora sacrifique outras características importantes).

Modos de criptografia L2 de transporte e túnel

Modos de criptografia L2 de transporte e túnelAgora vamos para a análise das características.

Desempenho

desempenho para criptografia de rede - o conceito de uma forma abrangente, multi-dimensional. Acontece que um determinado modelo, superior em uma característica de desempenho, inferior em outra. Portanto, é sempre útil considerar todos os componentes do desempenho da criptografia e seu impacto no desempenho da rede e de seus aplicativos. Aqui você pode fazer uma analogia com um carro, para o qual não apenas a velocidade máxima é importante, mas também o tempo de aceleração para "centenas", consumo de combustível e assim por diante. As características dos fornecedores da empresa e seus clientes potenciais de desempenho estão prestando muita atenção. Como regra, é o desempenho que está classificado na linha de fornecedores de dispositivos de criptografia.

É claro que o desempenho depende da complexidade da rede e das operações criptográficas executadas no dispositivo (incluindo o quão bem essas tarefas podem ser paralelizadas e canalizadas), assim como o desempenho do equipamento e a qualidade do firmware. Portanto, em modelos mais antigos, um hardware mais produtivo é usado, às vezes é possível equipá-lo com processadores e módulos de memória adicionais. Existem várias abordagens para implementar funções criptográficas: em uma unidade central de processamento central (CPU), em um circuito integrado personalizado especializado (ASIC) ou em um circuito integrado lógico programável (FPGA). Cada abordagem tem seus prós e contras. Por exemplo, uma CPU pode se tornar um gargalo de criptografia, especialmente se o processador não tiver instruções especializadas para oferecer suporte ao algoritmo de criptografia (ou se elas não forem usadas). Os microcircuitos especializados carecem de flexibilidade; nem sempre é possível realocá-los para melhorar o desempenho, adicionar novos recursos ou eliminar vulnerabilidades. Além disso, seu uso torna-se rentável apenas para grande saída. É por isso que a "média de ouro" se tornou tão popular - o uso de FPGA (FPGA em russo). É no FPGA que são feitos os chamados aceleradores de criptografia - módulos de hardware especializados embutidos ou plugados para suportar operações criptográficas.

Como falamos especificamente sobre criptografia de

rede , é lógico que o desempenho das soluções deve ser medido com os mesmos valores que para outros dispositivos de rede - largura de banda, porcentagem de perda de quadros e latência. Esses valores são definidos na RFC 1242. A propósito, nada está escrito sobre essa variação de jitter mencionada frequentemente nesta RFC. Como medir estas quantidades? Aprovado em quaisquer padrões (tipo RFC oficial ou não oficial) especificamente para criptografia de rede, não encontrei um método. Seria lógico usar a metodologia para dispositivos de rede, consagrada no padrão RFC 2544. Muitos fornecedores a seguem - muitos, mas não todos. Por exemplo, o tráfego de teste é introduzido num único sentido, em vez de dois, tal como

recomendado pela norma. Oh bem.

Medição de desempenho do dispositivo de criptografia de rede ainda tem suas próprias características. Primeiro, execute todas as medições corretamente para um par de dispositivos: embora os algoritmos de criptografia sejam simétricos, o atraso e a perda de pacotes durante a criptografia e descriptografia não serão necessariamente iguais. Em segundo lugar, faz sentido medir o delta, o efeito da criptografia de rede no desempenho total da rede, comparando duas configurações entre si: sem e sem dispositivos de criptografia. Ou, como no caso de dispositivos híbridos que combinam várias funções, além da criptografia de rede, com e sem criptografia. Esse efeito pode ser diferente e depende do esquema de conexão dos dispositivos de criptografia, dos modos de operação e, finalmente, da natureza do tráfego. Em particular, muitos parâmetros de desempenho dependem do tamanho dos pacotes; é por isso que, para comparar o desempenho de diferentes soluções, eles costumam usar gráficos da dependência desses parâmetros no tamanho dos pacotes ou usam IMIX - distribuição de tráfego por tamanhos de pacote, o que reflete aproximadamente o real. Se tomarmos a mesma configuração básica para comparação sem criptografia, poderemos comparar soluções de criptografia de rede implementadas de maneiras diferentes, sem entrar nessas diferenças: L2 com L3, armazenar e encaminhar (armazenar e encaminhar) ) com cut-through, especializado em convergente, GOST com AES e assim por diante.

Diagrama de conexão para teste de desempenho

Diagrama de conexão para teste de desempenhoA primeira característica a que prestamos atenção é a “velocidade” do dispositivo de criptografia, ou seja

, a largura de banda de suas interfaces de rede, a taxa de bits. É definido por padrões de rede suportados por interfaces. Para Ethernet, os números usuais são 1 Gb / se 10 Gb / s. Mas, como sabemos, em qualquer rede, a

taxa de transferência teórica máxima em cada um de seus níveis é sempre menor que a largura de banda: parte da banda é "consumida" por intervalos entre quadros, cabeçalhos de serviço e assim por diante. Se o dispositivo é capaz de receber, processar (no nosso caso, criptografar ou descriptografar) e transmitir tráfego na velocidade máxima da interface de rede, ou seja, com a largura de banda teórica máxima para esse nível do modelo de rede, eles dizem que funciona

na velocidade da linha . Para isso, é necessário que o dispositivo não perca, não descarte pacotes de qualquer tamanho e frequência. Se o dispositivo de criptografia não suportar operação na velocidade da linha, sua largura de banda máxima geralmente é indicada nos mesmos gigabits por segundo (às vezes com uma indicação do tamanho dos pacotes - quanto menor os pacotes, menor a largura de banda). É muito importante entender que a largura de banda máxima é a máxima

sem perdas (mesmo que o dispositivo possa "bombear" o tráfego por si mesmo a uma velocidade mais alta, mas ao mesmo tempo perdendo alguns pacotes). Além disso, você precisa prestar atenção ao fato de que alguns fornecedores medir a largura de banda agregada entre todos os pares de portas, assim que estes números não são o suficiente sobre o que eles dizem, se todo o tráfego criptografado passa por uma única porta.

Onde o trabalho na velocidade da linha (ou, caso contrário, sem perda de pacotes) é particularmente importante? Em canais com alta largura de banda e longos atrasos (por exemplo, satélite), é necessário definir um tamanho de janela TCP grande para manter uma alta velocidade de transmissão e onde a perda de pacotes reduz drasticamente o desempenho da rede.

Mas nem toda a largura de banda é usado para transmitir dados úteis. Temos que contar com a chamada

sobrecarga de largura de banda (sobrecarga). É parte da capacidade de processamento do dispositivo de criptografia (em percentagem ou em bytes por pacote), o qual é efectivamente perdidos (não pode ser utilizado para aplicações de transmissão de dados). As despesas gerais surgem, em primeiro lugar, devido ao aumento no tamanho (adições, "preenchimento") do campo de dados em pacotes de rede criptografados (depende do algoritmo de criptografia e seu modo de operação). Em segundo lugar, devido ao aumento no comprimento dos cabeçalhos de pacotes (modo de túnel, inserção de serviço do protocolo de criptografia, auto-inserção etc.), dependendo do protocolo e do modo, o modo de codificação e transmissão funciona) - geralmente essas despesas gerais são as mais significativas e, para elas, preste atenção em primeiro lugar. Em terceiro lugar, devido à fragmentação de pacotes ao exceder o tamanho máximo da unidade de dados (MTU) (se a rede puder dividir um pacote com duas MTU excedentes, duplicando seus cabeçalhos). Quarto, devido à aparência na rede de tráfego de serviço adicional (controle) entre dispositivos de criptografia (para troca de chaves, instalação de túneis, etc.). Baixa sobrecarga é importante onde a capacidade do canal é limitada. Isso é especialmente evidente no tráfego de pacotes pequenos, por exemplo, a sobrecarga de voz pode "comer" mais da metade da velocidade do canal!

Rendimento

RendimentoFinalmente, há

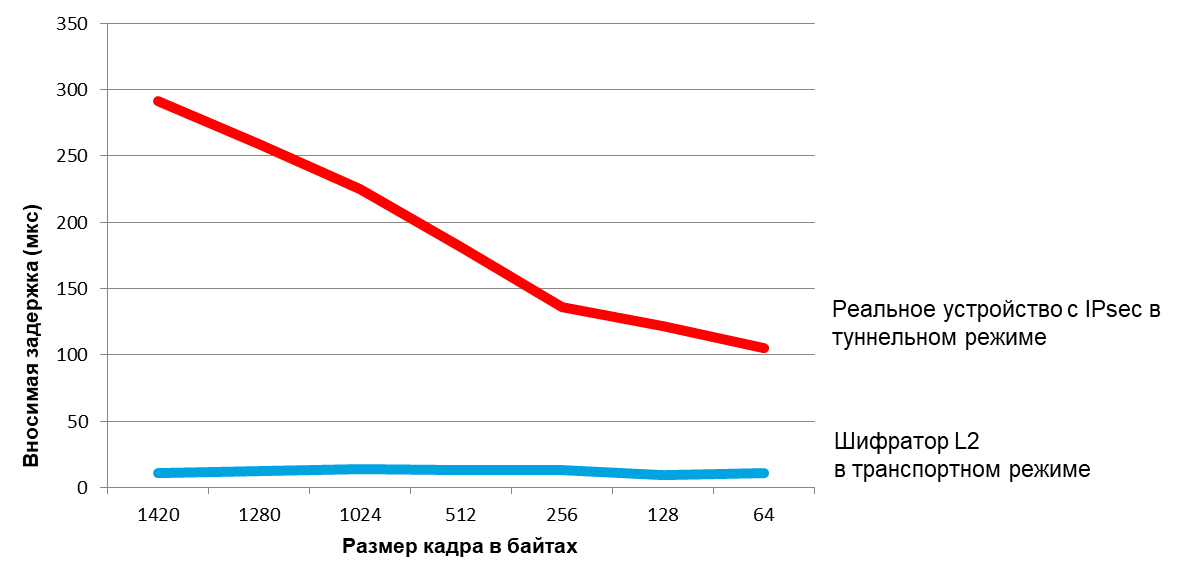

o atraso introduzido por - a diferença (em fracções de segundo) no atraso da rede (o tempo de transmissão de dados a partir da entrada de rede para a saída para fora dele) entre a rede de transmissão de dados sem criptografia para ele. De um modo geral, quanto menor o atraso ( "latência") da rede, a mais crítica se torna o atraso introduzido pelos dispositivos de criptografia. O atraso é introduzido pela própria operação de criptografia (depende do algoritmo de criptografia, comprimento do bloco e modo de operação da cifra, bem como da qualidade de sua implementação em software), bem como do processamento do pacote de rede no dispositivo. atraso de inserção depende do modo de processamento de pacotes (através ou "store-and-pass") e na plataforma de desempenho (implementação "hardware" em FPGA ou ASIC, geralmente mais rapidamente do que o "soft" na CPU). A criptografia L2 quase sempre tem um atraso de inserção menor do que a criptografia em L3 ou L4: o efeito é que os dispositivos criptografados em L3 / L4 são frequentemente convergidos. Por exemplo, para codificadores Ethernet de alta velocidade implementados no FPGA e criptografados no L2, o atraso devido à operação de criptografia é muito pequeno - às vezes quando a criptografia é ativada em um par de dispositivos, o atraso total introduzido por eles diminui! Um pequeno atraso é importante quando é comparável ao total de atrasos no canal, incluindo o atraso de propagação do sinal, que é de aproximadamente 5 μs por quilômetro. Ou seja, podemos dizer que para redes urbanas (dezenas de quilômetros de largura) os microssegundos podem resolver muito. Por exemplo, para replicação síncrona de banco de dados, negociação de alta frequência, o mesmo blockchain.

Atraso de inserção

Atraso de inserçãoEscalabilidade

As grandes redes distribuídas podem incluir muitos milhares de nós e dispositivos de rede, centenas de segmentos de redes locais. É importante que as soluções de criptografia não imponham restrições adicionais ao tamanho e topologia de uma rede distribuída. Isso se aplica principalmente ao número máximo de endereços de host e rede. Essas restrições podem ser encontradas, por exemplo, ao implementar uma topologia multiponto protegida por uma rede de criptografia (com conexões ou túneis seguros independentes) ou criptografia seletiva (por exemplo, por número de protocolo ou VLAN). Se ao mesmo tempo os endereços de rede (MAC, IP, ID da VLAN) forem usados como chaves na tabela, o número de linhas limitadas, essas limitações aparecerão aqui.

Além disso, as grandes redes geralmente têm vários níveis estruturais, incluindo uma rede principal, cada uma com seu próprio esquema de endereçamento e sua própria política de roteamento. Para implementar essa abordagem, formatos de quadro especiais (como Q-in-Q ou MAC-in-MAC) e protocolos de roteamento são frequentemente usados. Para não impedir a construção de tais redes, os dispositivos de criptografia devem lidar corretamente com esses quadros (ou seja, nesse sentido, escalabilidade significa compatibilidade - mais sobre isso abaixo).

Flexibilidade

Aqui estamos falando sobre o suporte a várias configurações, diagramas de fiação, topologias e muito mais. Por exemplo, para redes comutadas baseadas em tecnologias Carrier Ethernet, isso significa oferecer suporte a diferentes tipos de conexões virtuais (E-Line, E-LAN, E-Tree), diferentes tipos de serviço (nas portas e VLAN) e diferentes tecnologias de transporte (eles já listado acima).

Ou seja, o dispositivo deve poder trabalhar no modo linear (ponto a ponto) e multiponto, estabelecer túneis separados para diferentes VLANs e permitir a entrega não ordenada de pacotes dentro de um canal seguro. A capacidade de selecionar diferentes modos de operação de cifra (incluindo com ou sem autenticação de conteúdo) e diferentes modos de transferência de pacotes permitem um equilíbrio entre força e desempenho, dependendo das condições atuais.Também é importante oferecer suporte a redes privadas, cujos equipamentos pertencem a uma organização (ou são alugadas a ela) e redes de operadoras, cujos segmentos diferentes são gerenciados por empresas diferentes. É bom que a solução permita gerenciar seus próprios recursos e uma organização externa (de acordo com o modelo de serviço gerenciado). Nas redes de operadoras, outro recurso é importante - o suporte à multilocação (compartilhada por diferentes clientes) na forma de isolamento criptográfico de clientes individuais (assinantes) cujo tráfego passa pelo mesmo conjunto de dispositivos de criptografia. Como regra, isso requer o uso de conjuntos separados de chaves e certificados para cada cliente.Se o dispositivo for adquirido para um cenário específico, todos esses recursos poderão não ser muito importantes - você só precisa garantir que o dispositivo suporte o que você precisa agora. Mas se a solução for adquirida “para crescimento”, para suportar também cenários futuros e for escolhida como o “padrão corporativo”, a flexibilidade não será supérflua - especialmente considerando as restrições à interoperabilidade de dispositivos de diferentes fornecedores (mais sobre isso abaixo).Simplicidade e conveniência

Facilidade de manutenção também é um conceito multifatorial. Pode-se dizer aproximadamente que esse é o tempo total gasto por especialistas de uma determinada qualificação necessária para apoiar uma solução em diferentes estágios do seu ciclo de vida. Se não houver custos, e a instalação, configuração e operação forem totalmente automáticas, os custos serão zero e a conveniência é absoluta. Obviamente, isso não acontece no mundo real. Aproximação razoável é um modelo “nó no fio”(bump-in-the-wire) ou conexão transparente, na qual a adição e a desconexão de dispositivos de criptografia não exigem nenhuma alteração manual ou automática na configuração da rede. Isso simplifica a manutenção da solução: você pode ativar / desativar com segurança a função de criptografia e, se necessário, simplesmente "ignorar" o dispositivo com um cabo de rede (ou seja, conectar diretamente as portas do equipamento de rede ao qual foi conectado). É verdade que há um menos - o atacante pode fazer o mesmo. Para implementar o princípio "nó no fio", é necessário levar em consideração o tráfego não apenas da camada de dados , mas também das camadas de controle e gerenciamento- os dispositivos devem ser transparentes para eles. Portanto, esse tráfego pode ser criptografado apenas quando não houver destinatários desse tipo de tráfego na rede entre os dispositivos de criptografia, pois se for descartado ou criptografado, a configuração da rede poderá mudar quando você ativar ou desativar a criptografia. O dispositivo de criptografia também pode ser transparente para sinalizar no nível físico. Em particular, quando um sinal é perdido, ele deve transmitir essa perda (ou seja, desligar seus transmissores) para frente e para trás ("por si mesmo") na direção do sinal.O suporte também é importante na separação de poderes entre os departamentos de segurança da informação e TI, em particular o departamento de rede. A solução de criptografia deve suportar o modelo de controle de acesso e auditoria da organização. A necessidade de interação entre diferentes departamentos para realizar operações de rotina deve ser minimizada. Portanto, uma vantagem em termos de conveniência é para dispositivos especializados que suportam exclusivamente funções de criptografia e são o mais transparente possível para operações de rede. Simplificando, os funcionários do serviço de SI não devem ter um motivo para entrar em contato com os “networkers” para alterar as configurações de rede. E esses, por sua vez, não precisam alterar as configurações de criptografia ao atender a rede.Outro fator são os recursos e a conveniência dos controles. Eles devem ser claros, lógicos, fornecer configurações de importação-exportação, automação e assim por diante. Imediatamente, você precisa prestar atenção em quais opções de controle estão disponíveis (geralmente seu próprio ambiente de controle, interface da web e linha de comando) e com que conjunto de funções em cada uma delas (há restrições). Uma função importante - Suporte para Out of Band Management (out-of-band), isto é, através de uma gestão de rede dedicada e in-bandgerenciamento (em banda), ou seja, através de uma rede comum através da qual o tráfego útil é transmitido. Os controles devem sinalizar todas as situações de emergência, incluindo incidentes de SI. Operações rotineiras e repetitivas devem ser executadas automaticamente. Isso se refere principalmente ao gerenciamento de chaves. Eles devem ser gerados / distribuídos automaticamente. O suporte à PKI é uma grande vantagem.Compatibilidade

Ou seja, compatibilidade do dispositivo com os padrões de rede. E isso se refere não apenas aos padrões industriais adotados por organizações respeitáveis como o IEEE, mas também a protocolos de marcas dos líderes do setor, como, por exemplo, a Cisco. Existem duas maneiras principais de garantir a compatibilidade: através da transparência ou através do suporte explícito ao protocolo (quando um dispositivo de criptografia se torna um dos nós da rede para algum protocolo e processa o tráfego de controle desse protocolo). A compatibilidade com redes depende da integridade e correção da implementação de protocolos de controle. É importante oferecer suporte a diferentes opções para o nível PHY (velocidade, meio de transmissão, esquema de codificação), quadros Ethernet de diferentes formatos com qualquer MTU, diferentes protocolos de serviço L3 (principalmente a família TCP / IP).A transparência é garantida por mecanismos de mutação (alterando temporariamente o conteúdo de cabeçalhos abertos no tráfego entre criptografadores), pulando (quando pacotes individuais permanecem não criptografados) e indentação do início da criptografia (quando normalmente os campos de pacotes criptografados não são criptografados). Como a transparência é garantida.Portanto, sempre especifique como o suporte a um protocolo específico é fornecido. Geralmente, o suporte no modo transparente é mais conveniente e confiável.

Como a transparência é garantida.Portanto, sempre especifique como o suporte a um protocolo específico é fornecido. Geralmente, o suporte no modo transparente é mais conveniente e confiável.Interoperabilidade

Isso também é compatível, mas em um sentido diferente, a saber, a capacidade de trabalhar em conjunto com outros modelos de dispositivos de criptografia, incluindo outros fabricantes. Aqui depende muito do estado de padronização dos protocolos de criptografia. Simplesmente não há padrões de criptografia geralmente aceitos no L1.criptografia L2 para redes Ethernet tem 802.1ae padrão (MACsec), mas ele não usa através (end-to-end), e da inter-PN, Criptografia “salto por salto” e, em sua versão original, não é adequada para uso em redes distribuídas; portanto, suas extensões proprietárias pareciam superar essa limitação (é claro, devido à interoperabilidade com equipamentos de outros fabricantes). É verdade que, em 2018, o suporte a redes distribuídas foi adicionado ao padrão 802.1ae, mas ainda não há suporte para os conjuntos de algoritmos de criptografia GOST. Portanto, os protocolos proprietários de criptografia L2 não padrão, como regra, são caracterizados por maior eficiência (em particular, menor sobrecarga de largura de banda) e flexibilidade (capacidade de alterar algoritmos e modos de criptografia).Em níveis mais altos (L3 e L4), existem padrões reconhecidos, especialmente IPsec e TLS, então tudo não é tão simples. O fato é que cada um desses padrões é um conjunto de protocolos, cada um com diferentes versões e extensões, obrigatórias ou opcionais para implementação. Além disso, alguns fabricantes preferem usar seus protocolos de criptografia proprietários no L3 / L4. Portanto, na maioria dos casos, não vale a pena contar com a interoperabilidade total, mas é importante que seja garantida pelo menos a interação entre diferentes modelos e diferentes gerações do mesmo fabricante.Confiabilidade

Para comparar soluções diferentes, você pode usar o tempo médio entre falhas ou o fator de disponibilidade. Se esses números não forem (ou não houver confiança neles), será possível fazer uma comparação qualitativa. A vantagem será para dispositivos com controle conveniente (menos risco de erros de configuração), criptografadores especializados (pelo mesmo motivo), bem como soluções com um tempo mínimo para detecção e eliminação de uma falha, incluindo os meios de backup "quente" de nós e dispositivos como um todo.Custo

Em termos de custo, como na maioria das soluções de TI, vale a pena comparar o custo total de propriedade. Para calculá-lo, não é possível reinventar a roda, mas use qualquer técnica adequada (por exemplo, do Gartner) e qualquer calculadora (por exemplo, a que já é usada na organização para calcular o TCO). É claro que, para uma solução de criptografia de rede, o custo total de propriedade consiste nos custos diretos de comprar ou alugar a própria solução, a infraestrutura para a colocação de equipamentos e os custos de implantação, administração e manutenção (não importa, por conta própria ou na forma de uma organização de terceiros), bem como indiretocustos de tempo de inatividade (causados pela perda de produtividade do usuário final). Provavelmente existe apenas uma sutileza. O impacto do desempenho da solução pode ser levado em consideração de diferentes maneiras: como custos indiretos causados por uma queda na produtividade ou como custos diretos "virtuais" para a compra / atualização e manutenção de ferramentas de rede que compensam a queda no desempenho da rede devido ao uso de criptografia. Em qualquer caso, é difícil calcular despesas difíceis de calcular com precisão suficiente para "escalonar" o cálculo: dessa forma, haverá mais confiança no valor final. E, como sempre, em qualquer caso, faz sentido fazer uma comparação de diferentes dispositivos pelo TCO para um cenário específico de uso - real ou típico.Durabilidade

E a última característica é a durabilidade da solução. Na maioria dos casos, a durabilidade só pode ser avaliada qualitativamente comparando diferentes soluções. Devemos lembrar que os dispositivos de criptografia não são apenas um meio, mas também um objeto de proteção. Eles podem ser expostos a várias ameaças. Em primeiro plano, há ameaças de confidencialidade, reprodução e modificação de mensagens. Essas ameaças podem ser realizadas através de vulnerabilidades da cifra ou de seus modos individuais, através de vulnerabilidades em protocolos de criptografia (inclusive nas etapas de estabelecimento de uma conexão e geração / distribuição de chaves). A vantagem será para soluções que permitam alterar o algoritmo de criptografia ou alternar o modo de criptografia (pelo menos por meio de uma atualização de firmware), para soluções que fornecem a criptografia mais completa, ocultando do invasor não apenas os dados do usuáriomas também endereço e outras informações de serviço, bem como as soluções que não apenas criptografam, mas também protegem as mensagens contra reprodução e modificação. Para todos os algoritmos modernos de criptografia, assinaturas eletrônicas, geração de chave e outros, que estão consagrados nos padrões, a força pode ser assumida da mesma forma (caso contrário, você pode simplesmente se perder na natureza da criptografia). Certamente deveria ser algoritmos GOST? Tudo é simples aqui: se o cenário do aplicativo exigir a certificação do FSB para proteção de informações criptográficas (e na Rússia esse é o caso) na maioria dos cenários de criptografia de rede, então escolheremos apenas os certificados. Caso contrário, não faz sentido excluir dispositivos sem certificados da consideração.Para todos os algoritmos modernos de criptografia, assinaturas eletrônicas, geração de chave e outros, que estão consagrados nos padrões, a força pode ser assumida da mesma forma (caso contrário, você pode simplesmente se perder na natureza da criptografia). Certamente deveria ser algoritmos GOST? Tudo é simples aqui: se o cenário do aplicativo exigir a certificação do FSB para proteção de informações criptográficas (e na Rússia esse é o caso) na maioria dos cenários de criptografia de rede, então escolheremos apenas os certificados. Caso contrário, não faz sentido excluir dispositivos sem certificados da consideração.Para todos os algoritmos modernos de criptografia, assinaturas eletrônicas, geração de chave e outros, que estão consagrados nos padrões, a força pode ser assumida da mesma forma (caso contrário, você pode simplesmente se perder na natureza da criptografia). Certamente deveria ser algoritmos GOST? Tudo é simples aqui: se o cenário do aplicativo exigir a certificação do FSB para proteção de informações criptográficas (e na Rússia esse é o caso) na maioria dos cenários de criptografia de rede, então escolheremos apenas os certificados. Caso contrário, não faz sentido excluir dispositivos sem a consideração de certificados.se o cenário do aplicativo exigir a certificação do FSB para proteção de informações criptográficas (e na Rússia esse costuma ser o caso) para a maioria dos cenários de criptografia de rede), escolhemos apenas os certificados. Caso contrário, não faz sentido excluir dispositivos sem certificados da consideração.se o cenário do aplicativo exigir a certificação do FSB para proteção de informações criptográficas (e na Rússia esse costuma ser o caso) para a maioria dos cenários de criptografia de rede), escolhemos apenas os certificados. Caso contrário, não faz sentido excluir dispositivos sem certificados da consideração.Outra ameaça é a ameaça de hackers, acesso não autorizado a dispositivos (inclusive por meio de acesso físico fora e dentro do gabinete). A ameaça pode ser percebida através devulnerabilidades de implementação - no hardware e no código. Portanto, a vantagem será para soluções com uma “superfície de ataque” mínima através da rede, com caixas protegidas contra acesso físico (com sensores de violação, com proteção contra ruídos e redefinição automática de informações importantes ao abrir o gabinete), bem como aquelas que permitem atualizações de firmware quando a vulnerabilidade no código se tornar conhecida. Existe outra maneira: se todos os dispositivos comparados tiverem certificados FSB, a classe de certificado de proteção de informações criptográficas de acordo com a qual o certificado é emitido pode ser considerada um indicador de resistência ao cracking.Finalmente, outro tipo de ameaça são os erros de configuração e operação, o fator humano em sua forma mais pura. Aqui, outra vantagem dos criptografadores especializados é mostrada em relação às soluções convergentes, que geralmente são orientadas para "operadores de rede" experientes e podem causar dificuldades para especialistas comuns comuns em segurança da informação.Resumir

Em princípio, poderia-se oferecer um certo indicador integral para comparar dispositivos diferentes, algo comoonde p é o peso do indicador e r é a classificação do dispositivo de acordo com esse indicador, e qualquer uma das características acima pode ser dividida em indicadores "atômicos". Essa fórmula pode ser útil, por exemplo, na comparação de propostas de acordo com regras pré-acordadas. Mas você pode conviver com uma tabela simples comoEu vou ser feliz para responder a perguntas e críticas construtivas.