Apresentador: Senhoras e Senhores Deputados, este desempenho é muito engraçado e muito interessante, hoje vamos falar sobre coisas reais que são observadas na Internet. Essa conversa é um pouco diferente daquela com a qual estamos acostumados nas conferências da Black Hat, porque vamos falar sobre como os atacantes ganham dinheiro com seus ataques.

Mostraremos alguns ataques interessantes que podem gerar lucro, e falaremos sobre os ataques que realmente ocorreram naquela noite em que passamos pelo Jägermeister e realizamos uma tempestade cerebral. Foi divertido, mas quando ficamos sóbrios, conversamos com pessoas envolvidas em SEO e realmente aprendemos que muitas pessoas ganham dinheiro com esses ataques.

Sou apenas um gerente de nível intermediário sem cérebro, então desisto do meu lugar e quero apresentar a Jeremy e Trey, que são muito mais espertos do que eu. Eu deveria ter uma introdução inteligente e divertida, mas não está lá, então mostrarei esses slides.

A tela mostra slides representando Jeremy Grossman e Trey Ford.

Jeremy Grossman, fundador e CTO da WhiteHat Security, foi nomeado entre os 25 melhores CTOs da InfoWorld em 2007, co-fundador do Web Application Security Consortium e co-autor de ataques de script entre sites.

Trey Ford é o diretor do departamento de soluções de arquitetura da WhiteHat Security, com 6 anos de experiência como consultor de segurança para empresas da Fortune 500, um dos desenvolvedores do padrão de segurança de dados do cartão de pagamento PCI DSS.

Acho que essas fotos compensam minha falta de humor. De qualquer forma, espero que você goste do desempenho deles. Depois disso, você entenderá como esses ataques são usados na Internet para ganhar dinheiro.

Jeremy Grossman: Boa tarde, obrigado a todos por terem vindo. Será uma conversa muito divertida, embora você não veja um ataque de dia zero ou uma nova tecnologia interessante. Apenas tentaremos contar de maneira interessante as coisas reais que acontecem todos os dias e permitir que os bandidos “cozinhem” muito dinheiro.

Não nos esforçamos para impressioná-lo com o que é mostrado neste slide, mas simplesmente explicamos o que nossa empresa está fazendo. Portanto, o White Hat Sentinel ou "White Hat Sentinel" é:

- número ilimitado de classificações - controle e gerenciamento especializado de sites clientes, a capacidade de verificar sites, independentemente do tamanho e da frequência das alterações;

- amplo escopo - verificação autorizada de sites para detectar vulnerabilidades técnicas e testes de usuários para detectar erros lógicos em áreas de negócios não alcançadas;

- eliminação de resultados falsos positivos - nossa força-tarefa verifica os resultados e atribui a gravidade e a classificação apropriadas das ameaças;

- desenvolvimento e controle de qualidade - o sistema WhiteHat Satellite Appliance nos permite atender remotamente os sistemas dos clientes através do acesso à rede interna;

- aprimoramento e aprimoramento - a digitalização realista permite atualizar o sistema de maneira rápida e eficiente.

Portanto, realizamos uma auditoria em qualquer site do mundo, contamos com a maior equipe de especialistas em aplicativos da web, realizamos de 600 a 700 testes de avaliação a cada semana e todos os dados que você verá nesta apresentação são retirados de nossa experiência em realizar esse tipo de trabalho.

No próximo slide, você verá os 10 principais tipos mais comuns de ataques em sites do mundo. Mostra a porcentagem de vulnerabilidade a determinados ataques. Como você pode ver, 65% de todos os sites são vulneráveis a scripts entre sites, 40% permitem vazamento de informações, 23% são vulneráveis à falsificação de conteúdo. Além do script entre sites, a injeção de SQL e as notórias consultas falsas entre sites, que não estão entre as dez principais, são comuns. Mas nesta lista há ataques com nomes esotéricos, cuja descrição de quais formulações vagas são usadas e cuja especificidade está no fato de serem direcionadas contra determinadas empresas.

Essas são falhas na autenticação, falhas no processo de autorização, vazamento de informações e assim por diante.

O próximo slide fala sobre ataques à lógica de negócios. As equipes de controle de qualidade da garantia geralmente as ignoram. Eles testam o que o software deve fazer, não o que ele pode fazer, e então você pode ver qualquer coisa. Scanners, todas essas Bohs em branco / preto / cinza (caixas em branco / preto / cinza), todas essas caixas multicoloridas não conseguem detectar essas coisas na maioria dos casos, porque elas são simplesmente fixadas no contexto do que o ataque pode ser ou do que acontece Parece quando acontece. Eles têm falta de inteligência e não sabem se algo funcionou ou não.

O mesmo vale para os sistemas de detecção de intrusões IDS e os firewalls no nível de aplicativo WAF, que também não conseguem detectar falhas na lógica de negócios porque as solicitações HTTP parecem completamente normais. Mostraremos que os ataques associados às deficiências da lógica de negócios surgem com bastante naturalidade, não há hackers, metacaracteres e outras esquisitices, eles parecem processos naturais. Mais importante ainda, os bandidos adoram esse tipo de coisa, porque as falhas da lógica dos negócios os fazem ganhar dinheiro. Eles usam XSS, SQL, CSRF, mas realizar ataques desse tipo está se tornando mais difícil, e vemos que nos últimos 3-5 anos eles se tornaram menos. Mas eles não desaparecerão sozinhos, pois os estouros de buffer não serão levados a lugar algum. No entanto, os bandidos pensam em como usar ataques mais sofisticados, porque pensam que os “bandidos muito ruins” sempre tentam ganhar dinheiro com seus ataques.

Quero demonstrar truques reais para você e você pode levá-los ao seu arsenal para usá-los da maneira certa para proteger seus negócios. Outro objetivo da nossa apresentação é que você pode estar se perguntando sobre ética.

Pesquisas e pesquisas on-line

Portanto, no início da discussão sobre as deficiências da lógica de negócios, vamos falar sobre pesquisas on-line. As pesquisas on-line são a maneira mais comum de descobrir ou influenciar a opinião pública. Começaremos com um lucro de US $ 0 e consideraremos o resultado de 5, 6, 7 meses de uso de esquemas fraudulentos. Vamos começar com uma pesquisa muito, muito simples. Você sabe que as pesquisas on-line são realizadas por todo novo site, blog, portal de notícias. Além disso, nem um único nicho é muito grande ou muito estreito, mas queremos ver a opinião pública em áreas específicas.

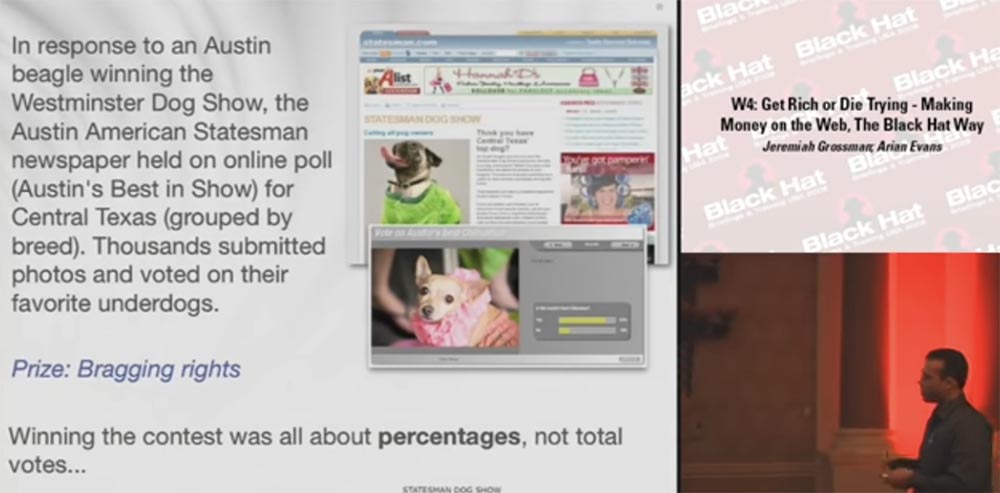

Gostaria de chamar sua atenção para uma pesquisa realizada em Austin, Texas. Desde que o Austin Beagle venceu o Westminster Dog Show, o Austin American Statesman decidiu realizar uma pesquisa on-line do Austin's Best in Show para donos de cães no centro do Texas. Milhares de proprietários enviaram fotos e votaram nos seus favoritos. Como em muitas outras pesquisas, não havia outro prêmio senão o direito de exibir seu animal de estimação.

Para a votação, foi utilizada uma aplicação do sistema Web 2.0. Você clicou em "sim" se gostou do cachorro e descobriu se era o melhor cão da raça ou não. Assim, você votou em várias centenas de cães postados no site como candidatos ao vencedor do programa.

Com esse método de votação, três tipos de trapaça foram possíveis. O primeiro são inúmeros votos, quando você vota no mesmo cão repetidamente. É muito simples A segunda maneira é um voto múltiplo negativo quando você vota inúmeras vezes contra um cão competidor. O terceiro método era que, literalmente, no último minuto do concurso, você colocou um cachorro novo e votou nele, para que a oportunidade de obter votos negativos fosse mínima e você ganhou obtendo votos 100% positivos.

Além disso, a vitória foi determinada como uma porcentagem, e não pelo número total de votos, ou seja, não foi possível determinar qual dos cães obteve o número máximo de classificações positivas, apenas a porcentagem de classificações positivas e negativas para um cão em particular foi calculada. O cão com a melhor proporção positiva / negativa venceu.

O colega do amigo de Hansen, Robert "RSnake", pediu que ele a ajudasse a chihuahua Tiny a vencer a competição. Você conhece Robert, ele é de Austin. Como super hacker, ele desligou o proxy Burp e seguiu o caminho de menor resistência. Ele usou a técnica de trapacear o número 1, tendo o conduzido pelo ciclo de Burp várias centenas ou milhares de solicitações, e isso trouxe ao cão 2000 votos positivos e o colocou em primeiro lugar.

Então ele usou a técnica de enganar o número 2 contra o rival Taini, apelidado Chuchu. Nos últimos minutos do concurso, ele deu 450 votos contra Chuchu, o que fortaleceu ainda mais a posição de Tiny em 1º lugar, com uma taxa de votos superior a 2: 1, no entanto, na porcentagem de críticas positivas e negativas, Tinyi ainda perdeu. Neste slide, você vê a nova face de um cibercriminoso desencorajada por esse resultado.

Sim, foi um cenário interessante, mas acho que minha namorada não gostou dessa performance. Você só queria vencer a competição de chihuahua em Austin, mas havia alguém que estava tentando "invadir" você e fazer o mesmo. Bem, agora passo a palavra para Trey.

Criação de demanda e ganhos artificiais neste

Trey Ford: O conceito de "déficit artificial de DoS" refere-se a vários cenários interessantes diferentes quando compramos ingressos on-line. Por exemplo, ao reservar um lugar especial para um voo. Isso pode ser aplicado a qualquer tipo de ingresso, por exemplo, a algum evento ou concerto esportivo.

Para impedir a compra repetida de itens escassos, como assentos no avião, itens físicos, nomes de usuário etc., o aplicativo bloqueia o objeto por um período de tempo para evitar conflitos. E aqui há uma vulnerabilidade associada à capacidade de reservar algo com antecedência.

Todos sabemos sobre o tempo limite, todos sabemos sobre o final da sessão. Mas essa falha lógica específica nos permite escolher um local para o voo e depois voltar a fazer uma escolha novamente sem pagar nada. Certamente muitos de vocês costumam viajar em viagens de negócios, mas para mim essa é uma parte essencial do trabalho. Testamos esse algoritmo em muitos locais: você seleciona um voo, escolhe um local e somente depois de estar pronto você insere as informações de pagamento. Ou seja, depois de escolher um lugar, ele é reservado para você por um determinado período de tempo - de alguns minutos a várias horas, e todo esse tempo ninguém mais pode reservar esse lugar. Devido a esse período de espera, você tem uma oportunidade real de reservar todos os assentos do avião, simplesmente retornando ao local e reservando os lugares que deseja.

Assim, aparece uma opção de ataque DoS: repita automaticamente esse ciclo para cada local no avião.

Testamos isso com pelo menos duas das maiores companhias aéreas. Você pode encontrar a mesma vulnerabilidade em qualquer outra reserva. Esta é uma ótima oportunidade para aumentar os preços de seus ingressos para quem deseja revendê-los. Para isso, os especuladores simplesmente precisam reservar os ingressos restantes sem risco de perda de dinheiro. Dessa forma, você pode "travar" o comércio eletrônico que vende produtos de alta demanda - videogames, consoles de jogos, iPhones e assim por diante. Ou seja, a desvantagem existente do sistema de reservas ou reservas on-line possibilita que um invasor ganhe dinheiro com isso ou prejudique os concorrentes.

Decodificando Captcha

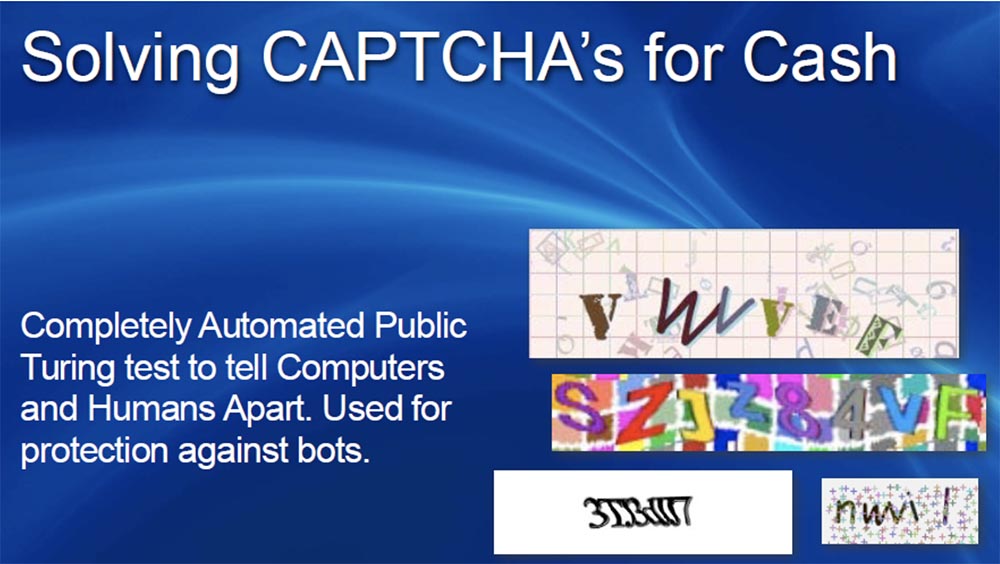

Jeremy Grossman: Agora vamos falar sobre captcha. Todo mundo conhece essas imagens irritantes que entopem a Internet e são usadas para combater spam. Potencialmente, você também pode lucrar com o captcha. Captcha é um teste de Turing totalmente automatizado que permite distinguir uma pessoa real de um bot. Encontrei muitas coisas interessantes ao estudar a questão do uso do captcha.

O Captcha foi usado pela primeira vez em 2000-2001. Os spammers desejam eliminar o captcha para se registrar nos serviços gratuitos de e-mail Gmail, Yahoo Mail, Windows Live Mail, MySpace, FaceBook, etc. e envie spam. Como o captcha é amplamente utilizado, apareceu um mercado inteiro de serviços que oferece contornos ao captcha onipresente. Por fim, obtém lucro - um exemplo é spam. Você pode ignorar o captcha de três maneiras, vamos olhar para eles.

A primeira são as falhas na implementação da ideia ou as deficiências no uso do captcha.

Portanto, as respostas para as perguntas contêm muito pouca entropia, como "escreva, o que é 4 + 1". As mesmas perguntas podem ser repetidas várias vezes, enquanto o intervalo de respostas possíveis é bastante pequeno.

A eficácia do captcha é verificada desta maneira:

- o teste deve ser realizado em condições em que a pessoa e o servidor são removidos um do outro,

o teste não deve ser difícil para uma pessoa; - a pergunta deve ser tal que uma pessoa possa responder em alguns segundos,

Somente a pessoa a quem a pergunta é feita deve responder; - a resposta à pergunta deve ser difícil para o computador;

- o conhecimento de perguntas, respostas anteriores ou sua combinação não deve afetar a previsibilidade do próximo teste;

- o teste não deve discriminar pessoas com deficiência visual ou auditiva;

- o teste não deve ter um viés geográfico, cultural ou linguístico.

Como se vê, criar o captcha "certo" é bastante difícil.

A segunda desvantagem do captcha é a capacidade de usar o reconhecimento óptico de caracteres OCR. Um pedaço de código é capaz de ler uma imagem captcha, independentemente do nível de ruído visual, ver quais letras ou números a formam e automatizar o processo de reconhecimento. Estudos mostraram que a maioria dos captcha pode ser facilmente quebrada.

Vou citar citações da Escola de Ciência da Computação da Universidade de Newcastle, Reino Unido. Eles dizem sobre a facilidade de decifrar o Microsoft CAPTCHAs: "nosso ataque foi capaz de garantir 92% de sucesso na segmentação, isso implica que o esquema de captcha do MSN pode ser quebrado em 60% dos casos, segmentando a imagem com seu reconhecimento subsequente". O captcha hack do Yahoo foi igualmente fácil: "Nosso segundo ataque conseguiu segmentar 33,4%. Assim, cerca de 25,9% do captcha pode ser quebrado. Nossa pesquisa mostra que os spammers nunca devem usar mão-de-obra barata para contornar o captcha do Yahoo, mas precisam confiar em um ataque automatizado de baixo custo ".

A terceira maneira de ignorar o captcha é chamada "Turk Mecânico", ou "Turk". Testamos o Yahoo CAPTCHA imediatamente após a publicação e, até hoje, não sabemos e ninguém sabe como se defender contra esse ataque.

É o caso de um cara mau que administra um site adulto ou um jogo on-line de onde os usuários solicitam algum tipo de conteúdo. Antes que eles possam ver a próxima foto, um site de propriedade de um hacker fará uma solicitação de back-end para um sistema on-line que você conhece, digamos, Yahoo ou Google, pegue o captcha de lá e o coloque no usuário. E assim que o usuário responder à pergunta, o hacker enviará o captcha adivinhado para o site de destino e mostrará ao usuário a imagem solicitada em seu site. Se você tem um site muito popular com muito conteúdo interessante, pode mobilizar um exército de pessoas que preencherão automaticamente o captcha de outras pessoas para você. Isso é uma coisa muito poderosa.

No entanto, não apenas as pessoas tentam burlar o captcha, essa técnica também usa negócios. Robert "RSnake" Hansen em seu blog certa vez conversou com um "captcha solver" romeno, que disse que ele pode resolver de 300 a 500 captcha por hora a uma taxa de 9 a 15 dólares por mil captcha resolvidos.

Ele diz diretamente que os membros de sua equipe trabalham 12 horas por dia, resolvendo cerca de 4800 captchas durante esse período e, dependendo da dificuldade das captchas, eles podem receber até US $ 50 por dia por seu trabalho. Este foi um post interessante, mas ainda mais interessantes são os comentários que os usuários do blog deixaram sob este post. Uma mensagem apareceu imediatamente do Vietnã, onde um certo Kwang Hung relatou seu grupo de 20 pessoas, que concordaram em trabalhar por US $ 4 por mil captcha.

A seguinte mensagem era do Bangladesh: “Olá! Espero que você esteja bem! Somos uma empresa líder de processamento de Bangladesh. Atualmente, 30 de nossas operadoras conseguem resolver mais de 100.000 captcha por dia. Oferecemos excelentes condições e uma taxa baixa - US $ 2 por 1.000 captcha adivinhados do Yahoo, Hotmail, Mayspace, Gmail, Facebook, etc. Esperamos ansiosamente por mais cooperação. ”

Outra mensagem interessante foi enviada por um certo Babu: "Eu estava interessado neste trabalho, por favor, me ligue no telefone".

Então é bem interessante. Podemos discutir como essa atividade é legal ou ilegal, mas o fato é que as pessoas realmente ganham dinheiro com isso.

Acesso a contas no exterior

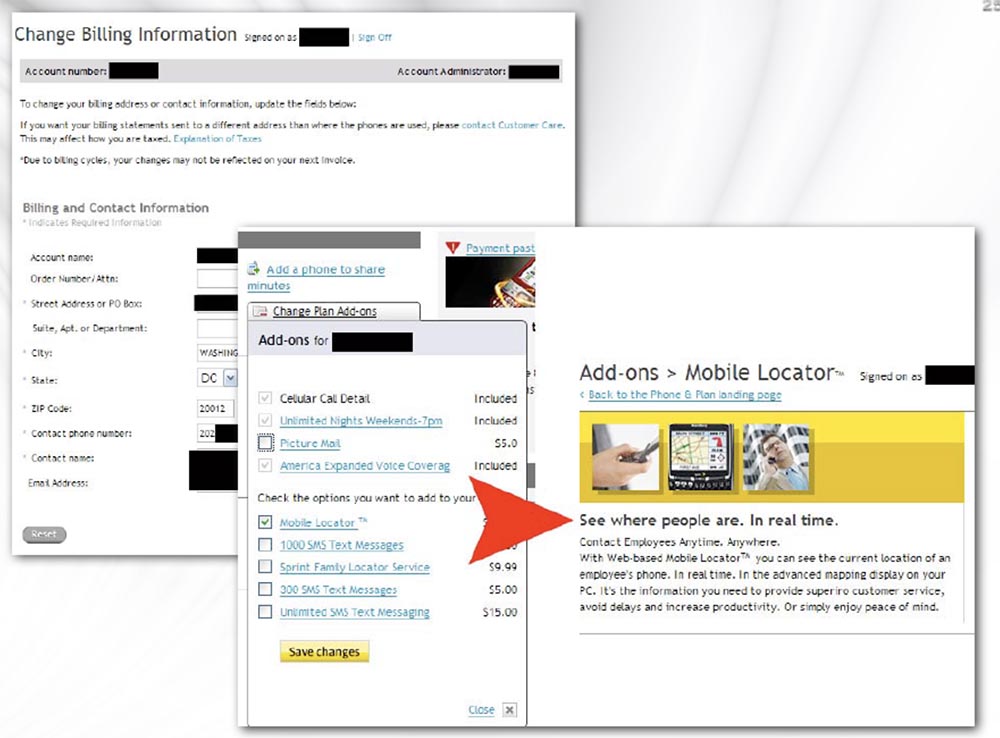

Trey Ford: o próximo cenário sobre o qual falaremos é sobre ganhar dinheiro assumindo a conta de outra pessoa.

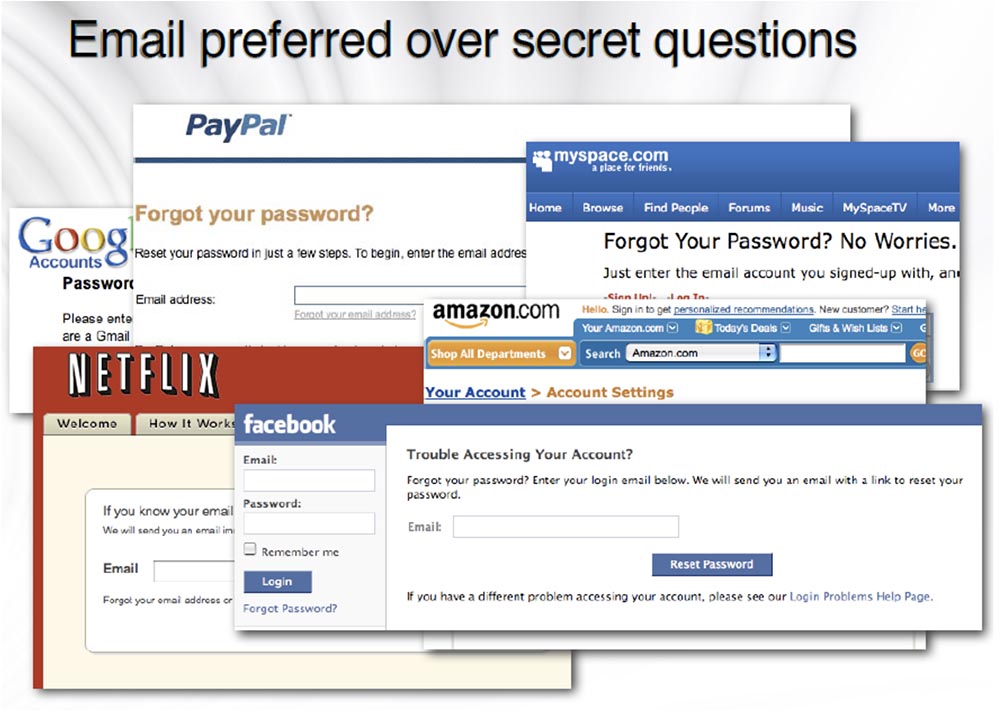

Todos esquecem as senhas e, para testar a segurança dos aplicativos, a redefinição de senha e o registro on-line, são dois processos de negócios focados diferentes. , . , , , .

- Sprint. White Hat Sprint -. , , , – , , . - , , . , . – , , . -: GPS- .

, Sprint . , , . Sprint, . , : « , », : Lotus, Honda, Lamborghini, Fiat « ». , , , - ? , — .

: « »? , . (Stifliin) — «», , — , . , , . , , - , «i». , – , , . .

: « ?» — (Longmont), (North Hollywood), (Genoa) (Butte)? , – .

- Sprint , . , , . , , « ».

, GPS , . , .

, . , , .

, . , . , , , . , , , . , . , !

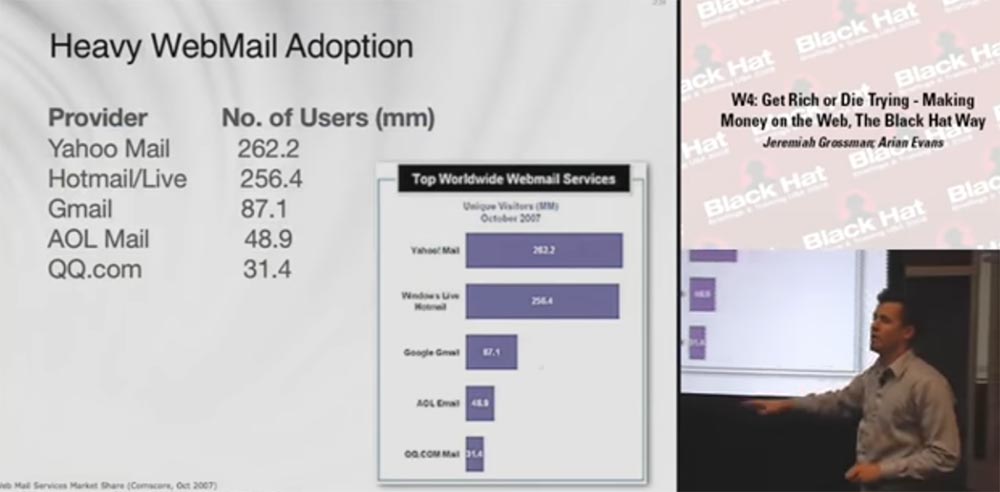

, . Gmail, Yahoo Mail, Hotmail, AOL Mail, -, , , . , , .

Portanto, na China, o serviço online "Recuperação de Senha" é baseado, onde você paga para invadir sua conta. Por 300 yuan, isto é aproximadamente US $ 43, você pode tentar redefinir a senha de uma caixa de correio estrangeira com uma taxa de sucesso de 85%. Por 200 yuan ou US $ 29, você será redefinido com êxito com uma senha de caixa de correio de 90% para o seu serviço de correio doméstico. Mil yuans (US $ 143) custa invadir a caixa de correio de qualquer empresa, mas o sucesso não é garantido. Você também pode usar a terceirização para quebrar senhas nos serviços 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN, etc.

Portanto, na China, o serviço online "Recuperação de Senha" é baseado, onde você paga para invadir sua conta. Por 300 yuan, isto é aproximadamente US $ 43, você pode tentar redefinir a senha de uma caixa de correio estrangeira com uma taxa de sucesso de 85%. Por 200 yuan ou US $ 29, você será redefinido com êxito com uma senha de caixa de correio de 90% para o seu serviço de correio doméstico. Mil yuans (US $ 143) custa invadir a caixa de correio de qualquer empresa, mas o sucesso não é garantido. Você também pode usar a terceirização para quebrar senhas nos serviços 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN, etc.Conferência BLACK HAT USA. Enriqueça ou morra: ganhe dinheiro na Internet usando o Black Hat.

Parte 2 (o link estará disponível amanhã)Um pouco de publicidade :)

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos o

VPS na nuvem para desenvolvedores a partir de US $ 4,99 , um

desconto de 30% para os usuários da Habr em um analógico exclusivo de servidores de nível básico que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6) Núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como compartilhar um servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?