... caso contrário, seu dispositivo poderá se tornar um nó de rede botnet para DDoS.

Alguns dias atrás, havia notícias em

Habr e outros recursos de que servidores MTProxy atacaram o provedor de nuvem iraniano Arvan Cloud.

Por um lado, as notícias não são inteiramente verdadeiras. Mas, por outro lado, a abordagem engenhosa dos hackers chegou até mim!

Durante muito tempo, não consegui entender com que finalidade eles

publicam proxies gratuitos . Afinal, é necessário ser um altruísta estúpido para compartilhar sua conexão com a Internet para o mundo inteiro. E na Rússia, pelas ações de terceiros por meio desse proxy, eles podem colocar o proprietário do proxy, como aconteceu com o

criador do Kate Mobile .

Nesse caso, não considero dispositivos quebrados usados sem o conhecimento do proprietário.Acabou tudo engenhoso - simples!

Como isso funciona

- Uma organização hacker solicita DDoS de algum recurso (geralmente um site).

- Um nome de domínio é criado no qual o endereço IP do servidor real é indicado como um registro A no DNS. Nesse caso, o TTL está definido no mínimo.

- Um servidor proxy é iniciado em seus servidores (MTProxy, meias etc.)

- A porta do proxy é a porta de destino no servidor atacado.

- Eles publicam listas de seus "gratuitos" e estão aguardando um conjunto de "clientes" no proxy.

- No momento certo, os hackers alteram o registro A no número necessário de seus domínios, que foram distribuídos como proxies, para o endereço IP do servidor atacado.

Os clientes proxy começam a tentar estabelecer conexões nas portas especificadas. E isso acontece até que o proprietário do dispositivo perceba que o proxy foi quebrado.

Após um ataque, os hackers retornam

um registro de seus domínios a um proxy real.

Portanto, uma pessoa pode não perceber o "desaparecimento" do proxy e os clientes manterão a base de "clientes" para novos ataques.

Considerando que na Federação Russa o telegrama é usado por mais de 3 milhões de pessoas e dispositivos, quando eles bloqueiam, todos começam a usar proxies. Quantos dispositivos podem ser redirecionados para DDoS?

Até a

inundação SYN pode ser bem feita.

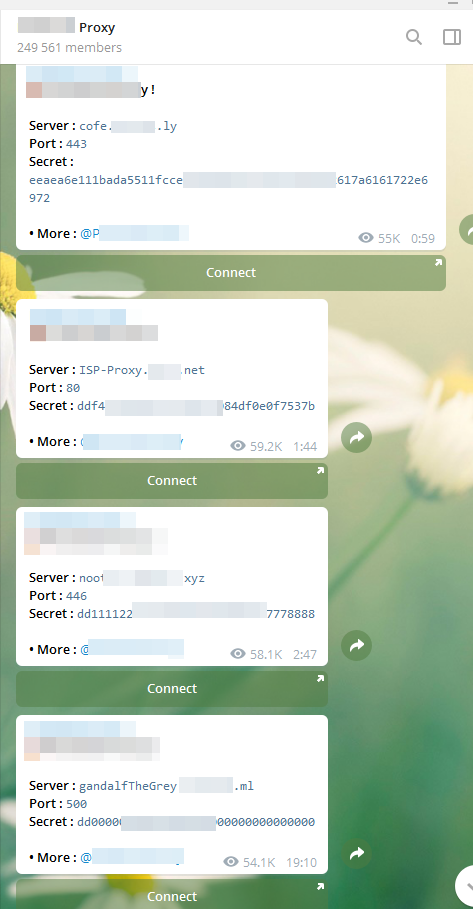

Existem muitos grupos em telegramas que fornecem "proxies gratuitos".

E como você pode ver, existem muitos freeloaders.

Mesmo que uma pessoa visse que o proxy estava quebrado, ele escolheria um novo no mesmo canal de telegrama e permaneceria nas fileiras da botnet.

O que são notícias falsas?

MTProxy sozinho não pode atacar pelos seguintes motivos:

- Não é economicamente viável. O significado dos hackers para "atirar" na fonte do ataque. E o número deles não é suficiente para realizar um ataque DDoS completo.

- Durov não é tolo em usar o MTProto para fins tão baixos. Mesmo se houver algumas tarefas ocultas deste protocolo, elas não serão usadas para atacar algum pequeno provedor.

Quem é o culpado?

Os Estados (neste caso, o Irã) estão tentando controlar a vida de seus cidadãos e bloquear recursos que não se encaixam em seus padrões gerenciais.

Mas os cidadãos estão tentando conseguir o que precisam e estão procurando maneiras de contornar as proibições. E os hackers apenas usam as necessidades naturais das pessoas para seus próprios propósitos.

Acontece que o governo, tentando "apertar os parafusos", criou uma arma contra si e seus cidadãos.

A única maneira de parar de usar o Telegram é criar algo que seja mais legal e conveniente do que ele. Mas as táticas do governo são apenas "proibir" e não "criar melhor" ...

Portanto, antes de usar um proxy gratuito, eu recomendo verificar sua confiabilidade! Ou compre / crie seu próprio ...