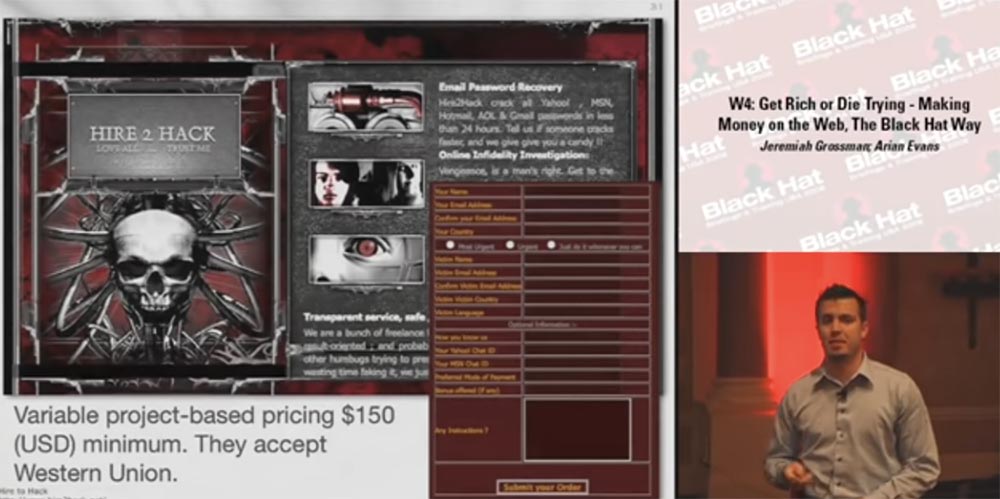

Conferência BLACK HAT USA. Enriqueça ou morra: ganhe dinheiro na Internet usando o Black Hat. Parte 1Existe um site chamado Hire2Hack, que também aceita aplicativos para a "recuperação" de senhas. Aqui, o custo do serviço começa em US $ 150. Não sei o resto, mas você deve fornecer informações sobre você, porque vai pagá-las. Para se registrar, você deve especificar um nome de usuário, email, senha e assim por diante. O engraçado é que eles aceitam até transferências da Western Union.

Vale ressaltar que os nomes de usuários são informações muito valiosas, principalmente quando anexados a um endereço de email. Diga-me, qual de vocês indica seu nome verdadeiro ao registrar uma caixa de correio? Ninguém, isso é divertido!

Portanto, endereços de e-mail são informações valiosas, especialmente se você faz compras on-line ou deseja acompanhar o caso de um cônjuge pendurado em um site de namoro. Se você é um vendedor, usando endereços de e-mail, você pode verificar quais de seus consumidores ou assinantes atualmente usam os serviços de qualquer um de seus concorrentes.

Portanto, os invasores de phishing pagam muito dinheiro por endereços de usuários reais. Além disso, eles usam janelas de recuperação de senha e login para extrair endereços de email válidos usando ataques temporários. Muitos grandes portais de comércio eletrônico e mídias sociais veem o roubo de endereços de email válidos como um problema que pode causar muitos danos, uma vez que pesquisas interessantes foram publicadas. Portanto, devemos lutar em duas frentes - contra ataques cronometrados e contra vazamentos de informações desse tipo.

Transformando cupons eletrônicos em dinheiro

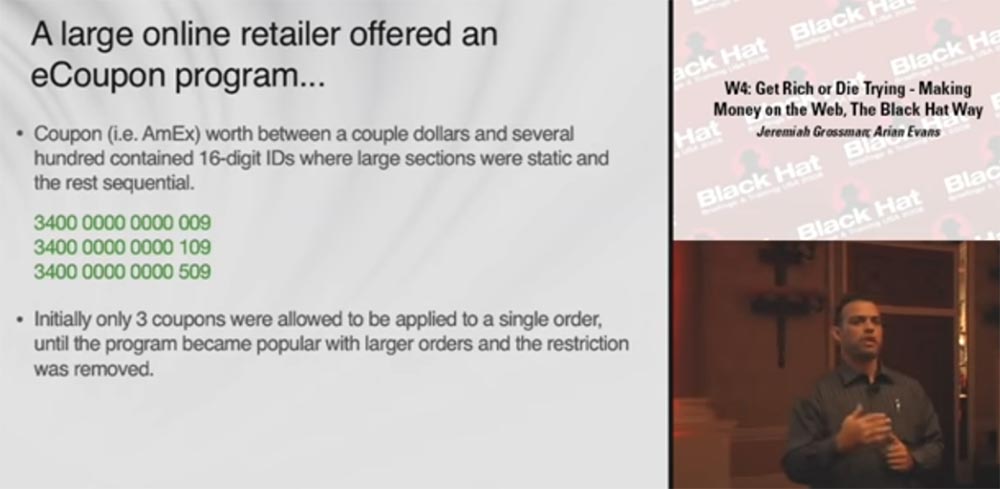

Jeremy Grossman: Então, analisamos três métodos de fraude online e agora estamos aumentando as taxas. A próxima maneira é converter cupons eletrônicos de eCoupons em dinheiro. Esses cupons são usados para compras online. O cliente digita seu ID exclusivo e um desconto é aplicado à sua compra. Os principais comerciantes on-line oferecem aos clientes um programa de descontos suportado pela AmEx.

Muitos de vocês sabem que os cupons oferecem um desconto de algumas a algumas centenas de dólares e estão equipados com uma identificação de 16 dígitos. Esses números são muito estáticos e geralmente estão em ordem. No início, apenas um cupom podia ser aplicado a um pedido, mas, à medida que o programa crescia em popularidade, essas restrições foram removidas e agora mais de 3 cupons podem ser usados com um pedido.

Alguém desenvolveu um script que tenta identificar milhares de possíveis cupons de desconto válidos. Os vendedores são conhecidos por pedidos no valor de mais de 50 mil dólares, que em vez de dinheiro foram pagos com 200 ou mais cupons. Concordo, este é um bom presente de Natal!

O problema passou despercebido por um longo tempo, porque o programa funcionou perfeitamente, todos usaram cupons e todos ficaram felizes. Isso continuou até que o sistema de planejamento de carregamento do programa detectou um aumento de 90% na carga do processador no momento em que as pessoas "rolavam" os números de identificação, escolhendo aqueles que ofereciam um desconto.

Os comerciantes pediram ao FBI para investigar este caso, pois suspeitavam que algo estava errado. Mas o problema era que as mercadorias eram enviadas para um endereço inexistente, e isso as confundia. Aconteceu que o atacante entrou em conspiração com o serviço de entrega, que "interceptou" as mercadorias antecipadamente.

Nesse caso, o interessante é que os cupons não são moeda, são apenas ferramentas de marketing. No entanto, erros na lógica de negócios levaram à necessidade de envolver o Serviço Secreto, que também enfrentou fraudes pelo serviço de entrega que usou o sistema a seu favor.

Ganhos em contas falsas

Trey Ford: Esta é uma das minhas histórias favoritas. "Vida real: invadindo o espaço do escritório." Eu acho que você viu um filme sobre hackers, "Office Space". Vamos descobrir isso. Quantos de vocês já utilizaram serviços bancários online?

Bem, todos admitiram que usavam. Há uma coisa interessante - a capacidade de pagar contas on-line via ACH. A Câmara de Liquidação Automática da ACH funciona assim. Suponha que eu queira comprar um carro de Jeremy e transfira dinheiro diretamente da minha conta para a conta dele. Antes de efetuar o pagamento principal, minha instituição financeira deve garantir que tudo esteja bem conosco. Portanto, primeiro, o sistema transfere uma quantia pequena, de alguns centavos para US $ 2, para verificar se as contas financeiras e os endereços de roteamento das partes estão em ordem e o cliente recebeu esse dinheiro. Depois de convencidos de que essa transferência foi concluída normalmente, eles estão prontos para encaminhar o pagamento integral. Você pode falar se isso é legal, se atende aos termos do contrato do usuário, mas me diga qual de vocês tem uma conta no PayPal? Quantas pessoas têm vários IDs do PayPal? Provavelmente isso é bastante legal e está em conformidade com os Termos e Condições.

Agora imagine que esse mecanismo possa ser usado para ganhar muito dinheiro. Estamos falando de usar o efeito de criar, digamos, 80 mil dessas contas configurando um script simples. A única coisa que você precisa prestar atenção é que começamos nossa história com o uso de um proxy local, o script RSnake, outra ferramenta hacker que deve nos ajudar a ganhar dinheiro, mas agora vamos voltar e mostrar como tornar o hacking muito mais fácil, para ganhar dinheiro, você poderia usar apenas um navegador.

Esse ataque em particular é individual. Michael Largent, 22 anos, da Califórnia, usou um script simples para criar 58.000 contas de corretagem falsas. Ele os abriu nos sistemas da Schwab, eTrade e alguns outros, atribuindo os nomes dos personagens de desenho animado aos usuários falsos dessas contas.

Para cada uma dessas contas, ele usou apenas uma tradução de teste usando o sistema ACH, sem fazer uma transferência completa de fundos. Mas ele possuía uma conta geral, na qual todas essas ferramentas de verificação se reuniam e as transferia para si mesmo. Parece bom - não é muito dinheiro, mas no total eles renderam a ele uma renda muito sólida. Foi assim que ele ganhou dinheiro, seguindo a idéia do filme "Office Space". O mais interessante é que não há nada ilegal - ele simplesmente coletou todas essas pequenas quantidades, mas fez isso muito rapidamente.

Ele ganhou US $ 8.225 no Google Checkout, outros US $ 50.225 no eTrade e Schwab. Então ele retirou esse dinheiro para um cartão de crédito e o apropriou. Quando o banco descobriu que todos esses milhares de contas pertencem a uma pessoa, os funcionários do banco ligaram para ele e perguntaram por que ele fez isso, ele não entende que está roubando dinheiro? Ao que Michael respondeu a eles que ele não entendia e não sabia que estava cometendo algo ilegal.

Essa é uma maneira muito boa de criar novos relacionamentos com pessoas do Serviço Secreto que seguem você em todos os lugares e querem aprender mais sobre você. Repito mais uma vez - a coisa mais engraçada sobre esse esquema é que não havia nada ilegal aqui. Ele foi detido com base no Ato Patriótico, o Ato Patriótico. Quem sabe o que é o Ato Patriótico?

É isso mesmo, é uma lei que expande os poderes de serviços especiais no campo de combate ao terrorismo. Esse cara usava nomes de desenhos animados e quadrinhos, para que eles pudessem detê-lo por usar nomes de usuário falsos. Portanto, os presentes que usam nomes fictícios em suas caixas de correio devem ter cuidado - isso pode ser declarado ilegal!

A acusação do Serviço Secreto foi baseada em quatro pontos: fraude de computador, fraude na Internet e correio, mas o ato de receber dinheiro foi reconhecido como completamente legal, pois ele usava uma conta real. Não sei dizer se foi feito corretamente ou não, ética ou não, mas basicamente tudo o que Michael fez estava de acordo com os Termos e Condições fornecidos nos sites, então talvez tenha sido apenas uma função adicional.

Hackeando bancos através do ASP

Jeremy Grossman: você sabe, eu viajo muito e conheço pessoas que são tecnicamente experientes ou vice-versa, nem um pouco versadas em tecnologia. E quando falamos sobre a vida, eles perguntam onde eu trabalho. Quando respondo que estou envolvido em segurança da informação, eles perguntam o que é. Eu explico, e então eles dizem: "Ah, então você pode quebrar o banco!"

Então, quando você começa a explicar como realmente pode invadir um banco, você quer dizer invadir fornecedores de aplicativos financeiros da ASP. Os provedores de serviços de aplicativos são empresas que alugam seu próprio software e hardware para seus clientes - bancos, cooperativas de crédito e outras empresas financeiras.

Seus serviços são usados por pequenos bancos e empresas similares que não são financeiramente rentáveis para ter seu próprio "software" e "hardware". Portanto, eles alugam instalações da ASP, pagando mensalmente ou anualmente.

Os ASPs recebem a atenção cada vez maior dos hackers, porque, em vez de invadir um banco, eles podem invadir imediatamente 600 ou mil bancos. Portanto, os ASPs são um objetivo muito interessante para os bandidos.

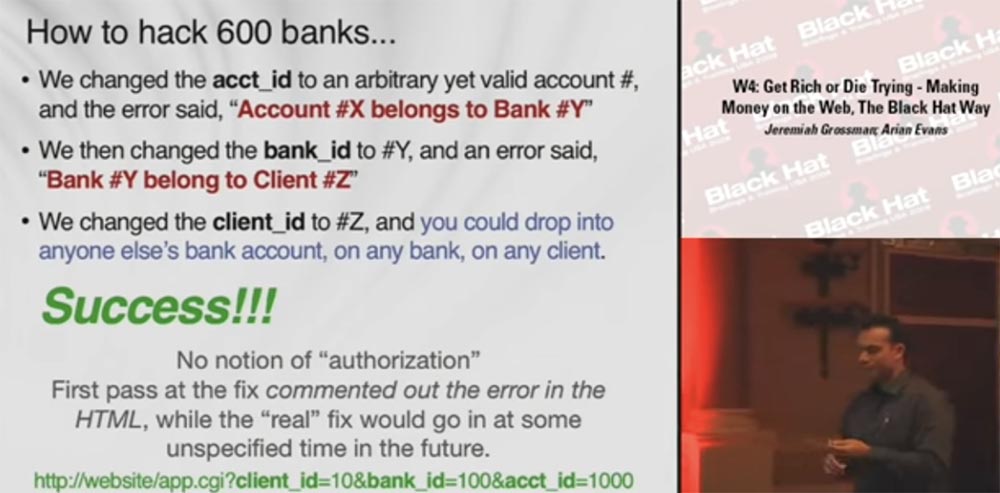

Portanto, as empresas ASP atendem a vários bancos com base nos três parâmetros de URL mais importantes: identificador de cliente client_ID, identificador de banco bank_ID e identificador de conta acct_ID. Cada cliente ASP possui seu próprio identificador exclusivo que pode ser usado em vários sites bancários. Cada banco pode ter qualquer número de contas de usuário para cada aplicativo financeiro - um sistema de poupança, um sistema de verificação de conta, um sistema de pagamento e assim por diante, e cada aplicativo financeiro possui seu próprio ID. Além disso, cada conta de cliente neste sistema de aplicativos também possui seu próprio ID. Portanto, temos três sistemas de contas.

Então, como invadimos 600 bancos ao mesmo tempo? Primeiro, analisamos o final de uma linha de um URL desse tipo:

website / app.cgi? Client_id = 10 & bank_id = 100 & acct_id = 1000 e tentamos substituir acct_id por um valor arbitrário #X, após o qual recebemos uma grande mensagem de erro destacada em vermelho com o seguinte conteúdo: " A conta nº X pertence ao banco nº Y ”(a conta nº X pertence ao banco nº Y). Em seguida, pegamos bank_id, alteramos no navegador para #Y e recebemos a mensagem: "O banco #Y pertence ao cliente #Z" (o banco #Y pertence ao cliente #Z).

Por fim, pegamos client_id, atribuímos #Z - e é isso, entramos na conta em que originalmente queríamos entrar. Depois de violarmos o sistema com sucesso, podemos entrar em qualquer outra conta bancária, banco ou conta de cliente da mesma maneira. Podemos acessar todas as contas do sistema. Geralmente, não há dicas de autorização. A única coisa que eles verificam é que você está logado com seu ID e agora pode retirar dinheiro livremente, fazer uma transferência e assim por diante.

Um dia, um de nossos clientes, não o ASP, encaminhou nossas informações sobre essa vulnerabilidade para outro cliente que usava o ASP e informou que havia um problema que precisava ser corrigido. Informamos a eles que provavelmente seria necessário reescrever o aplicativo inteiro para inserir a autorização e o sistema verificaria se o cliente tem o direito de fazer transações financeiras e que isso levará algum tempo.

Dois dias depois, eles nos enviaram uma resposta na qual relataram que já haviam corrigido tudo eles mesmos - eles corrigiram o URL para que a mensagem de erro não apareça mais. É claro que foi legal, e decidimos olhar o código-fonte para ver o que eles fizeram usando sua “ótima” técnica hacker. Portanto, tudo o que foi feito foi parar de exibir a mensagem de erro no formato HTML. Em geral, tivemos uma conversa muito interessante com esse cliente. Eles disseram que, como não conseguiram resolver esse problema rapidamente, decidiram fazê-lo por enquanto, na esperança de corrigir completamente a vulnerabilidade em um futuro distante.

Transferência reversa de dinheiro

Outro método de fraude, que discutirei brevemente, é a transferência reversa de dinheiro. Esta operação é realizada em muitos aplicativos bancários. Ao transferir US $ 10.000 da conta A para a conta B, a fórmula da operação deve funcionar logicamente da seguinte maneira:

A = A - (US $ 10.000)

B = B + (US $ 10.000)

Ou seja, US $ 10.000 são retirados da conta A e adicionados à conta B.

Curiosamente, o banco não verifica se você digitou o valor correto da transferência. Por exemplo, você pode substituir um número positivo por um negativo, ou seja, transferir _10000 $ da conta A para a conta B. Nesse caso, a fórmula da transação terá a seguinte aparência:

A = A - (- US $ 10.000)

B = B + (- US $ 10.000)

Ou seja, em vez de debitar fundos da conta A, eles serão debitados da conta B e creditados na conta A. Isso acontece de tempos em tempos e traz resultados interessantes. Na parte inferior deste slide, você verá um link para um artigo de pesquisa

Quebrando o banco (vulnerabilidades no processamento numérico em aplicativos financeiros) .

Ele descreve coisas semelhantes que acontecem com erros de arredondamento. Este artigo da Corsaire tem muitas coisas interessantes que nos serviram de material para algumas de nossas próprias soluções.

Mas voltando ao problema anterior. Entramos em contato com a segurança ASP e recebemos a seguinte resposta: "O controle interno da empresa evitará esses problemas". Dissemos: "ok, veja o site deles". Algumas semanas depois, quando continuamos a trabalhar com nosso cliente, recebemos esse cheque por correio:

Aqui é declarado que esta é uma taxa de teste de US $ 2 para a nossa empresa WH. É assim que ganhamos dinheiro!

Este cheque ainda está na minha mesa. Para dois desses testes, podemos obter até 4 dólares!

Poucos meses depois, ouvimos de um cliente específico que US $ 70.000 foram transferidos ilegalmente para um dos países do Leste Europeu. O dinheiro não pôde ser devolvido porque era tarde demais e o ASP perdeu o cliente. Essas coisas acontecem, mas o que nunca aprendemos, porque não somos investigadores forenses, é quantos outros clientes sofreram com essa vulnerabilidade. Como tudo neste esquema parece completamente legal novamente - basta alterar a aparência do URL.

Compras em lojas de TV

Trey Ford: Agora vou falar sobre um truque verdadeiramente técnico, então ouça com atenção. Todos conhecemos uma pequena estação de televisão chamada QVC. Tenho certeza de que às vezes você compra algo neste telemarketing.

Saiba que quando você compra algo online, independentemente do site, não clique em nenhum lugar, porque seu pedido começará a ser processado imediatamente! Talvez você mude de idéia imediatamente e interrompa a transação. Mas em alguns dias você receberá pelo correio um monte de todo tipo de lixo, pelo qual você deve pagar imediatamente.

Aqui está Quintina Moore Perry, uma hacker certificada de 33 anos de Greensboro, Carolina do Norte. Não sei como ela ganhava a vida mais cedo, mas posso dizer como ela começou a ganhar dinheiro após uma transação aleatória que ela supostamente fez, embora tenha cancelado a transação no site quase imediatamente.

Todas essas coisas "encomendadas" começaram a chegar ao seu endereço de correspondência da QVC - bolsas femininas, eletrodomésticos, jóias, eletrônicos. O que você faria se não encomendasse por correio? Isso mesmo, nada! Você pode ver imediatamente, nosso pessoal ...

No entanto, você recebe frete grátis, e o frete grátis é um benefício! Afinal, as encomendas já estão no correio, você não precisa enviá-las para lugar nenhum. Se esse é um processo comercial padrão, como ele pode ser usado? O que fazer com 1800 encomendas que chegaram ao seu endereço de correspondência de maio a novembro? Então, essa mulher colocou todas essas coisas em leilão no eBay e, como resultado da venda de todo esse lixo, seu lucro foi de US $ 412.000! Como ela fez isso - muito simples! Ela disse pelo correio que alguém encomendou todos esses pacotes com QVC para o endereço dela, mas é muito difícil reembalá-los e enviá-los aos destinatários; portanto, eles devem ser enviados no pacote QVC original!

Como você pode ver, esta é uma solução muito técnica! No entanto, a QVC ficou preocupada com esse problema depois que duas pessoas que compraram o produto no eBay o receberam em um pacote QVC. Um tribunal federal considerou esta mulher culpada de fraude postal.

Assim, um simples engate técnico com o cancelamento de pedidos fez com que essa mulher ganhasse uma quantia enorme de dinheiro.

37:40 min

Conferência BLACK HAT USA. Enriqueça ou morra: ganhe dinheiro na Internet usando o Black Hat. Parte 3Um pouco de publicidade :)

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos o

VPS na nuvem para desenvolvedores a partir de US $ 4,99 , um

desconto de 30% para os usuários da Habr em um analógico exclusivo de servidores de nível básico que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6) Núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como compartilhar um servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?