Conferência BLACK HAT USA. Enriqueça ou morra: ganhe dinheiro na Internet usando o Black Hat. Parte 1Conferência BLACK HAT USA. Enriqueça ou morra: ganhe dinheiro na Internet usando o Black Hat. Parte 2Eles chegaram ao ponto de discutir a possibilidade de levar os motoristas da UPS a um confronto com um suspeito. Vamos verificar agora se o que é citado neste slide é legal.

Aqui está o que a Comissão Federal de Comércio da FTC responde à pergunta: "Preciso devolver ou pagar por um item que nunca pedi?" - "Não. Se você recebeu um produto que não encomendou, tem o direito legal de aceitá-lo como brinde. " Isso soa ético? Lavo minhas mãos porque não sou inteligente o suficiente para discutir essas questões.

Mas, curiosamente, vemos uma tendência em que quanto menos tecnologia usamos, mais dinheiro ganhamos.

Fraude na Internet de afiliados

Jeremy Grossman: É realmente muito difícil de entender, mas dessa maneira você pode obter uma soma de seis dígitos. Portanto, para todas as histórias que você ouviu, existem links reais e você pode ler em detalhes sobre tudo isso. Um dos tipos mais interessantes de fraude on-line é a fraude de afiliados. Lojas online e anunciantes, por meio de redes afiliadas, direcionam tráfego e usuários para seus sites em troca de uma parte do lucro gerado com isso.

Vou falar sobre algo que muitas pessoas conhecem há muitos anos, mas não consegui encontrar um único link público que indique quantas perdas esse tipo de fraude causou. Até onde eu sei, não houve ações judiciais, nenhuma investigação criminal. Conversei com empresários envolvidos na produção, conversei com pessoas de redes afiliadas, conversei com o Black Cats - todos eles têm certeza de que os golpistas ganharam uma quantia enorme de dinheiro com a parceria.

Peço que você aceite minha palavra e se familiarize com o resultado da “lição de casa” que completei sobre esses problemas específicos. Neles, os golpistas “soldam” 5-6 dígitos e, às vezes, valores de sete dígitos mensais, usando técnicas especiais. Há pessoas nesta sala que podem verificar isso se não estiverem vinculadas a um contrato de confidencialidade. Então, eu vou lhe mostrar como isso funciona. Vários jogadores estão envolvidos neste esquema. Você verá o que é uma nova geração de jogos de parceiros.

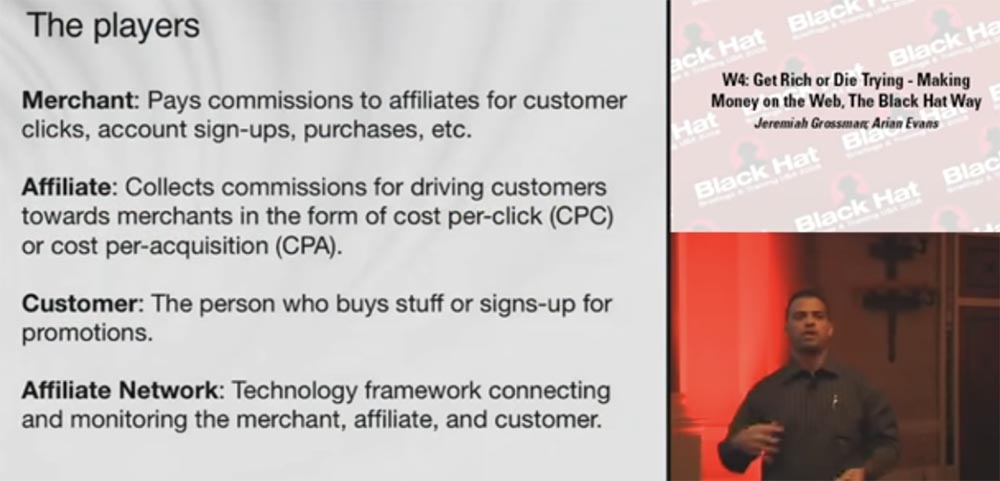

Um comerciante que possui um site ou produto participa do jogo e paga aos parceiros uma comissão por cliques do usuário, contas criadas, compras etc. Ele paga ao parceiro que alguém visita o site, clica no link, acessa o site do vendedor e compra algo lá.

O próximo jogador é um parceiro que recebe dinheiro na forma de pagamento por cada clique (CPC) ou na forma de uma comissão (CPA) para redirecionar os compradores ao site do vendedor.

As comissões implicam que, como resultado das atividades do parceiro, o cliente fez uma compra no site do vendedor.

Um comprador é uma pessoa que faz compras ou assina ações de um vendedor.

As redes de afiliados fornecem tecnologias que integram e acompanham as atividades do vendedor, parceiro e comprador. Eles “colam” todos os jogadores juntos e fornecem sua interação.

Você pode precisar de alguns dias ou algumas semanas para entender como tudo isso funciona, mas não há tecnologias complicadas. As redes de afiliados e os programas de afiliados cobrem todos os tipos de negociação e todos os mercados. Google, EBay, Amazon têm eles, seus interesses dos comissários se cruzam, eles estão por toda parte e não carecem de renda. Tenho certeza de que você sabe que mesmo o tráfego do seu blog é capaz de gerar várias centenas de dólares em lucros mensais, portanto, esse esquema será fácil para você entender.

Veja como o sistema funciona. Você afilia um site pequeno ou um boletim eletrônico, não importa, assina um programa de afiliados e obtém um link especial que você coloca em sua página da web. Ela fica assim:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Aqui está um programa de afiliado específico, seu ID de afiliado, neste caso, é 100 e o nome do produto que está sendo vendido. E se alguém clicar nesse link, o navegador o envia para a rede afiliada, configura cookies de rastreamento especiais, vinculando-o ao ID do afiliado = 100.

Set-Cookie: AffiliateID=100

E redireciona para a página do vendedor. Se, posteriormente, o comprador comprar algum produto durante o período X, que pode ser dia, hora, três semanas, qualquer horário acordado e todo esse tempo de cookies continuarem a existir, o parceiro receberá sua comissão.

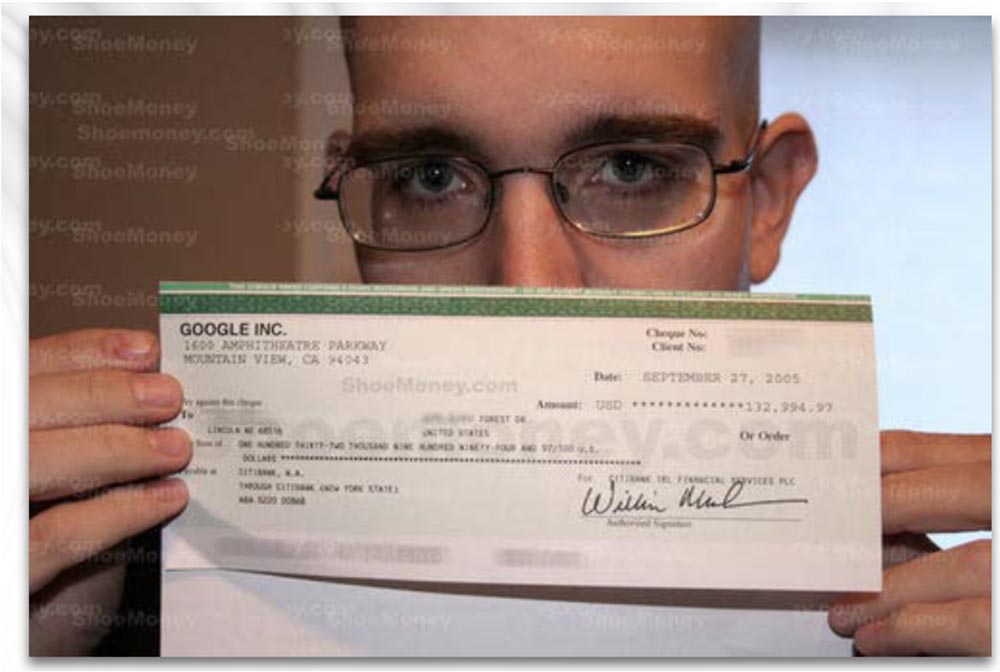

É esse o esquema, graças ao qual as empresas afiliadas ganham bilhões de dólares usando táticas eficazes de SEO. Eu darei um exemplo O próximo slide mostra o cheque, agora aumentarei para mostrar o valor. Este é um cheque do Google por 132 mil dólares. O nome deste cavalheiro é Schumann, ele possui uma rede de sites de publicidade. Isso não é todo o dinheiro, o Google paga esses valores uma vez por mês ou a cada 2 meses.

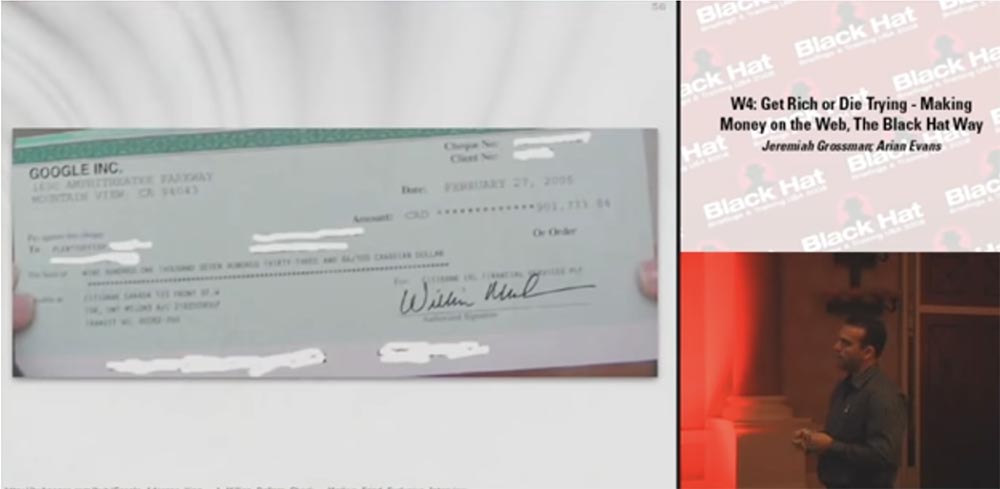

Outro cheque do Google, aumentarei, e você verá que é emitido no valor de 901 mil dólares.

Devo perguntar a alguém sobre a ética de tais maneiras de ganhar? Silêncio no corredor ... Esse cheque é um pagamento de 2 meses, porque o cheque anterior foi rejeitado pelo banco do beneficiário devido a um pagamento excessivo.

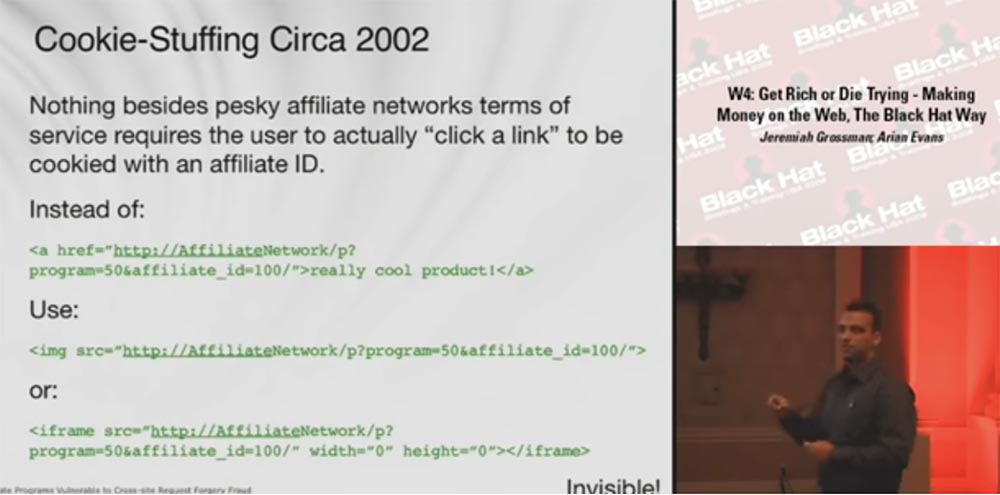

Portanto, garantimos que esse dinheiro possa ser ganho e esse dinheiro será pago. Como você pode vencer esse esquema? Podemos usar uma técnica chamada Recheio de Biscoitos ou "Recheio de Biscoitos". Este é um conceito muito simples que apareceu em 2001-2002, e este slide mostra como ele se parecia em 2002. Vou contar a história de sua aparência.

Nada além das irritantes condições de serviço das redes afiliadas exige que o usuário realmente clique no link para que seu navegador obtenha cookies com o ID da afiliada.

Você pode baixar automaticamente esse URL, no qual o usuário geralmente clica, na fonte da imagem ou na tag iframe. Além disso, em vez do link:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Você carrega isso:

<img src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/”>

Ou é:

<iframe src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/” width=”0” height=”0”></iframe>

E quando o usuário chega à sua página, ele automaticamente escolhe cookies de afiliados. Ao mesmo tempo, independentemente de ele comprar algo no futuro, você receberá sua comissão, redirecionando ou não o tráfego - isso não importa.

Nos últimos anos, isso se tornou o entretenimento de profissionais de SEO que postam material semelhante em quadros de avisos e desenvolvem todos os tipos de scripts, onde mais postar seus links. Os parceiros agressivos perceberam que podem postar seu código em qualquer lugar da Internet, e não apenas em seus próprios sites.

Neste slide, você vê que eles têm seus próprios programas de recheio de cookies que ajudam os usuários a preencher seus "cookies". E esse não é um cookie, você pode baixar de 20 a 30 identificadores de redes afiliadas ao mesmo tempo e, assim que alguém compra algo, você é pago por isso.

Em breve, esses caras perceberam que talvez não publicassem esse código em suas páginas. Eles recusaram scripts entre sites e simplesmente começaram a postar seus pequenos trechos com código HTML em quadros de mensagens, livros de visitas e redes sociais.

Por volta de 2005, comerciantes e redes de afiliados descobriram o que estava acontecendo, começaram a rastrear indicadores e taxas de cliques e começaram a expulsar parceiros suspeitos. Por exemplo, eles perceberam que o usuário clica no site MySpace, mas esse site pertence a uma rede afiliada completamente diferente daquela que recebe benefícios legítimos.

Esses caras ficaram um pouco mais sábios e, em 2007, um novo tipo de recheio de biscoitos apareceu. Os parceiros começaram a colocar seu código nas páginas SSL. De acordo com o RFC 2616 do Hypertext Transfer Protocol, os clientes não devem incluir o campo de cabeçalho Referer em uma solicitação HTTP insegura se a página de referência foi migrada de um protocolo seguro. Isso ocorre porque você não deseja vazar essas informações do seu domínio.

Com isso, fica claro que nenhum remetente enviado ao parceiro pode ser rastreado; portanto, os principais parceiros verão um link vazio e não poderão expulsá-lo por isso. Agora, os golpistas têm a oportunidade de fazer seus “biscoitos recheados” com impunidade. É verdade que nem todos os navegadores permitem que você faça isso, mas existem muitas outras maneiras de fazer o mesmo, usando a atualização automática da meta-atualização, metatags ou JavaScript da página atual do navegador.

Em 2008, eles começaram a usar ferramentas hackers mais poderosas, como ataques de religação - religação de DNS, Gifar e conteúdo malicioso em Flash, que poderiam destruir completamente os modelos de proteção existentes. Leva algum tempo para descobrir como usá-los, porque os envolvidos no preenchimento de cookies não são hackers muito avançados, são apenas profissionais de marketing agressivos e pouco versados em escrever códigos.

Venda de informações semi-disponíveis

Então, vimos como ganhar valores de 6 dígitos e agora vamos para os de sete dígitos. Precisamos de muito dinheiro para ficar rico ou morrer. Veremos como você pode ganhar dinheiro vendendo informações semi-disponíveis. A Business Wire era muito popular há alguns anos e continua sendo importante, vemos sua presença em muitos sites. Para quem não sabe, a Business Wire fornece um serviço que consiste no fato de os usuários registrados do site receberem um fluxo de press releases relevantes de milhares de empresas. Os comunicados de imprensa são enviados a esta empresa por várias organizações, às vezes temporariamente proibidas ou embargadas, de modo que as informações contidas nesses press releases podem afetar o valor das ações.

Os arquivos do comunicado de imprensa são carregados no servidor da Web da Business Wire, mas não são vinculados até que o embargo seja levantado. Todo esse tempo, as páginas da web de comunicados à imprensa são vinculadas ao site principal e os usuários são notificados por URLs desse tipo:

http://website/press_release/08/29/2007/00001.html http://website/press_release/08/29/2007/00002.html http://website/press_release/08/29/2007/00003.htm

Assim, enquanto você estiver sob o embargo, publique dados interessantes no site para que, assim que o embargo seja suspenso, os usuários se familiarizem imediatamente com eles. Esses links são datados e enviados por email aos usuários. Assim que a proibição expirar, o link funcionará e direcionará o usuário para o site onde o comunicado de imprensa correspondente é publicado. Antes de fornecer acesso à página da web do boletim de imprensa, o sistema deve garantir que o usuário esteja conectado legalmente no sistema.

Eles não verificam se você tem o direito de se familiarizar com essas informações antes do prazo final para o embargo, basta fazer login no sistema. Parece inofensivo por enquanto, mas se você não vê algo, isso não significa que ele não está lá.

Lohmus Haavel & Viisemann, uma empresa financeira da Estônia, que não são hackers, descobriram que as páginas da web de comunicados à imprensa eram nomeadas de maneira previsível e começaram a adivinhar esses URLs. Embora os links ainda não existam porque o embargo está em vigor, isso não significa que o hacker não pode adivinhar o nome do arquivo e, assim, ter acesso a ele prematuramente. Esse método funcionou porque a única verificação de segurança da Business Wire foi que o usuário efetuou login legalmente e nada mais.

Assim, os estonianos receberam informações antes do fechamento do mercado e venderam esses dados. Até a SEC os rastrear e congelar suas contas, eles conseguiram ganhar US $ 8 milhões com a troca de informações semi-disponíveis. Pense no fato de que esses caras apenas analisaram a aparência dos links, tentaram adivinhar os URLs e ganharam 8 milhões nele. Normalmente, neste momento, pergunto ao público se é considerado legal ou ilegal, se se refere aos conceitos de comércio ou não. Mas agora eu só quero chamar sua atenção para quem fez isso.

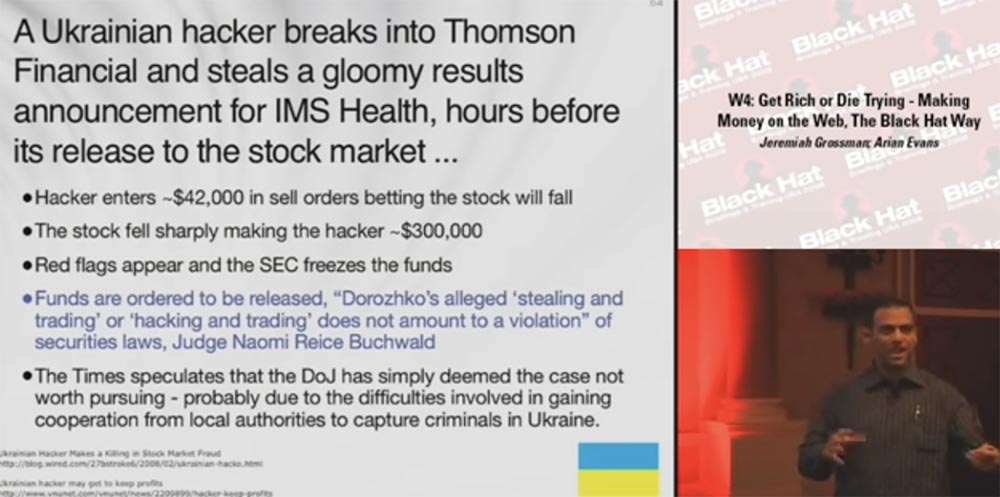

Antes de tentar responder a essas perguntas, mostrarei o próximo slide. Isso não está diretamente relacionado à fraude online. Um hacker ucraniano invadiu a Thomson Financial, uma provedora de inteligência de negócios, e roubou os problemas financeiros da IMS Health algumas horas antes de entrar no mercado financeiro. Não há dúvida de que ele é culpado de quebrar.

O hacker fez pedidos de venda no valor de 42 mil dólares, jogando antes das apostas em queda. Para a Ucrânia, isso é uma quantia enorme, então o hacker sabia bem o que estava fazendo. Uma queda repentina nos preços das ações levou-o por várias horas a obter cerca de 300 mil dólares em lucro. A bolsa publicou uma bandeira vermelha, a SEC congelou os fundos, notando que algo estava dando errado, e a investigação começou. No entanto, a juíza Naomi Reis Buchwald afirmou que os fundos devem ser descongelados, pois "roubo e comércio" e "hackers e comércio" atribuídos a Dorozhko não violam as leis de valores mobiliários. O hacker não era funcionário desta empresa e, portanto, não violou nenhuma lei sobre a divulgação de informações financeiras confidenciais.

O Times sugeriu que o Departamento de Justiça dos EUA simplesmente considerou o caso pouco promissor por causa das dificuldades envolvidas na obtenção do consentimento das autoridades ucranianas para cooperar na captura do criminoso. Então esse hacker recebeu 300 mil dólares com muita facilidade.

Agora compare isso com o caso anterior, quando as pessoas ganhavam dinheiro simplesmente alterando os URLs dos links no navegador e vendendo informações comerciais. Essas são bastante interessantes, mas não são as únicas maneiras de ganhar dinheiro na bolsa de valores.

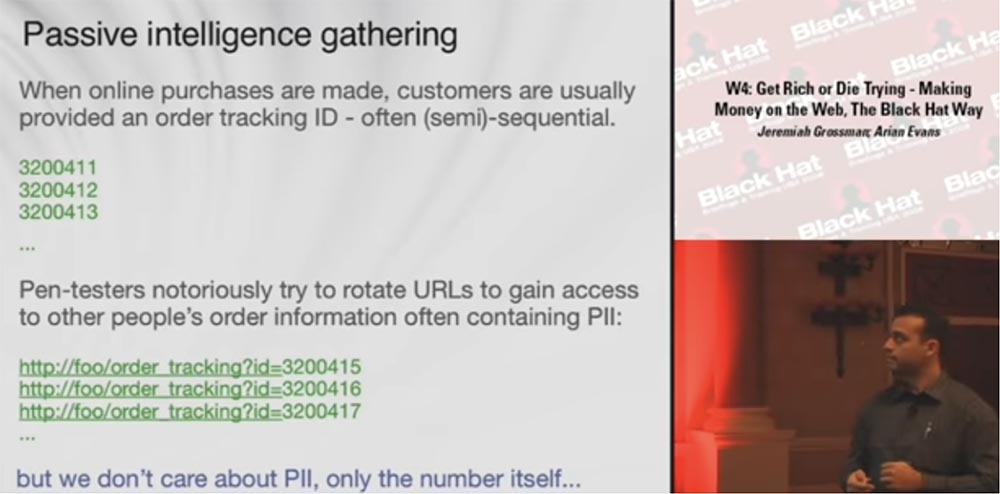

Considere a coleta passiva de informações. Geralmente, depois de fazer uma compra on-line, o comprador recebe um código de faixa para o pedido, que pode ser seqüencial ou pseudo-seqüencial e é algo parecido com isto:

3200411

3200412

3200413

Com ele, você pode acompanhar seu pedido. Os criminosos ou hackers tentam "rolar" os URLs para acessar os dados do pedido, geralmente contendo informações pessoais (PII):

http://foo/order_tracking?id=3200415 http://foo/order_tracking?id=3200416 http://foo/order_tracking?id=3200417

Percorrendo os números, eles obtêm acesso a números de cartão de crédito, endereços, nomes e outras informações pessoais do comprador. No entanto, não estamos interessados nas informações pessoais do cliente, mas no código de rastreamento do pedido em si, estamos interessados em inteligência passiva.

A arte de tirar conclusões

Considere a "Arte de tirar conclusões". Se você pode estimar com precisão quantos “pedidos” a empresa processa no final do trimestre, então, com base em dados históricos, poderá concluir se os assuntos financeiros são bons e em que direção o valor de suas ações flutuará. Por exemplo, você solicitou ou comprou algo no início do trimestre, não importa, e depois fez um novo pedido no final do trimestre. Pela diferença de números, podemos concluir quantos pedidos foram processados pela empresa durante esse período. Se falamos de mil pedidos contra cem mil no mesmo período do ano passado, você pode assumir que os negócios da empresa são ruins.

No entanto, o fato é que muitas vezes esses números de série podem ser obtidos sem realmente atender ao pedido ou ao pedido, que foi posteriormente cancelado. Espero que esses números não sejam exibidos em nenhum caso e a sequência continue a partir dos números:

3200418

3200419

3200420

Assim, você sabe que tem a oportunidade de rastrear pedidos e pode começar a coletar passivamente informações do site que elas nos fornecem. Não sabemos se isso é legal ou não, apenas sabemos que isso pode ser feito.

Então, examinamos as várias falhas da lógica de negócios.

Trey Ford: os atacantes são empresários. Eles estão contando com o retorno de seus investimentos. Quanto mais tecnologia, maior e mais complexo o código, mais trabalho você precisa realizar e maior a probabilidade de ele ser capturado. Mas existem muitas maneiras muito benéficas de realizar ataques sem nenhum esforço. A lógica dos negócios é um negócio gigantesco, e há uma tremenda motivação para os criminosos quebrarem. As desvantagens da lógica de negócios são o principal objetivo dos criminosos e isso é algo que não pode ser detectado simplesmente executando uma verificação ou realizando testes padrão no processo de garantia de qualidade. Há um problema psicológico na garantia da qualidade do controle de qualidade, chamado de "tendência para confirmar o ponto de vista", porque, como todo tipo de pessoa, queremos saber que estamos certos. Portanto, você precisa realizar testes em condições reais.

É necessário testar tudo e tudo, porque nem todas as vulnerabilidades podem ser detectadas no estágio de desenvolvimento analisando o código ou mesmo durante o controle de qualidade. Portanto, você precisa passar por todo o processo de negócios e desenvolver todas as medidas para protegê-lo. Muito pode ser aprendido na história porque alguns tipos de ataques são repetidos ao longo do tempo. Se você acordar uma noite devido a um pico de carga no processador, poderá assumir que algum hacker está novamente tentando encontrar cupons de desconto válidos. A maneira real de reconhecer o tipo de ataque é observar o ataque ativo, porque reconhecê-lo com base no histórico do log será uma tarefa extremamente difícil.

Jeremy Grossman: Então, é isso que aprendemos hoje.

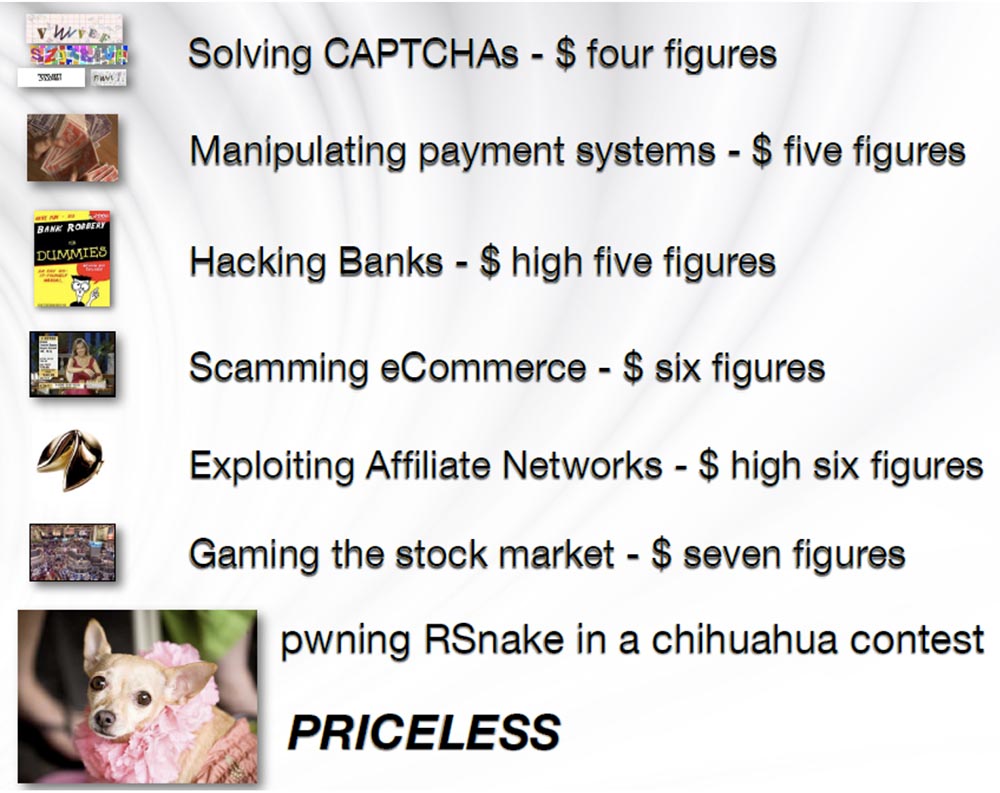

Adivinhar o captcha pode gerar um valor em dólares de quatro dígitos. A manipulação de sistemas de pagamento on-line trará um lucro de cinco dígitos para o hacker. Os bancos de hackers podem gerar mais de cinco dígitos de lucro, especialmente se você fizer isso mais de uma vez.

A fraude no comércio eletrônico fornece uma soma de seis dígitos e o uso de redes afiliadas gera um lucro de 5 a 6 dígitos ou até sete dígitos. Se você for corajoso o suficiente, poderá tentar enganar o mercado de ações e obter mais de sete dígitos de lucro. E usar o método RSnake em competições pelo melhor chihuahua não tem preço!

Provavelmente, os novos slides desta apresentação não apareceram no CD, para que você possa baixá-los posteriormente na minha página de blog. A conferência da OPSEC acontecerá em setembro, da qual vou participar, e acho que poderemos criar coisas realmente legais junto com elas. E agora, se você tiver alguma dúvida, estamos prontos para respondê-las.

Um pouco de publicidade :)

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos o

VPS na nuvem para desenvolvedores a partir de US $ 4,99 , um

desconto de 30% para os usuários da Habr em um analógico exclusivo de servidores de nível básico que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6) Núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como compartilhar um servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?