Retrospectiva

A escala, composição e estrutura das ameaças cibernéticas para aplicativos estão evoluindo rapidamente. Por muitos anos, os usuários acessam aplicativos da Web pela Internet usando navegadores populares. Em cada momento, era necessário oferecer suporte a 2-5 navegadores da web, e o conjunto de padrões para desenvolvimento e teste de aplicativos da web era suficientemente limitado. Por exemplo, quase todos os bancos de dados foram criados usando SQL. Infelizmente, após pouco tempo, os hackers aprenderam a usar aplicativos da Web para roubar, excluir ou modificar dados. Eles obtiveram acesso ilegal e abusaram dos recursos de aplicativos usando vários métodos, incluindo enganar usuários de aplicativos, implementação e execução remota de código. Logo, surgiram no mercado as ferramentas comerciais de segurança de aplicativos da Web, denominadas Web Application Firewalls (WAF), e a sociedade respondeu criando um projeto de segurança de aplicativos da Web aberto, o Open Web Application Security Project (OWASP), para definir e manter padrões e metodologias de desenvolvimento. aplicativos seguros.

Proteção básica de aplicativos

A lista das 10 principais da OWASP é o ponto de partida para proteger aplicativos e contém uma lista das ameaças mais perigosas e configurações incorretas que podem levar a vulnerabilidades de aplicativos, além de táticas para detectar e repelir ataques. O OWASP Top 10 é uma referência reconhecida no setor de aplicativos de segurança cibernética em todo o mundo e define a lista básica de recursos que um sistema de segurança de aplicativos da Web (WAF) deve ter.

Além disso, a funcionalidade WAF deve levar em consideração outros ataques comuns a aplicativos da Web, incluindo falsificação de solicitação entre sites (CSRF), clickjacking, raspagem da Web e inclusão de arquivo (RFI / LFI).

Ameaças e desafios de segurança para os aplicativos atuais

Até o momento, nem todos os aplicativos são executados na versão de rede. Existem aplicativos em nuvem, aplicativos móveis, APIs e, nas arquiteturas mais recentes, até funções de software individuais. Todos esses tipos de aplicativos precisam ser sincronizados e controlados, pois criam, modificam e processam nossos dados. Com o advento de novas tecnologias e paradigmas, novos desafios e desafios surgem em todas as etapas do ciclo de vida do aplicativo. Isso inclui integração de desenvolvimento e operação (DevOps), contêineres, Internet das Coisas (IoT), ferramentas de código aberto, APIs etc.

A implantação de aplicativos distribuídos e uma variedade de tecnologias cria tarefas complexas e complexas não apenas para especialistas em segurança da informação, mas também para fabricantes de soluções de segurança que não podem mais confiar em uma abordagem unificada. Os recursos de segurança do aplicativo devem levar em consideração suas especificidades comerciais, para evitar operações incorretas e comprometer a qualidade dos serviços para os usuários.

O objetivo final dos hackers é geralmente roubo de dados ou violação da disponibilidade de serviços. Os invasores também se aproveitam da evolução tecnológica. Primeiro, o desenvolvimento de novas tecnologias cria mais lacunas e vulnerabilidades em potencial. Em segundo lugar, em seu arsenal, aparecem mais ferramentas e conhecimentos para contornar os remédios tradicionais. Isso aumenta muito a chamada "superfície de ataque" e a exposição das organizações a novos riscos. As políticas de segurança devem mudar constantemente após as alterações na tecnologia e nos aplicativos.

Assim, os aplicativos devem ser protegidos de uma variedade cada vez maior de métodos e fontes de ataque, e os ataques automáticos devem ser refletidos em tempo real com base em decisões informadas. Como resultado, os custos operacionais e o trabalho manual aumentam em meio a posições de segurança enfraquecidas.

Tarefa número 1: gerenciar bots

Mais de 60% do tráfego da Internet é gerado por bots, metade dos quais é referido como tráfego "ruim" (de acordo com o

relatório de segurança da

Radware ). As organizações estão investindo no aumento da largura de banda da rede, atendendo essencialmente à carga simulada. A distinção exata entre tráfego real de usuários e tráfego de bots, bem como bots "bons" (por exemplo, robôs de pesquisa e serviços de comparação de preços) e bots "ruins" pode resultar em economia de custos significativa e aumento na qualidade dos serviços para os usuários.

Os bots não vão facilitar essa tarefa e podem imitar o comportamento de usuários reais, contornar o CAPTCHA e outros obstáculos. Além disso, no caso de ataques usando endereços IP dinâmicos, a proteção baseada na filtragem por endereço IP se torna ineficaz. Freqüentemente, ferramentas de desenvolvimento de código aberto (por exemplo, JS fantasma) que podem executar JavaScript do lado do cliente são usadas para iniciar ataques de força bruta, ataques de preenchimento de credenciais, ataques DDoS e ataques automatizados de bots .

O gerenciamento eficaz do tráfego de bot requer uma identificação exclusiva de sua fonte (como uma impressão digital). Como muitas entradas ocorrem no caso de um ataque de bot, sua impressão digital permite identificar atividades suspeitas e atribuir pontos, com base nos quais o sistema de proteção de aplicativos toma uma decisão informada - bloquear / permitir - com uma taxa mínima de falso positivo.

Tarefa 2: Proteção de API

Muitos aplicativos coletam informações e dados de serviços com os quais interagem por meio da API. Ao transferir dados confidenciais por meio da API, mais de 50% das organizações não verificam ou protegem as APIs para detectar ataques cibernéticos.

Exemplos de uso da API:

- Integração IoT

- Interação com a máquina

- Ambientes sem servidor

- Aplicativos móveis

- Aplicativos orientados a eventos

As vulnerabilidades da API são semelhantes às vulnerabilidades de aplicativos e incluem injeções, ataques de protocolo, manipulação de parâmetros, redirecionamentos e ataques de bot. Os gateways de API dedicados garantem a compatibilidade dos serviços de aplicativos que se comunicam por meio da API. No entanto, eles não fornecem segurança de ponta a ponta para o aplicativo, pois o WAF pode ser usado com as ferramentas de segurança necessárias, como analisar cabeçalhos HTTP, listas de controle de acesso da camada 7 (ACLs), analisar e verificar cargas úteis JSON / XML e proteger contra todas as vulnerabilidades. Lista OWASP Top 10. Isso é conseguido através da inspeção dos principais valores da API usando modelos positivos e negativos.

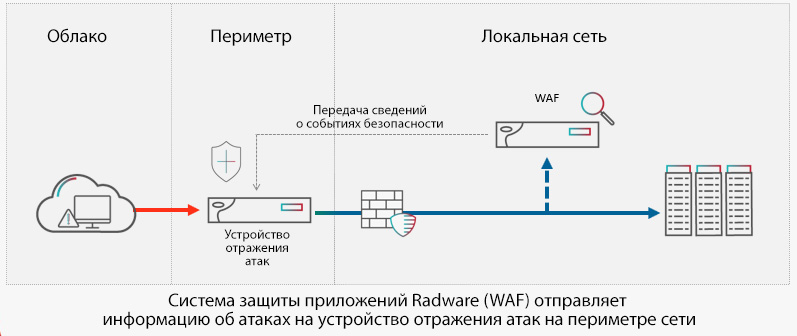

Tarefa 3: Negação de serviço

O antigo vetor de ataque de negação de serviço (DoS) continua a provar sua eficácia em ataques a aplicativos. Os invasores têm várias técnicas bem-sucedidas para interromper os serviços de aplicativos, incluindo inundações HTTP ou HTTPS, ataques baixos e lentos (por exemplo, SlowLoris, LOIC, Torshammer), ataques usando endereços IP dinâmicos, estouros de buffer, força bruta ataques, e muitos outros. Com o desenvolvimento da Internet das Coisas e o subsequente surgimento de botnets da IoT, os ataques a aplicativos tornaram-se o foco principal dos ataques DDoS. A maioria dos WAFs de rastreamento de conexão pode suportar apenas uma quantidade limitada de carga. No entanto, eles podem inspecionar os fluxos de tráfego HTTP / S e remover o tráfego de ataque e as conexões maliciosas. Depois que um ataque é detectado, não faz sentido repassar esse tráfego. Como a largura de banda do WAF para repelir ataques é limitada, é necessária uma solução adicional no perímetro da rede para bloquear automaticamente os próximos pacotes "ruins". Para esse cenário de segurança, as duas soluções devem poder interagir entre si para trocar informações sobre ataques.

Figura 1. Organização da proteção abrangente de redes e aplicativos usando as soluções Radware como exemplo.

Figura 1. Organização da proteção abrangente de redes e aplicativos usando as soluções Radware como exemplo.Tarefa 4: Proteção contínua

Os aplicativos geralmente estão sujeitos a alterações. Metodologias de desenvolvimento e implementação, como atualizações contínuas, significam que modificações são feitas sem o envolvimento e controle humano. Em tais condições dinâmicas, é difícil manter políticas de segurança funcionando adequadamente sem um alto número de falsos positivos. Aplicativos móveis são atualizados com muito mais frequência do que aplicativos da web. Aplicativos de terceiros podem mudar sem o seu conhecimento. Algumas organizações buscam maior controle e visualização para ficar a par dos riscos em potencial. No entanto, isso nem sempre é possível, e a proteção confiável de aplicativos deve usar os recursos de aprendizado de máquina para contabilizar e apresentar visualmente os recursos disponíveis, analisar possíveis ameaças, criar e otimizar políticas de segurança em caso de modificações nos aplicativos.

Conclusões

Como os aplicativos desempenham um papel cada vez mais importante na vida cotidiana, eles se tornam o principal alvo dos hackers. O potencial jackpot para cibercriminosos e as perdas potenciais para os negócios são enormes. A complexidade da tarefa de garantir a segurança dos aplicativos não pode ser exagerada, dado o número e as variações de aplicativos e ameaças.

Felizmente, estamos em um momento em que a inteligência artificial pode nos ajudar. Os algoritmos baseados em aprendizado de máquina fornecem proteção adaptativa em tempo real contra as ameaças cibernéticas mais avançadas destinadas a aplicativos. Eles também atualizam automaticamente as políticas de segurança para proteger aplicativos da Web, dispositivos móveis e na nuvem - bem como APIs - sem falsos positivos.

É difícil prever com precisão qual será a próxima geração de ameaças cibernéticas para aplicativos (possivelmente também com base no aprendizado de máquina). Mas as organizações podem definitivamente tomar medidas para proteger os dados do cliente, a propriedade intelectual e garantir a disponibilidade de serviços com grandes benefícios para os negócios.

Abordagens e métodos eficazes para garantir a segurança de aplicativos, os principais tipos e vetores de ataques, zonas de risco e lacunas na defesa cibernética de aplicativos da Web, bem como a experiência e as melhores práticas internacionais são apresentadas no estudo da Radware e no relatório "

Segurança de aplicativos da Web em um mundo conectado digitalmente ".