24 de novembro terminou com o Slurme Mega, um intensivo avançado no Kubernetes. O próximo Mega será realizado em Moscou, de 18 a 20 de maio.

A idéia do Slurm Mega: olhamos sob o capô do cluster, analisamos em teoria e praticamos os meandros da instalação e configuração do cluster pronto para produção (“a maneira não tão fácil”), consideramos os mecanismos para garantir a segurança e a tolerância a falhas dos aplicativos.

Mega Bonus: aqueles que são aprovados no Slurm Basic e Slurm Mega recebem todo o conhecimento necessário para passar no exame CKA no CNCF e um desconto de 50% no exame.

Agradecimentos especiais à Selectel por fornecer a nuvem para a prática, graças à qual cada participante trabalhou em seu próprio cluster de pleno direito, e não tivemos que adicionar mais 5 mil ao preço do ingresso para isso.

Não direi quem são Bondarev e Selivanov, que estão interessados, leia aqui .

Slurm Mega. Primeiro dia

No primeiro dia do Slurm Mega, carregamos os participantes com 4 tópicos. Pavel Selivanov falou sobre o processo de criação de um cluster à prova de falhas a partir do interior, sobre o trabalho do Kubeadm, bem como sobre testes e clustering de cluster.

A primeira pausa para o café. Normalmente, um “chamado para um professor”, mas, no Slurm, enquanto os alunos tomam café, os professores continuam a responder perguntas.

E apesar do fato de a nuvem "Ruptura II" pairar sobre a cabeça de Pavel Selivanov, não é o destino deixar para uma pausa.

Sergei Bondarev e Marcel Ibraev estão esperando na fila para ir ao departamento.

Durante o intervalo, fui até Sergey Bondarev e perguntei: "O que você recomendaria a todos os engenheiros do Kubernetes com base em sua experiência de trabalhar com grupos de nossos clientes?"

Sergey fez uma recomendação simples: “ Bloqueie o acesso da Internet ao servidor da API. Porque periodicamente existem ameaças à segurança que permitem que usuários não autorizados acessem o cluster. "

Depois de alguns minutos e uma garrafa de água mineral, Pavel Selivanov correu para a batalha contra uma sombra o tópico “Efetuando login no cluster usando um provedor externo”, ou seja, LDAP (Nginx + Python) e OIDC (Dex + Gangway).

No próximo intervalo, os engenheiros da Kubernetes foram aconselhados por Marcel Ibraev, presidente da Slerm, administrador certificado da Kubernetes: "Vou dizer algo trivial, mas, dada a frequência com que me deparei com isso, há uma suspeita de que nem todo mundo leva isso em consideração. Não acredite cegamente em todos os tipos de instruções da Internet, o que mostrará o quão legal essa ou aquela solução funciona. No contexto de Kubernetes, isso assume um significado especial. Para o Kubernetes, um sistema complexo e a adição de uma solução que não foi testada especificamente em seu projeto e na instalação do cluster podem levar a conseqüências tristes, apesar do fato de terem escrito sobre sua frescura na Internet. Mesmo o próprio Kubernetes, sem uma abordagem equilibrada, pode prejudicar seu projeto: "o que é bom para o russo, então o alemão é a morte". Portanto, testamos, verificamos e executamos qualquer solução antes de implementá-la em casa. Somente assim você levará em consideração todas as nuances que possam surgir . ”

Depois do almoço, Sergey Bondarev entrou na batalha. Seu tópico é política de rede, ou seja, uma introdução à CNI e à política de segurança de rede.

A Internet está cheia de artigos sobre Diretiva de Rede. Há uma opinião entre os administradores que você pode fazer sem as Diretivas de Rede, mas os guardas de segurança amam muito essa ferramenta e exigem que as Diretivas de Rede estejam ativadas.

O volante do Kubernetes de Sergey Bondarev foi interceptado por Pavel Selivanov com o tema "Aplicativos seguros e altamente acessíveis no cluster". Ele tem seus tópicos favoritos: PodSecurityPolicy, PodDisruptionBudget, LimitRange / ResourceQuota.

O tópico de Mega que Pavel falou no DevOpsConf: como quebrar rápida e facilmente o cluster Kubernetes e obter todos os direitos em 5 minutos .

Após a história, com que facilidade o cluster do Kubernetes é quebrado, os administradores céticos dizem: "Sim, eu já lhe disse, o seu Kubernetes é uma besteira." Pavel explica que é possível configurar a segurança em um cluster, e isso não é difícil, apenas as configurações de segurança são desativadas por padrão. Detalhes na transcrição do relatório .

- Quem quebrou o cluster? Então ele quebrou um cluster! Eu posso ver perfeitamente daqui!

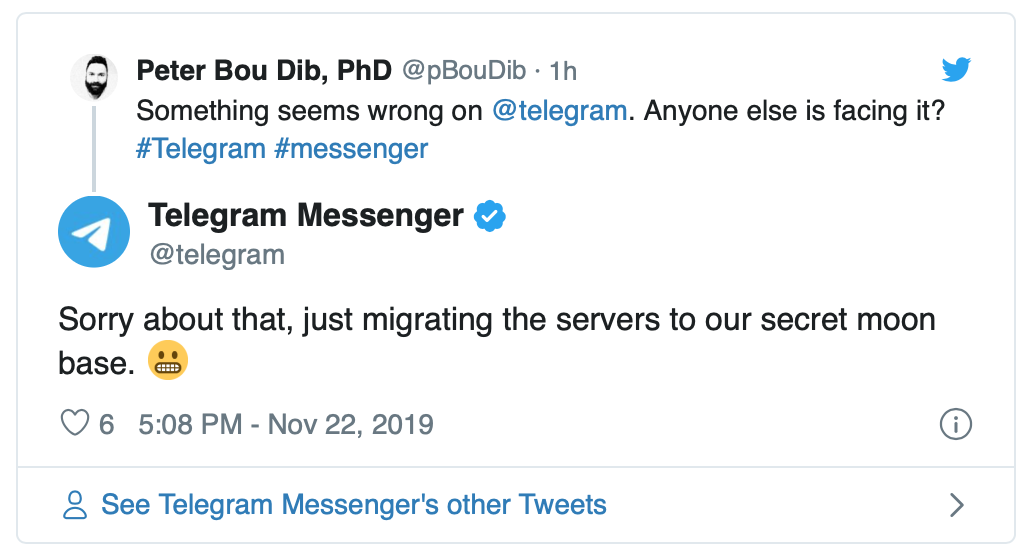

Tudo é simples e fácil no Slmerms, para não ficar entediado. Mas desta vez o Telegram decidiu mostrar a todos o quinto ponto:

, [22 . 2019 ., 16:52:52]: , ,

Neste brilhante e cheio de conhecimentos práticos, o primeiro dia terminou. No segundo dia, haverá ainda mais prática, iniciando um cluster de banco de dados usando o exemplo PostgreSQL, iniciando um cluster RabbitMQ, gerenciando segredos no Kubernetes.

Slurm Mega. Segundo dia.

O anfitrião começou o segundo dia com um anúncio animado: “De manhã, como Pavel disse ontem, um verdadeiro hardcore nos espera. Na linguagem dos cirurgiões, cavamos as entranhas dos Kubernetes! ”

O artista de massa é uma história separada. Um dos problemas de Slurm é que as pessoas com sobrecarga de informações são desconectadas e adormecem. Sempre procuramos uma maneira de fazer algo a respeito e, no último Slurme, pequenos jogos com o público se mostraram bem. Desta vez, contratamos uma pessoa especialmente treinada. Conversamos muito sobre "concursos interessantes" no bate-papo, mas o fato é que não vimos participantes tão animados.

Marcel Ibraev veio em socorro - e começou a estudar aplicativos com estado no cluster. Ou seja, iniciando um cluster de banco de dados usando o exemplo do PostgreSQL e iniciando um cluster RabbitMQ.

Após o almoço, Sergey Bondarev seguiu para o K8S. E seu tema era "Manter segredos". Ele estava coberto por Mulder e Scully. Aprendeu o gerenciamento de segredos no Kubernetes e no Vault. E também "A verdade está lá fora".

Que continuou até tarde da noite, quando Pavel Selivanov falou sobre o Autoscaler Horizontal Pod

Slurm Mega. Terceiro dia

De maneira brusca e rápida pela manhã, Sergey Bondarev chocou o público com backup e recuperação após falhas. O backup e recuperação de cluster usando Heptio Velero e etcd foram verificados pessoalmente.

Sergey continuou o tópico da rotação anual de certificados em um cluster: renovando certificados do plano de controle usando o kubeadm. Pouco antes do almoço, a fim de aguçar o apetite dos participantes ou repulsá-lo completamente, Pavel Selivanov levantou o tópico da implantação do aplicativo.

Examinamos as ferramentas de modelo e implantação e, ao mesmo tempo, as estratégias de implantação.

Pavel Selivanov disse um novo tópico: Service Mesh, instalação do Istio. O tópico acabou sendo tão rico que pode ser feito separadamente intensivamente. Discutimos planos, seguimos os anúncios.

O principal é que tudo funcione corretamente. Porque é hora de praticar:

criando CI / CD para iniciar simultaneamente a implantação de aplicativos e a atualização de cluster. Nos projetos de treinamento, tudo funciona bem. E a vida às vezes é cheia de surpresas.

Que o Slurm esteja com você!