Hoje, descreveremos o fluxo de trabalho real que a equipe de resposta a incidentes da Varonis usa para investigar ataques de força bruta (doravante denominados ataques de força bruta) por meio do NTLM. Esses ataques são bastante comuns e nossa equipe geralmente os encontra com clientes em todo o mundo.

Descoberta

Se você vir algum desses alertas no painel da Varonis, poderá ser exposto a um ataque de força bruta via NTLM:

- Pulverização de senha a partir de uma única fonte

- Enumeração de conta via NTLM

- Bloqueios de várias contas

Você também pode procurar todas as tentativas de autenticação com falha no painel do Varonis para encontrar atividades suspeitas que precisam ser investigadas.

1. Investigação inicial na interface Varonis

Clique em Analytics no painel da Varonis.

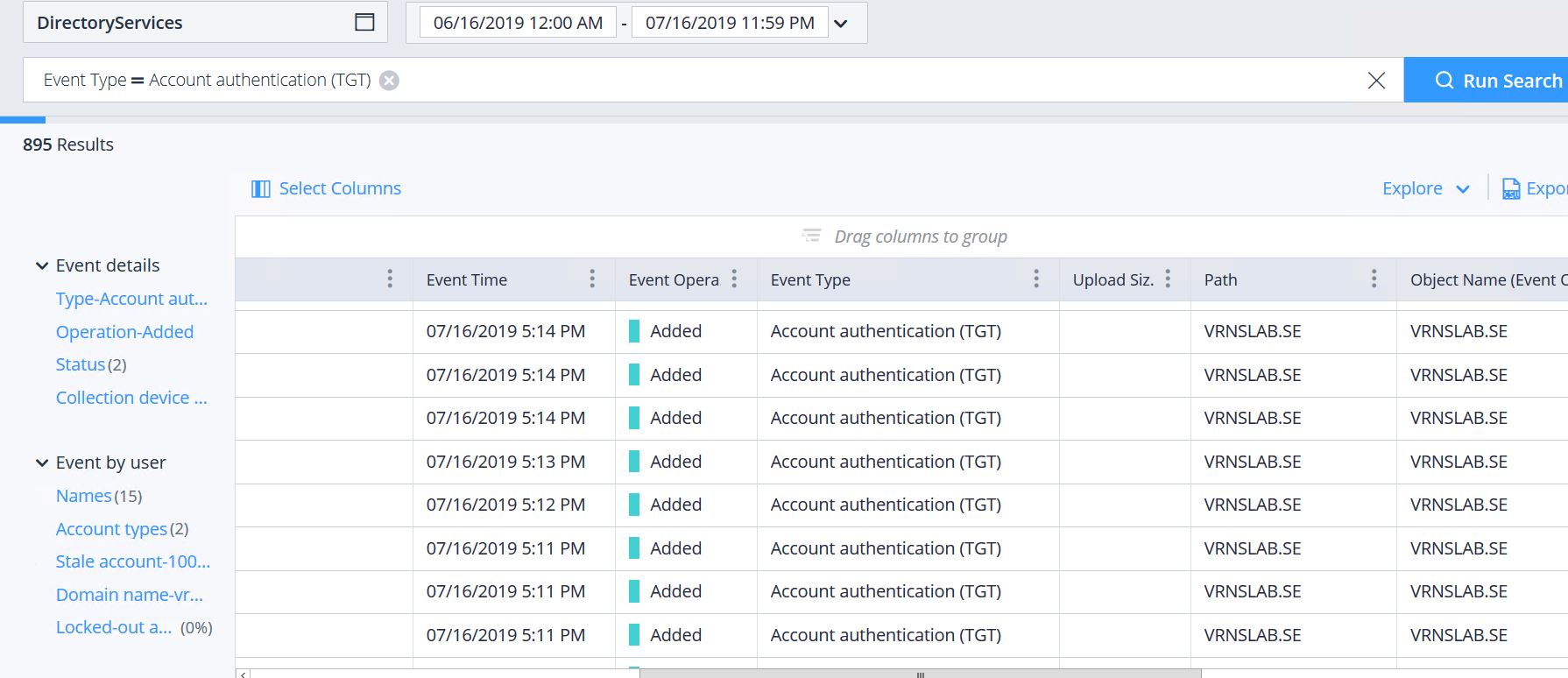

Na lista suspensa Servidores, selecione Serviços de Diretório.

Para o tipo de filtro por Tipo de evento, selecione "Autenticação de conta". Como resultado, você obterá uma seleção de eventos relacionados às tentativas de login por um determinado período.

Procure tentativas malsucedidas de login para usuários desconhecidos que possam indicar um ataque de dicionário por nomes de contas comuns, como "administrador" ou "serviço". Varonis exibe contas como "Resumo / Ninguém" (no campo destacado Nome do usuário (evento por)) porque elas não existem no Active Directory e não podem ser correspondidas.

Na coluna "Nome do dispositivo", você provavelmente verá o nome disfarçado da máquina usada para solicitações de autenticação. Você provavelmente não conhecerá esta máquina e seu nome não estará em conformidade com a política de nomeação de dispositivos corporativos. Os invasores geralmente usam nomes de dispositivos como "estação de trabalho" ou "mstsc" na esperança de ocultar suas atividades. Às vezes, eles deixam o nome do dispositivo completamente em branco.

Se você determinou que um ataque de força bruta através do NTLM realmente tem um lugar para estar, você precisa se aprofundar nos logs com mais detalhes.

Procure todas as tentativas de logon com falha no NTLM usando os seguintes filtros:

- descrição do evento 'contém' NTLM

- evento Status = Fail

- tipo de evento = autenticação TGT

Procure todas as autenticações bem-sucedidas por nomes de dispositivos usados por criminosos cibernéticos para verificar se, no momento, não há sinais imediatos de comprometimento bem-sucedido da conta. Registre o valor do campo "Nome do host do dispositivo de coleta" para os eventos que estão sendo analisados. Este é o nome do controlador de domínio no qual iniciar a próxima fase da investigação.

2. Preparando uma auditoria NTLM

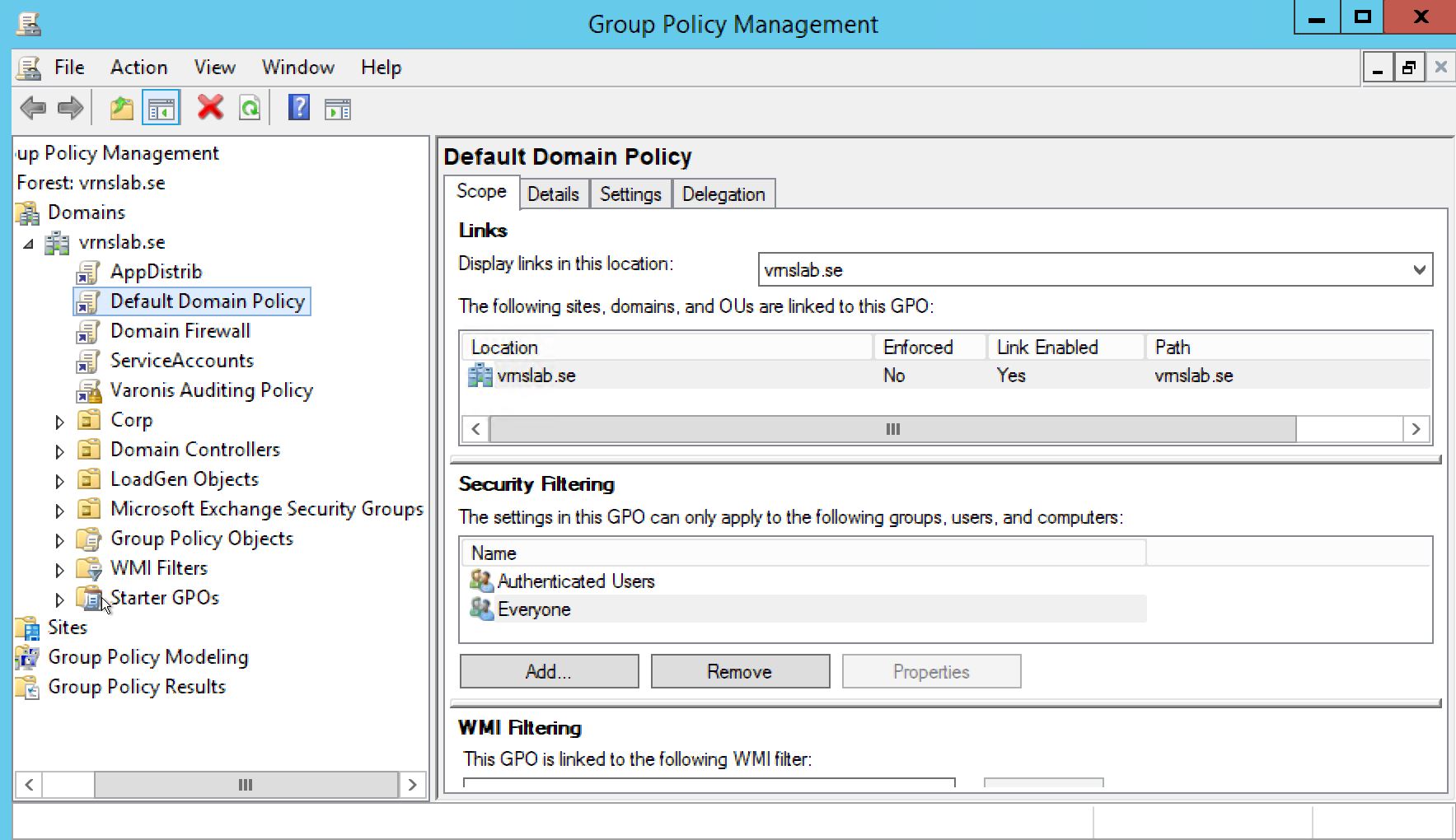

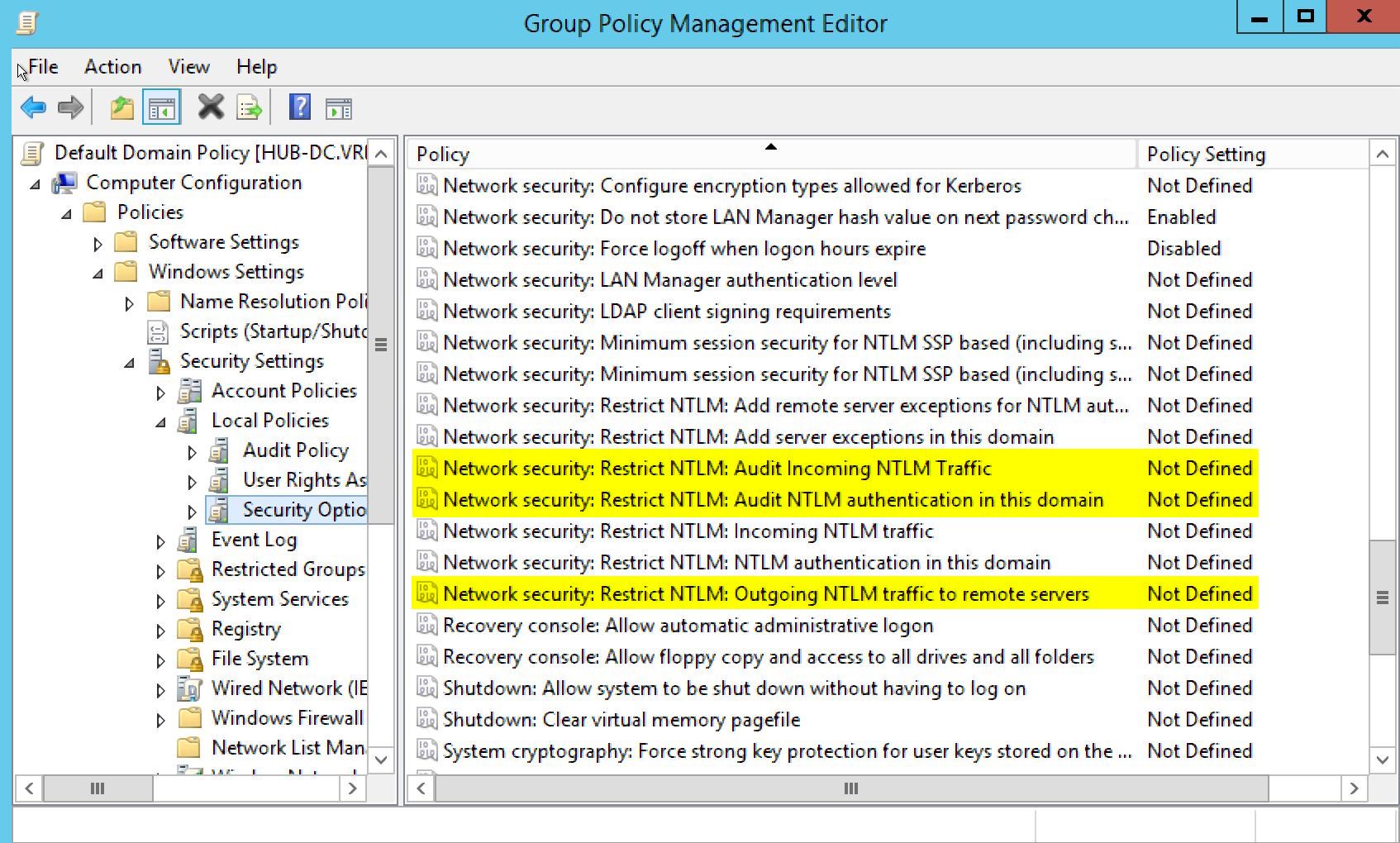

Destaque Diretiva de Domínio Padrão para que possamos receber eventos posteriormente de todos os controladores de domínio.

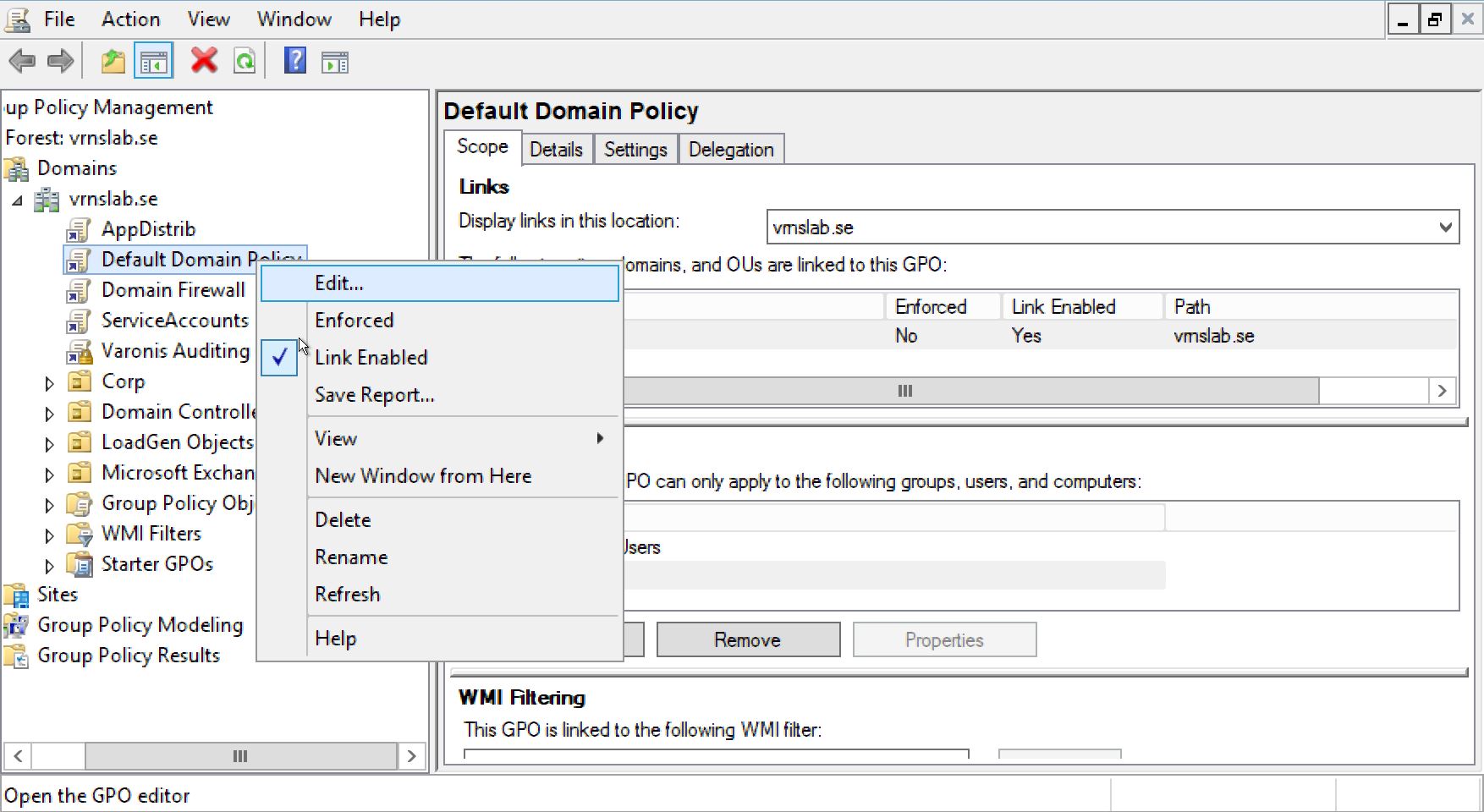

Clique com o botão direito do mouse em Diretiva de Domínio Padrão e selecione Editar.

A janela Editor de Gerenciamento de Diretiva de Grupo é aberta. Expandindo a hierarquia, selecione Opções de segurança.

Altere os seguintes valores:

- Segurança de rede: Restringir NTLM: Auditar o tráfego de entrada = Ativar a auditoria para todas as contas

- Segurança de rede: Restringir NTLM: auditar a autenticação NTLM neste domínio = Ativar todos

- Segurança de rede: Restringir NTLM: Tráfego NTLM de saída para servidores remotos = Auditar todos

Execute o comando gpupdate / force para aplicar as alterações.

3. Investigação de Log NTLM

Vá para o controlador de domínio identificado através da coluna "Nome do host do dispositivo de coleta" na etapa 1.

Execute o Visualizador de Eventos (comando eventvwr no cmd) e expanda a hierarquia para Logs de Aplicativos e Serviços> Microsoft> Windows> NTLM> Log Operacional. Clique com o botão direito do mouse no log especificado, selecione Propriedades e aumente o tamanho do log para pelo menos 20 MB (o tamanho padrão é 1 MB).

Eventos com identificação de evento = 8004 serão, na maioria das vezes, associados a tentativas de autenticação mal-intencionada.

Procure no log usando os nomes de dispositivos ou usuários que vimos na etapa 1. Nos eventos encontrados, preste atenção ao campo "Nome do canal seguro". Este é o nome do dispositivo que está sendo atacado.

Aviso importanteNo log de eventos do NTLM, você verá apenas novos eventos que começaram a chegar a partir do momento em que a auditoria foi ativada no parágrafo 2

4. Remédio

Depois de identificarmos o nome do dispositivo atacado, podemos descobrir como o invasor envia essas tentativas de autenticação. Nos logs do firewall, verifique se há conexões durante tentativas de autenticação mal-intencionada. No dispositivo de destino, você pode usar o comando netstat ou o utilitário Wireshark. Assim, procuramos o endereço IP e a porta que o invasor usa para enviar solicitações de autenticação.

Assim que recebermos essas informações, podemos tomar medidas para evitar atividades hostis - bloquear o endereço IP ou fechar a porta.

Aviso importanteHá uma chance de infecção do dispositivo atacado. Cuidado!

Por fim, para concluir a investigação, precisamos verificar todas as ações para autenticação de contas de usuário no dispositivo atacado, bem como atividades nas fontes de dados observadas do dispositivo atacado e quaisquer outras notificações provenientes do dispositivo atacado. Precisamos examinar os logs Varonis e NTLM para garantir que as tentativas de autenticação sejam interrompidas e continuar monitorando a nova atividade.

A equipe da Varonis na Rússia realiza uma análise gratuita de segurança cibernética e auditoria de riscos da infraestrutura de TI. Para fazer isso, deixe uma

solicitação no site ou

entre em contato conosco de uma maneira conveniente.