Enquanto a grande empresa está construindo redutos de echeloned de possíveis invasores e hackers internos, as correspondências de phishing e spam continuam sendo uma simples dor de cabeça para as empresas. Se Marty McFly soubesse que em 2015 (e mais ainda em 2020) as pessoas nem inventariam hoverboards, mas nem aprendessem a se livrar completamente do lixo eletrônico, ele provavelmente perderia a fé na humanidade. Além disso, hoje o spam não é apenas irritante, mas geralmente prejudicial. Em cerca de 70% dos casos, durante a implementação do killchain, os cibercriminosos se infiltram na infraestrutura com a ajuda de malware contido em anexos ou através de links de phishing em e-mails.

Recentemente, houve claramente uma tendência à disseminação da engenharia social como uma maneira de penetrar na infraestrutura da organização. Comparando as estatísticas de 2017 e 2018, observamos um aumento de quase 50% no número de casos em que o malware foi entregue aos computadores dos funcionários precisamente através de anexos ou links de phishing no corpo da mensagem.

Em geral, toda a gama de ameaças que podem ser implementadas usando o email pode ser dividida em várias categorias:

- spam recebido

- inclusão de computadores da organização na botnet enviando spam de saída

- anexos maliciosos e vírus no corpo da mensagem (pequenas empresas geralmente sofrem ataques maciços como o Petya).

Para se proteger contra todos os tipos de ataques, você pode implantar vários SZI ou seguir o caminho do modelo de serviço. Já

falamos sobre a Plataforma de Serviços de Segurança Cibernética Unificada - o núcleo do ecossistema Solar MSS de serviços gerenciados de segurança cibernética. Entre outras coisas, inclui a tecnologia virtualizada Secure Email Gateway (SEG). Como regra, uma assinatura para este serviço é adquirida por pequenas empresas, nas quais todas as funções de TI e IS são atribuídas a uma pessoa - um administrador do sistema. O spam é um problema que está sempre na frente dos usuários e do gerenciamento, e você não pode resolvê-lo. No entanto, com o tempo, até a liderança se torna clara de que simplesmente não funciona para "finalizar" o administrador do sistema - ela leva muito tempo.

2 horas para analisar e-mails - é um pouco demais

Uma situação semelhante nos foi endereçada por um dos varejistas. Os sistemas de rastreamento de tempo mostraram que todos os dias seus funcionários gastavam cerca de 25% do tempo (2 horas!) Na análise de caixas de correio.

Após conectar o servidor de email do cliente, configuramos a instância SEG como um gateway bidirecional para emails de entrada e de saída. Começamos a filtrar por políticas predefinidas. Compilamos a Lista Negra com base na análise dos dados fornecidos pelo cliente e em nossas próprias listas de endereços potencialmente perigosos recebidos pelos especialistas do Solar JSOC como parte de outros serviços, por exemplo, monitorando incidentes de segurança da informação. Depois disso, todo o correio foi entregue aos destinatários somente após a limpeza, e várias mensagens de spam sobre "grandes descontos" pararam de despejar toneladas nos servidores de correio do cliente, liberando espaço para outras necessidades.

Mas houve situações em que uma carta legítima foi classificada erroneamente como spam, por exemplo, como recebida de um remetente não confiável. Nesse caso, concedemos o direito de decisão ao cliente. Não há muitas opções para o que fazer: excluir ou colocar em quarentena imediatamente. Escolhemos a segunda maneira pela qual esse spam é armazenado no próprio SEG. Concedemos ao administrador do sistema acesso ao console da Web, no qual ele poderia, a qualquer momento, encontrar uma carta importante, por exemplo, da contraparte e passá-la ao usuário.

Livre-se dos parasitas

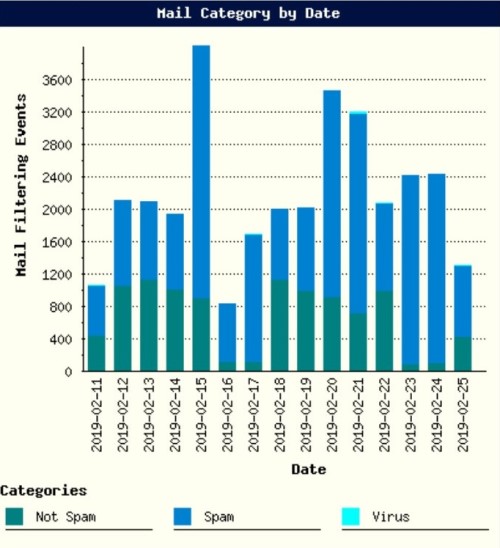

O serviço de proteção de email inclui relatórios analíticos cujo objetivo é controlar a segurança da infraestrutura e a eficácia das configurações usadas. Além disso, esses relatórios permitem prever tendências. Por exemplo, encontramos no relatório a seção correspondente “Spam pelo destinatário” ou “Spam pelo remetente” e examinamos para cujo endereço o maior número de mensagens bloqueadas chega.

Apenas ao analisar esse relatório, o forte aumento no número total de cartas de um dos clientes nos pareceu suspeito. Ele tem uma pequena infraestrutura, o número de letras é baixo. E de repente, depois de um dia útil, a quantidade de spam bloqueado quase dobrou. Decidimos dar uma olhada mais de perto.

Vimos que o número de cartas enviadas aumentou e, no campo "Remetente", existem endereços de um domínio que está apenas conectado ao serviço de proteção de correio. Mas há uma ressalva: entre os endereços completamente sãos, possivelmente até existentes, existem obviamente estranhos. Examinamos o IP do qual as cartas foram enviadas e, como esperado, verificou-se que elas não pertenciam ao espaço de endereço protegido. Aparentemente, o invasor enviou spam em nome do cliente.

Nesse caso, fizemos recomendações ao cliente sobre a configuração correta dos registros DNS, especificamente o SPF. Nosso especialista aconselhou a criação de um registro TXT contendo a regra "v = spf1 mx ip: 1.2.3.4/23 -all", que contém uma lista exaustiva de endereços que têm permissão para enviar cartas em nome do domínio protegido.

Na verdade, por que isso é importante: o spam em nome de uma pequena empresa desconhecida é desagradável, mas não crítico. A situação é completamente diferente, por exemplo, no setor bancário. De acordo com nossas observações, o nível de confiança da vítima em um email de phishing aumenta muitas vezes se ele foi enviado de um domínio de outro banco ou de uma contraparte conhecida pela vítima. E isso distingue não apenas os funcionários do banco, em outros setores - o mesmo setor de energia - somos confrontados com a mesma tendência.

Nós matamos vírus

Mas a falsificação não é um problema tão comum, como infecções virais. E como eles costumam lidar com epidemias virais? Eles colocam um antivírus e esperam que "o inimigo não passe". Mas se tudo fosse tão simples, dado o custo bastante baixo dos antivírus, todo mundo já teria esquecido o problema do malware. Enquanto isso, recebemos constantemente solicitações da série "ajudam a restaurar arquivos, tudo foi criptografado, o trabalho vale a pena, os dados foram perdidos". Não estamos cansados de repetir para os clientes que antivírus não é uma panacéia. Além do fato de que os bancos de dados antivírus podem não ser atualizados com rapidez suficiente, geralmente encontramos malware que pode ignorar não apenas os antivírus, mas também as caixas de proteção.

Infelizmente, poucos funcionários comuns das organizações estão cientes de phishing e e-mails maliciosos e são capazes de diferenciá-los da correspondência regular. Em média, todo 7º usuário que não é submetido a uma conscientização regular se presta a engenharia social: abre um arquivo infectado ou envia seus dados para criminosos cibernéticos.

Embora o vetor social dos ataques, em geral, tenha aumentado constantemente pouco a pouco, no ano passado essa tendência se tornou especialmente perceptível. Os e-mails de phishing tornaram-se cada vez mais parecidos com as listas de discussão comuns sobre promoções, eventos futuros etc. Aqui você pode se lembrar do ataque Silêncio ao setor financeiro - os funcionários do banco receberam uma carta supostamente com um código promocional para participar da conferência popular da indústria iFin, e a porcentagem de pessoas que se interessaram pelo truque foi muito alta, embora, lembre-se, estamos falando do setor bancário - o mais avançado em termos de segurança da informação.

Antes do último ano novo, também observamos várias situações bastante curiosas, quando funcionários de empresas industriais receberam cartas de phishing de alta qualidade com uma “lista” de promoções de ano novo em lojas populares online e códigos promocionais para descontos. Os funcionários não apenas tentaram seguir o link, mas também enviaram uma carta aos colegas de organizações relacionadas. Como o recurso mencionado no email de phishing foi bloqueado, os funcionários começaram a deixar massivamente pedidos de acesso ao serviço de TI. Em geral, o sucesso do boletim deve ter excedido todas as expectativas dos atacantes.

E, recentemente, uma empresa que "criptografou" pediu ajuda para nós. Tudo começou com o fato de a equipe de contabilidade ter recebido uma carta supostamente do Banco Central da Federação Russa. O contador clicou no link da carta e baixou o mineiro WannaMine, que, como o conhecido WannaCry, explorava a vulnerabilidade EternalBlue. O mais interessante é que a maioria dos antivírus é capaz de detectar suas assinaturas desde o início de 2018. Mas o antivírus foi desativado ou os bancos de dados não foram atualizados ou não estavam lá - de qualquer forma, o mineiro já estava no computador e nada o impediu de se espalhar pela rede, carregando a CPU dos servidores e o AWS 100% .

Esse cliente, depois de receber o relatório do nosso grupo forense, viu que o vírus havia penetrado inicialmente pelo correio e lançou um projeto piloto para conectar o serviço de proteção de email. A primeira coisa que configuramos foi o antivírus de email. Ao mesmo tempo, a verificação de malware é realizada constantemente, e as atualizações de assinatura são feitas primeiro a cada hora e, em seguida, o cliente passa para o modo duas vezes por dia.

A proteção total contra infecções virais deve ser aplicada em camadas. Se falamos sobre a transmissão de vírus por e-mail, é necessário eliminar essas cartas na entrada, treinar os usuários a reconhecer a engenharia social e depois confiar em antivírus e caixas de areia.

SEG Sim em guarda

Obviamente, não afirmamos que as soluções Secure Email Gateway sejam uma panacéia. Ataques direcionados, incluindo phishing direcionado, são extremamente difíceis de evitar, porque cada um desses ataques é "aguçado" para um destinatário específico (organização ou pessoa). Mas para uma empresa que tenta fornecer um nível básico de segurança, isso é muito, especialmente com a experiência e o conhecimento técnico aplicados corretamente à tarefa.

Na maioria das vezes, quando o direcionamento de phishing é implementado, anexos mal-intencionados não são incluídos no corpo da mensagem; caso contrário, o sistema anti-spam bloqueará imediatamente esse email no caminho para o destinatário. Mas eles incluem links para um recurso da Web pré-preparado no texto da carta e, em seguida, está em toda parte. O usuário segue o link e, depois de alguns redirecionamentos em questão de segundos, ele está no último de toda a cadeia, cuja abertura carregará malware em seu computador.

Ainda mais sofisticado: no momento do recebimento da carta, o link pode ser inofensivo e só depois de algum tempo, quando já é verificado e ignorado, ele começa a ser redirecionado para malware. Infelizmente, os especialistas em Solar JSOC, mesmo levando em consideração suas competências, não poderão configurar o gateway de correio para "ver" malware por toda a cadeia (embora a proteção possa ser usada para substituir automaticamente todos os links em letras SEG, para que o último verifique o link não apenas no momento da entrega da carta e em cada transição).

Enquanto isso, a agregação de vários tipos de especialistas, incluindo dados obtidos pelo JSOC CERT e OSINT, ajuda a lidar mesmo com um redirecionamento típico. Isso permite criar listas negras avançadas, com base nas quais até uma mensagem com vários encaminhamentos será bloqueada.

O uso do SEG é apenas um pequeno bloco na parede que qualquer organização deseja construir para proteger seus ativos. Mas esse link precisa ser colocado corretamente no quadro geral, porque mesmo o SEG com ajuste adequado pode ser uma defesa completa.

Ksenia Sadunina, Consultora, Pré-venda especializada, Produtos e serviços, Solar JSOC