Em 22 de novembro, os especialistas em DataViper, Vinnie Troy e Bob Dyachenko, anunciaram a descoberta de um grande banco de dados (para dizer o mínimo) contendo dados pessoais de mais de um bilhão de pessoas (

notícias ,

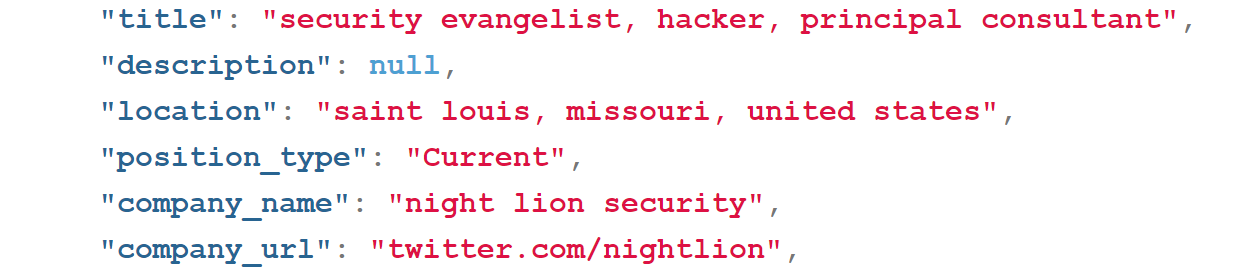

relatório original). O servidor Elasticsearch estava disponível sem autorização; no total, mais de 4 terabytes de dados foram armazenados no local. A julgar pelas marcas nos registros, a fonte de informações foram duas empresas envolvidas profissionalmente na coleta e acumulação de dados pessoais. O maior banco de dados foi coletado pelo People Data Labs: um servidor aberto continha 3 bilhões de seus registros (com duplicatas), incluindo mais de 650 milhões de endereços de email.

Mas o correio não está limitado a. Os pesquisadores compararam os dados do banco de dados do People Data Labs com informações em um servidor inseguro, procurando registros sobre eles mesmos. Temos uma coincidência quase completa: dados em redes sociais, endereços postais conhecidos, números de telefone (incluindo um número que não foi usado em nenhum lugar e apenas um operador de telecomunicações pode saber sobre sua pertença a uma pessoa específica). Bem como o endereço de residência exato da cidade e coordenadas. Quem possuía o servidor aberto não está claro, ele estava hospedado na plataforma em nuvem do Google, que não divulga informações do cliente. É possível que o proprietário do servidor seja geralmente algum terceiro que tenha legitimamente ou não muito acesso às informações.

É claro que agregadores de dados pessoais não estão interessados em tal vazamento - eles ganham com a venda de informações. Também é improvável um vazamento acidental do lado de uma empresa, já que os bancos de dados das empresas concorrentes foram armazenados em um servidor. Obviamente, esses não são bancos de dados de senhas (que vazaram milhões de registros no passado), não causam danos diretos. Mas eles podem facilitar o trabalho dos cibercriminosos envolvidos na engenharia social. Não devemos esquecer que a maioria dessas informações é transmitida por nós voluntariamente - em perfis do LinkedIn, postagens no Facebook e assim por diante. Em quase todos os usuários ativos da rede, um arquivo pessoal muito detalhado é armazenado, constantemente atualizado com novos dados. O vazamento nos permite estimar a escala: apenas duas empresas privadas, provavelmente não conectadas ao estado, agregando informações de fontes abertas, possuem dados sobre cerca de 15% da população mundial.

O Facebook anunciou o fechamento de uma séria vulnerabilidade no messenger WhatsApp (

notícias ,

boletim oficial). Ao processar os metadados de um arquivo de vídeo no formato MP4, pode ocorrer um estouro de buffer, o que leva a falhas no aplicativo ou à execução arbitrária de códigos. É fácil explorar a vulnerabilidade: basta saber o número da vítima e enviar a ela um arquivo de vídeo preparado. Se o download automático de conteúdo estiver ativado no aplicativo, nenhuma ação adicional será necessária por parte do usuário (conclusão: é melhor desativar o download automático).

A vulnerabilidade é semelhante a outro problema do Whatsapp descoberto e fechado

em maio deste ano . Nesse caso, um estouro de buffer foi chamado no módulo para comunicação VOIP, e a operação foi mais simples - você nem precisa enviar nada, basta iniciar uma chamada "errada". As consequências da vulnerabilidade de maio foram mais graves, foram usadas de maneira confiável em ataques reais e disseminadas por empresas que vendem explorações para serviços especiais. Tanto a vulnerabilidade de

maio quanto a

nova foram comentadas pelo criador do mensageiro concorrente do Telegram, Pavel Durov. Seu argumento, em resumo: no Telegram não havia tais vulnerabilidades em grande escala, mas no Whatsapp existe, portanto, é inseguro. Durov pode ser entendido, mas não o fato de que vale a pena tirar conclusões abrangentes sobre a segurança do código para vulnerabilidades

fechadas . Você pode tirar conclusões sobre ataques reais, mas aqui depende muito da base de popularidade de software ou serviço.

O que mais aconteceu

Os especialistas da Kaspersky Lab compartilham

previsões para o desenvolvimento de sofisticados ataques cibernéticos para 2020. Cada vez mais, as operações cibernéticas em grande escala são conduzidas sob o "sinalizador falso": "evidência" é adicionada ao código e ao lado do servidor, levando à atribuição incorreta da campanha. Ataques com a ajuda de cavalos de Troia de ransomware tornam-se alvos e o volume de "atentados a bomba" está caindo. Eles identificam vítimas que podem pagar com precisão e são direcionados especificamente. O crescimento de ataques usando dispositivos de IoT é previsto - invadindo dispositivos instalados e introduzindo cavalos de Trojan IoT na rede da vítima.

O Google

aumenta a recompensa pela detecção de vulnerabilidades no chip de segurança Titan M para um milhão e meio de dólares. O Titan M é usado nos mais recentes smartphones Pixel (começando com o Pixel 3) e fornece acesso seguro aos dados mais valiosos, por exemplo, ao fazer pagamentos. O pagamento máximo é para encontrar uma vulnerabilidade que permita ignorar os sistemas de segurança remotamente.

O vídeo acima é um

exemplo curioso

de escalada de privilégios por meio de uma falha no mecanismo de controle de conta de usuário. Faça o download do binário assinado pela Microsoft, tente iniciar com direitos de administrador, obtenha a janela de entrada de senha, clique no link nas propriedades do certificado, abra o navegador com privilégios de sistema. A vulnerabilidade no Windows 7, 8 e 10 é encerrada

em 12 de novembro .

A Check Point

analisou vulnerabilidades no software de código aberto generalizado incorporado aos aplicativos populares do Android. Encontramos bibliotecas sem patches como parte do aplicativo Facebook, WeChat e AliExpress. O Facebook comentou que a presença de uma vulnerabilidade no código não garante sua operação: o código do problema pode simplesmente não estar envolvido.

O site de criptomoedas Monero foi

invadido e, no dia 18 de novembro, distribuiu distribuições modificadas com a função de roubar dinheiro das carteiras dos usuários.