Bem-vindo à nova série de artigos, desta vez sobre o tópico de investigação de incidentes, a saber, análise de malware usando o Check Point forensics. Publicamos anteriormente

vários tutoriais em

vídeo sobre como trabalhar no Smart Event, mas desta vez veremos relatórios forenses sobre eventos específicos em diferentes produtos da Check Point:

Por que a análise forense de incidentes impedidos é importante? Parece que eu peguei o vírus, já é bom, por que lidar com isso? Como mostra a prática, é aconselhável não apenas bloquear o ataque, mas também entender como ele funciona: qual era o ponto de entrada, qual vulnerabilidade foi usada, quais processos estavam envolvidos, se o sistema de registro e arquivos foi afetado, qual família de vírus, qual dano potencial, etc. . Esses e outros dados úteis podem ser obtidos em relatórios abrangentes do forense da Check Point (tanto em texto quanto em forma gráfica). Obter esse relatório manualmente é muito difícil. Esses dados podem ajudar a tomar as medidas necessárias e excluir a possibilidade do sucesso de tais ataques no futuro. Hoje, revisaremos o relatório forense da Check Point SandBlast Network.

Rede de jateamento

O uso de sandboxes para aprimorar a segurança do perímetro da rede é há muito tempo comum e um componente obrigatório como o IPS. No Check Point, o blade de Emulação de Ameaças é responsável pela funcionalidade do sandbox, que faz parte das tecnologias SandBlast (também há Extração de Ameaças no mesmo local). Já publicamos um

pequeno curso Check Point SandBlast

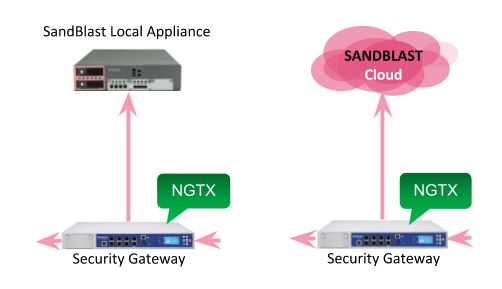

para Gaia versão 77.30 (eu recomendo visualizá-lo se você não entender do que se trata). Do ponto de vista da arquitetura, nada mudou fundamentalmente desde então. Se você tiver o Check Point Gateway no perímetro da rede, poderá usar duas opções de integração com a sandbox:

- Dispositivo local SandBlast - um dispositivo SandBlast adicional é colocado na sua rede, para o qual os arquivos são enviados para análise.

- SandBlast Cloud - os arquivos são enviados para análise na nuvem Check Point.

A caixa de proteção pode ser considerada a última linha de defesa no perímetro da rede. Ele se conecta somente após a análise por meios clássicos - antivírus, IPS. E se essas ferramentas tradicionais de assinatura não fornecerem praticamente nenhuma analítica, a sandbox poderá "contar" em detalhes por que o arquivo foi bloqueado e o que exatamente faz mal. Esse relatório forense pode ser obtido na caixa de proteção local e na nuvem.

Relatório forense do ponto de verificação

Suponha que você, como especialista em segurança da informação, veio trabalhar e abriu um painel no SmartConsole. Imediatamente, você vê incidentes nas últimas 24 horas e concentra sua atenção nos eventos de Emulação de Ameaças - os ataques mais perigosos que não foram bloqueados pela análise de assinatura.

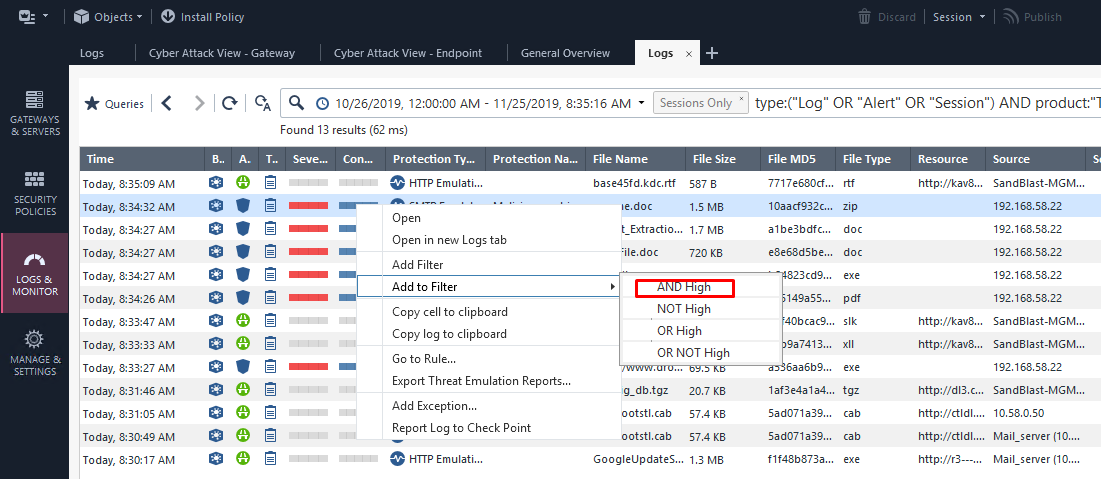

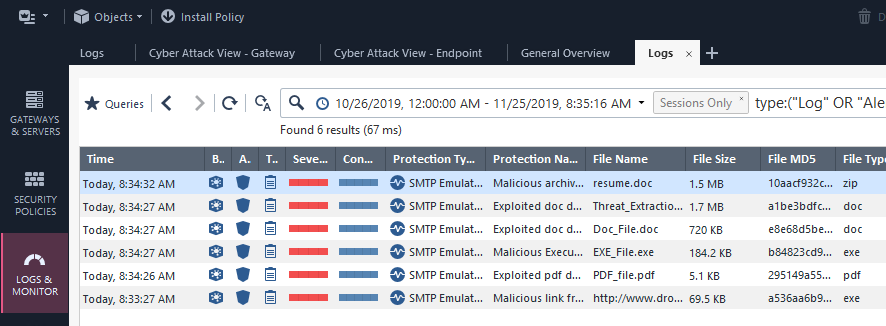

Você pode "cair" nesses eventos (detalhamento) e ver todos os logs na folha de emulação de ameaças.

Depois disso, é possível filtrar adicionalmente os logs pelo nível de criticidade das ameaças (Gravidade) e também pelo Nível de confiança (confiabilidade da operação):

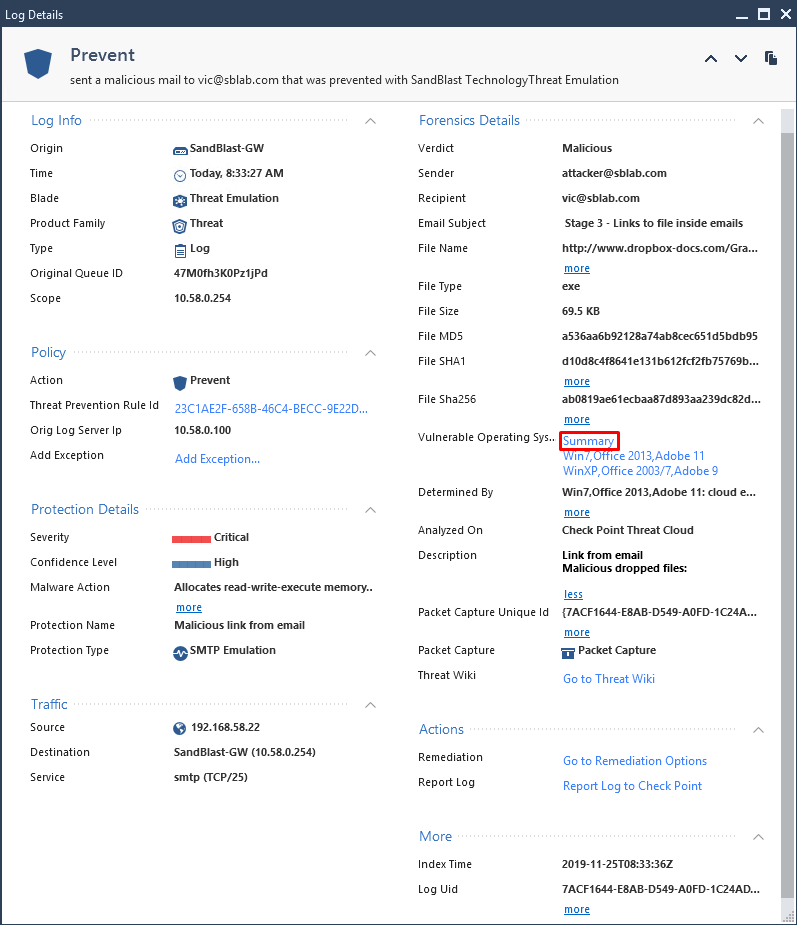

Depois de abrir o evento de seu interesse, você pode se familiarizar com as informações gerais (src, dst, gravidade, remetente etc.):

E você pode ver a seção

Forense com um relatório

Resumo disponível. Ao clicar nele, uma análise detalhada do malware na forma de uma página HTML interativa será aberta à nossa frente:

(Isso faz parte da página.

O original pode ser visto aqui )

No mesmo relatório, podemos baixar o malware original (em um arquivo protegido por senha) ou entrar em contato com a equipe de resposta do Check Point imediatamente.

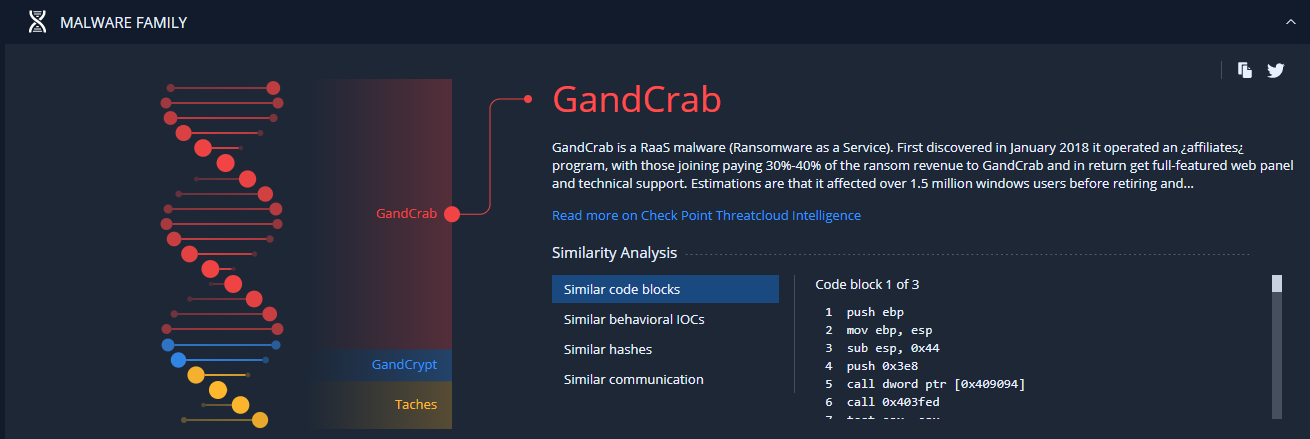

Um pouco mais abaixo, você pode ver uma bela animação, que em termos percentuais mostra que tipo de código malicioso já conhecido nossa instância tem em comum (incluindo o próprio código e macros). Essa análise é fornecida usando o aprendizado de máquina na nuvem de ameaças de ponto de verificação.

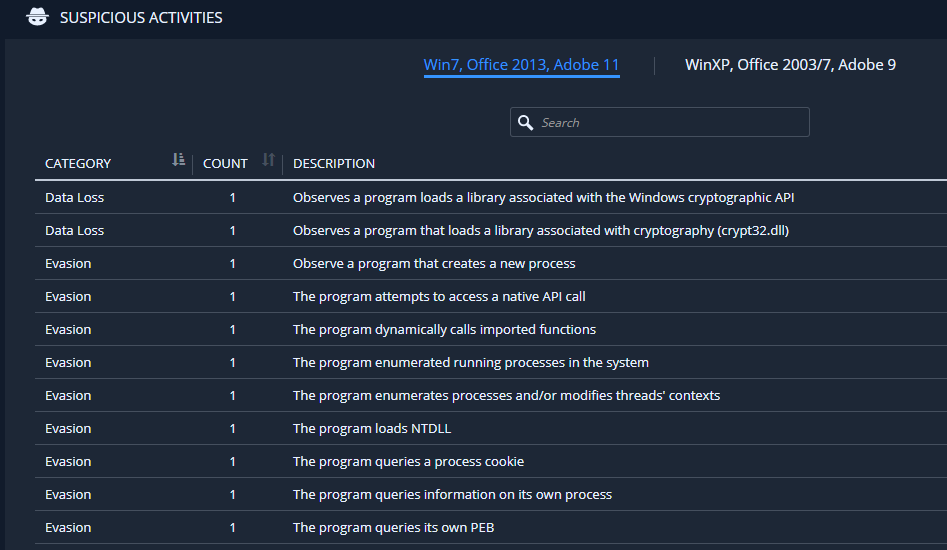

Em seguida, você pode ver que tipo de atividade na caixa de areia permitiu concluir que esse arquivo é malicioso. Nesse caso, vemos o uso de técnicas de desvio e uma tentativa de baixar criptografadores:

Você pode perceber que, nesse caso, a emulação foi realizada em dois sistemas (Win 7, Win XP) e versões de software diferentes (Office, Adobe). Abaixo está um vídeo (apresentação de slides) com o processo de abertura desse arquivo na sandbox:

Exemplo de vídeo:

No final, podemos ver em detalhes como o ataque se desenvolveu. De forma tabular ou gráfica:

Lá, podemos baixar essas informações no formato RAW e um arquivo pcap para análise detalhada do tráfego gerado no Wireshark:

Conclusão

O uso dessas informações pode fortalecer significativamente a proteção da sua rede. Bloqueie hosts de distribuição de vírus, feche vulnerabilidades, bloqueie possíveis comentários da C&C e muito mais. Não negligencie essa análise.

Nos artigos a seguir, revisaremos os relatórios do SandBlast Agent, SnadBlast Mobile e CloudGiard SaaS. Portanto, fique atento (

Telegram ,

Facebook ,

VK ,

TS Solution Blog )!