Há pouco tempo, implementamos a solução em um servidor de terminal do Windows. Como de costume, eles lançaram atalhos para a conexão com os desktops dos funcionários e disseram - trabalhar. Mas os usuários ficaram intimidados em termos de segurança cibernética. E ao se conectar ao servidor, vê mensagens como: “Você confia neste servidor? Exatamente? ”, Eles ficaram assustados e se voltaram para nós - está tudo bem, você pode clicar em OK? Então, foi decidido fazer tudo de maneira bonita, para que não houvesse dúvidas e pânico.

Se seus usuários ainda o encontrarem com medos semelhantes e você estiver cansado de marcar a caixa "Não pergunte novamente" - seja bem-vindo no gato.

Etapa zero. Questões de treinamento e confiança

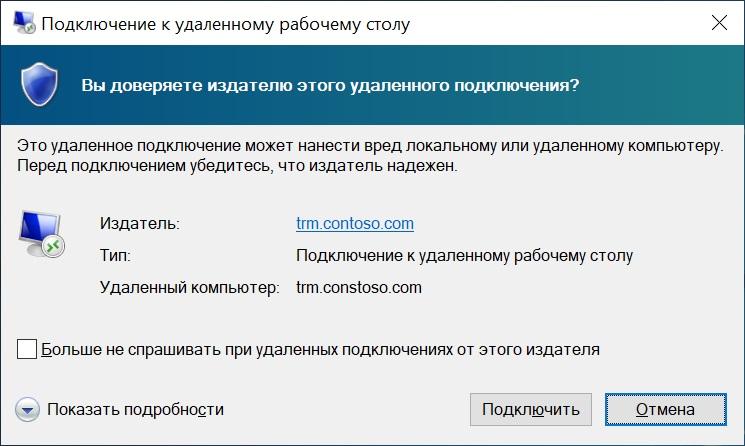

Portanto, nosso usuário cutuca o arquivo salvo com a extensão .rdp e recebe uma solicitação:

Conexão "maliciosa" .

Para se livrar dessa janela, é usado um utilitário especial chamado RDPSign.exe. A documentação completa está disponível, como sempre, no site oficial e analisaremos um exemplo de uso.

Primeiro precisamos pegar um certificado para assinar o arquivo. Pode ser:

- Público

- Emitido pela autoridade interna Certificate Authority.

- Absolutamente autoassinado.

Mais importante ainda, o certificado deve poder assinar (sim, você pode selecionar

Contadores da EDS) e os PCs clientes confiavam nele. Aqui vou usar um certificado autoassinado.

Deixe-me lembrá-lo de que a confiança em um certificado autoassinado pode ser organizada usando diretivas de grupo. Um pouco mais de detalhes - sob o spoiler.

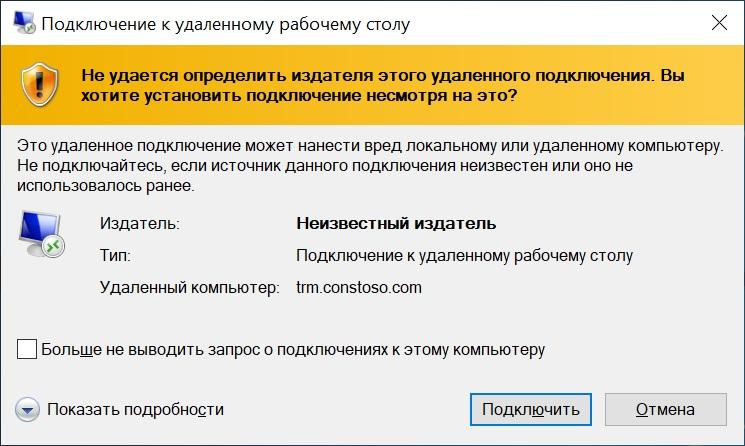

Como tornar um certificado confiável usando a magia GPOPrimeiro, você precisa pegar um certificado existente sem uma chave privada no formato .cer (isso pode ser feito exportando um certificado do snap-in Certificados) e colocá-lo em uma pasta de rede que seja acessível aos usuários para leitura. Depois disso, você pode configurar a diretiva de grupo.

A importação de certificado está configurada na seção: Configuração do computador - Diretivas - Configuração do Windows - Configurações de segurança - Diretivas de chave pública - Autoridades de certificação raiz confiáveis. Em seguida, clique com o botão direito do mouse para importar o certificado.

Política personalizada.

Os PCs clientes agora confiarão no certificado autoassinado.

Se os problemas de confiança forem resolvidos, prosseguiremos diretamente para a questão da assinatura.

Primeiro passo Arquivo assinado com rapidez

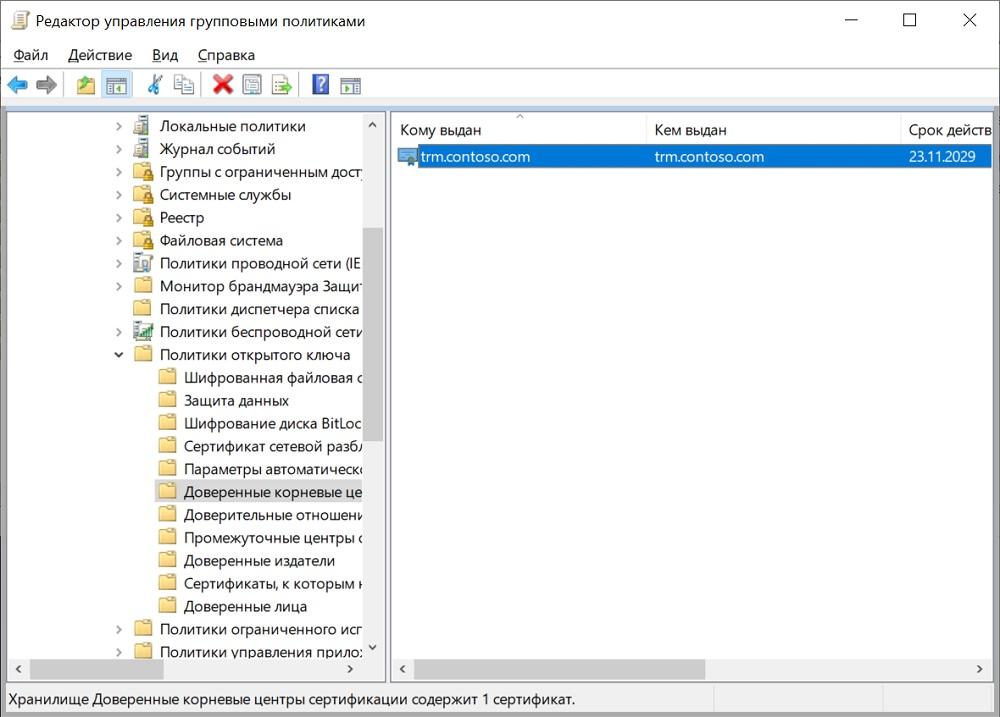

Há um certificado, agora você precisa conhecer sua impressão digital. Basta abri-lo no snap-in "Certificados" e copiá-lo para a guia "Composição".

Precisamos da impressão digital.

É melhor trazê-lo imediatamente para sua forma correta - somente letras maiúsculas e sem espaços, se houver. Isso pode ser feito convenientemente no console do PowerShell com o comando:

("6b142d74ca7eb9f3d34a2fe16d1b949839dba8fa").ToUpper().Replace(" ","")

Após receber a impressão digital no formato desejado, você pode assinar com segurança o arquivo rdp:

rdpsign.exe /sha256 6B142D74CA7EB9F3D34A2FE16D1B949839DBA8FA .\contoso.rdp

Onde. \ Contoso.rdp é o caminho absoluto ou relativo ao nosso arquivo.

Depois que o arquivo é assinado, não é mais possível alterar alguns dos parâmetros por meio de uma interface gráfica, como o nome do servidor (é válido, qual é o sentido da assinatura?) E se você alterar as configurações com um editor de texto, a assinatura "voa".

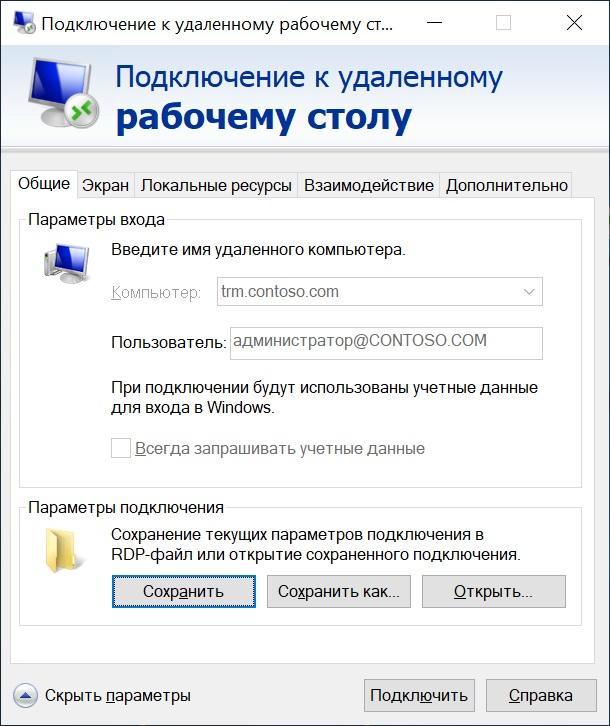

Agora, quando você clica duas vezes no atalho, a mensagem será diferente:

Nova mensagem. Cor menos perigosa, já progride.

Vamos nos livrar dele também.

Etapa dois E novamente, confie em problemas

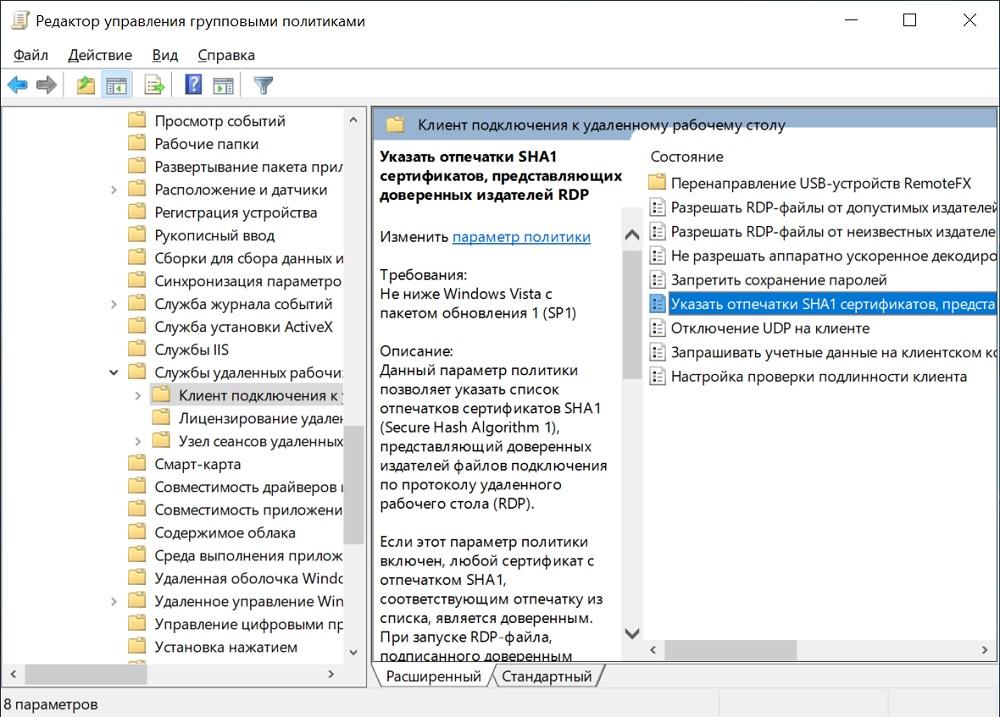

Para se livrar dessa mensagem, precisaremos novamente da Diretiva de Grupo. Desta vez, o caminho está em Configuração do computador - Diretivas - Modelos administrativos - Componentes do Windows - Serviços de área de trabalho remota - Cliente de conexão de área de trabalho remota - Especifique impressões digitais SHA1 de certificados que representam editores confiáveis de RDP.

Nós precisamos de uma política.

Na política, basta adicionar a impressão digital já familiar para nós da etapa anterior.

Vale ressaltar que esta política substitui a política "Permitir arquivos RDP de editores válidos e configurações RDP padrão do usuário".

Política personalizada.

Agora, sem perguntas estranhas - apenas uma solicitação de senha de login. Hmm ...

Etapa três Login transparente do servidor

De fato, se já estamos autorizados a entrar no computador do domínio, por que precisamos inserir novamente o mesmo nome de usuário e senha? Transferiremos as credenciais para o servidor "de forma transparente". No caso de um RDP simples (sem usar o Gateway RDS), ajudaremos ... É isso mesmo, política de grupo.

Vamos para a seção: Configuração do computador - Diretivas - Modelos administrativos - Sistema - Transferência de credenciais - Permite a transferência de credenciais padrão.

Aqui você pode adicionar os servidores necessários à lista ou usar curinga. Será semelhante a TERMSRV / trm.contoso.com ou TERMSRV / * .contoso.com.

Política personalizada.

Agora, se você olhar para o nosso atalho, ele será algo como isto:

Não mude o nome de usuário.

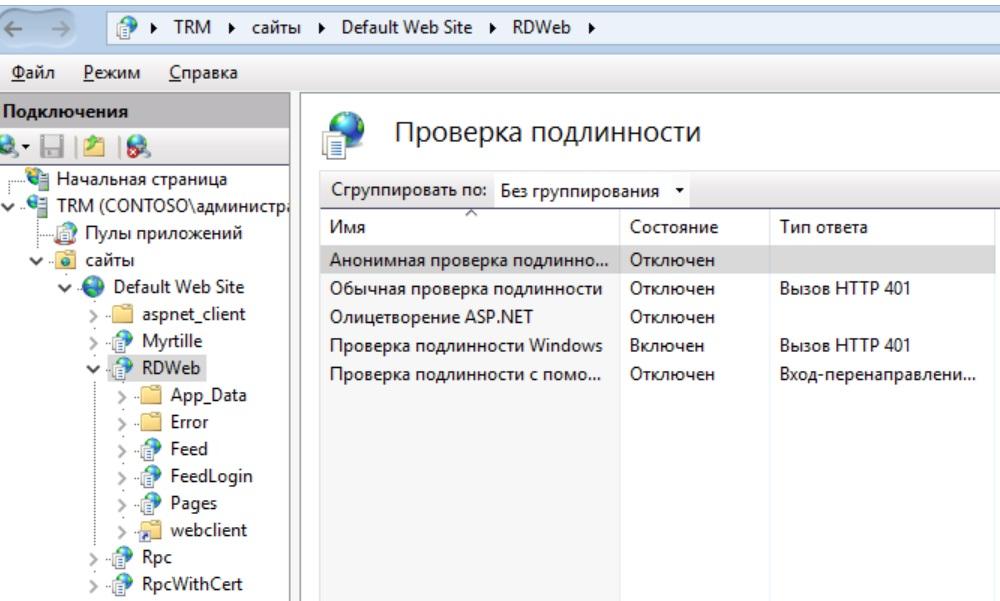

Se você usa o RDS Gateway, também precisará permitir a transferência de dados nele. Para fazer isso, no Gerenciador do IIS, em "Métodos de autenticação", desative a autenticação anônima e ative a autenticação do Windows.

IIS configurado.

Não se esqueça de reiniciar os serviços da web quando terminar:

iisreset /noforce

Agora está tudo bem, sem perguntas e solicitações.