Existem vírus para o Mac? Em suma, sim, e não não. Quer saber por que uma resposta tão estranhamente estranha?

Um grande número de pessoas chama vírus de malware. Se você se aproximar formalmente, apenas os programas que podem se espalhar independentemente

podem ser chamados de vírus .

Mas há uma nuance - o malware atual geralmente é complexo e pode consistir em vários componentes - alguns são responsáveis por infecções, outros pela distribuição e outros pela carga útil para os invasores. Os vírus também podem ser agrupados de acordo com várias características, por exemplo, de acordo com o método de distribuição ou a carga prejudicial.

Portanto, proponho não entrar em polêmica sobre se é um vírus ou não, mas tentar entender se o malware ameaça nossas papoulas e, se o faz, que tipo e como infecta os sistemas.

A história

Certamente muitos estão atormentados com a questão de quando o primeiro vírus apareceu nos computadores da Apple. O vírus 1,2,3 e o ElkCloner são considerados os primeiros. Eles foram escritos

em 1981 .

O vírus com o nome simples de vírus foi criado como uma verificação de conceito. A idéia principal era escrever um programa que pudesse ser distribuído independentemente, mas não afetasse outros aplicativos. As duas primeiras versões foram distribuídas independentemente, mas afetaram a operação do sistema ou outro software. Portanto, existem três versões.

Alguns anos após 1981,

outros vírus apareceram . No final dos anos 80 e 90, várias dezenas de malware foram criadas.

Como você sabe, os computadores Apple ainda não usaram processadores Intel. E, em geral, o mundo dos computadores era muito diferente do presente - computadores pessoais e, mais ainda, nem todos tinham acesso à Internet, e as ameaças aos computadores eram tratadas de uma maneira completamente diferente. Comparado aos mainframes, que foram acessados fisicamente de forma alternativa, os computadores pessoais têm um modelo de ameaça completamente diferente. Por exemplo, um computador em uma rede pode tentar atacar outro.

Os primeiros destruidores fizeram mais por curiosidade ou sede de fama. Posteriormente, tornou-se um meio de lucro (chamá-lo de ganhos não muda o idioma). Vamos ver como estão as coisas hoje.

Nosso tempo (2016 -...)

Criptografador (ransomware)Keranger - 2016Foi distribuído junto com o cliente de torrent Transmission, cujo site foi hackeado e o código malicioso foi introduzido no instalador oficial. O aplicativo modificado foi assinado, portanto, a proteção na forma de GateKeeper não pôde funcionar. Este foi provavelmente o primeiro criptografador de criptografia para o macOS.

BackdoorEleanor - 2016Este vírus se espalhou sob o disfarce do aplicativo EasyDoc Converter.app usual fora da AppStore. Um aplicativo deve converter documentos de um formato para outro, mas faz qualquer coisa, mas não isso. Em particular, ele instala um backdoor no computador do usuário, que funciona através da rede Tor. O nome do novo serviço Tor é publicado em pastebin.com, de onde o invasor o obtém.

Keydnap - 2016Outro backdoor interessante foi distribuído como um arquivo zip. Dentro estava o arquivo “screenshot.jpg” (com um espaço no final da extensão). Na verdade, esse arquivo não era uma imagem, mas um arquivo executável. Outro ponto interessante - esse backdoor tinha um segundo método de distribuição. Ou seja, através do cliente de torrent Transmission. Sim, não há erro. O mesmo aplicativo foi usado anteriormente para distribuir o ransomware Keranger.

Mokes - 2016O backdoor do Mokes é notável pelo fato de que, embora tenha sido descoberto, não foi possível encontrar o vetor exato da infecção. Havia apenas especulações de que ele foi distribuído por e-mails de phishing.

Komplex - 2016Distribuído por email como um aplicativo disfarçado de arquivo pdf. Ao "abrir" esse aplicativo, uma carga maliciosa foi iniciada, mas também foi aberto um documento em PDF para disfarçar. A principal funcionalidade se resume a carregar outros arquivos e executar comandos. Portanto, esse malware provavelmente foi usado para espalhar outros programas maliciosos. A primeira parte do backdoor foi descoberta em 2016 e a segunda parte, mais funcional, em 2017.

Publicidade (adware)FakeFileOpener - 2016O método de infecção é bastante antigo. Quando você acessa um site especializado, é exibida uma mensagem ao usuário informando que o computador está infectado e você precisa fazer o download de um aplicativo que irá limpá-lo.

De fato, o aplicativo MacFileOpener foi baixado, que se registrou como manipulador de um grande número de tipos de arquivos. Como resultado, o aplicativo não precisou criar nenhum tipo de demônio ou inventar outra coisa. Quando um usuário tentou abrir qualquer arquivo para o qual o malware se registrou, o sistema operacional lançou o malware.

Os aplicativos que mostram anúncios são perigosos não apenas e nem tanto pelo próprio anúncio. Eles costumam instalar certificados raiz no sistema, graças aos quais podem visualizar o tráfego criptografado. E o tráfego pode conter senhas, informações de cartão de crédito, cookies de sessão e outros segredos.

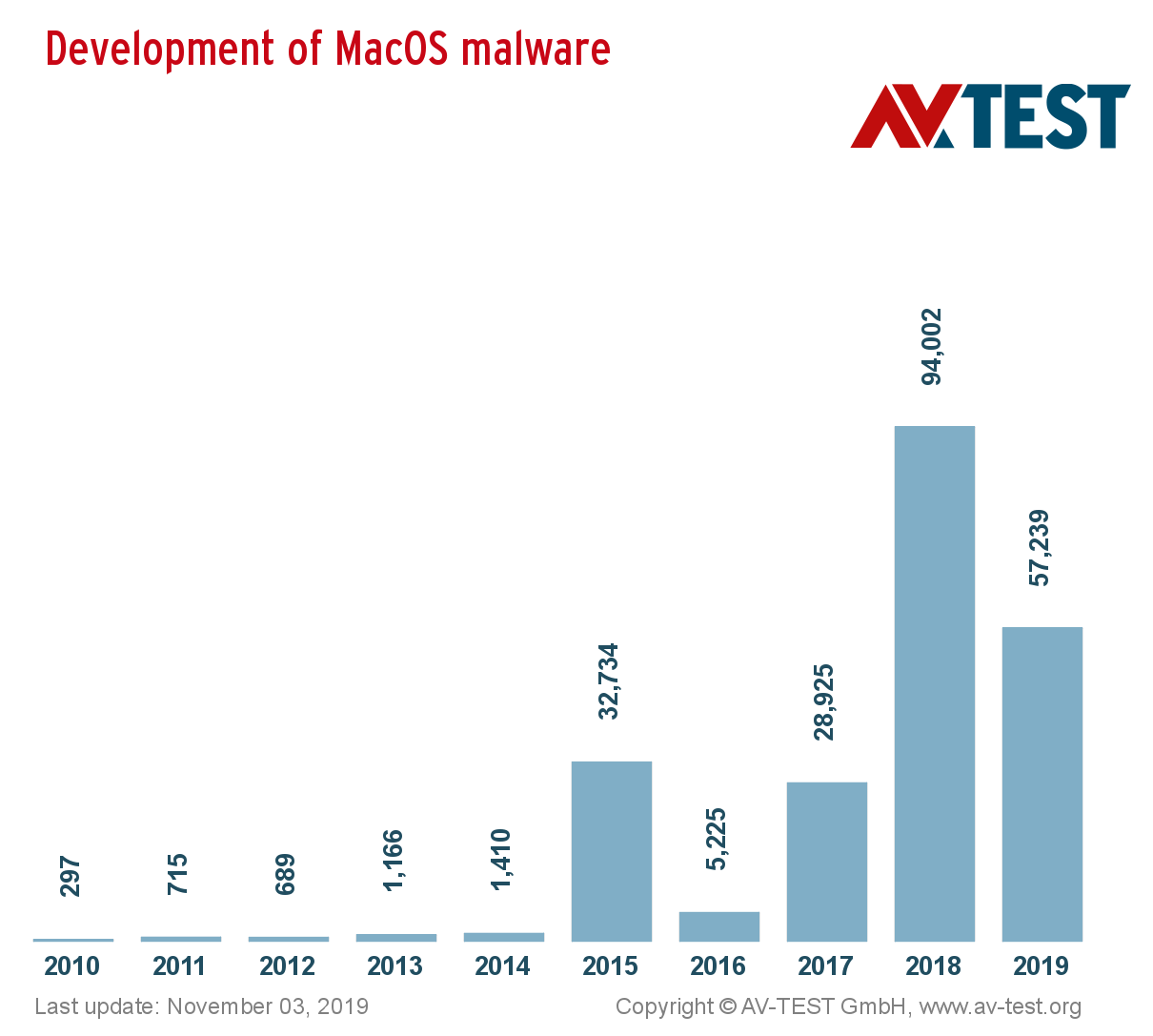

Estatísticas

Cavar arquivos de notícias e procurar todos os malwares é um prazer duvidoso, portanto, vou me limitar às estatísticas do portal av-test.org. Segundo a inteligência,

milhares de malware são criados sob papoilas.

Más notícias

No primeiro semestre de 2019, surgiram

novos malwares e alguns antigos foram reanimados.

Dok - 2017 -> 2019Como a versão original, foi distribuída como um arquivo zip por email. O arquivo continha o arquivo de instalação .pkg. Ao iniciar, o usuário recebeu uma mensagem falsa dizendo que o pacote estava danificado e não pôde ser iniciado. Vigilância entediante. O malware intercepta o tráfego e envia dados aos atacantes através da rede tor.

CookieminerNo início de 2019, o CookieMiner apareceu. Ele roubou cookies e senhas de criptomoeda do Google Chrome. Além disso, o minerador de criptomoedas e o backdoor também são instalados no sistema.

Os especialistas dizem que o CookieMiner é baseado ou escrito com base no DarthMiner, que apareceu em dezembro de 2018. O DarthMiner foi distribuído sob o disfarce de um crack para os produtos da Adobe.

Malware do LazarusO próximo malware está associado ao grupo organizado Lazarus (APT), que tem como objetivo trocadores de criptomoeda desde 2018. A porta dos fundos foi distribuída usando um documento especial do Word preparado. Dentro havia um script VBA que poderia ser executado no Windows ou no macOS. E este documento estava longe de ser o único. A julgar pelos nomes dos métodos, o documento fazia parte de uma campanha maliciosa de longa duração chamada Operação Troy.

OSX.Siggen - WhatsApp falso com um TrojanEm abril, o malware OSX.Siggen foi detectado, distribuído sob o disfarce de um aplicativo WhatsApp para computadores. Os usuários fizeram o download do domínio message-whatsapp.com. O malware é executado nas versões do macOS a partir da 10.8, lançada em 2012. Para ocultar dos olhos do usuário, o aplicativo usa o mecanismo padrão para desativar o ícone no Dock. Durante a execução, o OSX.Siggen fornece aos atacantes acesso remoto ao computador da vítima. Provavelmente, o computador infectado se torna parte da botnet.

OSX.Loudminer - minerador de plataforma cruzadaOutro exemplo de como baixar software quebrado não é seguro. Esse malware tem aproximadamente 2,5 GB de tamanho. Porque é distribuído junto com a versão crackeada do popular programa de áudio Ableton Live. Nesse aplicativo mal-intencionado, há tentativas de ocultar "da acusação" - se o Activity Monitor estiver em execução no computador (mostra os processos em execução e suas atividades), o script suspende sua atividade por 15 minutos. Pelo erro de instalar um usuário mal-intencionado, o usuário pagará com os recursos de seu hardware, que trabalharão em benefício dos atacantes.

KeyStealDaemon - roubo de senha através de vulnerabilidade

Não encontrei informações sobre como esse malware foi distribuído (ou talvez não o tenha procurado). Mas isso não é particularmente importante. É importante que esse malware explore a vulnerabilidade CVE-2019-8526, encontrada em fevereiro e

corrigida em março . A vulnerabilidade permite que um processo sem privilégios leia os armazenamentos seguros de senhas (KeyChain).

O malware apareceu no virustotal em junho e, aparentemente, estava ativo na época. Mas ele só podia fazer seu trabalho sujo em sistemas sem atualizações ou usando as versões do macOS não suportadas, para as quais não havia correção (e provavelmente não o fará). Sim, os sistemas Apple também têm falhas de segurança e a empresa os corrige regularmente. Portanto,

você precisa instalar as atualizações não apenas no Windows.

OSX / Linker - Vulnerabilidade de dia zero em ação

No final de maio, um pesquisador descreveu uma vulnerabilidade não corrigida que contornava o Gatekeeper, um componente do sistema que valida aplicativos e impede que os não assinados sejam iniciados. Ele relatou a vulnerabilidade para a Apple em fevereiro, mas a empresa não conseguiu corrigir o erro dentro de 90 dias (um padrão de fato, embora, por exemplo, a Zero Day Initiative ofereça

120 dias à empresa de desenvolvimento).

Em meados de junho, os invasores assumiram a vulnerabilidade. Para ativar o malware, o usuário precisa apenas montar o arquivo .dmg. Uma das primeiras atrações é o falso instalador do plug-in do Adobe Flash Player (não sei quem ainda usa o flash e por quê. Se você sabe, compartilhe nos comentários :)) O Adobe Flash, por algum motivo, é muito popular entre os distribuidores de malware de publicidade.

OSX / CrescentCore - Adware muda seus truques

Os desenvolvedores deste malware estavam tentando protegê-lo da exposição. Para fazer isso, o malware contém dois arquivos dentro do pacote: um com uma lista de software de virtualização e o outro com uma lista de antivírus. A idéia era simples: se um antivírus foi detectado da lista ou o aplicativo foi iniciado dentro de uma máquina virtual, tome medidas (por exemplo, não continue funcionando) para não ser detectado.

Atividade maliciosa - iniciando tarefas desnecessárias que são abertas no navegador do Windows com anúncios ou avisos falsos sobre infecções por vírus.

História médica

Se você analisar o malware, poderá identificar as principais tendências de infecção, a sobrevivência do malware e seus objetivos.

InfecçãoNa maioria das vezes, a infecção por papoula ocorre com a participação direta dos usuários. Para fazer batota aplicar

- pop-ups falsos

- software pirateado (podem ser os próprios programas e as falhas para eles)

- sites infectados (os programas mais conhecidos já estão infectados)

SobrevivênciaAlguns programas de malware usam métodos exclusivos para iniciar a si mesmos, por exemplo, associando-se a extensões de arquivo a serem chamadas quando um usuário abre arquivos. Mas na maioria das vezes três métodos são usados

- Daemons ou serviços iniciados (eles iniciam na inicialização do sistema)

- extensões de navegador

- aplicativos sendo carregados no login do usuário (Item de Inicialização)

ObjetivosExistem apenas dois objetivos principais para malware - dinheiro ou dados. Você pode obter tudo isso de maneira direta:

- publicidade (dinheiro), cliques, recompra

- arquivos (dados), correspondência

ou siga o outro caminho:

- (geral) logins, senhas, execução de código

Conclusão

Muitas vezes, usuários mal-intencionados exigem que o usuário esteja ativo para executar. Segundo Patrick Wardle (Patrick Wardle), isso é uma conseqüência do fato de o malware para mac ainda não estar suficientemente desenvolvido. Independentemente de como o malware para papoulas se desenvolverá, eu daria aos usuários as seguintes recomendações:

- Cuidado, abandone o estereótipo sobre a segurança dos dispositivos apple.

- Atualize periodicamente o software - e o sistema operacional e os aplicativos instalados. Atualizar é sempre o risco de quebrar algo, mas o risco de perder tempo, dinheiro e dados também está presente. Como alternativa, atualize após algumas semanas, quando outros usuários entrarem no rake. Mas não demore, caso contrário pode ser tarde demais.

- Não instale software desnecessariamente. Software extra é uma oportunidade adicional de ataque, uma maneira adicional de detectar a infecção.

Obrigado pela atenção. Toda a saúde e boa sorte! Bem-vindo aos comentários.