Zero-click ou zero-touch é um ataque remoto a um dispositivo que não requer nenhuma ação adicional do usuário. Pode ser realizado por via aérea (OTA, via aérea): basta que a vítima esteja dentro do alcance do canal de comunicação sem fio desejado. Vamos falar sobre esses ataques neste artigo.

Em vez de introduzir

O original.

Os ataques com um clique não exigem nenhuma ação do usuário. Os ataques com um clique requerem algum tipo de ação. De modo geral, quase todos os ataques a aplicativos de servidor podem ser atribuídos ao clique com 0, mas nosso artigo não trata de software para servidor. O aparecimento de ataques de 1 clique e 0 clique está associado à disseminação massiva de dispositivos móveis, ao crescimento da cobertura da rede e ao número de pontos de Wi-Fi. Devido à navegação ativa na Internet, os dispositivos móveis armazenam muitas informações pessoais e confidenciais. O objetivo final do invasor são precisamente esses dados do usuário, que agora são armazenados não no servidor ou no computador doméstico, mas no bolso.

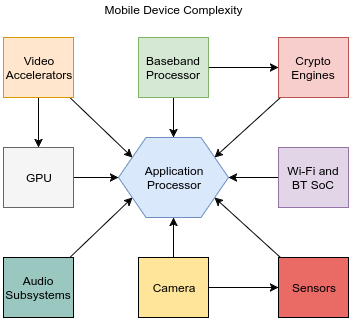

Nos últimos 10 anos, todas as nossas informações e comunicações passaram de desktops para telefones celulares poderosos com um monte de hardware inteligente. Assim, a superfície de ataque (superfície de ataque) aumentou bastante.

Antes, um firewall fornece segurança relativa ao usuário. Mas agora está claro que todos estão sob ameaça de hackers e, o mais importante: o ataque pode ser invisível.

Como isso é possível?

- Ao transmitir dados especialmente formados para o dispositivo da vítima por meio de um canal de transmissão de dados sem fio (GSM, LTE, Wi-Fi, Bluetooth, NFC, etc. - sublinhe o necessário).

- A vulnerabilidade pode funcionar ao processar esses dados diretamente no chip (banda de base, Wi-Fi SoC, Bluetooth SoC, NFC SoC etc.).

- Ou os dados podem ir um pouco mais longe, e a vulnerabilidade funcionará ao pré-processar os dados no programa de destino (chamadas, SMS, MMS, mensageiros instantâneos, clientes de email etc.), responsável por preparar esses dados para o usuário.

- Em seguida, a carga útil na exploração executa determinadas ações para pós-exploração.

Nesse caso, a vítima deve fazer exatamente 0 cliques, toques ou transições! É difícil impedir um ataque assim e é impossível culpar a vítima por seguir um link de phishing a partir de uma mensagem ou abrir algum tipo de documento. Em algumas fontes, o mesmo ataque é chamado de "totalmente remoto" ou "sem interação" - não existe um termo único.

A "conveniência" desse ataque é que o invasor não precisa realizar sessões de engenharia social para convencer o usuário a clicar no link ou abrir o documento. Tudo passa despercebido e o usuário pode não entender nada do que ocorreu um ataque. Se você seguir o caminho clássico através de um ataque a um aplicativo de usuário, quase tudo já estará repleto de várias atenuações de segurança. E se você optar por diferentes SoCs, há uma alta probabilidade de encontrar um sistema sem atenuações de segurança, o que, é claro, simplifica o trabalho do invasor.

Pode ser qualquer coisa:

- Dados de serviço ao se comunicar com uma torre de celular (comandos OTA)

- Pacotes no nível do link

- Respostas de autenticação

- Mensagens SMS

- Mensagens MMS

- Mensagens de voz

- Videoconferência

- Mensagens para o seu messenger favorito (Skype, WhatsApp, Viber, FaceTime, Telegram, etc.)

- Chamadas

- etc.

Todos os itens acima podem causar o desencadeamento de uma vulnerabilidade no firmware do chip ou no código do programa responsável por seu processamento. Infelizmente, mesmo o código responsável pelo estágio inicial do processamento de dados contém vulnerabilidades.

Como bônus, recomendamos um artigo de Natalie Silvanovich do Google Project Zero "A superfície de ataque totalmente remoto do iPhone" .

Existem exemplos reais?

O interesse por esses ataques nos círculos de pesquisa apareceu muito recentemente e agora eles estão ganhando grande popularidade. Dos trabalhos nesta área, é possível distinguir o seguinte (a lista não afirma estar completa):

Na área de Wi-Fi:

Na área da banda base:

- "Confundindo o telefone no seu telefone" , CHARLIE MILLER, COLLIN MULLINER (2009)

- "Todas as suas bandas de base nos pertencem", Ralf-Philipp Weinmann (2010)

- "O Apocalipse da Banda Base", Ralf-Philipp Weinmann (2011)

- "Ataques de banda base: exploração remota de corrupção de memória em pilhas de protocolos celulares" , Ralf-Philipp Weinmann (2012)

- "Breaking Band: engenharia reversa e exploração da banda base de shannon" , Nico Golde, Daniel Komaromy (2016)

- "Caminho de menor resistência: banda base celular ao escalonamento do processador de aplicativos em dispositivos Mediatek" , György Miru (2017)

- "Um passeio com Shannon Passo a passo de uma exploração de banda base pwn2own" , Amat Cama (2018)

- "Exploração de uma banda básica de smartphones modernos" , Marco Grassi, Muqing Liu, Tianyi Xie (2018)

Nota de operação do processador de banda base:

Ao usar bandas de base usando uma estação base maliciosa, é importante notar que, começando com 3G, a maioria dos pacotes deve ser autenticada com uma chave especial. Citação de "Exploração de uma banda básica de smartphones modernos" : "Isso ocorre porque as redes 2G (segunda geração) originalmente consideravam o BTS (estação base) como um componente confiável, fora do alcance dos invasores. Portanto, o telefone confiará cegamente em alguém que se apresenta como BTS. Isso torna possível criar um BTS falso e lançar ataques pelo ar. Somente a estação base está autenticando o telefone celular, mas não o contrário. Após o advento do SDR, fica claro que agora o BTS não pode mais ser confiável. Hoje em dia é muito barato construir uma estação base falsa e atacar telefones celulares. Por esse motivo, nas redes 3G e mais recente, a abordagem mudou. Agora, o telefone celular, pressionando as teclas no cartão SIM, autenticará a estação base 3G ou a mais recente normalmente. Isso remove muitas superfícies de ataque em redes 3G e mais recentes, que exigem ignorar a autenticação. ”

Devido ao fato de a maioria das bandas de base modernas suportar 3G e 4G e as redes usarem novos padrões (são mais prioritárias), o invasor precisa de técnicas adicionais que permitam fazer o downgrade do método de conexão padrão (até 2G) no modem do cliente.

Possíveis nuances e tudo, desde a implementação específica de um chip.

Após analisar o trabalho acima, você pode entender que, além das vulnerabilidades diretas da execução remota de código, para o sucesso de um ataque sério, geralmente são necessárias vulnerabilidades adicionais que aumentam os privilégios no sistema (no caso de mensageiros instantâneos) ou levam à transferência da execução do código de um chip periférico (Wi-Fi , banda de base etc.) no processador principal (Processador de aplicativos). Somente coletando uma cadeia de vulnerabilidades é possível obter um compromisso completo de um dispositivo.

Incidentes reais com zero clique são difíceis de corrigir. No entanto, se você optar por um clique, lembre-se imediatamente do ataque usando o código malicioso Pegasus, a investigação de "Um mergulho muito profundo nas cadeias do iOS Exploit encontradas em estado selvagem" e o recente CVE-2019-11932 em Whatspp, levando ao RCE.

Competição Mobile Pwn2own 2019

Os organizadores das competições pwn2own demonstraram interesse em tais ataques, embora antes existissem apenas navegadores e sistemas operacionais. Eles apareceram pela primeira vez em 2015 e em 2019 na PWN2OWN TOKYO havia categorias como:

- Curta distância: o ataque ocorre ao interagir via Wi-Fi, Bluetooth, NFC;

- Mensagens: ataque ao visualizar ou receber mensagens MMS ou SMS;

- Banda base: ocorre um ataque ao interagir com uma estação base.

E entre os dispositivos de destino estavam:

- Xiaomi Mi 9

- Samsung Galaxy S10

- Huawei P30

- Google Pixel 3 XL

- Apple iPhone XS Max

- Oppo F11 Pro (apenas banda base)

Dependendo da categoria e do objetivo, o prêmio variou de US $ 30.000 a US $ 150.000.

De acordo com os resultados, temos a seguinte imagem:

- O Samsung Galaxy S10 foi invadido pela NFC. Vulnerabilidade de UaF no JavaScript JIT;

- O Samsung Galaxy S10 foi invadido pela banda base. Estouro de vulnerabilidade na pilha;

- O Xiaomi Mi9 foi hackeado através da NFC. Vulnerabilidade XSS.

Sim, nem todos os ataques foram de clique zero, mas a tendência é significativa.

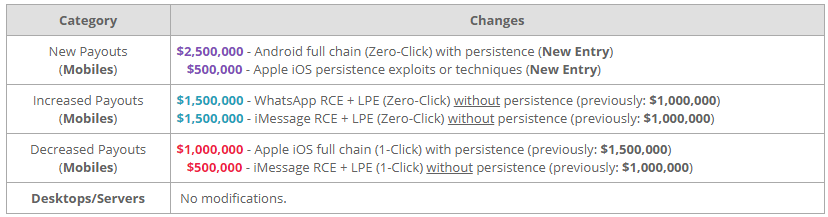

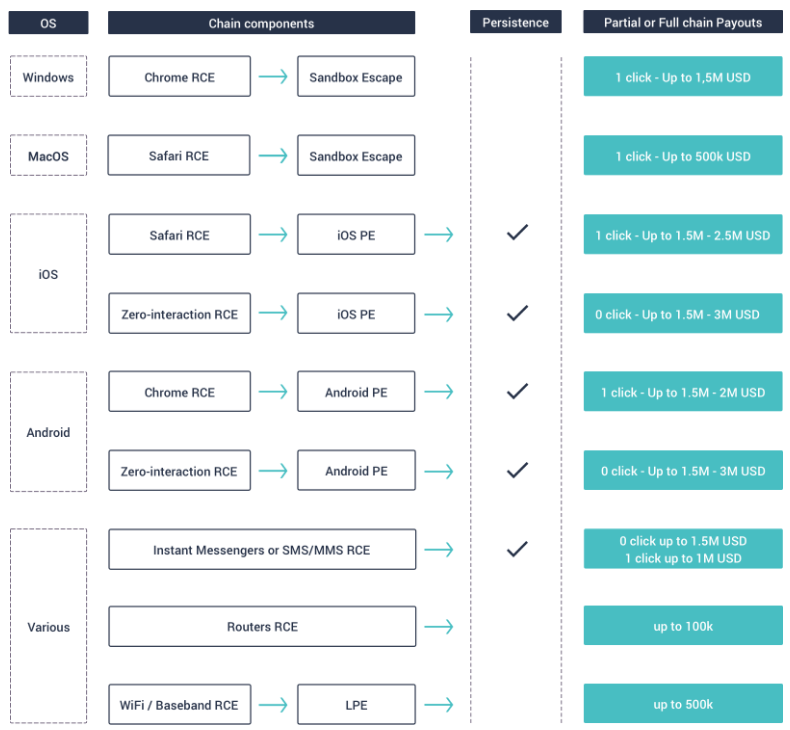

Mercado de Exploração

Os corretores de exploração também estão interessados em zerar o clique e oferecem até US $ 3 milhões para essas cadeias de exploração.

E o preço de outros corretores.

Recomendações

A única coisa que pode ser aconselhada e o que um usuário comum pode fazer é colocar todas as atualizações no prazo para manter o SO, o firmware e os aplicativos atualizados. Isso minimizará a probabilidade de um ataque bem-sucedido.

Conclusão

Os ataques de clique zero são difíceis de implementar e, como regra, exigem o cumprimento de várias condições, o que não lhes dá ampla distribuição. No entanto, eles podem causar grandes danos, permanecendo sem serem detectados.

PS Obrigado veneramuholovka pela ajuda na preparação dos materiais para o artigo!