Em meados de setembro,

ficou conhecido o vazamento de quase 2 TB de dados, que continham informações sobre a operação do sistema de medidas operacionais de busca (SORM) na rede de uma operadora de telecomunicações russa. O vazamento ocorreu devido a um utilitário de backup rsync configurado incorretamente. Tais erros são uma causa comum dos problemas das grandes empresas. Neste artigo, analisaremos os sete erros de segurança de rede mais populares: explicaremos como eles podem ser detectados e eliminados.

Um motivo comum para o sucesso do desenvolvimento de ataques na rede é o erro na configuração de canais de comunicação ou sistemas de processamento e armazenamento de dados, além de violações dos regulamentos de IS. Tudo isso reduz a eficácia do equipamento de proteção usado e aumenta as chances de invasores invadirem e desenvolverem um ataque. Durante projetos para investigar incidentes e analisar tráfego, nossa equipe do

PT Expert Security Center encontra regularmente erros típicos nas configurações de sistemas de informação e violações dos regulamentos corporativos de SI. Vamos ver o que são esses erros.

7 erros comuns de segurança de rede

Como mostra nossa prática, em 9 de 10 organizações, independentemente do tamanho e do escopo da atividade, os seguintes erros são mais frequentemente encontrados:

- Transfira credenciais pela rede em texto não criptografado.

- Mensagens de correio não criptografadas.

- Usando utilitários para acesso remoto.

- Usando os protocolos de transmissão LLMNR e NetBios.

- Erros de configuração de rede.

- TOR, túneis VPN e outras ferramentas para ocultar a atividade da rede.

- Uso indevido de sistemas (mineradores de criptomoedas, torrents).

Os motivos dos erros são atenção insuficiente à segurança da informação, na ausência ou violação dos regulamentos de IS e TI na organização, erros na configuração de sistemas e em grandes redes corporativas, porque é difícil controlar as configurações corretas.

Em seguida, falaremos sobre cada erro, quais consequências eles podem levar, mostrar como eles podem ser identificados e dar recomendações para sua eliminação.

Transferência clara de credenciais pela rede

Ainda é encontrado o uso de protocolos de rede, nos quais as credenciais do usuário são transmitidas em texto sem formatação - são HTTP, protocolos de correio sem criptografia, LDAP e Telnet. De acordo

com nossa pesquisa , o armazenamento de informações importantes de forma aberta nos recursos de rede é encontrado em 44% das organizações nas quais realizamos uma análise de segurança. No caso de uma rede comprometida, um invasor pode, de modo passivo, interceptar credenciais, consolidar sua presença na infraestrutura e aumentar seus privilégios.

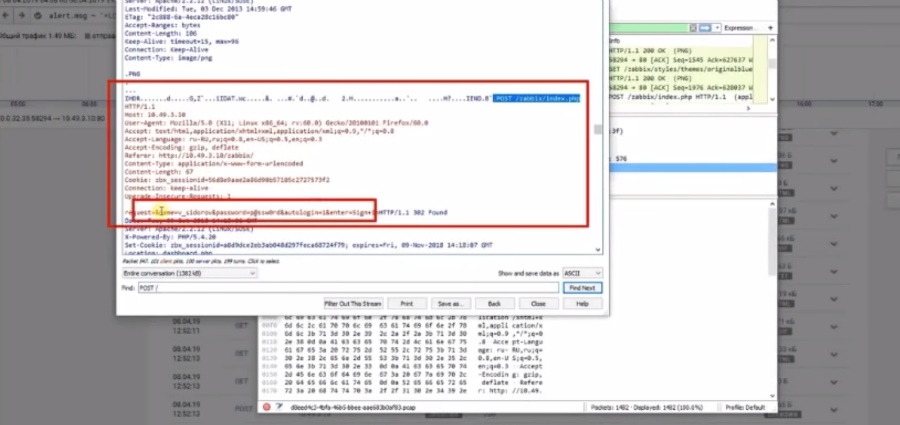

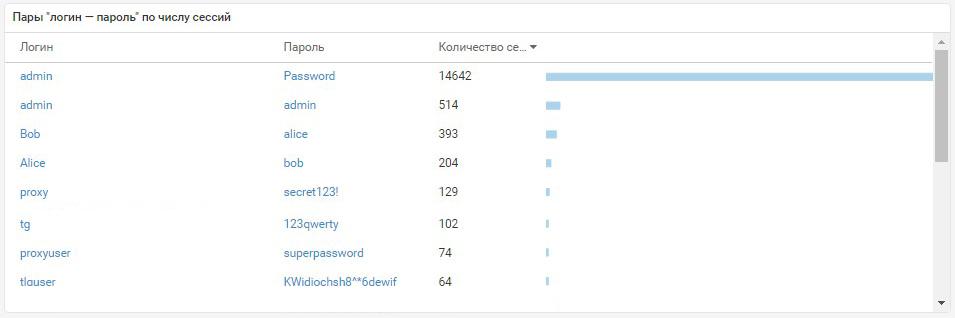

Exemplo de credenciais de voo identificadas com PT NADNo vídeo,

Exemplo de credenciais de voo identificadas com PT NADNo vídeo, mostramos como usar o sistema de análise de tráfego

PT Network Attack Discovery para verificar se as credenciais são transmitidas pela rede em texto não criptografado. Para fazer isso, filtramos as sessões de rede no PT NAD com base em uma senha. Isso nos permitiu encontrar os fatos da transferência de credenciais para uma aplicação web, no nosso caso, o sistema de monitoramento Zabbix. Por ter uma conta privilegiada no servidor Zabbix, o invasor geralmente consegue executar comandos remotamente em todos os sistemas conectados ao monitoramento. Também na demonstração, vimos um exemplo de análise de tráfego para usar protocolos de rede abertos (LDAP, FTP, HTTP, POP3, SMTP, Telnet) e extrair contas de usuário a partir dele.

Existem várias maneiras de eliminar a transferência de credenciais de forma clara.

- Servidores WEB: alterne de HTTP para HTTPS . Para alternar para o protocolo HTTPS seguro, você precisa configurar um certificado SSL e encaminhar de endereços HTTP para HTTPS. É permitido configurar certificados autoassinados nos recursos internos da organização pré-configurando a autoridade de certificação interna. Para recursos disponíveis publicamente, é melhor usar certificados confiáveis emitidos por uma autoridade de certificação confiável.

- Protocolo LDAP : configure os clientes para usar a autenticação através do Kerberos ou usar uma versão segura do protocolo. Para configurar a autenticação por meio do Kerberos, você deve configurar os clientes para usar os mecanismos de autenticação SASL GSSAPI ou GSS-SPNEGO.

- Para configurar a autenticação TLS segura, você precisa ativar o LDAPS no servidor de acordo com as instruções . Em seguida, configure os clientes para usar TLS (LDAPS) ao se conectar ao servidor LDAP.

- Protocolos de correio: configure clientes e servidores para usar TLS . Em vez do POP3, IMAP e SMTP padrão, recomendamos que você configure os clientes e servidores da sua organização para usar seus análogos seguros POP3S, IMAPS e SMTPS de acordo com as instruções do seu servidor de email. Vale ressaltar que, quando o TLS é ativado à força, as cartas podem não ser entregues aos servidores que não oferecem suporte à criptografia.

- Protocolo Telnet: Alterne para SSH . Você deve abandonar completamente o uso do protocolo Telnet e substituí-lo pelo protocolo SSH seguro.

- FTP: atualize para SFTP ou FTPS . FTPS é uma versão SSL do FTP que requer um certificado SSL para sua operação. SFTP é o protocolo de transferência de arquivos que costuma usar SSH. Como resultado, requer menos configuração em servidores que já usam SSH.

Mensagens de correio não criptografadas

O próximo erro típico é o uso de protocolos de correio abertos no caminho do servidor da organização para o servidor de correio externo. Isso leva ao fato de que as cartas transmitidas de forma segura na rede podem ser posteriormente transmitidas pela Internet de forma aberta. Como resultado, um invasor, tendo acesso ao tráfego de rede externo (por exemplo, através de um provedor de Internet), pode facilmente receber qualquer informação de cartas.

Para procurar correio de saída desprotegido que é transmitido para uma rede externa,

usamos nos filtros PT NAD usando o protocolo SMTP, endereços de origem e destino. Para excluir conexões criptografadas, adicionamos um filtro usando o comando STARTTLS. Como resultado, foi encontrada uma carta com o anexo, transmitida em texto não criptografado.

Mais detalhes no vídeo

Possíveis soluções para o erro:

- Configure o servidor para forçar o TLS ao enviar email (mas, nesse caso, as cartas podem não ser entregues aos servidores que não suportam criptografia).

- Configure o uso de S / MIME , o padrão para enviar mensagens criptografadas e assinadas digitalmente. Requer configuração do cliente de email e certificado S / MIME. Mais detalhes aqui .

- Aplique PGP . O uso forçado de PGP também excluirá a transmissão de cartas de maneira clara, mas isso requer configuração adicional nos clientes e a transferência da chave pública para os destinatários. Esta opção é mais adequada para uso em casos especiais.

Usando utilitários de acesso remoto

Os funcionários costumam usar as ferramentas de acesso remoto (RAT), por exemplo, TeamViewer, Ammyy Admin, RMS e outros. Se isso for permitido pelas políticas internas de IS, no caso de um invasor usar as mesmas ferramentas, será difícil distinguir seu uso ilegítimo do legítimo.

A conectividade pode ser detectada através do TeamViewer usando um sistema de análise de tráfego. No nosso caso, encontramos duas dessas sessões de rede. Se a organização não permitir o uso de utilitários de controle remoto, o especialista em segurança da informação deverá conduzir uma investigação para determinar a origem da atividade.

Outro mecanismo para detectar casos de uso do RAT são as regras predefinidas. No vídeo, com a ajuda deles, descobrimos o fato de usar o utilitário Remote Admin.

Recomendações para resolver a violação:

- Monitore o uso de utilitários de gerenciamento remoto. É necessário desenvolver regulamentos de SI que proíbem o uso não autorizado de utilitários para gerenciamento remoto, bem como monitorar sua conformidade. O RAT também pode ser desativado no nível de alguns recursos de segurança de rede, como o NGFW.

- Diferencie os direitos dos usuários locais nas estações de trabalho. Se os usuários não receberem direitos administrativos redundantes que permitam, entre outras coisas, a instalação de programas em computadores de trabalho, a utilização de utilitários será impossível.

- Introduzir a política de lista de permissões para software. O método de solução mais confiável, mas demorado. Digite a lista de softwares “brancos” na organização e verifique se todos os nós usam apenas o software desta lista, além de monitorar a relevância da lista. Para configurar, você pode usar o utilitário AppLocker, incluído no Windows. Mais detalhes aqui .

Usando os protocolos de transmissão LLMNR e NetBios

Outro problema com as configurações de rede para as organizações é o uso de protocolos LLMNR e NetBios falsificados. Esses protocolos permitem, por meio de solicitações de transmissão no segmento de rede L2 local, resolver os nomes dos computadores vizinhos sem usar um servidor DNS. Esses protocolos também são usados automaticamente quando o DNS não está disponível. No caso de um intruso que penetre na rede interna da empresa, ele poderá realizar um ataque "homem do meio" (inglês do meio, MITM). Um invasor pode responder a uma solicitação de transmissão e, assim, redirecionar as solicitações de vítima para um servidor controlado pelo invasor. A realização deste ataque permitirá que você intercepte dados de autenticação.

Tentamos identificar o uso desses protocolos usando o widget "Protocolos de aplicativos" no PT NAD. Descobrimos que, além dos protocolos usuais, são utilizados os protocolos LLMNR e NBNS. Adicionando-os ao filtro, também encontramos todos os clientes que enviaram solicitações usando este protocolo.

Para corrigir esse erro, você precisa:

1.

Desative o LLMNR . Para fazer isso, você deve primeiro configurar o DNS nos clientes. Você pode desativar o LLMNR usando a diretiva de grupo "Desativar a resolução de nome de difusão seletiva" na seção "Configuração do computador -> Modelos administrativos -> Rede -> Cliente DNS". Para desativar o valor da política deve ser definido como "Ativado".

Ao clicar na imagem abrirá em tamanho real

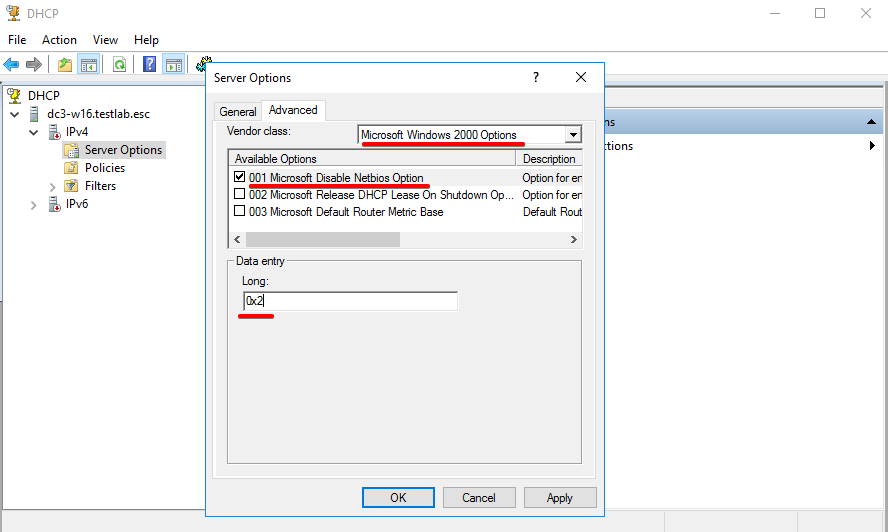

Ao clicar na imagem abrirá em tamanho real2.

Desative o NetBios . Para fazer isso, use o snap-in dhcpmgmt.msc. Opções do servidor: Guia Avançado -> Opções do Microsoft Windows 2000 -> Opção Desativar Netbios da Microsoft. Defina o valor como 0x2.

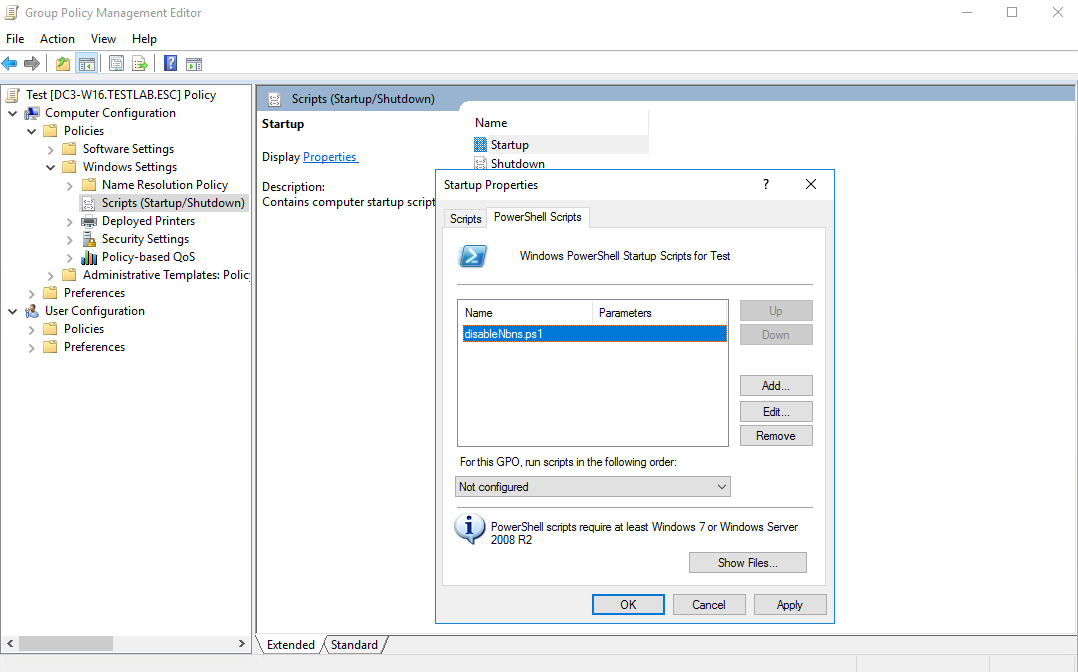

3. Você também pode desativar o suporte ao NetBios executando um script do PowerShell em nós usando a diretiva de grupo Scripts na seção Configuração do Computador -> Diretivas-> Configurações do Windows. Você precisa adicionar um script de inicialização do PowerShell com o seguinte conteúdo:

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces" Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Este script para todos os adaptadores de rede na ramificação do Registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces define o valor do parâmetro NetbiosOptions para 2.

Se a infraestrutura contiver nós executando o Windows XP ou Windows 2000, desabilitar o NetBios pode afetar seu desempenho.

Erros de configuração de rede

Os erros mais comuns associados à configuração de rede incorreta:

- Relações desnecessariamente "confiantes" entre sub-redes . Isso inclui problemas de restrição de acesso entre sub-redes, nos quais é possível o acesso não autorizado à rede entre sub-redes internas da organização. Como resultado, quando um invasor compromete uma pequena parte da rede, ele pode facilmente assumir o controle dos nós principais de toda a rede.

- Acesso de nós de infraestrutura a servidores DNS externos . Ao usar o sistema interno de nomes de domínio, as consultas DNS devem ser processadas apenas nos servidores DNS da organização. Se o DNS nos clientes não estiver configurado corretamente, no caso de uma solicitação ao servidor DNS público, existe o risco de vazamento de nomes de domínio internos, além de ignorar a filtragem de endereços conhecidos dos servidores de comando de malware.

- Portas de rede e portas de serviço abertas à rede externa "externas" sem a necessidade disso (por exemplo, bancos de dados) . Como resultado, um invasor tem grandes oportunidades para realizar um ataque. Por exemplo, devido ao armazenamento de informações em um banco de dados inseguro, os dados de pacientes de ambulância da região de Moscou vazaram para a rede.

Para identificar esses erros,

usamos a guia Conexões de rede PT NAD. Todas as comunicações são apresentadas na forma de um gráfico. Tentamos encontrar conexões da sub-rede DMZ para a sub-rede do usuário. Para fazer isso, configure um filtro por sub-rede. Como resultado, encontramos uma conexão de rede indesejada, bem como um evento que desencadeou - a varredura com o utilitário nmap, que serve como um indicador do reconhecimento contínuo da rede.

Também tentamos encontrar conexões da rede externa para a sub-rede DMZ. Analisamos os protocolos de aplicativos - vimos o uso ativo dos protocolos de serviço e o evento - uma tentativa de explorar a vulnerabilidade EthernalBlue que causou a sensacional epidemia do WannaCry.

Em seguida, examinamos a operação correta do DNS. Para fazer isso, filtre o tráfego de acordo com o protocolo e selecione os endereços IP não pertencentes à rede local como o destinatário. Como resultado, encontramos consultas DNS para servidores do Google provenientes de um segmento de usuários.

Os erros podem ser corrigidos da seguinte maneira:

- Configure a Lista de controle de acesso (ACL) no equipamento de rede para a distribuição correta dos direitos de acesso entre sub-redes. Uma ACL é um conjunto de regras de permissão ou negação para o tráfego de rede (no contexto de equipamento de rede). Na maioria dos casos, as listas de acesso são usadas para filtragem de pacotes na borda da Internet e em uma rede privada; no entanto, a filtragem também pode ser necessária na borda da DMZ e de outras sub-redes.

- Configure o firewall . Os firewalls também devem ser configurados não apenas na fronteira com a rede externa, mas também entre as sub-redes internas da organização.

- Impedir alterações nas configurações de rede dos usuários . Para fazer isso, defina a configuração nas Diretivas de Grupo do Windows: "Configuração do Usuário -> Modelos Administrativos -> Rede -> Conexões de Rede".

Esconder o tráfego

As ferramentas de ocultação de tráfego podem ser VPN, Tor, proxies de criptografia e outros túneis criptografados. Seu uso não autorizado e não controlado pode levar a uma diminuição na eficácia dos equipamentos de proteção na organização; perda de controle sobre o conteúdo transmitido no tráfego encapsulado; um invasor pode obter um túnel criptografado na rede interna de uma organização no caso de o computador doméstico de um funcionário comprometido.

Para identificar o uso dessas ferramentas, os seguintes filtros são adequados: de acordo com a lista de reputação dos relés tor, que contém os endereços atuais dos nós da rede Tor, bem como um filtro de acordo com o protocolo TLS, já que o Tor está mascarado. O certificado TLS usado na sessão "suspeita" é gerado automaticamente, o que é um indicador da conexão de rede Tor.

Para detectar VPNs e outros túneis, você pode usar o filtro de palavras-chave PPTP (Protocolo Ponto a Ponto) e, para detectar o tráfego SOCKS5, use o filtro que já conhecemos por protocolo. Por isso, encontramos uma sessão VPN com um host externo e muitas conexões SOCKS5.

Já consideramos métodos para resolver esse problema anteriormente, ajudando a lidar com:

- Diferenciação dos direitos dos usuários locais.

- Política de lista de permissões de software.

- Configurando um firewall.

- Fechando portas de rede.

Uso indevido de sistemas

O uso indevido dos sistemas inclui o uso de mineradoras de criptomoedas, clientes Bittorent e jogos online. Apesar de isso não representar uma ameaça imediata à segurança, aumenta a carga nos sistemas de computadores e canais de transferência de informações e também implica o risco de instalação de malware.

A lista de reputação dos mineradores

ajudará a identificar os mineradores, o que inclui os endereços de pools de mineração conhecidos, bem como os nós de blockchain de várias criptomoedas. Como resultado, vemos um grande número de consultas DNS, o que indica a operação do minerador de criptografia. Outro indicador da operação do minerador de criptografia pode ser as regras que funcionaram.

É ainda mais fácil com os jogos online e Bittorent - usaremos o filtro Bittorent para pesquisar tráfego torrent e, para jogos online, usar os servidores de jogos online populares. Isso ajuda a calcular os funcionários que usam seu tempo de trabalho não da maneira que o empregador gostaria.

As contramedidas são quase as mesmas dos parágrafos acima:

- Diferencie os direitos dos usuários locais.

- Política de lista de permissões de software.

- Atualize antivírus e seu banco de dados.

Resumir

Na maioria das empresas, observamos problemas com a configuração correta de extensas redes corporativas e não conformidade com configurações, políticas e regulamentos de SI. Isso ocorre devido ao constante crescimento de redes e mudanças dentro delas, bem como mudanças nas próprias regras e políticas. Aqui estão as diretrizes gerais para evitar muitos erros:

- Minimize o uso de protocolos abertos.

- Controlar a diferenciação do acesso à rede.

- Delinear direitos do usuário.

Ao mesmo tempo, já existem ferramentas no mercado que podem monitorar a atividade de rede dentro de uma organização e detectar oportunamente erros de configuração e atividades maliciosas. Um desses sistemas é o

PT Network Attack Discovery .

Postado por Alexey Lednev, especialista sênior. PT Expert Security Center