Saudações! Bem-vindo à quarta lição de

introdução ao Fortinet . Na

última lição, implantamos um layout para futuros trabalhos de laboratório. É hora de usá-lo! Nesta lição, analisaremos os conceitos básicos de políticas de segurança que diferenciam o acesso entre segmentos de rede. Sob o gato, é apresentada uma breve teoria do vídeo, bem como a própria lição em vídeo.

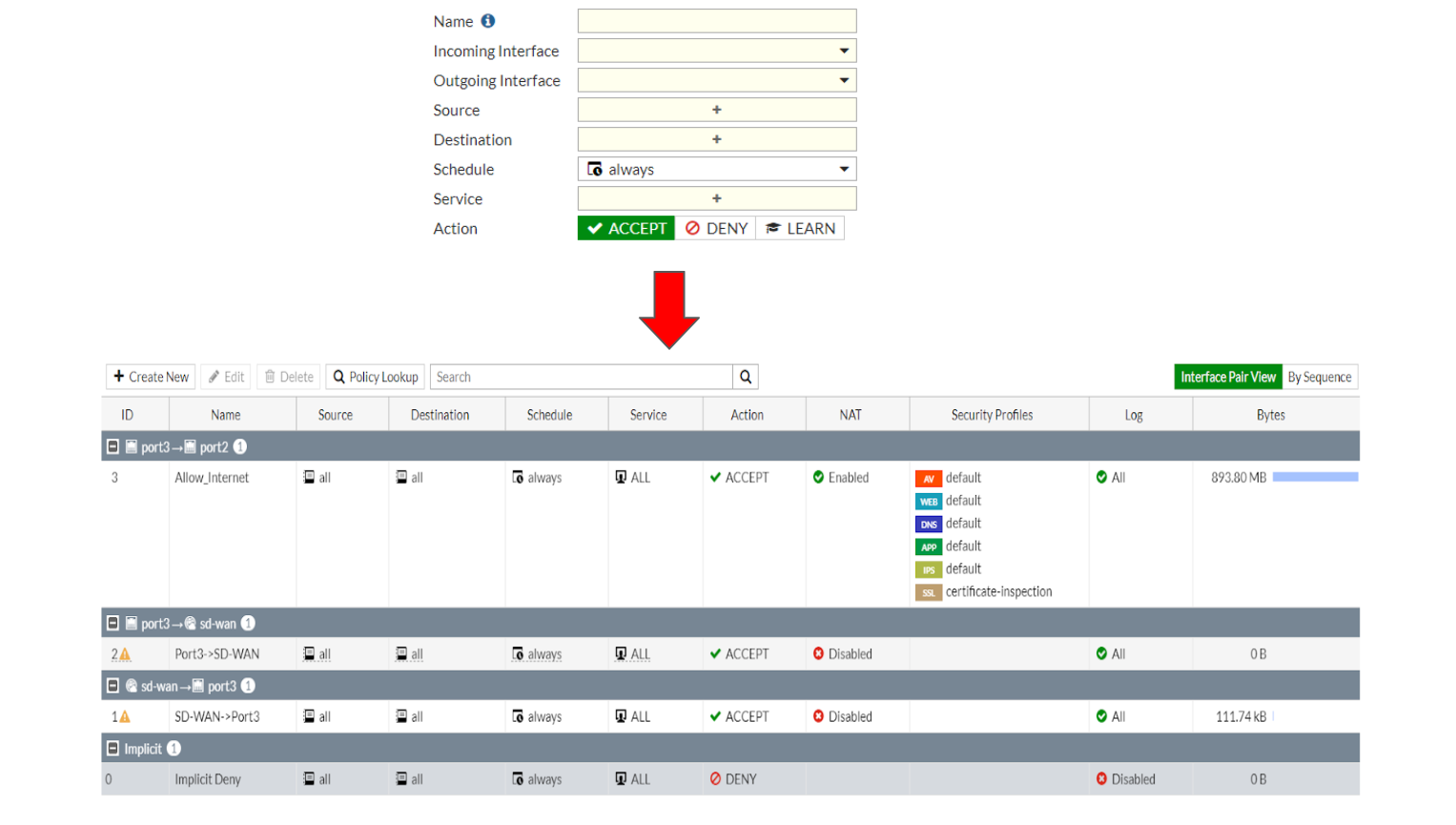

As políticas de firewall são uma coleção de critérios em relação aos quais os pacotes que se enquadram no firewall são verificados. Vale a pena notar aqui que o FortiGate é um firewall statfull, ou seja, um firewall com lembrete de sessão. Isso significa que, se o primeiro pacote da sessão foi permitido pela política de firewall, nenhum pacote dentro da sessão especificada será verificado quanto à conformidade com as políticas - essa sessão será lembrada e permitida. Em seguida, apenas o tráfego é verificado como parte das inspeções de conteúdo (mais sobre isso posteriormente).

Uma observação importante - o tráfego é verificado quanto à conformidade com as políticas estritamente de cima para baixo. Se o tráfego se enquadrar em todos os critérios da política, a ação especificada na política será aplicada a esse tráfego (aceitar ou negar). Se o tráfego não atender aos critérios de todas as políticas, a política de Negação Implícita será aplicada e esse tráfego será descartado.

Vamos examinar brevemente os critérios das políticas.

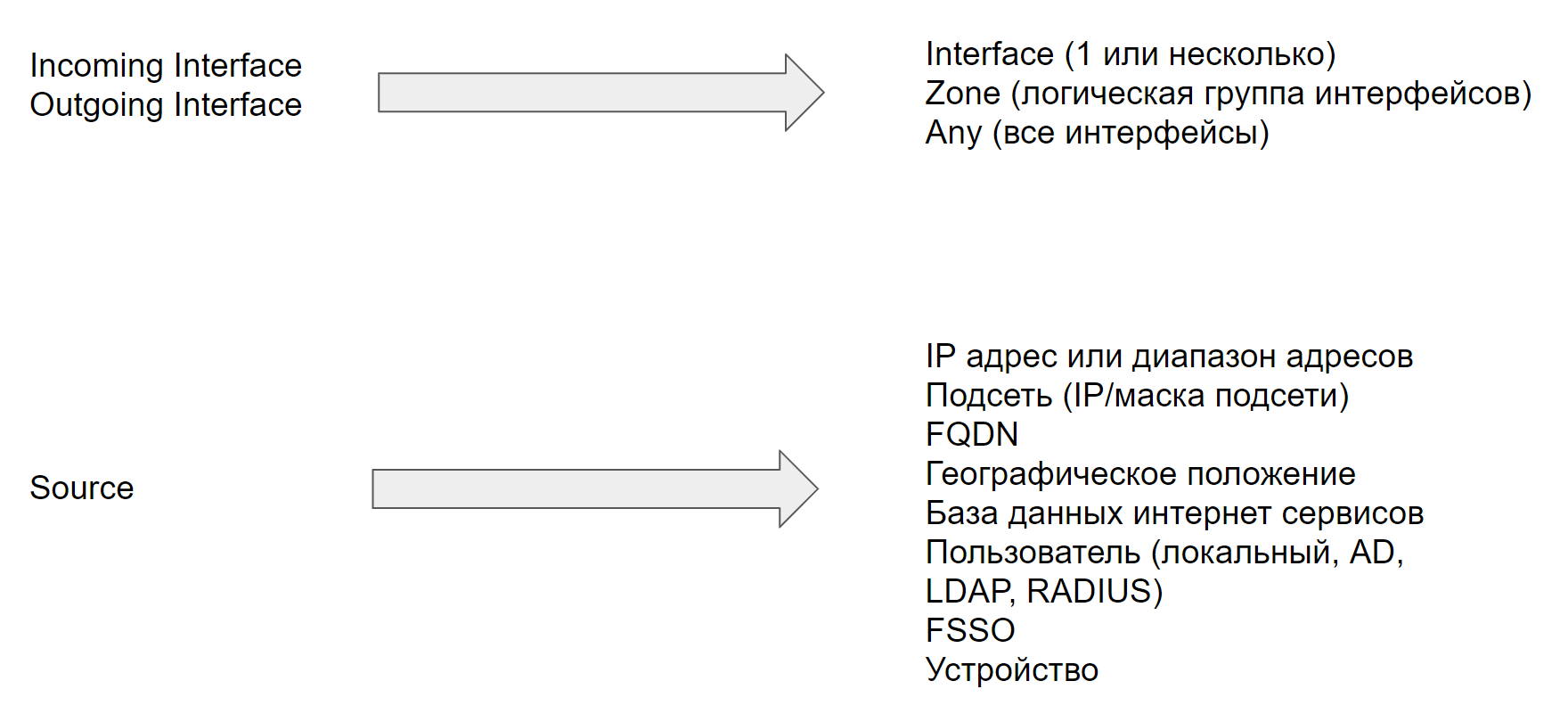

Os três primeiros critérios são interfaces de entrada, interfaces de saída e a fonte. As interfaces de entrada e saída podem ser uma ou várias interfaces. No entanto, por padrão, o uso de várias interfaces nas políticas está desabilitado; o tutorial em vídeo mostra como habilitar essa opção. Um caso especial de uso de múltiplas interfaces é a interface Qualquer. Inclui todas as interfaces possíveis. Além disso, como interfaces, você pode usar uma zona pré-configurada - um grupo lógico de interfaces.

Um grande número de objetos pode ser usado como fonte; eles são apresentados em um slide. Mas existem certas regras:

Pelo menos um dos seguintes objetos deve ser especificado como fonte: endereço IP ou intervalo de endereços IP, sub-rede, FQDN, localização geográfica ou objetos do banco de dados de serviços da Internet. Além disso, se desejar, você pode especificar a política selecionando um usuário, grupo de usuários ou um dispositivo específico. Usuários e grupos de usuários podem ser locais ou remotos. Consideraremos trabalhar com servidores de autenticação remota posteriormente neste curso. Infelizmente, não consideraremos trabalhar com dispositivos individuais, esse material está além do escopo de nosso curso.

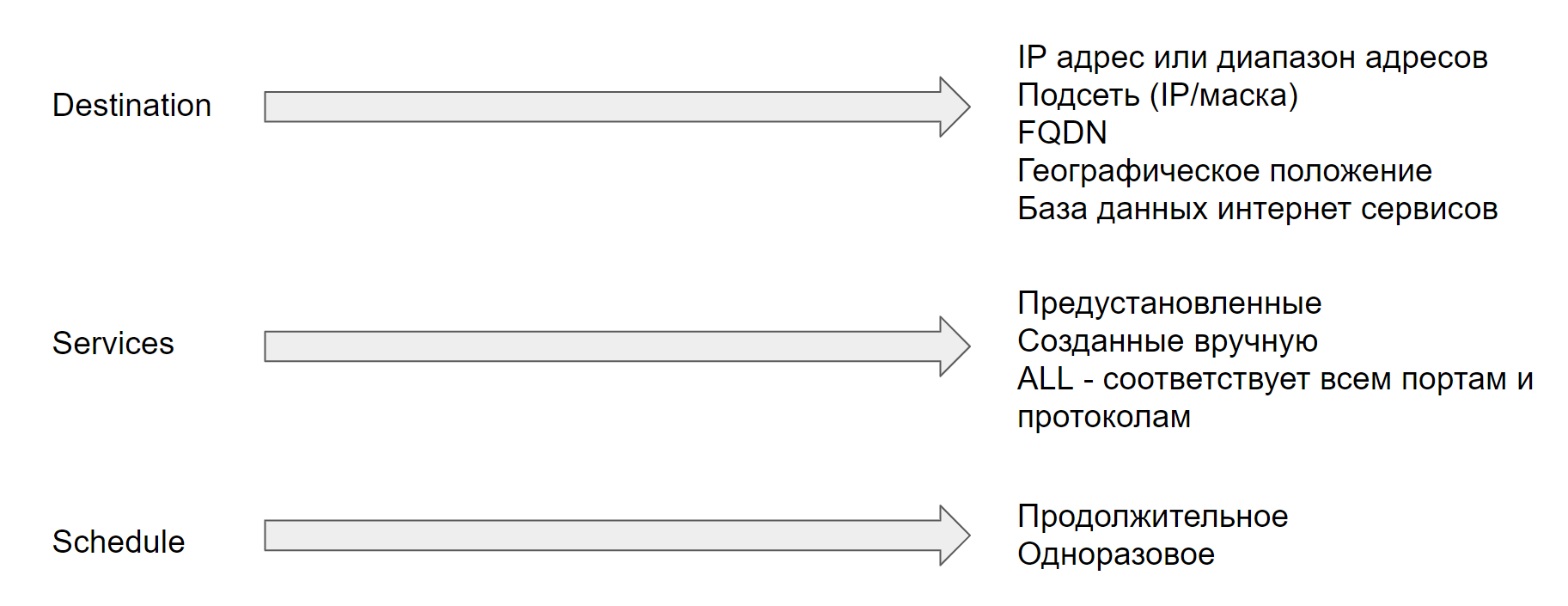

Como o critério de origem, o critério de destino pode usar os seguintes objetos: Endereço IP ou intervalo de endereços, sub-redes, FQDN, localização geográfica ou objetos de banco de dados dos serviços da Internet.

Se você usa o FQDN, verifique se os servidores FortiGate e DNS se comunicam corretamente, pois o Fortigate usa consultas DNS para determinar os endereços IP dos FQDNs.

Um objeto Geografia representa grupos ou intervalos de endereços IP alocados a um país específico. Esses objetos são atualizados automaticamente através do FortiGuard.

Também vale a pena dizer algumas palavras sobre o banco de dados de serviços da Internet. Ele contém endereços IP, protocolos e números de porta de serviços populares da Internet, como Amazon, Dropbox, Facebook e assim por diante. Esses dados também são atualizados automaticamente através do FortiGuard.

O critério de serviço define os protocolos de transmissão (UDP / TCP e assim por diante), bem como os números de porta. Você pode usar os serviços pré-instalados, se necessário, também pode criar seus próprios.

E o último critério é o cronograma. Pode ser dividido em dois tipos: de longo prazo e de uso único. A longo prazo, você pode escolher os dias da semana necessários e determinar o horário. Nesse caso, a política à qual um critério específico do agendamento está vinculado verificará a data e a hora em que o pacote passou. O segundo tipo é uma programação única. Nesse caso, você pode definir a data e o período de tempo necessários (por exemplo, devido ao trabalho único, os funcionários precisarão de acesso remoto em um dia e horário específicos).

Por fim, analisamos todos os critérios para políticas de firewall. Como eu disse, se um pacote de rede se enquadra em todos esses critérios, a ação especificada na política é aplicada ao tráfego.

O resto depende da prática. A teoria acima e a parte prática são discutidas em mais detalhes no vídeo tutorial:

Na próxima lição, praticaremos o uso da tecnologia NAT, tanto para liberar usuários na Internet quanto para publicar serviços internos. Para não perder, fique atento às atualizações nos seguintes canais:

YoutubeGrupo VKontakteYandex ZenNosso siteCanal de telegrama