Nos artigos anteriores, nos familiarizamos um pouco com a pilha elk e configuramos o arquivo de configuração do Logstash para o analisador de logs. Neste artigo, passaremos para o mais importante do ponto de vista da análise, o que você deseja ver no sistema e para o que tudo foi criado - gráficos e tabelas combinados em

painéis . Hoje, examinaremos mais de perto o

sistema de visualização

Kibana , consideraremos como criar gráficos, tabelas e, como resultado, criar um painel simples com base nos logs do firewall do Check Point.

A primeira etapa no trabalho com o kibana é criar um

padrão de índice , logicamente, este é um banco de dados de índices que são unificados de acordo com um determinado princípio. Obviamente, essa é apenas uma configuração, para que o Kibana procure mais convenientemente informações sobre todos os índices ao mesmo tempo. É especificado combinando a string, digamos "checkpoint- *" e o nome do índice. Por exemplo, "checkpoint-2019.12.05" se ajustará ao padrão, mas apenas "checkpoint" não está mais lá. Vale mencionar separadamente que você não pode procurar informações sobre diferentes padrões de índice ao mesmo tempo; um pouco mais adiante, nos artigos subsequentes, veremos que as solicitações de API são feitas pelo nome do índice ou apenas por uma linha do padrão; a imagem é clicável:

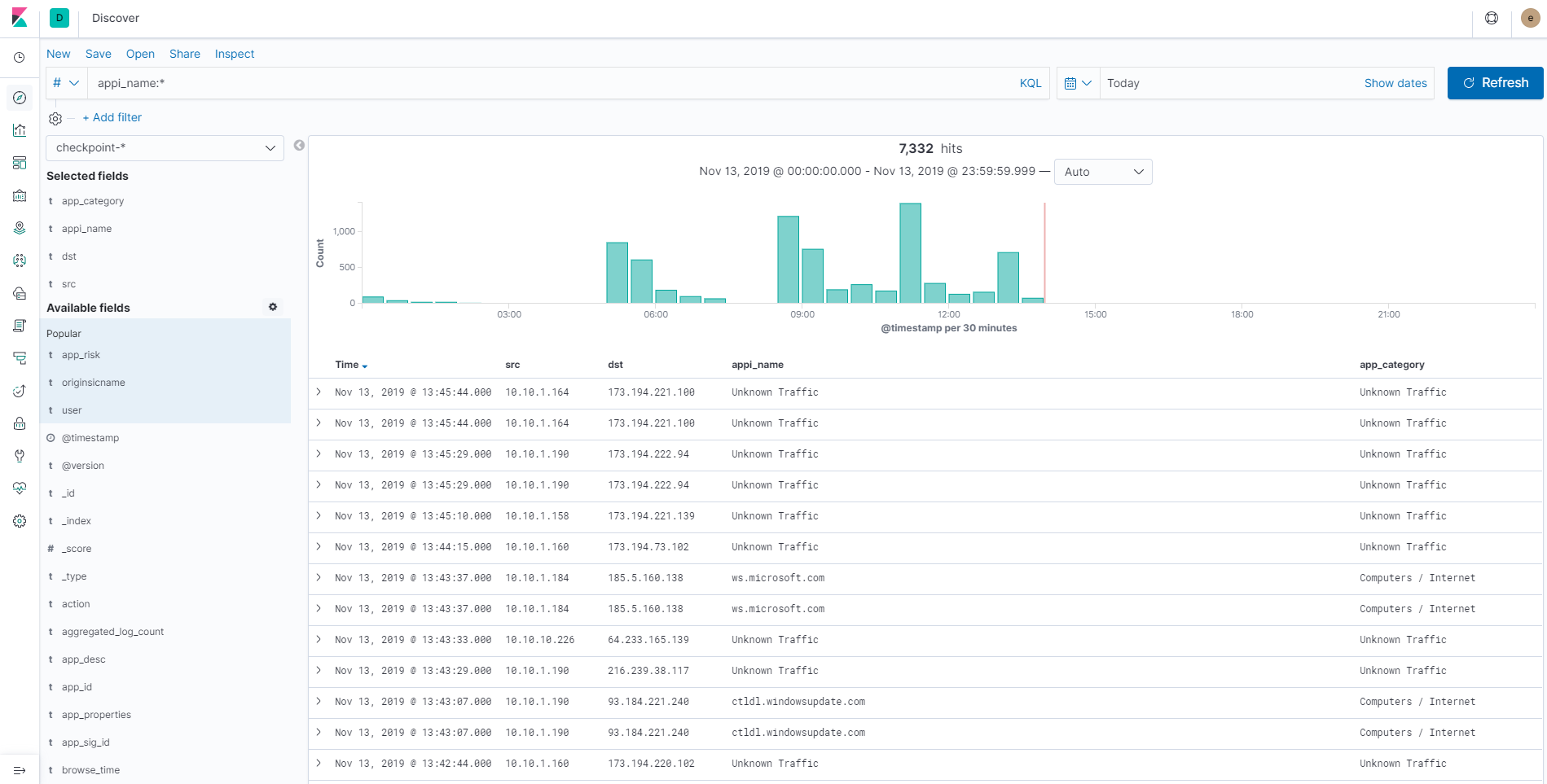

Depois disso, verificamos no menu Descobrir se todos os logs estão indexados e o analisador correto está configurado. Se forem encontradas inconsistências, por exemplo, alterando o tipo de dados de uma sequência para um número inteiro, você precisará editar o arquivo de configuração do Logstash, como resultado, novos logs serão gravados corretamente. Para que os logs antigos tenham a forma desejada antes da alteração, apenas o processo de reindexação ajuda. Nos artigos subsequentes, essa operação será considerada com mais detalhes. Verifique se está tudo em ordem, para que a imagem seja clicável:

Os logs estavam no lugar, o que significa que você pode começar a criar painéis. Com base nas análises do painel de produtos de segurança, você pode entender o estado da segurança das informações em uma organização, ver claramente as vulnerabilidades na política atual e desenvolver formas de eliminá-las. Vamos criar um pequeno painel usando várias ferramentas de visualização. O painel será composto por 5 componentes:

- tabela para calcular o número total de logs por lâminas

- Tabela de assinaturas críticas do IPS

- Gráfico de pizza de eventos de prevenção de ameaças

- gráfico dos sites mais visitados

- diagrama para usar os aplicativos mais perigosos

Para criar formas de visualização, você precisa ir ao menu

Visualizar e selecionar a forma desejada que queremos criar! Vamos em ordem.

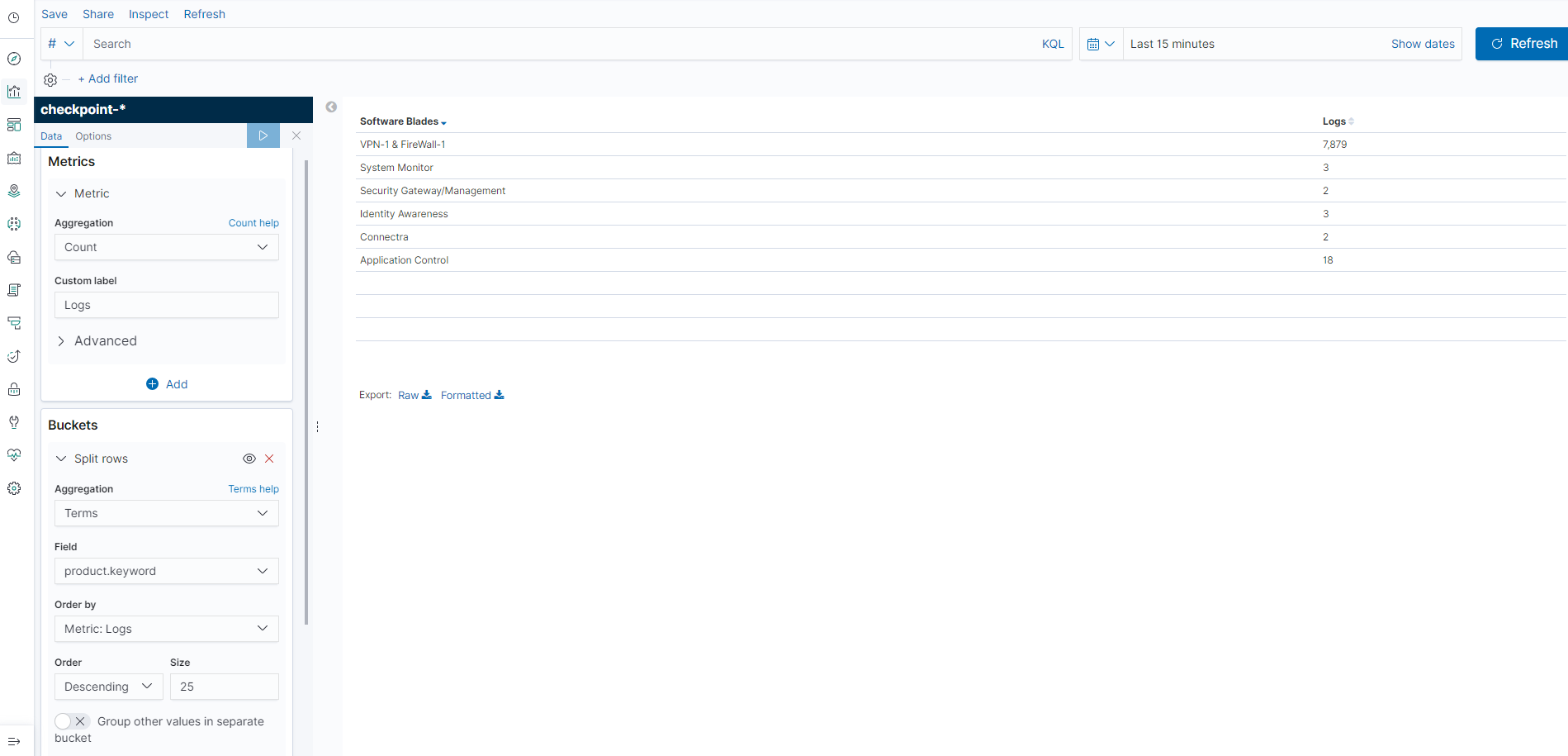

Tabela para calcular o número total de logs por lâminas

Para fazer isso, selecione a forma

Tabela de dados , solte-o no snap-in para criar gráficos, coloque as configurações de forma à esquerda e à direita como ficará nas configurações atuais. Primeiro, demonstrarei como será a tabela final. Depois disso, veremos as configurações, a imagem é clicável:

Configurações de forma mais detalhadas, a imagem é clicável:

Vamos analisar as configurações.

A

métrica é configurada inicialmente; esse é o valor pelo qual todos os campos serão agregados. As métricas são calculadas com base nos valores extraídos de uma maneira ou de outra dos documentos. Os valores geralmente são extraídos dos

campos do documento, mas também podem ser gerados usando scripts. Nesse caso, insira

Agregação: contagem (o número total de logs).

Depois disso, dividimos a tabela em segmentos (campos) pelos quais a métrica será considerada. O ajuste de caçambas executa esta função, que por sua vez consiste em 2 opções de ajuste:

- dividir linhas - adicione colunas e subseqüentemente divida a tabela em linhas

- dividir tabela - divida em várias tabelas de acordo com os valores de um campo específico.

Nos

buckets, você pode adicionar várias divisões para criar várias colunas ou tabelas. As limitações aqui são mais lógicas. Na agregação, você pode escolher por qual método de segmentação ocorrerá: intervalo ipv4, período, Termos, etc. A escolha mais divertida é precisamente os

Termos e

Termos Significativos , a divisão em segmentos é realizada de acordo com os valores de um determinado campo de índice, a diferença entre eles é o número de valores retornados e sua exibição. Como queremos dividir a tabela pelo nome dos blades, selecione o campo -

product.keyword e defina o tamanho na quantidade de 25 valores retornados.

Em vez de cadeias, o elasticsearch usa 2 tipos de dados -

texto e

palavra -

chave . Se você deseja executar uma pesquisa de texto completo, deve usar o tipo de texto, algo muito conveniente ao escrever seu serviço de pesquisa, por exemplo, está procurando uma menção de uma palavra em um valor de campo específico (texto). Se você deseja apenas uma correspondência exata, use o tipo de palavra-chave. Além disso, o tipo de dados da palavra-chave deve ser usado para campos que exigem classificação ou agregação, ou seja, no nosso caso.

Como resultado, o Elasticsearch calcula o número de logs por um determinado tempo com agregação por valor no campo do produto. No Rótulo personalizado, definimos o nome da coluna que será exibida na tabela, definimos o tempo durante o qual coletamos os logs, começamos a desenhar - o Kibana envia uma solicitação para elasticsearch, aguarda uma resposta e visualiza os dados recebidos. A mesa está pronta!

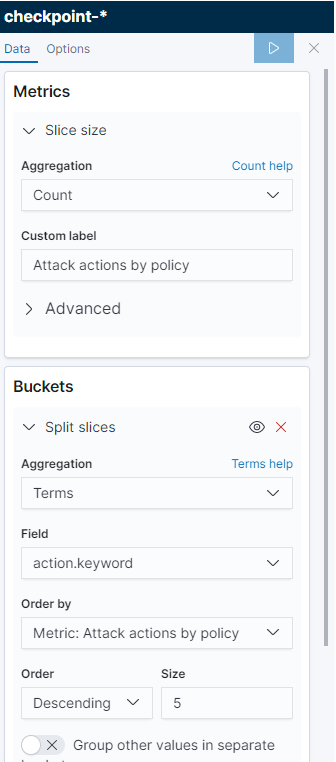

Gráfico de pizza de eventos de prevenção de ameaças

De particular interesse são as informações e quantas geralmente na porcentagem de

detectam e

impedem reações a incidentes de segurança da informação na política de segurança atual. Nesse caso, um gráfico de pizza é adequado. Selecione Visualizar -

Gráfico de pizza . Também na métrica, definimos a agregação pelo número de logs. Nos depósitos, defina Termos => ação.

Parece que tudo está correto, mas, como resultado, os valores para todas as lâminas são mostrados, você precisa filtrar apenas as lâminas que funcionam sob a Prevenção de Ameaças. Portanto, devemos configurar o

filtro para procurar informações apenas nos blades responsáveis por incidentes de segurança das informações - produto: ("Anti-Bot" OU "Novo antivírus" OU "DDoS Protector" OU "SmartDefense" OU "Emulação de ameaças"). A imagem é clicável:

E configurações mais detalhadas, a imagem é clicável:

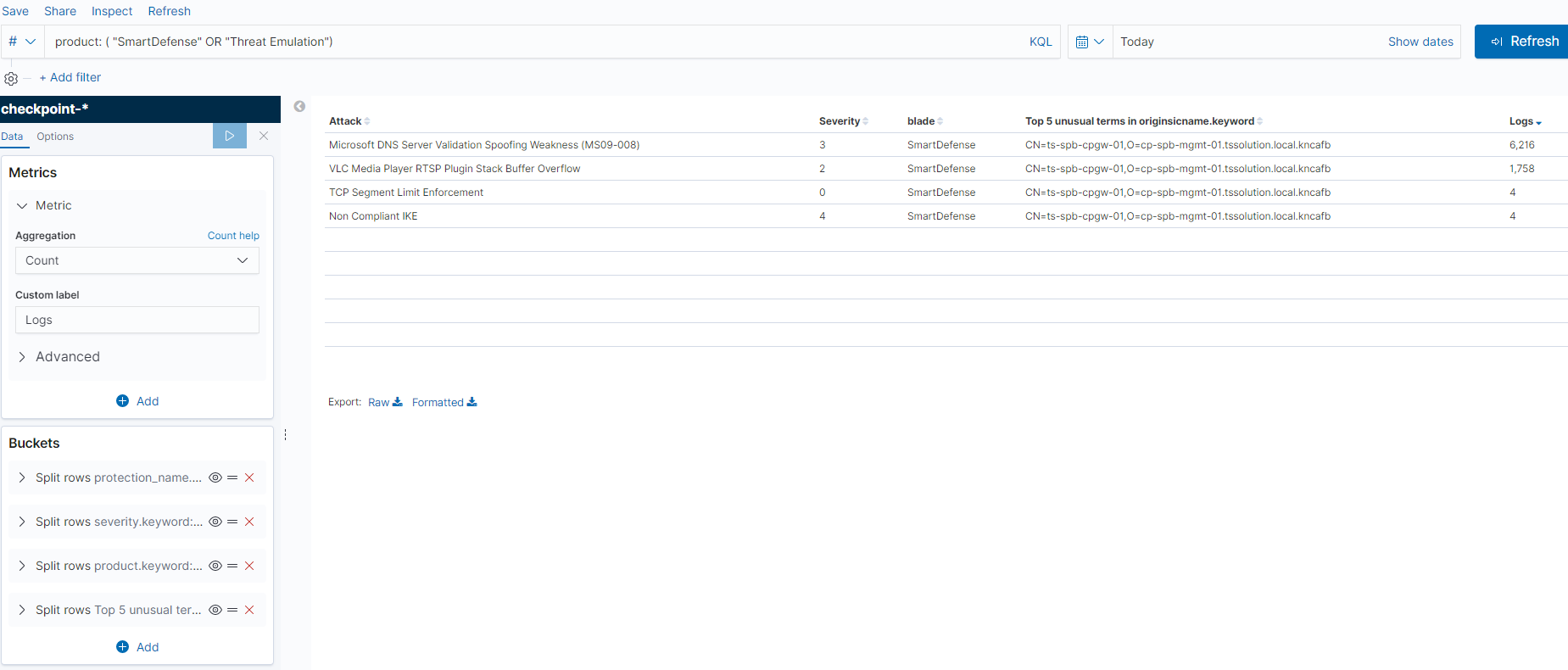

Tabela de Eventos IPS

Além disso, é muito importante, do ponto de vista da segurança da informação, visualizar e verificar eventos nos blades

IPS e

Emulação de Ameaças , que

não são

bloqueados pela política atual, para posteriormente mudar a assinatura para impedir ou, se o tráfego for válido, não verifique a assinatura. Criamos a tabela como no primeiro exemplo, apenas com a diferença de criar várias colunas: protections.keyword, severity.keyword, product.keyword, originsicname.keyword. Certifique-se de configurar o filtro para procurar informações apenas nos blades responsáveis por incidentes de segurança das informações - produto: ("SmartDefense" OU "Emulação de ameaças"). A imagem é clicável:

Configurações mais detalhadas, a imagem é clicável:

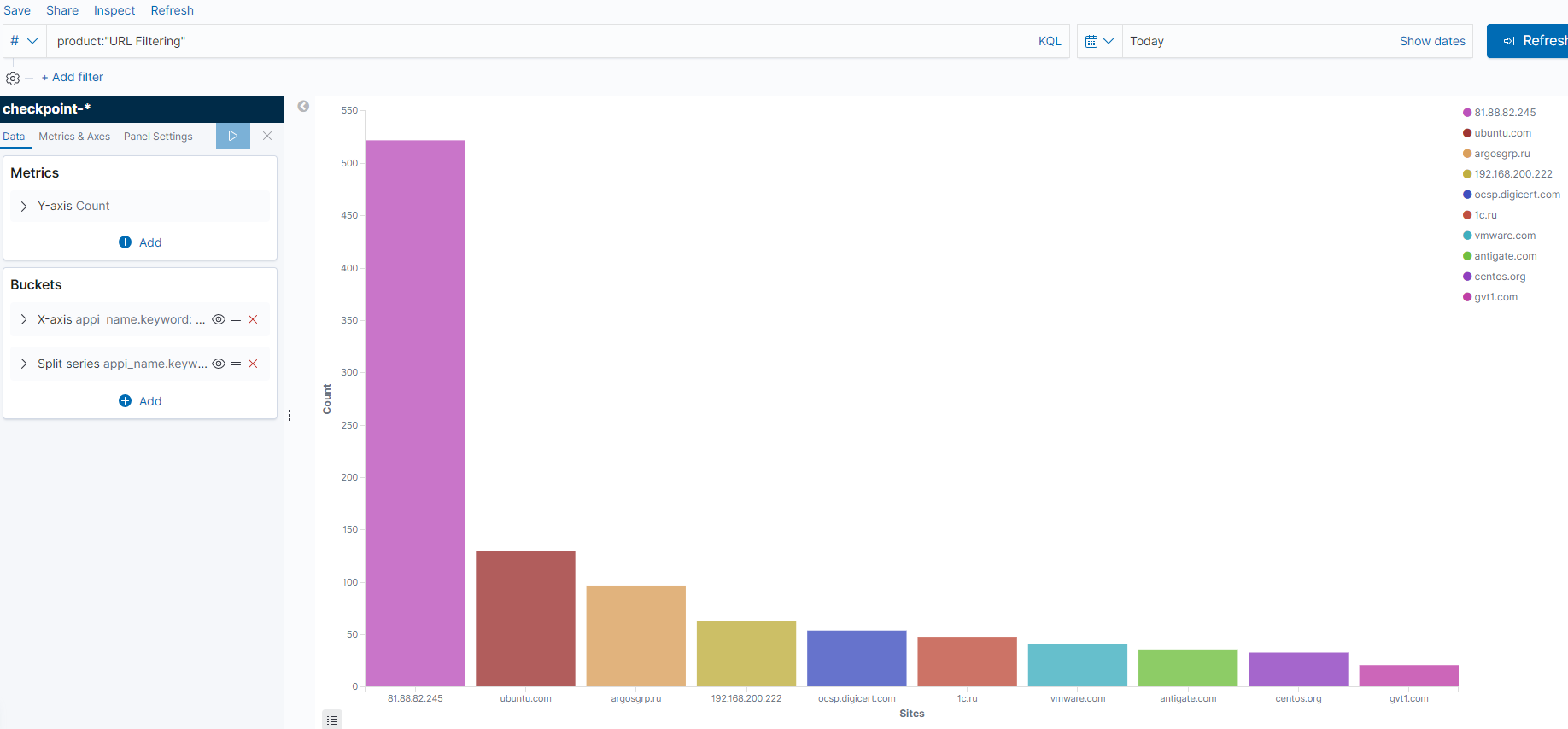

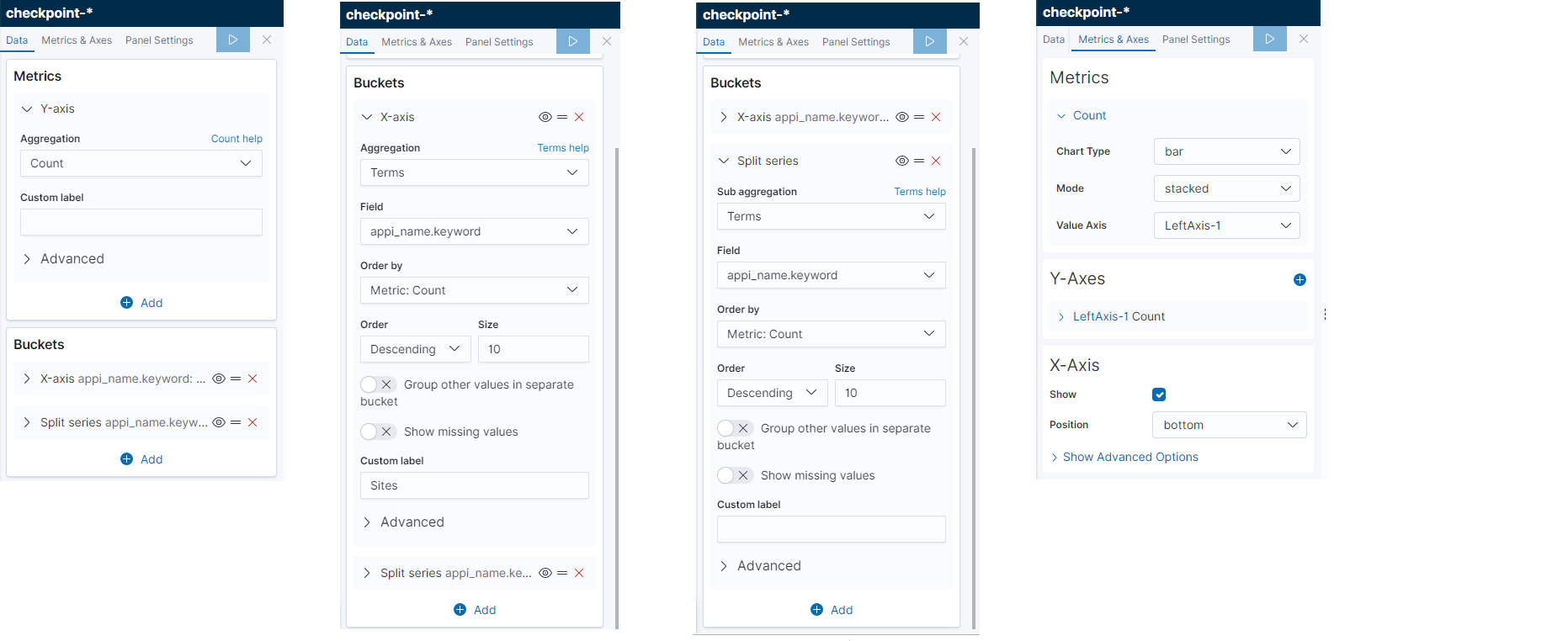

Gráficos dos sites mais populares visitados

Para fazer isso, crie uma forma -

barra vertical . Também usamos a contagem de métricas (o eixo Y) e, no eixo X, usaremos o nome dos sites visitados como appi_name como valores. Há um pequeno truque aqui, se você executar as configurações na versão atual, todos os sites serão marcados no gráfico em uma cor. Para torná-los coloridos, usamos uma configuração adicional - "série dividida", que permite dividir a coluna final em mais alguns valores, dependendo do campo selecionado, é claro! Essa divisão pode ser usada como uma coluna multicolorida de acordo com os valores no modo empilhado ou no modo normal, a fim de criar várias colunas de acordo com um determinado valor a partir do eixo X. Nesse caso, usamos o mesmo valor que o eixo X, este torna possível tornar todas as colunas multicoloridas; no canto superior direito, elas são indicadas por cores. No filtro que definimos - product: "Filtragem de URL", para ver informações apenas nos sites visitados, a imagem é clicável:

Configurações:

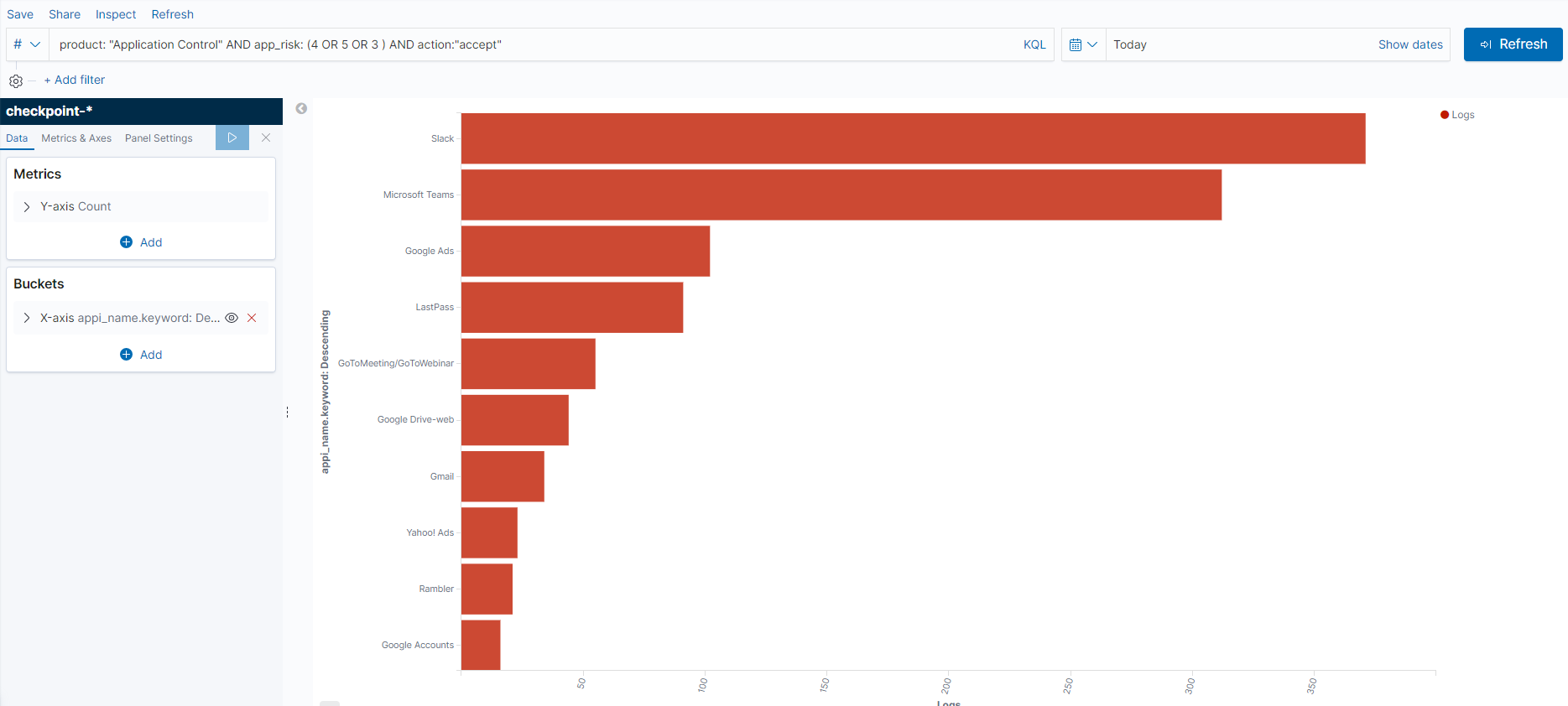

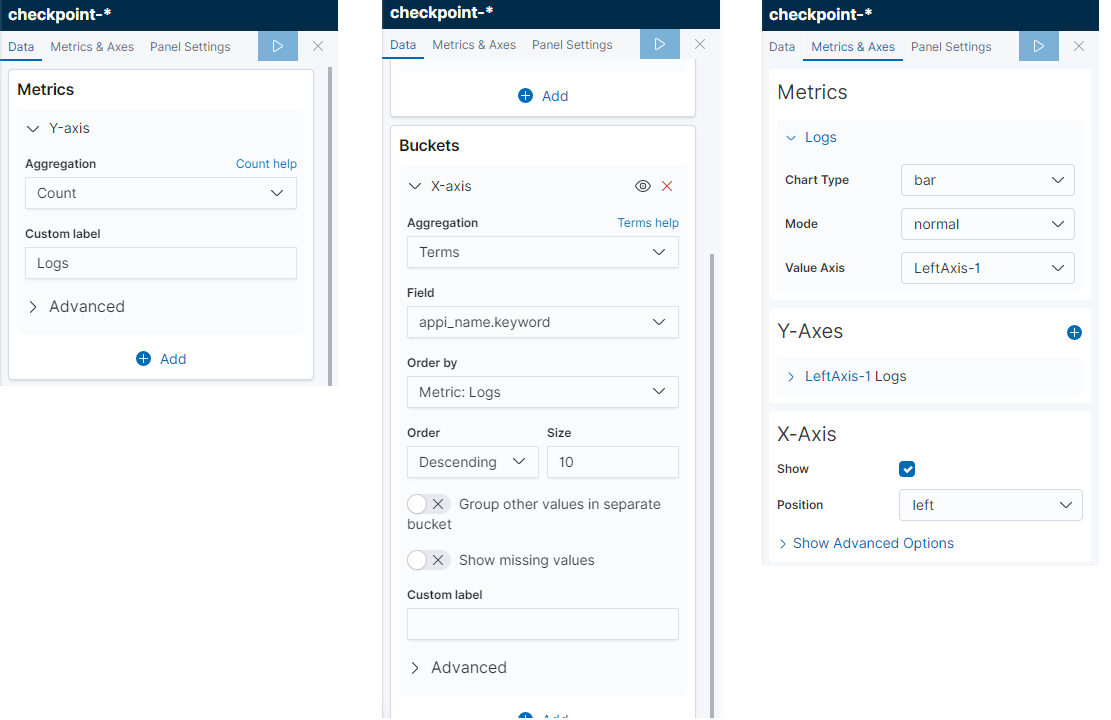

Gráfico para usar os aplicativos mais perigosos

Para fazer isso, crie uma forma - barra vertical. Também usamos a contagem de métricas (o eixo Y) e, no eixo X, usaremos o nome dos aplicativos usados, "appi_name", como valores. O mais importante é a tarefa de filtro - produto: "Controle de aplicativo" AND app_risk: (4 OU 5 OU 3) AND ação: "aceitar". Filtramos os logs pelo painel de controle de aplicativos, utilizamos apenas os sites categorizados como sites com risco de crítico, alto, médio e somente se o acesso a esses sites for permitido. A imagem é clicável:

Configurações, clicáveis:

Dashboard

A visualização e a criação de painéis estão em um item de menu separado -

Painel . Tudo é simples aqui, um novo painel é criado, a visualização é adicionada, tudo é colocado no seu lugar!

Criamos um painel, segundo o qual será possível entender a situação básica do estado de segurança da informação na organização, é claro, apenas no nível do Check Point, a imagem é clicável:

Com base nesses gráficos, podemos entender quais assinaturas críticas não estão bloqueadas no firewall, para onde os usuários vão, quais são os aplicativos mais perigosos que eles usam.

Conclusão

Examinamos as possibilidades de visualização básica no Kibana e construímos um painel, mas essa é apenas uma pequena parte. Além disso, consideraremos separadamente a configuração dos mapas, trabalharemos com o sistema elasticsearch, nos familiarizaremos com solicitações de API, automação e muito mais!

Portanto, fique atento (

Telegram ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen .