A tecnologia de registro distribuído tornou-se popular devido ao hype em torno das criptomoedas. Muitas empresas desenvolveram soluções blockchain, disputando um futuro descentralizado seguro, mantidas em conjunto com assinaturas criptográficas, e demonstraram slides impressionantes com infográficos e slogans poderosos. As empresas, uma após a outra, publicaram notícias sobre o desenvolvimento de um blockchain corporativo ou a cooperação com startups promissoras. Agora, a taxa de câmbio do Bitcoin diminuiu visivelmente, e a empolgação diminuiu, e tornou-se possível ver com calma como estão as coisas com o uso real da blockchain para se proteger contra ataques cibernéticos, concentrando-se no lado prático da questão.

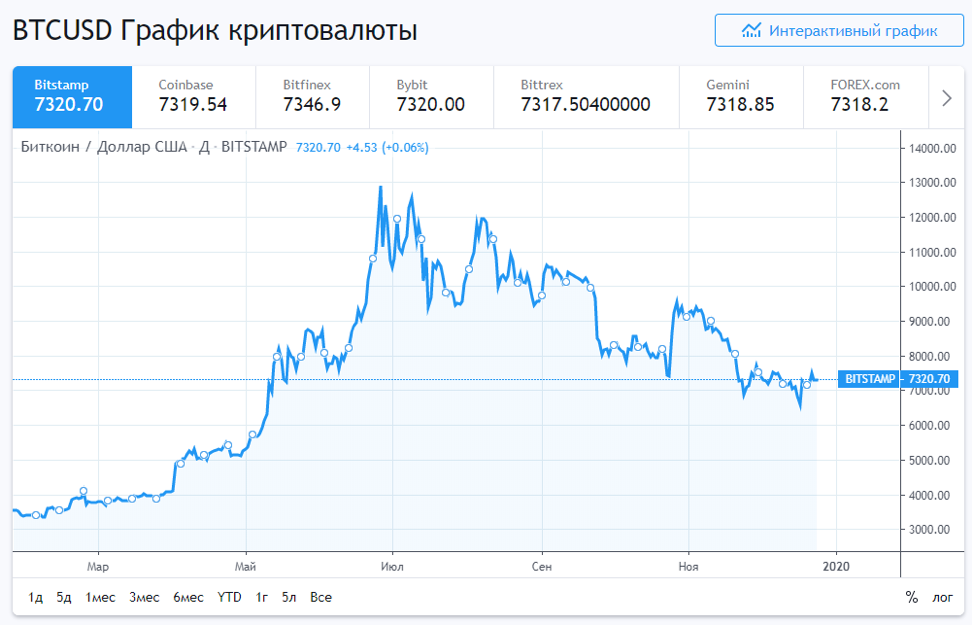

A tecnologia de registro distribuído tornou-se popular devido ao hype em torno das criptomoedas. Muitas empresas desenvolveram soluções blockchain, disputando um futuro descentralizado seguro, mantidas em conjunto com assinaturas criptográficas, e demonstraram slides impressionantes com infográficos e slogans poderosos. As empresas, uma após a outra, publicaram notícias sobre o desenvolvimento de um blockchain corporativo ou a cooperação com startups promissoras. Agora, a taxa de câmbio do Bitcoin diminuiu visivelmente, e a empolgação diminuiu, e tornou-se possível ver com calma como estão as coisas com o uso real da blockchain para se proteger contra ataques cibernéticos, concentrando-se no lado prático da questão. Quando os reguladores de todos os países se juntaram às fileiras da defesa das tradições financeiras, limitando ou banindo operações com criptomoedas, o investimento em cripto se tornou arriscado, a taxa de bitcoin caiu (captura de tela de tradingview.com)

Quando os reguladores de todos os países se juntaram às fileiras da defesa das tradições financeiras, limitando ou banindo operações com criptomoedas, o investimento em cripto se tornou arriscado, a taxa de bitcoin caiu (captura de tela de tradingview.com)Nota: a falta de hype não significa que o blockchain perdeu repentinamente suas vantagens em termos de descentralização, garantindo a integridade dos dados e a transparência das transações. Essas qualidades permitem o uso de um registro distribuído em segurança cibernética, e é o que é dito nos anúncios de empresas de criptografia e nas publicações de entusiastas de criptografia. Vejamos alguns exemplos exatamente de quais aplicativos a tecnologia possui - na teoria e na prática.

Proteção contra phishing

De acordo com a

Trend Micro , explorar as fraquezas humanas se tornou o principal vetor dos ataques cibernéticos modernos. A popularidade do phishing entre os cibercriminosos é explicada por sua alta eficiência e custo relativamente baixo. A principal tarefa ao criar uma carta ou site fraudulento é convencer uma vítima em potencial da legitimidade do que está acontecendo, porque somente nesse caso ela executará prontamente a ação alvo do ataque.

Você pode confirmar a autenticidade da carta de várias maneiras. Por exemplo, a troca de criptomoedas da Binance, como uma solução, oferece aos seus usuários a

adição de um código anti-phishing especial às cartas da troca .

Uma pergunta justa surge: por que a troca de criptografia não usa soluções blockchain para protegê-la, preferindo um código secreto primitivo que é relativamente fácil de falsificar? Por exemplo, existem soluções blockchain da

MetaCert ou

CloudPhish que usam um registro distribuído para classificar phishing e URLs legítimos.

A verificação do URL usando um registro distribuído permite identificar rapidamente os recursos de phishing, mas lembre-se de que sites e domínios fraudulentos permanecem de várias horas a vários dias, o que reduz a eficácia desse tipo de proteção.

A verificação de legitimidade dos sites já está implementada no Google Chrome e Firefox, portanto, o principal argumento para usar o blockchain para proteger contra phishing é sua descentralização. Graças a isso, os invasores não poderão bloquear o servidor no qual o banco de dados de recursos legítimos está armazenado. Por outro lado, existem métodos que permitem que você atue no blockchain, por exemplo,

51% de ataques e

gastos duplos .

Assim, pode-se afirmar que, apesar da existência de soluções blockchain para proteção contra phishing, elas ainda não receberam ampla distribuição devido à falta de vantagens óbvias.

IoT Security

O número de dispositivos IoT está em constante crescimento: em 2019, o número de dispositivos IoT excedeu 26 bilhões. Segundo o Gartner, em 2020 eles serão 26 vezes mais que as pessoas na Terra. Dada a onipresença da Internet nas coisas em nossas vidas e a crescente dependência de dispositivos, sua segurança está se tornando crítica.

Enquanto isso, a situação atual é ruim. Senhas fortemente piscadas nos dispositivos, a falta de proteção criptográfica e vulnerabilidades no firmware tornam a IoT um alvo ideal para ataques de hackers.

O uso da blockchain resolve muitos problemas relacionados à Internet, por exemplo, o problema de autenticação e conexão.

O registro de cada dispositivo IoT em um registro distribuído e a emissão ou eliminação de direitos de acesso usando uma transação blockchain possibilitam a todos os participantes da rede verificar a legitimidade de conexões e solicitações. Como resultado, conectar dispositivos não autorizados e interceptar ou substituir dados usando o ataque "homem do meio" é coisa do passado. É assim que

a plataforma blockchain baseada em Litecoin baseada em nuvem

da Uniquid funciona . Além da proteção contra conexões não autorizadas, fornece tolerância a falhas do processo de autorização devido à ausência de um servidor dedicado.

Outro uso da blockchain na IoT / IIoT é a proteção da cadeia de suprimentos. O registro permite rastrear todas as etapas da produção e movimentação de componentes do produto acabado, medicamento ou produto alimentício, excluindo a possibilidade de roubo ou falsificação. Mas esses casos estão ligeiramente relacionados à segurança cibernética.

Várias empresas oferecem soluções blockchain para a IoT, mas a maioria das implementações é de natureza experimental.

Existem várias razões para essa indecisão de clientes:

- riscos e complexidade do uso de novas soluções;

- o requisito de atualizar ou substituir equipamentos incompatíveis;

- a necessidade de refinar os sistemas de software existentes.

Assim, apesar das expectativas, a segurança da IoT usando o blockchain ainda não conseguiu ganhar popularidade perceptível.

Proteção DDoS

Uma das empresas que se

ofereceu para usar o blockchain para proteção contra ataques DDoS foi a inicialização do Gladius. O sistema que eles projetaram foi projetado para descentralizar a largura de banda para mitigar ataques. Era para criar pools de segurança com base na largura de banda não utilizada dos participantes da rede, gerenciada usando um registro distribuído.

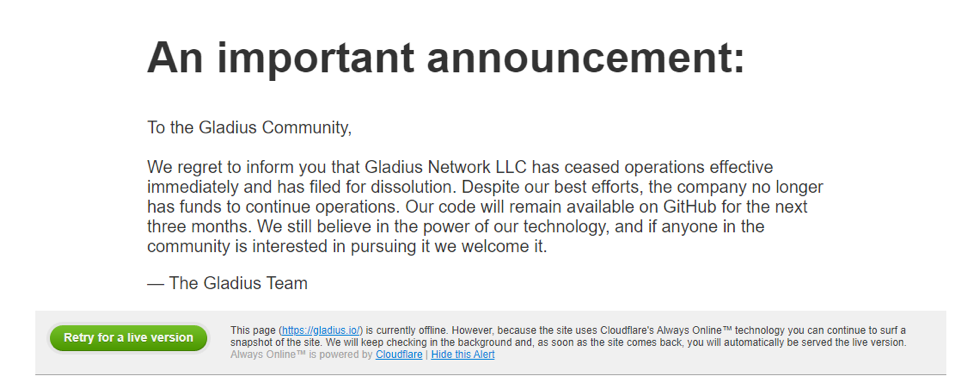

"A Comunidade Gladius

"A Comunidade Gladius

Lamentamos informar que a Gladius Network LLC interrompeu as operações e entrou com pedido de liquidação. Apesar de todos os esforços, a empresa ficou sem fundos para continuar as operações. Nosso código estará disponível no GitHub por três meses. Ainda acreditamos no poder de nossa tecnologia e ficaremos felizes se alguém da comunidade estiver interessado em usá-la.

Equipe Gladius. "Gladius.io agora contém um esboço de pedido de desculpas. Isso significa que, por algum motivo, a tecnologia não foi reivindicada ou não demonstrou a eficácia necessária.

Conclusão

O Blockchain tem qualidades que permitem que seja usado para defesa cibernética. Hoje, no entanto, a tecnologia não tem um grau de maturidade suficiente para passar da categoria de novidades da moda para o mainstream.

O blockchain fornece excelente integridade das informações, mas não oferece vantagens significativas no campo da confidencialidade e acessibilidade em comparação com outras tecnologias.

Além disso, a implementação de um registro distribuído requer a solução de problemas relacionados à organização da mineração para verificação de transações, bem como o desenvolvimento de padrões, APIs e estruturas para fabricantes de dispositivos de IoT.

Não esqueça que, como qualquer tecnologia, a blockchain pode conter erros de implementação, cuja operação pode levar à perda de controle sobre os dados inseridos no registro.

Com base no exposto, pode-se afirmar que o blockchain não é uma panacéia para ataques cibernéticos e, portanto, os meios tradicionais de proteção ainda são um componente indispensável da infraestrutura de segurança da informação.