De acordo com os requisitos do FSB da Rússia, o uso do esquema de assinatura GOST R 34.10-2001 para gerar uma assinatura eletrônica após 31 de dezembro de 2018 não é permitido. No entanto, o patch correspondente para o Check Point com criptografia CryptoPro, que suporta novos algoritmos, não foi lançado em 2018. Para atender aos requisitos do regulador e de repente não ficar sem canais de comunicação seguros, muitas empresas que usam equipamentos Check Point com suporte à criptografia GOST, sem aguardar um novo patch, emitiram certificados para gateways de acordo com os algoritmos GOST R 34.10 / 11-2001.Esta publicação discute a situação em que os firewalls da Check Point (MEs) já estão atualizados para a versão R77.30 e o kit de distribuição CryptoPro CSP 3.9 para a Check Point SPLAT / GAiA está instalado neles. Nesse caso, você pode salvar o certificado do nó liberado usando os algoritmos GOST R 34.10 / 11-2012, que, ao usar a instalação em cluster do Check Point ME (implantações de HA total distribuída / autônoma), permitem atualizar a criptografia no equipamento sem interrupções na comunicação. Na prática, uma situação é bastante comum quando muitos sites geograficamente remotos criam túneis VPN com um cluster central. Portanto, para não atualizar um grande número de sites por vez, o novo patch permite o uso dos algoritmos GOST R 34.10 / 11-2001 e dos novos algoritmos GOST R 34.10 / 11-2012 no equipamento.

A maneira

recomendada pelo fornecedor de mudar para uma nova criptografia é a seguinte:

- Migração (exportação) do banco de dados do servidor SMS;

- Servidor SMS de instalação nova;

- Instalação do CryptoPro CSP 4.0;

- Migração de banco de dados (importação) para um servidor SMS atualizado.

- Fresh Install GW, gerenciado por SMS;

- Instalando o CryptoPro CSP 4.0 em todos os GW.

Este método não permite salvar o certificado de gateway emitido de acordo com GOST R 34.10 / 11-2001, além disso, requer muito mais tempo.

Vamos considerar

um esquema de atualização alternativo , elaborado por nós em um grande número de equipamentos. Um pequeno estande foi montado para sua implementação:

SMS

SMS - Servidor de gerenciamento de ponto de verificação de ponto (servidor de gerenciamento primário)

Gateways controlados: FW1-Nó-1, FW1-Nó-2

GW1-2 - Ponto de verificação (gateways de segurança), membros de cluster GW-Cluster, modo de cluster: ClusterXL High Availability

SMS-GW - Servidor Check Point Gateway (Servidor de Gerenciamento Primário), Gateway Check Point (Gateway de Segurança), Implantação Independente

HOST1-2 - Uma máquina usada para verificar o fluxo de tráfego entre gateways

Devido aos recursos limitados da estação doméstica, a opção de atualização de implantação de HA total independente não é mostrada neste suporte, no entanto, é idêntica à atualização de implantação autônoma, com a única diferença de que a sequência de ações a ser considerada precisará ser repetida para o gateway independente secundário.

O esquema de atualização consiste em 2 etapas:

- atualização de criptografia no gateway independente;

- atualize o cluster de SMS e GW.

Vamos considerar essas etapas com mais detalhes.

1. Atualização de criptografia no gateway autônomo (SMS + GW):

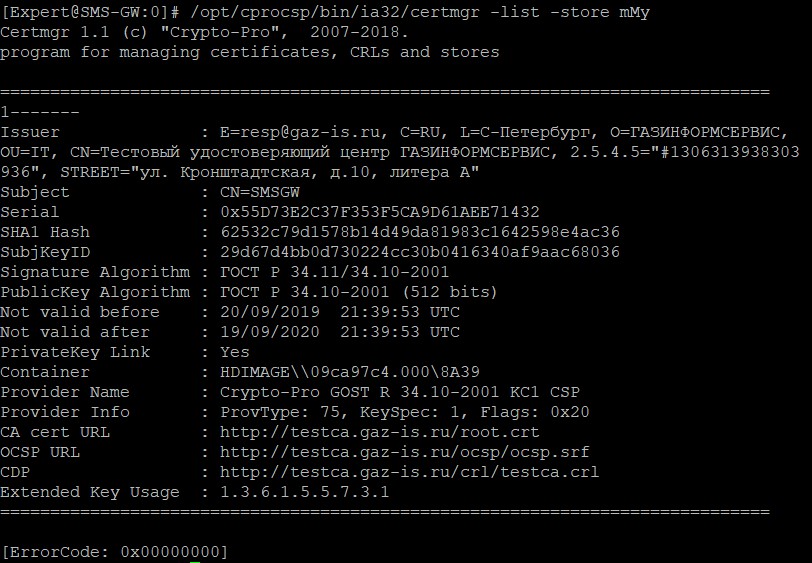

Verifique se o certificado está instalado no momento (para garantir que após a atualização da criptografia o certificado permaneça o mesmo):

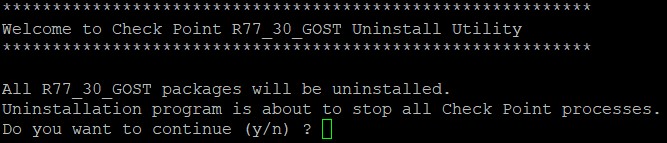

1. A primeira coisa a fazer é remover o CryptoPro 3.9.

O comando a ser excluído (executado no shell de comando / bin / bash (expert)):

/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

Então, recebemos o seguinte aviso:

Após a conclusão do script, você deve reiniciar o gateway.

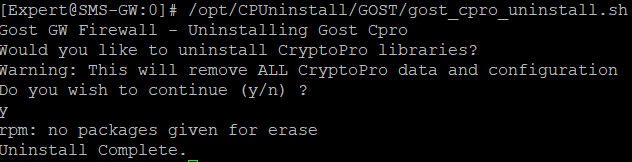

Após a reinicialização, você deve executar o seguinte comando para remover as bibliotecas que possam permanecer:

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

Além disso, se os arquivos de instalação do CryptoPro 3.9 permanecerem no gateway, você precisará renomear o diretório / var / gost_install para / var / gost_install_39 ou excluir seu conteúdo.

2. Em seguida, você precisa copiar os arquivos necessários para instalar o novo patch do GOST no diretório / var / gost_install. Recomenda-se que você copie o archive com bibliotecas de criptografia (contém os diretórios rpm e kis) ao longo do caminho / var / gost_install e descompacte-o, copie o patch ao longo do caminho / var / gost_install / hf e descompacte-o também.

3. Iniciando a instalação do Crypto PRO 4.0:

/var/gost_install/hf/UnixInstallScript

No final da execução do script, você deverá receber a seguinte mensagem, após a qual precisará reiniciar o gateway:

4. Em seguida, você precisa instalar a licença CryptoPro:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

Você também precisa se conectar usando o console, que faz parte do kit de distribuição para instalar o CryptoPro, e instalar a política.

Imediatamente após uma reinicialização, o túnel é construído em um certificado emitido de acordo com GOST R 34.10 / 11-2001. Para fazer isso, verifique qual certificado está instalado, redefina o IKE SA e o IPsec SA (usando o utilitário TunnelUtil, chamado pelo comando vpn tu) e verifique se o túnel está sendo reconstruído:

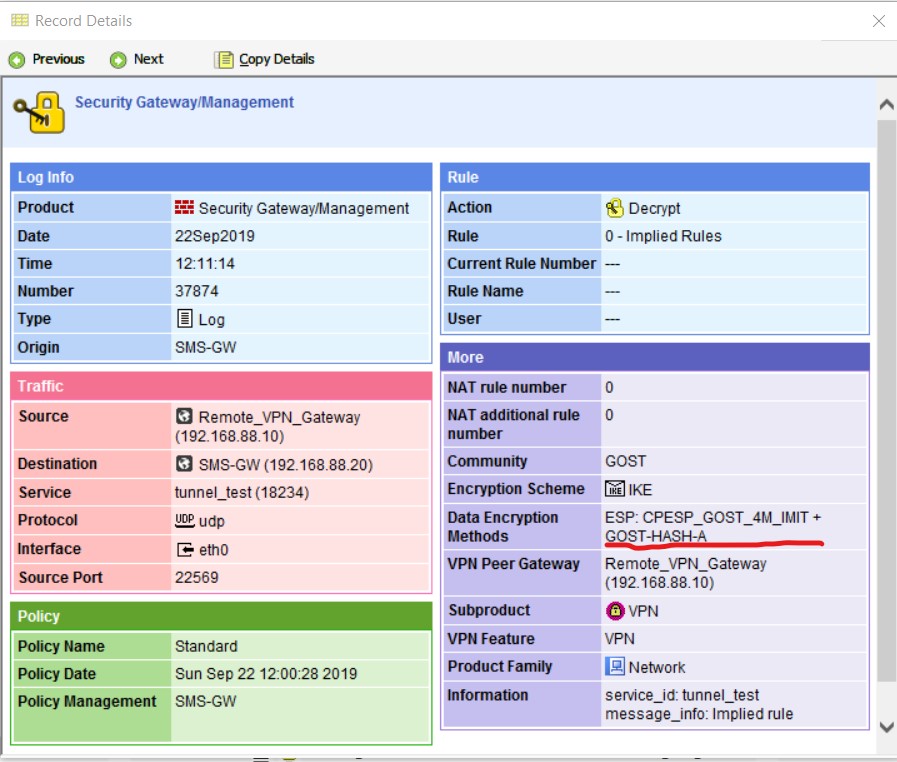

Como você pode ver - o túnel está sendo reconstruído, verifique que tipo de gravação pode ser visto no SmartView Tracker:

Como você pode ver, os métodos de criptografia de dados são os mesmos de antes da atualização do CryptoPro no gateway.

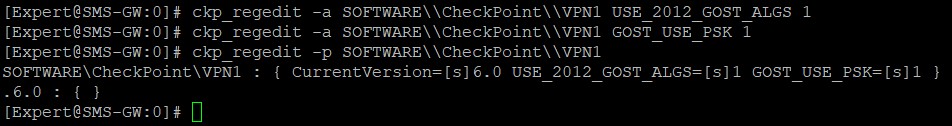

5. Em seguida, para usar os algoritmos GOST 2012 no nó atualizado, é necessário executar os comandos contidos em README_GOST_2012_SIG_USAGE.txt no pacote de distribuição para instalar o CryptoPro 4.0:

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1 ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6. No mesmo ReadMe, você pode encontrar o seguinte:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

Ou seja, na nova versão do patch, instalar o SiteKey (e atualizá-los posteriormente) também é necessário para gateways independentes.

Para gerar a chave do site, execute o seguinte comando:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Nome do cluster> Rede 6:

SiteKey é uma combinação das Partes 0 e 1:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

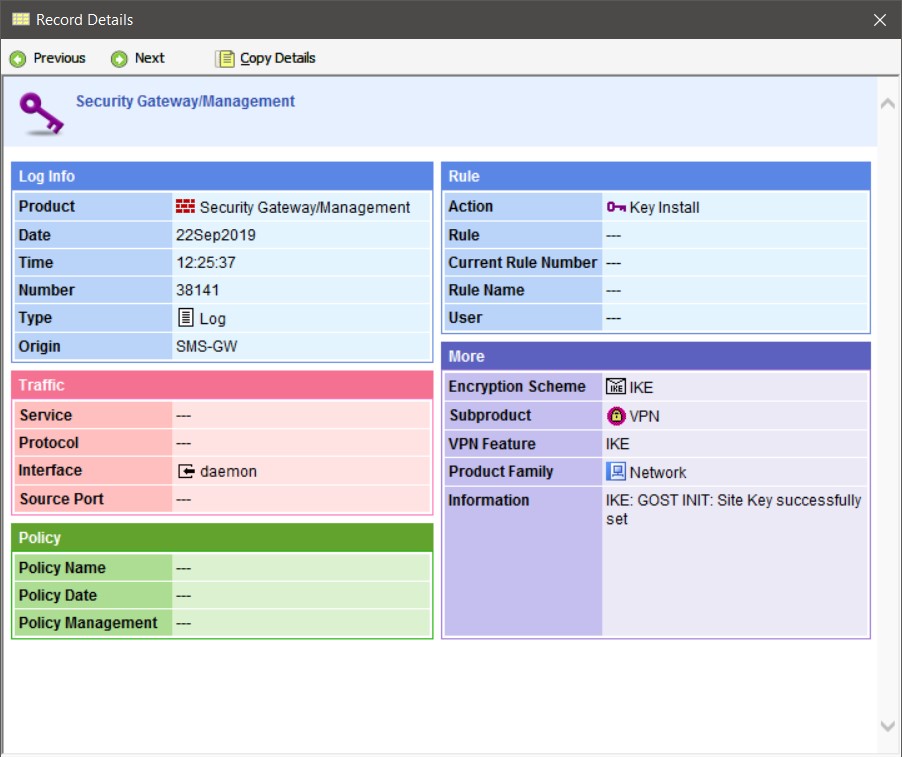

Após a instalação, a seguinte entrada aparecerá no SmartView Tracker:

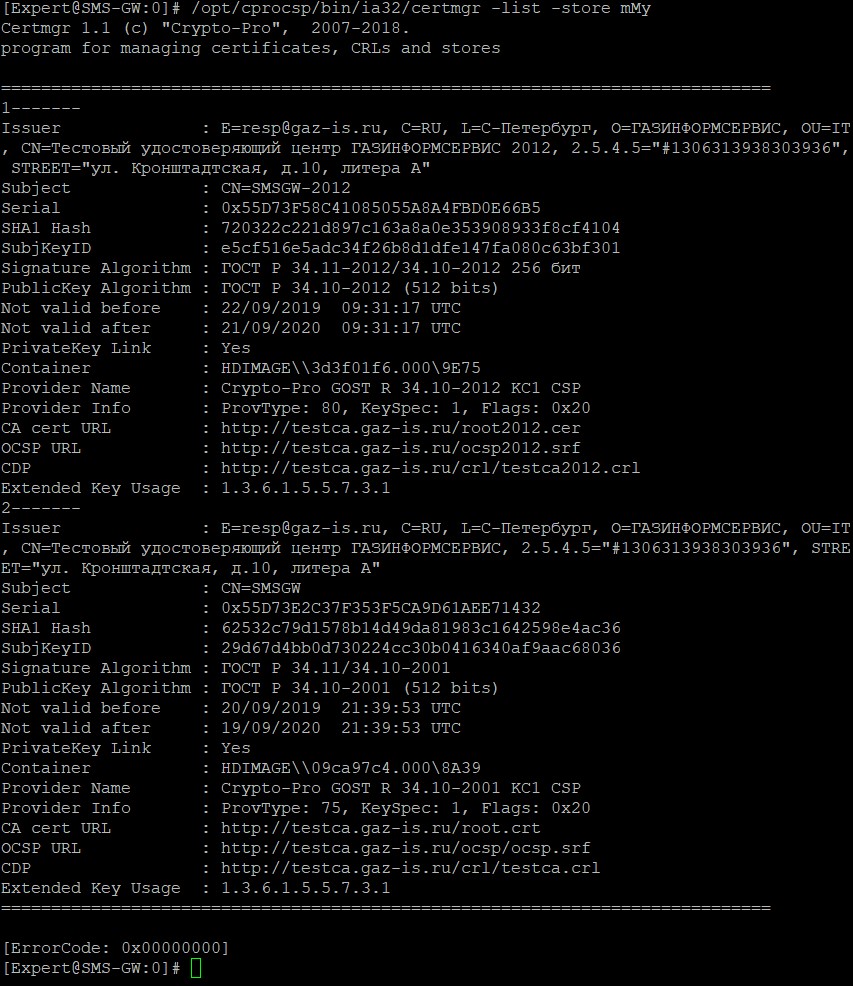

7. Depois disso, resta apenas emitir o certificado GOST 2012 (depois de instalar o certificado raiz da CA de acordo com o novo GOST), o procedimento não difere de como o certificado é emitido para o GOST anterior, portanto, não é considerado aqui. Verifique se os dois certificados estão instalados no nó:

Neste ponto, a atualização do gateway autônomo está concluída.

2. Atualizando o cluster SMS e GW

O procedimento para atualizar a criptografia no SMS e nos nós do cluster não é diferente do mostrado no parágrafo um; portanto, apenas os resultados da atualização serão apresentados aqui.

A sequência de ações:

- Remoção de CryptoPro 3.9;

- Removendo arquivos de instalação antigos, copiando para os gateways GW1-2 e arquivos de instalação do SMS CryptoPro 4.0;

- Instalação do CryptoPro 4.0;

- Instalação de licença CryptoPro;

- A inclusão de algoritmos 2012 GOST;

- Geração e instalação do SiteKey;

- Emissão e instalação de certificados emitidos de acordo com novos algoritmos.

Na captura de tela, você pode ver que 2 certificados estão instalados em um dos gateways do cluster:

Após a atualização, uma vez que os certificados emitidos de acordo com GOST R 34.10 / 11-2001 e GOST R 34.10 / 11-2012 são instalados nos gateways, até que os critérios correspondentes para o gateway remoto sejam instalados ou o certificado emitido de acordo com GOST R 34.10 seja excluído / 11-2001 - o túnel será construído em certificados antigos. Portanto, para não excluir os certificados válidos antigos, definiremos os Critérios de correspondência:

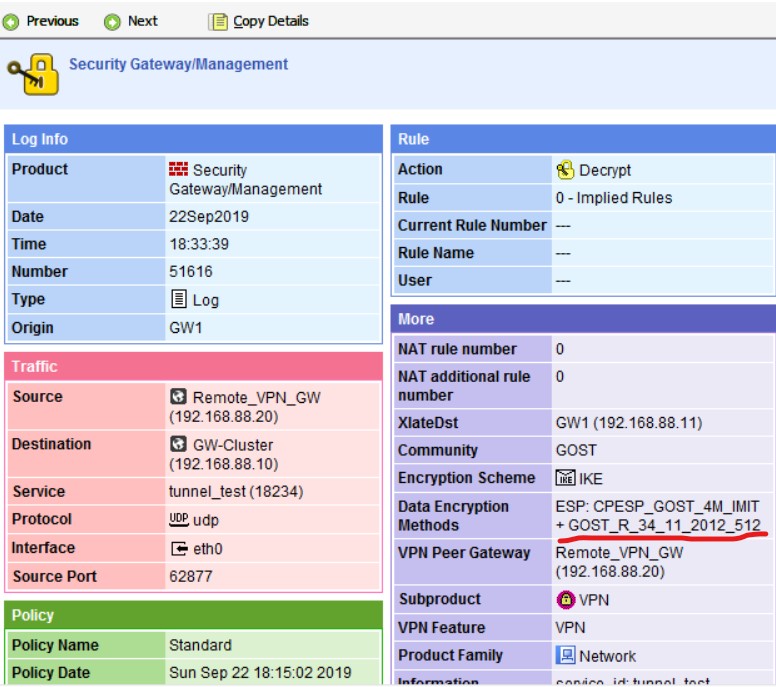

Depois disso, no SmartView Tracker, vemos que o túnel está sendo construído usando novos certificados:

Com isso, a atualização de criptografia pode ser considerada completa.

O método que propusemos nos permite otimizar o processo de atualização da criptografia em firewalls, implementando-a sem interrupções na comunicação.

Artem Chernyshev,Engenheiro Sênior, Gazinformservice