O Open Security Collaborative Development é uma iniciativa internacional aberta de especialistas em segurança de computadores, que visa solucionar problemas comuns, disseminar conhecimento e melhorar a segurança de computadores em geral.

Foi criado no outono de 2019 por projetos gratuitos amigáveis da área de Segurança da informação. O desenvolvimento conjunto é organizado na forma de sprints de duas semanas. O primeiro sprint foi dedicado à detecção de ameaças em geral e à melhoria do conjunto de regras do projeto Sigma, em particular.

Por que sigma

O projeto Sigma é um formato de assinatura comum para sistemas SIEM. Possui um conversor que gera consultas de pesquisa para vários sistemas SIEM e um conjunto de regras de descoberta a partir das quais essas consultas são geradas.

Com o tempo, o conjunto de regras do projeto Sigma se tornou o maior e mais maduro conjunto de regras de detecção de ameaças conduzidas pela comunidade. Nele, você pode encontrar regras de detecção de ameaças ("regras de correlação") para novas ameaças (por exemplo, explorações para o BlueKeep ), ferramentas de teste de penetração ( Empire , Cobalt Strike ), comportamento malicioso ( roubo de token ) e muito mais. A maioria das regras está vinculada ao MITRE ATT & CK .

Mesmo se você não estiver usando o Sigma Converter, poderá se beneficiar do conjunto atualizado de regras de detecção de ameaças. As equipes de segurança mais avançadas se inscreveram para receber atualizações do projeto Sigma no GitHub . Este é um ótimo momento para se inscrever, se você ainda não o fez.

Existem lacunas e problemas neste projeto, enquanto, ao mesmo tempo, existem muitos estudos dignos no domínio público (como o Hunting for Escalation de Privilégios do Windows / Movimento Lateral / Despejo de Credenciais ), cujos materiais ainda não foram adicionados ao repositório do projeto. Foi nisso que decidimos focar durante o primeiro sprint.

Como foi

Cerca de 50 pessoas confirmaram sua participação no sprint. O plano era bem simples:

- O sprint de duas semanas começa em 21 de outubro de 2019

- Os participantes selecionam tarefas do backlog ou fornecem / desenvolvem outras análises

- Os participantes contam com um manual que descreve o fluxo de trabalho

- Os resultados serão verificados e adicionados ao repositório do projeto Sigma no GitHub

Alguns dias depois, em 24 de outubro de 2019, realizamos um workshop na conferência hack.lu, apresentamos a iniciativa OSCD, explicamos o que estávamos fazendo e por quê. Embora a maioria dos participantes tenha se conectado remotamente ao trabalho, verificamos muito proveitosamente o horário do workshop, pois foi possível discutir as regras desenvolvidas em um modo de discussão ao vivo.

No dia seguinte, relatamos os primeiros resultados no workshop EU MITRE ATT & CK no Luxemburgo:

E alcançamos o resultado esperado (x2), apesar do fato de que no final do sprint o número real de participantes foi reduzido para 30 pessoas.

Resultado

Durante o sprint de duas semanas, os participantes:

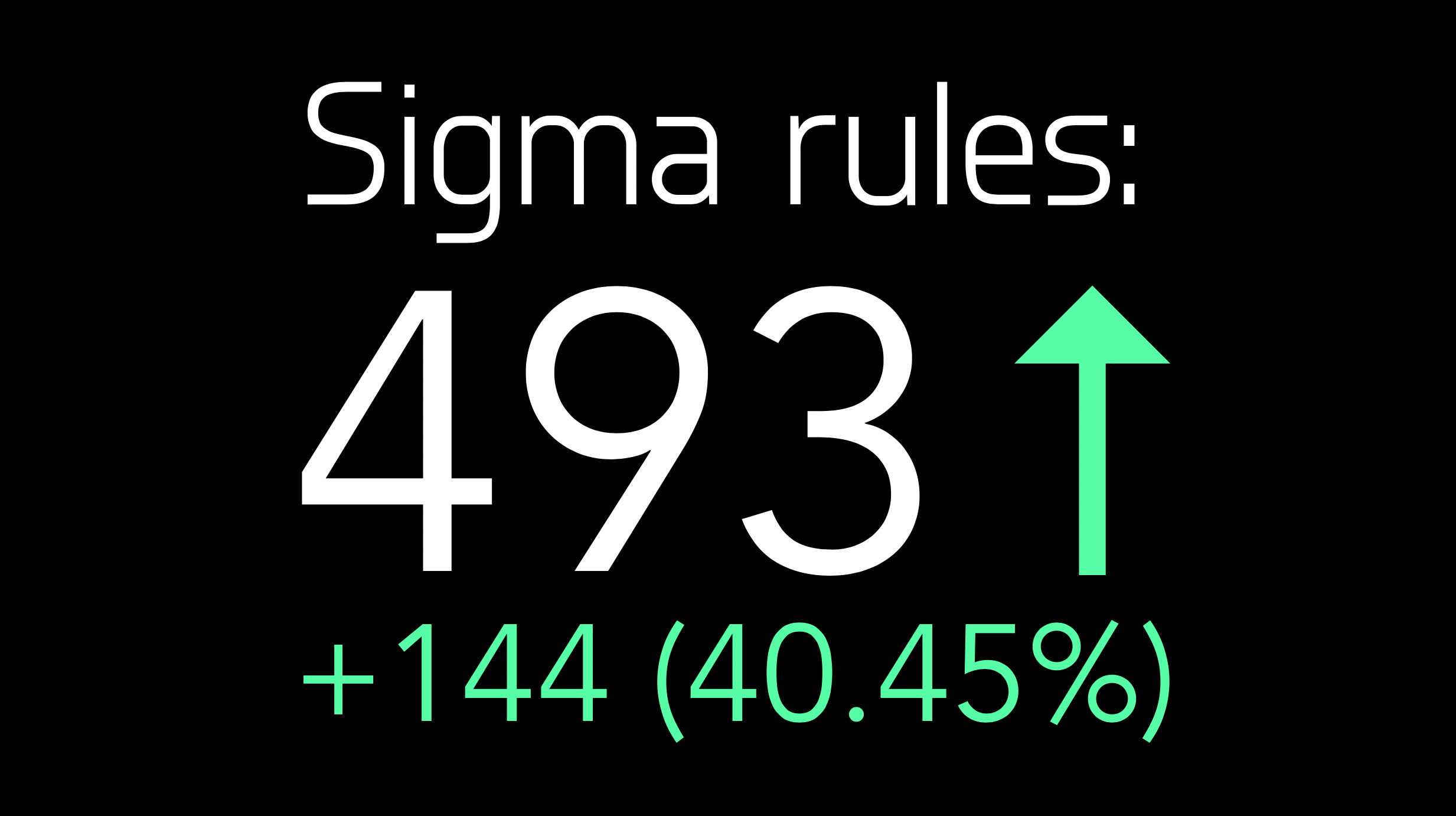

- adicionou 144 novas regras sigma

- melhorou 19 existentes

- excluiu duas regras existentes (decompôs e expôs a lógica em outras mais contextualizadas)

Assim, aumentamos o conjunto de regras do projeto Sigma em mais de 40% .

A lista de regras adicionadas está disponível na descrição Solicitação Pull, na ramificação principal do repositório Sigma no GitHub.

Backlog

Embora tenhamos conseguido muito no primeiro sprint, ainda havia muitas tarefas que não poderiam ser resolvidas por nossas forças em duas semanas. Decidimos detalhar o backlog e transferi-lo para os problemas do repositório Sigma para posterior processamento pela comunidade:

Estamos convencidos de que uma solução conjunta para esses (e outros do mesmo tipo) é a solução mais realista e rápida para o problema de publicar "Ferramentas de Segurança Ofensivas", que foi discutido acaloradamente nas últimas semanas.

Nós nos esforçamos para garantir que nossas Regras de Detecção abranjam o nível TTP de A Pirâmide da Dor , para que possamos detectar comportamentos maliciosos, qualquer que seja a ferramenta usada. 'Ferramentas de segurança ofensivas' são nossos melhores amigos para pesquisar e desenvolver esse tipo de regra.

Agradecimentos

O primeiro OSCD Sprint não teria acontecido sem Alexandre Dulonua e a equipe da conferência hack.lu. Eles forneceram suporte de informações, um espaço na conferência para o workshop OSCD, ajudou na obtenção de visto e acomodação. Somos muito gratos a eles por isso.

Por último, mas não menos importante, os participantes do sprint que fizeram todo o trabalho:

- Thomas Packe, @blubbffiction ( Projeto Sigma ) DE

- Teymur Kheirkharov, @HeirhabarovT ( BI.ZONE SOC ) RU

- Daniel Bohannon, @danielhbohannon ( FireEye ) EUA

- Alexey Potapov ( PT ESC ) RU

- Kirill Kiryanov ( PT ESC ) RU

- Egor Podmokov ( PT ESC ) RU

- Anton Kutepov ( PT ESC ) RU

- Alexey Lednev ( PT ESC ) RU

- Anton Tyurin ( PT ESC ) RU

- Eva Maria Anhouse ( BSI ) DE

- Jan Hazenbusch ( BSI ) DE

- Diego Perez, @darkquassar (Pesquisador Independente) AR

- Mikhail Larin ( Jet CSIRT ) RU

- Alexander Akhremchik ( Jet CSIRT ) RU

- Dmitry Lifanov ( Jet CSIRT ) RU

- Alexey Balandin, @ Kriks87 ( Jet CSIRT ) RU

- Roman Rezvukhin ( CERT-GIB ) RU

- Alina Stepchenkova ( CERT-GIB ) RU

- Timur Zinnyatullin ( grupo de tecnologias de Angara ) RU

- Gleb Sukhodolsky ( grupo de tecnologias Angara ) RU

- Victor Sergeev, @stvetro ( Ajuda AG ) AE

- Ilyas Ochkov , @CatSchrodinger (Pesquisador Independente) RU

- James Pembeton, @ 4A616D6573 ( Hydro Tasmania )

- Denis Beyu ( GKU PARA CITITO ) RU

- Mateus Otter, @ sn0w0tter ( Relatividade ) PL

- Jacob Winesetl, @mrblacyk ( Tieto SOC ) PL

- Tom Kern ( NIL SOC ) SI

- Sergey Soldatov, @SVSoldatov ( Kaspersky MDR ) RU

- Ian Davis ( Tieto SOC ) CZ

Obrigado a todos. Vejo você no próximo sprint !

Feliz Natal e Feliz Ano Novo!