Este artigo foi escrito há vários anos, quando o bloqueio do messenger do Telegram foi discutido ativamente pela comunidade e contém meus pensamentos sobre isso. E embora hoje esse tópico esteja quase esquecido, espero que talvez ainda seja interessante para alguém

Este texto surgiu como resultado de meus pensamentos sobre o tema segurança digital e, durante muito tempo, duvidei que valesse a pena publicar. Felizmente, há um grande número de especialistas que entendem corretamente todos os problemas e não posso dizer nada a eles. No entanto, além deles, ainda há um grande número de publicitários e outros blogueiros que não apenas se enganam, mas também geram um grande número de mitos com seus artigos.

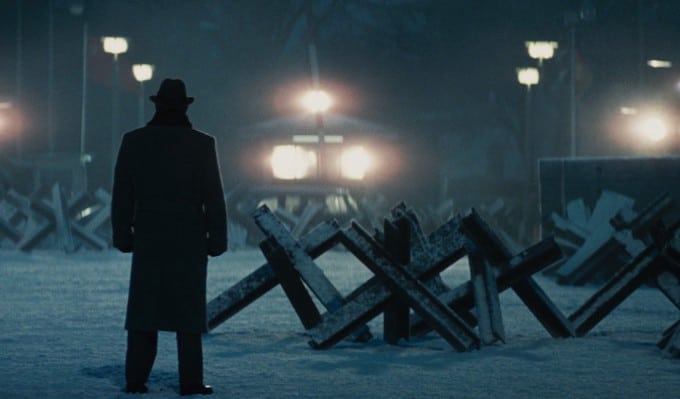

Não é segredo para ninguém que, nos últimos tempos, paixões sérias se espalharam no teatro digital de operações militares. Naturalmente, temos em mente um dos tópicos mais discutidos da modernidade russa, a saber, o bloqueio do messenger Telegram.

Opositores do bloqueio são apresentados como um confronto entre uma pessoa e o estado, liberdade de expressão e controle total sobre uma pessoa. Os apoiadores, pelo contrário, são guiados por considerações de segurança pública e luta contra estruturas criminais e terroristas.

Primeiro, imagine como o messenger do Telegram funciona. Podemos ir para a página principal e ler sobre como eles se posicionam. Uma das principais vantagens do uso dessa solução específica será uma ênfase intransigente na segurança do usuário final. Mas o que exatamente se entende por isso?

Como em muitos outros serviços públicos, seus dados são transmitidos de forma criptografada, mas apenas para os servidores centrais, onde são completamente abertos e qualquer administrador, se você realmente quiser, verá facilmente toda a sua correspondência. Duvido? Em seguida, pense em como a função de sincronização entre dispositivos é implementada. Se os dados são secretos, como eles chegam ao terceiro dispositivo? Afinal, você não fornece nenhuma chave de cliente especial para descriptografia.

Por exemplo, como é feito no serviço de correio ProtonMail, onde trabalhar com o serviço, você precisa fornecer uma chave que é armazenada na máquina local e que é usada pelo navegador para descriptografar mensagens na sua caixa de correio.

Mas não é tão simples. Além das conversas regulares, também existem conversas secretas. Aqui, a correspondência é realmente conduzida apenas entre dois dispositivos e não se fala em sincronização. Esta função está disponível apenas em clientes móveis, e as capturas de tela do bate-papo são bloqueadas no nível do aplicativo e o bate-papo é destruído após um tempo especificado. Do ponto de vista técnico, o fluxo de dados ainda passa pelos servidores centrais, mas não é salvo lá. Além disso, a preservação em si é inútil, pois apenas os clientes têm chaves de descriptografia e o tráfego criptografado não tem valor especial.

Esse esquema funcionará enquanto os clientes e o servidor o implementarem honestamente e enquanto o dispositivo não tiver todos os tipos de programas, sem o seu conhecimento enviando capturas de tela da sua tela a terceiros. Então, talvez o motivo de tal aversão ao Telegram pelas agências policiais deva ser procurado em bate-papos secretos? Nisso, na minha opinião, está a raiz do mal-entendido da maioria das pessoas. E não seremos capazes de entender completamente o motivo desse mal-entendido até descobrirmos o que é a criptografia em geral e de quem foi projetada para proteger seus dados.

Imagine que um invasor queira passar uma mensagem secreta para seus amigos. Tão importante que vale a pena confundir e ressegurar. O Telegram é uma boa escolha do ponto de vista de um especialista em segurança da informação? Não é não. Afirmo que usar qualquer um dos populares mensageiros instantâneos é a pior opção que você pode escolher.

O principal problema é o uso de um sistema de mensagens em que sua correspondência será procurada primeiro. E mesmo que esteja bem protegido, o próprio fato de sua presença pode comprometer você. Lembre-se de que a conexão dos clientes ainda é por meio de servidores centrais e pelo menos o fato de enviar uma mensagem entre dois usuários ainda pode ser comprovado. Portanto, não faz sentido usar email, redes sociais e outros serviços públicos.

Como, então, organizar a correspondência que atenda a todos os requisitos de segurança? Como parte de nossa análise, rejeitaremos conscientemente todos os métodos ilegais ou controversos, a fim de mostrar que o problema pode ser resolvido exclusivamente dentro da estrutura da lei. Nenhum spyware, hacker ou software de difícil acesso é necessário.

Quase todas as ferramentas estão incluídas no conjunto de utilitários padrão que acompanham qualquer sistema operacional GNU / Linux, e sua proibição significará a proibição de computadores como tal.

A rede mundial de Internet se assemelha a uma enorme rede de servidores, com o sistema operacional GNU / Linux normalmente rodando neles e regras de roteamento de pacotes entre esses servidores. A maioria desses servidores não está disponível para conexão direta; no entanto, além deles, ainda existem milhões de servidores com endereços completamente acessíveis que atendem a todos nós, passando uma enorme quantidade de tráfego por nós. E ninguém jamais procurará sua correspondência no meio de todo esse caos, especialmente se ela não se destacar no contexto geral.

Quem quiser organizar um canal de comunicação secreto simplesmente comprará o VPS (máquina virtual na nuvem) de uma das centenas de participantes do mercado. O preço da emissão, como não é difícil de verificar, é de alguns dólares por mês. Obviamente, isso não pode ser feito de forma anônima e, em qualquer caso, essa máquina virtual estará vinculada aos seus meios de pagamento e, portanto, à sua identidade. No entanto, a maioria dos hosts não se importa com o que você executa em seu hardware até você exceder seus limites básicos, como o número de tráfego ou conexões enviadas à porta 23.

Embora exista essa oportunidade, simplesmente não é rentável para ele gastar os poucos dólares que ganhou em você para também monitorá-lo.

E mesmo que ele queira ou seja forçado a fazer isso, ele deve primeiro entender que tipo de software é usado especificamente por você e, com base nesse conhecimento, criar uma infraestrutura de rastreamento. Manualmente, isso não será difícil, mas automatizar esse processo será extremamente difícil. Pelo mesmo motivo, preservar todo o tráfego que passa pelo servidor não será economicamente rentável apenas se você não entrar no campo de visão das estruturas relevantes que desejam fazer isso com antecedência.

O próximo passo é criar um canal seguro de uma das muitas maneiras existentes.

- A maneira mais fácil é criar uma conexão ssh segura com o servidor. Vários clientes se conectam via OpenSSH e se comunicam, por exemplo, usando o comando wall. Barato e alegre.

- Criar um servidor VPN e conectar vários clientes através de um servidor central. Como alternativa, procure qualquer programa de bate-papo para redes locais e pronto.

- O FreeBSD NetCat simples de repente possui uma funcionalidade embutida para bate-papo anônimo primitivo. Suporta criptografia de certificado e muito mais.

Não é necessário mencionar que, da mesma maneira, além de simples mensagens de texto, você pode transferir qualquer arquivo. Qualquer um desses métodos é implementado em 5 a 10 minutos e não é tecnicamente difícil. As mensagens parecerão simples tráfego criptografado, dos quais a maioria na Internet.

Essa abordagem é chamada esteganografia - para ocultar mensagens onde eles nem pensam em procurá-las. Por si só, isso não garante a segurança da correspondência, mas reduz a probabilidade de sua detecção a zero. Além disso, se o seu servidor também estiver localizado em outro país, o processo de coleta de dados poderá não ser possível por outros motivos. E mesmo que alguém tenha acesso a ele, sua correspondência até esse momento provavelmente não será comprometida, porque, diferentemente dos serviços públicos, ela não é armazenada localmente em nenhum lugar (isso, é claro, depende do que você escolher) método de comunicação).

No entanto, eles podem se opor ao que estou procurando no lugar errado, as agências mundiais de inteligência pensaram em tudo por um longo tempo e todos os protocolos de criptografia há muito tempo têm brechas para uso interno. É uma afirmação muito sólida, dada a história do problema. O que fazer neste caso?

Todos os sistemas de criptografia subjacentes à criptografia moderna têm alguma propriedade - força criptográfica. Supõe-se que qualquer cifra possa ser decifrada - é apenas uma questão de tempo e recursos. Idealmente, é necessário garantir que esse processo simplesmente não seja benéfico para o cracker, independentemente da importância dos dados. Ou demorou tanto que, no momento da invasão, os dados já perderão sua importância.

Esta afirmação não é inteiramente verdadeira. É correto quando se trata dos protocolos de criptografia mais comuns em uso atualmente. No entanto, entre a grande variedade de cifras, existe uma que é completamente resistente a rachaduras e, ao mesmo tempo, muito fácil de entender. É teoricamente impossível decifrar se todas as condições forem atendidas.

A idéia por trás da cifra de Vernam é muito simples: sequências de chaves aleatórias são criadas antecipadamente para criptografar as mensagens. Além disso, cada chave é usada apenas uma vez para criptografar e descriptografar uma mensagem. No caso mais simples, criamos uma longa sequência de bytes aleatórios e convertemos cada byte da mensagem através de uma operação XOR com o byte correspondente na chave e a enviamos ainda mais a um canal não criptografado. É fácil ver que a cifra é simétrica e a chave para criptografia e descriptografia é a mesma.

Esse método tem desvantagens e raramente é usado, mas a vantagem alcançada é que, se as duas partes concordarem com antecedência sobre a chave e essa chave não for comprometida, você pode ter certeza de que os dados não serão lidos.

Como isso funciona? A chave é gerada antecipadamente e transmitida entre todos os participantes através de um canal alternativo. Ele pode ser transmitido em uma reunião pessoal em território neutro, se houver uma oportunidade de excluir completamente uma possível pesquisa ou simplesmente enviá-la por correio para uma unidade flash USB. Ainda vivemos em um mundo onde não há capacidade técnica para inspecionar todas as mídias de armazenamento que atravessam fronteiras, todos os discos rígidos e telefones.

Depois que todos os participantes da correspondência receberem a chave, pode levar um longo tempo até que a sessão de comunicação comece, o que torna mais difícil neutralizar esse sistema.

Um byte na chave é usado apenas uma vez para criptografar um caractere da mensagem secreta e sua descriptografia por outros participantes. As chaves gastas podem ser destruídas automaticamente por todos os participantes da correspondência após a transferência dos dados. Depois de trocadas com chaves secretas, você pode enviar mensagens com um volume total igual ao seu comprimento. Esse fato é geralmente citado como uma desvantagem dessa cifra, que é muito mais agradável quando a chave tem um comprimento limitado e não depende do tamanho da mensagem. No entanto, essas pessoas esquecem o progresso e, se durante a Guerra Fria, isso foi um problema, hoje não é. Com base no fato de que a possibilidade da mídia moderna é quase ilimitada e, no caso mais modesto, estamos falando de gigabytes, um canal de comunicação seguro pode operar indefinidamente.

Historicamente, a cifra Vernam, ou criptografia usando blocos de notas únicos, foi amplamente usada durante a Guerra Fria para transmitir mensagens secretas. Embora existam casos em que, inadvertidamente, mensagens diferentes foram criptografadas com as mesmas chaves, ou seja, o procedimento de criptografia foi violado e isso permitiu que elas fossem descriptografadas.

É difícil usar esse método na prática? Bastante trivial, e a automação desse processo com a ajuda de computadores modernos está além do alcance de um amador iniciante.

Talvez o objetivo do bloqueio seja danificar um mensageiro específico do Telegram? Se sim, então novamente por. O cliente Telegram pronto para uso suporta servidores proxy e o protocolo SOCKS5, que permite ao usuário trabalhar em servidores externos com endereços IP que não estão bloqueados. Não é difícil encontrar um servidor SOCKS5 público para uma sessão curta, e aumentar esse servidor você mesmo no seu VPS-ke é ainda mais fácil.

Embora um golpe no ecossistema de mensageiros ainda ocorra, uma vez que, para a maioria dos usuários, essas restrições criarão uma barreira intransponível e sua popularidade entre a população sofrerá.

Então, para resumir. Todo o hype em torno do Telegram é hype e nada mais. Bloqueá-lo por razões de segurança pública é tecnicamente analfabeto e inútil. Qualquer estrutura que tenha um interesse vital na correspondência segura pode organizar seu canal usando várias técnicas complementares e, o mais interessante, isso é feito de maneira extremamente simples, desde que haja pelo menos algum tipo de acesso à rede.

Hoje, a frente da segurança da informação não passa por mensageiros instantâneos, mas por usuários comuns da rede, mesmo que não percebam isso. A Internet moderna é uma realidade a ser reconhecida e na qual as leis aparentemente inabaláveis deixaram de funcionar recentemente. O bloqueio de telegrama é outro exemplo de guerra no mercado da informação. Não é o primeiro e certamente não o último.

Algumas décadas atrás, antes do desenvolvimento em massa da Internet, o principal problema enfrentado por todos os tipos de redes de agentes era o estabelecimento de um canal de comunicação seguro entre si e a coordenação de seu trabalho com o centro. Controle rígido sobre estações de rádio privadas durante a Segunda Guerra Mundial em todos os países participantes (o registro ainda é necessário hoje), placas da Guerra Fria (algumas ainda são válidas), mini fitas na parte inferior da bota - tudo isso parece ridículo em uma nova rodada da civilização. Como a inércia da consciência, forçando a máquina de estado a bloquear rigidamente qualquer fenômeno fora de seu controle. É por isso que bloquear endereços IP não deve ser considerado uma solução aceitável e mostra apenas a falta de competência nas pessoas que tomam essas decisões.

O principal problema de nosso tempo não é o armazenamento ou análise de dados de correspondência pessoal por terceiros (essa é uma realidade bastante objetiva em que vivemos hoje), mas o fato de as próprias pessoas estarem prontas para fornecer esses dados. Sempre que você acessa a Internet a partir do seu navegador favorito, dezenas de scripts olham de perto para você, registrando como e onde você clicou e em qual página visitou. Ao instalar outro aplicativo para um smartphone, a maioria considera a janela de solicitação para concessão de privilégios ao programa como uma barreira intrusiva antes de usá-lo. Sem perceber o fato de que um programa inofensivo entra no seu notebook e quer ler todas as suas mensagens. Segurança e privacidade são voluntariamente trocadas por usabilidade. E a própria pessoa muitas vezes completamente voluntariamente contradiz suas informações pessoais e, portanto, sua liberdade, enchendo assim o banco de dados de organizações privadas e estaduais mundiais com informações valiosas sobre sua vida. E esses, sem dúvida, usarão essas informações para seus próprios propósitos. E também na corrida pelo lucro, eles o revenderão a todos, ignorando quaisquer padrões morais e éticos.

Espero que as informações apresentadas neste artigo permitam que você dê uma nova olhada no problema de segurança das informações e, possivelmente, mude alguns de seus hábitos ao trabalhar na rede. E os especialistas vão sorrir severamente e seguir em frente.

Paz para sua casa.