Dia da proteção de dados pessoais, Minsk, 2019. Organizador: Human Rights Organization Human Constanta.Apresentador (doravante - Q): - Arthur Khachuyan está noivo ... Podemos dizer "do lado sombrio" no contexto de nossa conferência?

Arthur Khachuyan (a seguir - AH): - Do lado das corporações - sim.

P: - Ele coleta seus dados, os vende para empresas.

AH: - Na verdade, não ...

P: - E ele apenas explica como as empresas podem usar seus dados, o que acontece com os dados quando ficam online. Ele provavelmente não dirá o que fazer sobre isso. Vamos pensar mais ...

AH:

AH: - Eu direi, eu direi. Na verdade, não conto por muito tempo, mas no evento anterior fui apresentado a uma pessoa que havia bloqueado a conta do cachorro no Facebook.

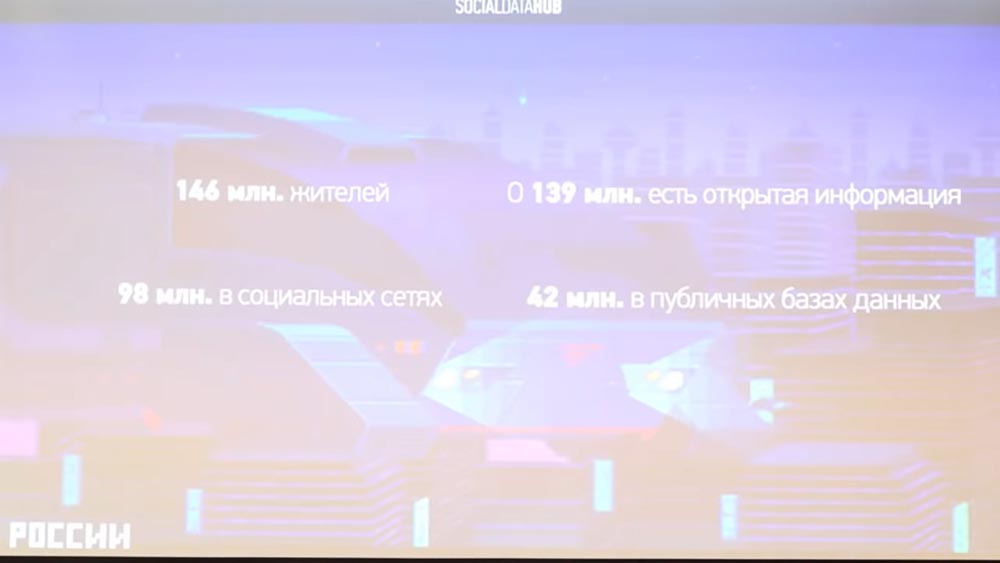

Olá pessoal! Meu nome é Arthur. Realmente faço o processamento e a coleta de dados. Obviamente, não vendo a ninguém nenhum dado pessoal em domínio público. Brincadeira. Minha área de atividade é a extração de conhecimento de dados mantidos em fontes abertas. Quando algo não é legalmente dados pessoais, mas o conhecimento pode ser extraído e torná-lo tão significativo como se esses dados fossem obtidos a partir de dados pessoais. Eu realmente não direi nada terrível. Aqui, porém, sobre a Rússia, mas sobre a Bielorrússia, também tenho números.

Qual é a extensão real?

Anteontem, eu estava em Moscou em um dos principais partidos no poder (não vou dizer qual) e discutimos a introdução de um projeto. E isso significa que o diretor de TI deste partido se levanta e diz: "Você disse - números e assim por diante" - sabe, o 2º departamento do FSB preparou uma nota para mim dizendo que existem 24 milhões de russos nas redes sociais. E você diz 120 com alguma coisa. De fato, mais de trinta [milhões] de nós não usam a Internet. ” Eu digo: “Sim? Bem, tudo bem. "

As pessoas realmente não percebem a escala. Esses não são necessariamente órgãos estatais que, até o final, provavelmente não entendem como a Internet funciona, mas na verdade minha mãe, por exemplo. Ela apenas começou a entender que o cartão no "Crossroads" foi dado a ela por um motivo, não pelos descontos miseráveis que esse "Crossroads" oferece, mas porque, então, seus dados são usados no OFD, compras, modelos de previsão e assim por diante.

Em geral, existem tantos habitantes e informações sobre tantos em fontes abertas. Apenas o sobrenome é conhecido sobre alguém, tudo é conhecido sobre alguém, inclusive o pornô, de que ele gosta (eu sempre brinco com isso, mas é mesmo); e todos os tipos de informações: com que frequência as pessoas viajam, com quem se encontram, quais compras fazem, com quem vivem, como se mudam - há muitas informações que os maus, os não muito maus e os bons podem usar (nem sei qual escala criar agora, mas mesmo assim).

Existem redes sociais, que, é claro, são um conjunto gigantesco de dados abertos, aproveitando as fraquezas das pessoas que parecem gritar sobre privacidade. Mas, de fato, se você imaginar um cronograma para os últimos 5 anos, o nível de histeria sobre dados pessoais está aumentando, mas, ao mesmo tempo, o número de contas fechadas nas redes sociais está diminuindo de ano para ano. Talvez não seja inteiramente correto tirar conclusões disso, mas: a primeira coisa que impede qualquer empresa que coleta dados é uma conta estupidamente fechada nas redes sociais, porque a opinião de uma pessoa dentro de sua conta fechada, se ele não tem 100 mil assinantes, é na verdade, não é muito interessante para algum tipo de análise; mas existem casos assim.

De onde vêm as informações sobre nós?

Seus velhos amigos da escola já bateram em você com quem você não conversa há muito tempo e essa conta desapareceu? Há um entre os bandidos que coleciona telefones: eles analisam amigos (e a lista de amigos quase sempre fica aberta, mesmo que uma pessoa feche seu perfil, ou a lista de amigos possa ser restaurada "na direção oposta" coletando todos os outros usuários), eles tomam alguns inativos seu amigo, faça uma cópia da página dele, bata nos seus amigos, adicione-o e após dois segundos a conta será excluída; mas, ao mesmo tempo, uma cópia da sua página permanece. Então, de fato, os caras fizeram recentemente quando 68 milhões de perfis do Facebook voaram para algum lugar - eles adicionaram aos amigos de todos da mesma maneira, copiaram essas informações, até escreveram mensagens pessoais de alguém, fizeram algo ...

As redes sociais são uma fonte enorme de informações, em quase 80% dos casos as informações não são coletadas diretamente sobre uma pessoa específica, mas do ambiente imediato são todos os tipos de conhecimento indireto, sinais (chamamos de algoritmo “Evil Ex”), porque um dos meus um amigo me levou a essa ideia absolutamente brilhante. Ela nunca assistiu seu namorado - ela sempre assistia seus cinco amigos e sempre sabia onde ele estava. Esta é realmente uma ocasião para escrever um artigo científico inteiro.

Há um grande número de bots que também fazem todo tipo de coisas boas e ruins. Existem pessoas inofensivas que se inscrevem estupidamente em você, para que você possa anunciar cosméticos mais tarde; mas há redes sérias que tentam impor suas opiniões, especialmente antes das eleições. Eu não sei como na Bielorrússia, mas em Moscou, antes das eleições municipais, por algum motivo eu tinha um grande número de amigos de alguns obscuros, e cada um deles faz campanha para um candidato diferente, ou seja, eles absolutamente não analisam o conteúdo que eu consumo - eles apenas tentam para impor uma reforma estranha, levando em consideração o fato de que eu não estou registrado em Moscou e não vou votar.

Lata de lixo - uma fonte de informações perigosas

Além disso, há um "Thor", que não é subestimado - todo mundo acredita que você precisa ir lá apenas para comprar drogas ou descobrir como as armas são montadas. Mas, de fato, existem muitas fontes de dados. Eles são quase todos ilegais (como quase legais), porque alguém pode invadir a base de uma transportadora aérea em algum site de hackers e jogá-los lá. Você não pode usar esses dados legalmente, mas se você obtiver algum conhecimento (como em um tribunal americano), por exemplo, não poderá usar o registro de conversação em áudio feito sem um mandado, mas o conhecimento que você obteve dessa gravação em áudio você não vai mais esquecer - e aqui está o mesmo.

Isso é realmente uma coisa muito perigosa, por isso estou sempre brincando, mas é verdade. Eu sempre peço comida em uma casa vizinha, porque o “Clube da Entrega” costuma ser quebrado e realmente tem esses problemas. E, recentemente, fiquei muito surpreso: pedi comida e, na caixa que levei para o lixo, colei um adesivo com o título “Arthur Khachuyan”, número de telefone, endereço do apartamento, código da porta e e-mail. Na verdade, até tentamos negociar com o município de Moscou para dar acesso ao lixo: em geral, ir ao depósito de lixo e tentar, puramente por interesse, tentar encontrar alguma menção desses dados pessoais - fazer algo como um mini-estudo. Mas eles nos recusaram quando descobriram que queremos ir com os funcionários de Roskomnadzor.

Mas é mesmo. Você já assistiu o incrível filme Hackers? Eles vasculharam o lixo para encontrar uma parte do vírus. Isso também é popular - quando as pessoas jogam algo em fontes abertas, esquecem-se disso. Poderia ser um local de escola onde eles escreveram uma dissertação sobre a superioridade da raça branca, e depois foram à Duma do Estado e se esqueceram dela. Tais casos eram realmente.

Como é o United Russia?

Se você for ao “tópico” no site da LifeNews ... Dois anos atrás, os alunos fizeram um estudo para mim: eles levaram todos os participantes das primárias da “Rússia Unida” (todos eles enviaram oficialmente suas contas de mídia social ao Comitê Executivo Central Todo-Russo), pareciam que geralmente gostam - pornô anúncios infantis, lixo e obscuros de mulheres adultas estranhas ... Em geral, as pessoas pareciam ter esquecido.

Então eles escreveram uma carta informando que vinte pessoas tiveram suas contas roubadas. Mas as contas deles foram roubadas há duas semanas, há oito meses e as arquivaram em uma comissão eleitoral, e os gostos foram há dois anos ... Em geral, você sabe, certo? Existe realmente uma enorme quantidade de informações que você sempre pode usar, mesmo para fins de pesquisa.

Minioptic: ontem, a notícia viu que Roskomnadzor havia bloqueado a pesquisa de estudantes da “torre” dois anos atrás. Talvez alguém tenha visto essa notícia, não? Foram meus alunos que fizeram a pesquisa: eles da Torá, no site da Hydra, onde os medicamentos são vendidos (desculpe - da Rampa), coletaram informações sobre quanto, o que, em que região da Rússia custa e fizeram a pesquisa. Chamava-se "cesta de festas de consumidores". Isso, é claro, é uma coisa engraçada, mas do ponto de vista da análise de dados, de fato, o conjunto de dados é interessante - depois, por mais dois anos, fui a vários "hackathons". Essa é a coisa real - há muitas coisas interessantes lá.

Como o Get Contact "almas compradas" de usuários curiosos e por que você precisa ler o contrato do usuário

Geralmente, quando você pergunta a uma pessoa de que tipo de vazamento de dados você tem medo (especialmente se uma pessoa tem uma webcam selada), ela sempre define a estrutura de prioridades assim: hackers, estado e empresas.

Isso, é claro, é uma piada. Mas, de fato, analistas de dados ativos, todos os tipos de pesquisadores de dados fizeram muito mais do que, ao que me parece, terríveis russos, americanos ou outros hackers (substitua qualquer, dependendo de suas crenças políticas). Geralmente, todo mundo geralmente tem medo disso - todos vocês têm uma webcam com certeza? Você nem consegue levantar as mãos.

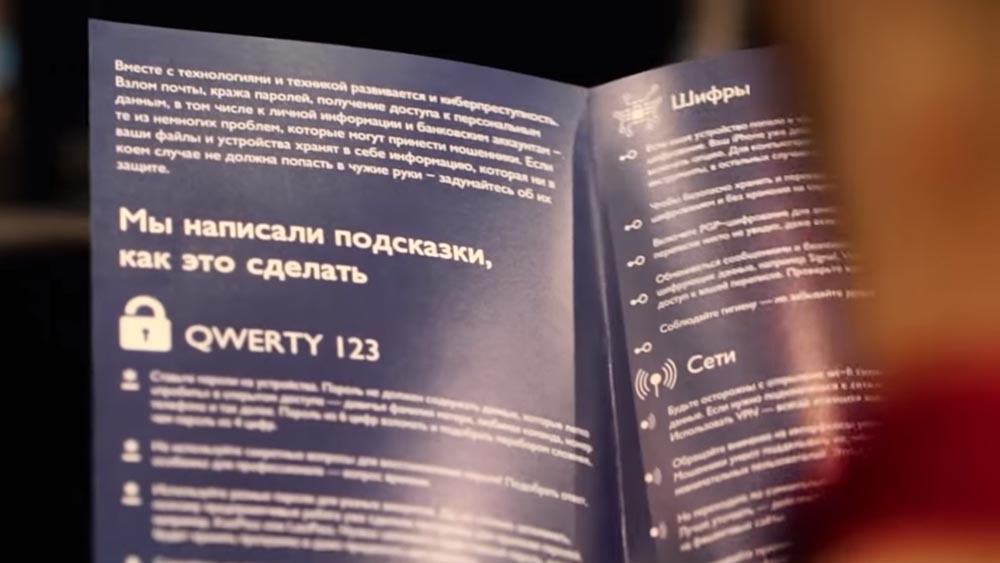

Mas se os hackers fazem algo ilegal e o estado precisa de permissão judicial para receber dados, os últimos caras [corporações] não precisam de nada, porque têm um contrato de usuário que ninguém lê. E realmente espero que esses eventos façam com que as pessoas leiam os acordos. Não sei como na Bielorrússia, mas em Moscou, no meio do ano, a onda do aplicativo GetContact (você provavelmente já sabia) quando um aplicativo parecia pouco claro de onde diz: conceda ao aplicativo acesso a todos os seus contatos, e mostraremos como você era engraçado com alguém.

A mídia não apareceu, mas muitos funcionários de alto escalão reclamaram que todos começaram a chamá-los constantemente. Aparentemente, os administradores decidiram encontrar o telefone de Shoigu nesse banco de dados, outra pessoa ... Volochkova ... Uma coisa inofensiva. Mas quem lê o contrato de licença do GetContact diz: spam em quantidades ilimitadas em horários ilimitados, venda incontrolável dos seus dados a terceiros, sem limitação de direitos, estatuto de limitações e geralmente tudo o que é possível. E essa não é realmente uma história tão rara. Aqui está o Facebook para mim, enquanto eu estava lá, 15 vezes por dia, apresentei notificações: “Mas sincronize seus contatos e vou encontrar todos os seus amigos que você tem!”

Empresas não se importam. FZ 152 e GDPR

Mas, na realidade, as prioridades estão na direção oposta, porque as empresas são protegidas pelo direito privado e, portanto, em quase todos os casos, é impossível provar que isso não está certo. E como é grande, assustador e muito caro, é quase impossível. E se você ainda está na Rússia, com legislação desatualizada, então, de alguma forma, tudo é completamente triste.

Você sabe como a lei russa (e é praticamente bielorrussa) difere, por exemplo, do RGPD? A 152ª lei federal russa protege os dados (é uma relíquia do passado soviético) - um documento que protege os dados contra vazamentos em algum lugar. E o GDPR protege os direitos dos usuários - o direito de perder algumas liberdades, privilégios ou qualquer outra coisa, porque seus dados vão fluir para algum lugar (eles entraram nesse conceito diretamente em "data"). E temos tudo o que eles podem lhe atribuir - uma multa pelo fato de você não possuir um Open-Excel certificado para o processamento de dados pessoais. Espero que um dia isso mude, mas acho que não no futuro próximo.

Quais são as opções de segmentação reais hoje?

A primeira história, provavelmente assustadora, na qual todo mundo pensava constantemente é a leitura de mensagens privadas. Certamente há uma pessoa entre vocês que já disse algo em voz alta e recebeu publicidade direcionada. Sim havia? Levante suas mãos.

Eu realmente não acredito na história de que o Yandex Navigator condicional reconhece áudio direto no fluxo para todos os usuários, porque aqueles que estão um pouco confusos com o reconhecimento de voz entendem que: primeiro, o data center Yandex "Cinco vezes mais deveria ser; mas o mais importante, o custo de atrair uma pessoa assim valeria muito dinheiro (para reconhecer o áudio no fluxo e entender do que a pessoa está falando). Mas! Na verdade, existem algoritmos que o identificam para determinadas palavras-chave, para então fazer algum tipo de comunicação publicitária.

Havia muitos desses estudos, e eu limpei as contas 100 vezes, escrevi algo para alguém nas mensagens e, de repente, recebi um anúncio que parecia não ter nada a ver com isso. Na verdade, existem duas conclusões. Contra essa história - acredita-se que uma pessoa simplesmente caia em algum tipo de amostra estatística; digamos que você seja um homem de 25 anos que, naquele exato momento, encontraria cursos de inglês no momento em que escreveu para alguém. Pelo menos o Facebook sempre diz isso no tribunal: que existe um certo modelo de comportamento que não mostraremos a você, que foi construído com dados que não mostraremos a você, temos estudos internos que não mostraremos exatamente a você ( porque tudo é um segredo comercial); em geral, você caiu em uma determinada amostra estatística, então mostramos isso a você.

Como o Facebook enlouqueceu a privacidade do usuário

Infelizmente, geralmente é impossível provar se você não tem uma pessoa dentro da empresa que de alguma forma confirme essas ações. Porém, na lei americana, nesse caso, o contrato de não divulgação desse funcionário é superior ao seu desejo de ajudá-lo, portanto ninguém o fará. Ainda interessante - foi há um ano ou um ano e meio atrás - uma tendência começou a se desenvolver nos Estados Unidos, quando as pessoas instalavam uma extensão de navegador para criptografar mensagens do Facebook: você escreve algo para uma pessoa, ele a criptografa com uma chave do dispositivo e a envia para o lixo acesso aberto.

O Facebook processa a empresa há um ano e meio e não está claro por que motivos (porque eu não sou bom em direito americano), forçou-os a remover esse aplicativo e, em seguida, fez uma alteração no contrato do usuário: se você olhar, existe uma cláusula que você não pode enviar mensagens de forma criptografada - é de alguma maneira complicado descrito aqui, não é possível usar algoritmos criptográficos para modificar mensagens - bem, existe um. Ou seja, eles disseram: ou você usa nossa plataforma, escreve em domínio público ou não escreve. E a partir daqui surge a pergunta: para que eles geralmente precisam de mensagens pessoais?

Mensagens privadas - a fonte de informações 100% confiáveis

Isso é uma coisa muito simples. Todo mundo que analisa a pegada digital, a atividade humana, está tentando usar esses dados para marketing ou algo mais - eles têm uma métrica tão confiável quanto a confiabilidade. Ou seja, uma certa imagem de uma pessoa - você entende perfeitamente, essa não é uma pessoa - essa imagem é sempre um pouco mais bem-sucedida, um pouco melhor. As mensagens privadas são um conhecimento real que pode ser obtido sobre uma pessoa, elas são quase sempre 100% confiáveis. Bem, porque raramente alguém escreve algo para alguém em mensagens privadas, trapaça, e tudo isso é verificado com muita facilidade - de acordo com outras mensagens (você entende do que estou falando). O ponto principal é que o conhecimento extraído dessa maneira é quase 100% confiável, portanto todos estão sempre tentando obtê-lo.

No entanto, isso é tudo, novamente, uma história comprovável muito difícil. E aqueles que acreditam que o Vkontakte condicional tem esse acesso pelas agências policiais para comunicações pessoais não é bem verdade. Se você apenas olhar para o histórico de solicitações judiciais de divulgação de informações - como o Vkontakte com muita astúcia (neste caso, Mail.ru) combate esses pedidos.

Eles sempre têm o argumento principal: de acordo com a lei, as agências de aplicação da lei devem argumentar por que o acesso a mensagens privadas é necessário. Como regra, se for um assassinato, o investigador sempre diz que provavelmente a pessoa disse onde escondeu a arma (em mensagens pessoais). Mas todos entendemos que nenhum criminoso sensato escreverá a seus cúmplices em Vkontakte sobre onde ele escondeu uma arma de fogo. Mas esta é uma das opções comuns para o que os funcionários relatam.

E aqui está outro exemplo terrível (fui solicitado hoje a dar exemplos terríveis) - sobre a Rússia (espero que isso não aconteça na Bielorrússia): de acordo com a lei, o investigador precisa ter motivos suficientes para que o operador divulgue essas informações. , (, ), , , , , , .

( ) , – , ; , . , . . «» , . .

. : , - «» – «- », « ?» . , , - . … : «? !» «». Mail.ru, . .

, , , Mail , wi-fi-, - . .

«»

– , . 15–20% , . . , , «» ? , , – , , . , , , , …

«» , «» ( , , ). , – . , , , ? ?.. : «, »! .

( ): – , , , . … , , -, , , . .

- – , ( , , ) – , , , ( ), .

, «»

. – , , , , – , . , «» , , – . , «-» – «, » – , , , . , -, . .

– , , – , . , , : , – , , ; , , « », .

- , , , , : - – . , : , ; , , , – , , , .

, , , , , . «-», «-», «» , «» , . : - , , , – , , ( ), , , , .

,

, . – -. , , . «», , «», , , , . … «» !

«» 3D- ?

– . «», - (, ), , . , . – .

? , . , , , -. – , 300 . , . , – , - (, ), – . , (, ), : , ! , , , . .

: , – «» 3D- . , , , ; - - «» … – «» , .

–

, … , . 17- : – , 200–300 , .

, «» e-, - . , , ( ). – :

- , « » « », – 800 , , . , - , . - - - , , , . - .

, ( , !). , - – . , . , - - , . .

,

Qualquer especialista na área de direito de dados pessoais sempre diz o seguinte: você nunca precisa combinar fontes de dados diferentes, porque aqui você tem e-mails (são apenas dados pessoais com alguns identificadores anônimos), eis o seu nome ... Se é combinar tudo, parece que eles se tornarão dados pessoais. Em geral, seria correto abordar esse tópico primeiro, mas acho que você já está imerso nele e no saber, talvez como a lei funciona.

De fato, ninguém sabe o que são dados pessoais. Conceito importante! Quando vou a agências governamentais, digo: "Uma garrafa de conhaque para alguém que diz o que são dados pessoais". E ninguém pode dizer. Porque Não porque eles são estúpidos, mas porque ninguém quer assumir a responsabilidade. Porque se Roskomnadzor disser que são dados pessoais, amanhã alguém fará algo e será o culpado; e são órgãos executivos e, em geral, não devem ser responsáveis por nada.

A linha inferior é que a lei afirma claramente que dados pessoais são os dados pelos quais uma pessoa pode ser identificada. E há um exemplo: nome, endereço residencial, número de telefone. Mas todos sabemos que você pode identificar uma pessoa pela maneira como ela pressiona os botões, pela maneira como interage com a interface e por outros parâmetros indiretos. Se alguém estiver interessado: em quase todas as áreas há um grande número de brechas.

Identificadores que nos revelam

Aqui, por exemplo, todos começaram a colocar pontos para capturar endereços de papoula (eles se depararam com certeza?) - fabricantes inteligentes (ou não sei, gananciosos) de equipamentos móveis, como Apple e Google, introduziram rapidamente algoritmos que produzem um endereço aleatório de papoula para que você não possa foi identificar quando você percorre a cidade e enviar seu endereço de papoula para todos. Mas caras espertos chegaram a pensar na próxima história.

Por exemplo, você pode obter uma licença de uma operadora de celular; tendo obtido uma licença de uma operadora de celular, você terá acesso a uma coisa dessas - o protocolo SS7 é chamado, pelo qual você verá uma certa transmissão de operadoras de telefonia móvel; existem vários tipos de identificadores que não são dados pessoais. Antes disso, era IMEI, e agora - literalmente, alguém literalmente o removeu do idioma e decidiu manter na Rússia (uma iniciativa desse tipo) uma base unificada desses "nomes". Ela parece estar lá, mas mesmo assim.

Há, por exemplo, vários identificadores - por exemplo, IMSI (Mobile Equipment Identifier), que não são dados pessoais, nem estão vinculados a outras coisas e, portanto, podem ser salvos sem nenhum processo legal e, em seguida, com - troque esses identificadores para se comunicar com uma pessoa posteriormente.

A cultura de trabalhar com dados pessoais é baixa

Em geral, o ponto principal é que todos estão preocupados em combinar os dados de um com o outro, e a maioria das empresas que fazem essa combinação às vezes nem pensa nisso. Por exemplo, um banco entrou em um acordo de confidencialidade com uma empresa de pontuação, despejou 100 mil de seus clientes ...

E esse banco nem sempre tem um acordo no acordo sobre a transferência de dados para terceiros. Esses clientes digitalizaram algo lá e não está claro para onde foi esse banco de dados, não foi - a maioria das empresas na Rússia não tem uma cultura de exclusão de dados ... - esse "Excel" certamente ficará em algum lugar da secretária do computador.

Nossos dados podem ser vendidos a cada compra na loja.

Existem muitos esquemas que parecem quase legais (ou seja, legais). Por exemplo, a história é a seguinte: dos 15 maiores bancos russos, apenas dois são o próprio gateway de SMS - Tinkoff e Alpha, ou seja, eles enviam suas próprias mensagens SMS. Outros bancos usam gateways SMS para enviar SMS aos clientes finais. Esses gateways SMS quase sempre têm o direito de analisar o conteúdo (como segurança e algumas conclusões) para vender estatísticas agregadas posteriormente. Esses gateways SMS são "amigáveis" com operadores de dados fiscais que operam verificações.

E acontece o seguinte: você veio ao caixa, o operador dos dados fiscais (eles deram, não deram o seu número de telefone - de alguma forma anexado lá) ... você recebe um SMS para o número de telefone, o gateway desses SMS-OK vê os últimos 4 dígitos do cartão e o número telefone. Sabemos em que momento você fez uma transação com o operador de dados fiscais e, no SMS, sabemos (agora) qual é o número de informações sobre a amortização de tal quantia de dinheiro com esses quatro últimos dígitos do cartão. Os últimos quatro dígitos do cartão não são seus identificadores, eles não violam a lei, porque você não pode desinônimos com eles, o valor da transação também não é.

Mas se você concordou com o operador de dados fiscais - você sabe em qual janela de tempo (mais ou menos 5 minutos) esse SMS deve chegar até você. Assim, você é rapidamente vinculado ao seu número de telefone no OFD, e seu número de telefone é vinculado a identificadores de publicidade, em geral a tudo-tudo-tudo. Portanto, você pode ser apanhado: eles chegaram à loja e depois enviaram outras bobagens sem permissão. Acho que quase ninguém nesta sala escreveu pelo menos uma vez uma declaração à FAS por spam. Dificilmente lá ... Além de mim, provavelmente.

Documentos - uma maneira arcaica, mas eficaz, de lutar por seus direitos

Funciona muito legal. É verdade que você terá que esperar um ano e meio, mas a FAS fará uma verificação: quem, como, a quem transmitiu os dados, por que onde e assim por diante.

Pergunta da platéia (a seguir - H): - Não existe FAS na Bielorrússia. Este é um país diferente.

AH: - Sim, eu entendo. Provavelmente existe algum tipo de analógico ...

Objeções vêm do público

AH: “Bom, mau exemplo, lixo.” Não é o ponto. Entre os meus amigos, não conheço ninguém que, em princípio, saiba da existência de uma história assim - o que você pode escrever e eles trabalharão por um ano depois.

A segunda história, que também está em desenvolvimento na Rússia, mas acho que você encontrará um análogo em si mesmo. Gosto muito de fazer isso quando uma agência governamental não se comunica bem com você, com algum banco ou outra coisa - você diz: "Me dê um pedaço de papel". E você escreve em um pedaço de papel: “De acordo com o parágrafo 14 da 152ª Lei Federal, peço que processe dados pessoais em papel”. Não sei exatamente como isso é feito na Bielorrússia, mas com certeza está sendo feito. De acordo com a lei russa, você não tem o direito de recusar o serviço com base nisso.

Eu até conheço muitas pessoas que enviaram isso para o Mail.ru e pediram para manter um registro de seus dados pessoais em papel. O Mail.ru lutou por um longo tempo com isso. Eu até conheço um desenvolvedor do Yandex que brincou: eles excluíram sua conta VK e enviaram várias capturas de tela impressas, e disseram que enviariam capturas de tela para ele toda vez que ele quisesse atualizar sua página.

É ridículo, mas, no entanto, é uma alternativa real se alguém está realmente preocupado com os dados, por um lado ... E, por outro lado, o mesmo ILV me disse que este acordo sobre o processamento de dados pessoais é formal, e a lei prevê vários outros. opções para dar esse consentimento. E que, por exemplo, fui convidado aqui para um evento e, por exemplo, a Human Constanta pode não concluir um acordo sobre o processamento de dados pessoais comigo no âmbito das leis russas (porque o fato de eu ter chegado e concordado em falar é consentimento para processamento de dados pessoais), - mesmo assim, eles recebem essas permissões em papel. Mas o lançador de foguetes me disse uma coisa dessas, como se não fosse um fato, que provavelmente um dia eles cairiam.

Espero que a Rússia nunca crie um único operador, Deus me perdoe, para dados pessoais, porque pior do que colocar todos os dados pessoais em uma cesta, eles só podem ser colocados em uma cesta estadual. Porque a FIG sabe o que acontecerá a seguir com tudo isso.

As empresas trocam dados pessoais e as leis o regulam livremente.

A maioria das empresas troca informações e identificadores entre si. Pode ser uma loja com um banco, e depois um banco com uma rede social, uma rede social com outra coisa ... E, no final, essas pessoas têm uma certa massa crítica de conhecimento que pode ser usada de alguma maneira, e todo esse conhecimento é verdadeiro agora estão tentando ficar do lado deles. Mas, no entanto, ele ainda entra em algum tipo de tráfego publicitário ou em outro lugar.

Transferir dados para terceiros é a coisa mais engraçada que pode ser, porque as leis não descrevem que tipo de terceiros eles são para quem eles geralmente devem ser considerados "terceiros". Aliás, essa é uma frase muito comum dos advogados americanos - eles têm terceiros lá - que, quem você acha que são terceiros: avó, bisavó? .. Mesmo existia um precedente nos Estados Unidos quando os dados de alguém foram divulgados, uma pessoa entrou com um processo , e eles provaram que essa pessoa, por meio de vários amigos, conhece o proprietário dos dados - uma certa quantidade de apertos de mão, trouxeram algumas pesquisas sociológicas estranhas -, assim, provaram que essas pessoas não podem ser consideradas terceirizadas. É engraçado Mas o fato de transferir esses dados é muito comum.

Mesmo se você for ao site onde o contador está localizado para identificação, esse contador tem o direito de transferir os dados desse tráfego para algum lugar (“Clickstream”, proprietários de plataformas de publicidade, “Pornhub”, por exemplo). "Pornhub", se algum de vocês é desenvolvedor da Web, - vá e veja quantos pixels de rastreamento estão no site "Pornhub". Basta entrar - há uma enorme quantidade de scripts java carregados, como para melhorar o trabalho do site. De fato, os cookies entre domínios são definidos lá, o que simplesmente não existe, porque essas informações sempre são altamente valorizadas no mercado de fluxo de cliques.

"Facebook" abana e não arranca a máscara

Naturalmente, nenhum dos principais players diz a alguém quem e como ele vende dados. Por isso, por exemplo, a Europa agora está tentando processar o Facebook. Logo após a introdução do RGPD, a União Europeia está tentando acessar o Facebook sua própria divulgação de algoritmos para revender dados a terceiros.

O Facebook não faz isso e declara publicamente que não, porque eles são a “corporação do mundo” (cito a carta que eles me enviaram), eles são “contra o uso malicioso da tecnologia” (especialmente se você venda de reconhecimento facial ao Kremlin). Em geral, o essencial é que o Facebook não faz isso de maneira justa: seu principal objetivo e, mais importante, o que acontecerá assim que esse mecanismo for revelado - será possível calcular realmente a margem de publicidade, será possível entender o custo real dos anúncios.

Condicionalmente, se o Facebook disser a você agora que o custo de uma exibição de publicidade é de 5 rublos, e o venderemos por 3 (e, como, temos dois rublos restantes), eles receberão condicionalmente 5% do lucro dessas exibições de publicidade. Na verdade, isso não é de 5%, mas de 505, porque se esse algoritmo aparecer (para quem e como o Facebook transmitiu "fluxo de cliques", dados sobre visitas, dados de pixel para várias redes de publicidade), verifica-se que eles ganham dinheiro muito mais do que dizem sobre isso. E o ponto aqui não está no dinheiro em si, mas no fato de que o custo de um clique não é um rublo, mas na verdade - centésimos de centavo.

Em geral, o ponto principal é que todo mundo está tentando ocultar essa transferência, não importa - publicidade, tráfego não publicitário, mas é. Infelizmente, não se pode reconhecer legalmente isso de nenhuma maneira, porque as empresas são privadas, e tudo o que está dentro delas é seu direito privado e seu segredo comercial. Mas histórias semelhantes surgiram com frequência.

Traficantes de drogas são previsíveis e "abrasadores" no Avito

Última foto desta apresentação. É engraçado, e sua essência é que existem certas categorias de pessoas que estão muito preocupadas com seus dados pessoais. E isso é bom mesmo! Este exemplo é sobre uma categoria de pessoas como traficantes de drogas. Parece que as pessoas que devem estar muito preocupadas com seus dados pessoais ...

Este é um estudo realizado no início desse ano, sob a supervisão das autoridades competentes. Sim, esse script recebeu dinheiro para comprar drogas no "Telegrama" e na "Torá", mas apenas para as pessoas que puderam ser identificadas.

De fato, quase todos os traficantes de drogas de Moscou estão queimando porque seu número de telefone geralmente não está em nenhuma fonte pública, mas mais cedo ou mais tarde eles venderão algo no Avito, para que você possa entender a localização aproximada dessas pessoas. A linha inferior é que os pontos vermelhos são onde as pessoas moram, e os pontos verdes são onde eles vão para que você saiba o que é. Essa era uma parte do algoritmo que previa a implantação de serviços de patrulha, mas esses caras de Moscou sempre tentam de alguma forma desaparecer na diagonal.

Eles acreditam que se viverem do canto superior esquerdo, devem ir para o canto superior direito e nunca serão encontrados lá. Estou lhe dizendo que, se você está tentando se esconder dos algoritmos onipresentes, a opção mais legal é mudar o modelo de comportamento: configure um "host" para randomizar visitas, bens e assim por diante. Sim, meu Deus, existem até algoritmos, plug-ins que alteram o tamanho do navegador em alguns pixels para que seja impossível assinar, contar a impressão digital do navegador e identificá-lo de alguma forma.

Eu tenho tudo. Se você tiver alguma dúvida, vamos lá. Aqui, há um link para a apresentação.

Pergunta da platéia (H): - Por favor, diga-me, do ponto de vista do uso da “Torá”, do ponto de vista do rastreamento de tráfego ... Você o recomenda?

É difícil esconder, mas você pode

AH: "Thor?" Não existe "Thor", de qualquer forma. É verdade que eu não sei como na Bielorrússia - na Rússia, em nenhum caso, não vá lá, porque quase a maioria dos "acenos de graça" verificados de repente adicionam alguns pacotes ao seu tráfego. Não sei quais, mas se você olhar: existem "nós" que marcam o tráfego - não está claro quem faz isso, para que fins -, mas alguém o marca no cabeçalho para que você possa entender mais tarde. Na Rússia, todo o tráfego agora é armazenado, mesmo que seja armazenado de forma criptografada, e todos os trolls do Spring Pack dizem que o tráfego criptografado é armazenado, mas permanece marcado, ou seja, não pode ser usado, não pode ser descriptografado ...

Z:

Z: - Na Europa, há muito que está armazenado, dez anos, provavelmente.

AH: - Sim, eu entendo. Todo mundo ri - como, você armazena https que são impossíveis de ler. Você não pode ler o conteúdo, mas pode entender de onde vieram os pacotes com certos algoritmos - pelo peso dos pacotes, pelo comprimento e assim por diante. E quando você tem todos os fornecedores ocultos, você tem, consequentemente, todo o equipamento de espinha dorsal e todos os passaportes ... Em geral, você entende do que estou falando?

Z: - Qual navegador você recomenda usar?

AH: "Para o Thor?"

Z: - Não, de jeito nenhum.

AH: - Bem, eu não sei. Na verdade, eu uso o Chrome, mas apenas porque o painel do desenvolvedor é o mais conveniente lá. Se de repente eu precisar ir a algum lugar, vou a um café. É verdade que não é necessário fazer login em um cartão SIM real.

Z:

Z: - Você falou sobre alguns alunos. Você ensina em algum lugar ou realiza alguns cursos?

AH: - Sim, temos um programa de mestrado em jornalismo de dados. Treinamos jornalistas para coletar dados, analisar - aqui eles fazem pesquisas periodicamente.

Nenhum aplicativo seguro

Z: - No Facebook, Vkontakte, não é seguro se comunicar com os amigos, para não receber publicidade contextual posteriormente. Como aumentar a segurança?

AH: - A questão é o que você considera um nível aceitável de segurança. Em princípio, a palavra "seguro" não é. A questão é o que você acha que é permitido. Alguns consideram aceitável trocar fotos íntimas pelo Facebook, e alguns agentes de inteligência acreditam que tudo o que foi dito pela boca, mesmo para a pessoa mais próxima, já é de fato inseguro. Se você não deseja que a rede social saiba algo sobre isso, então sim - é melhor não escrever sobre isso. Não conheço aplicativos seguros. Receio que eles não estejam lá. E isso é normal do ponto de vista de que qualquer proprietário de um aplicativo precisa monetizá-lo, mesmo que esse aplicativo seja gratuito ou algum tipo de mídia. Parece ser gratuito, mas ele ainda precisa viver de alguma coisa. Portanto, não há nada seguro. Você só precisa decidir por si mesmo, por assim dizer, o que mais lhe convém.

Z:

Z: - O que você usa?

AH: - Redes sociais?

Z: - Dos mensageiros.

AH: - Entre os mensageiros, eu uso o principal mensageiro de estado da Federação Russa - "Telegram".

Z:

Z: - "Viber". Ele está seguro?

AH: - Escute, eu não sou muito bom em mensageiros. Honestamente, não acredito em segurança, não acredito em nada, porque provavelmente seria muito estranho. Embora o Telegram seja como código aberto, e seus algoritmos de criptografia são divulgados. Mas isso também é uma coisa tão complicada, porque o cliente de código aberto está lá e ninguém viu os servidores. Acho que não: há muitos spams, bots e assim por diante no Viber. Figos sabe. Parece-me que tudo isso não funciona muito bem.

Quem é mais perigoso - corporações ou estado?

Anfitrião (Q): - E eu tenho uma pergunta para você. Olha, você falou sobre isso algumas vezes de passagem - que o estado ... Dados em excesso não são muito bons ... Uma empresa possui dados em excesso. Bem, é apenas a vida, hein? Então, quem tem mais medo - corporações ou Estado? ?

:

: – . . . , , , ? – . , - . , – - . , ( ): - - «», , Api VK. , , , , , … , . , . , - - .

«»: , - 20, 25 , . , , . … , , – - …

: – , , ? ?

: – , , , - . , «» . , . , , , , «» ( , «» , ) – , .

- , . . , «», , , – , «».

,

: – , , , . , . . ?

:

: – . . , , 15-20 % , — . - 7-8 % , , 5 , . , .

: , . , , . : . — , . - , , . , , .

— 5-7 . , : « ». , , . , - - , .

,

: – , , « », ?

:

: – , — . , , . , , … , , — , , (, , — ); , .

, 5 - , — . , - «» , , , . , , . , - .

«» –

: – . , «» , «» «», «» . , , , , ?.. ?

:

: – . «», , , . , , . «»… , . .

— «». , «» , , GDPR . — , , , «» . , .

: – . . , . , , - ?.. , , «»: …

, ?

: – , - . , . «» . -, -… «» , «», , , .

: – ?

:

: – ? Sim - . , - VPN -. , , , , - . , , . , - , .

: – ?

: - , . - «», , - . IP- : IP-, , — . , , .

, 100%,

: – , : «» , …

: – - : ? «» «» - , , — , GDPR . , , . , « »; . , , - , .

: – e-mail , , …

: – , , . , , . , «» : «», , , .

, - «» , . , . , . .

: – . ? .

:

: – . . , . – - e-mail' , – . , . , , - -. .

– «», , , . «», , . . «» , . . , , , , . – . , – , 15 , - , - .

?

: – . , , , , . , - . , , … : – , – - …

: – !

:

: – . : , .

: – . . «» . «» - , - . , . , , - , . , . .

«» : , , , . , , – , , , , . , , .

, . , . – «», , . : , - – .

, – , - , . , . , , : , , , , . , . , .

, – , . -. - .

: – , ? . , . , -…

: – .

: – , «» ?

: – - : , « – , , «». : «Hello, -, !» . , . - . . .

VPN?

: – , , . ?

:

: – – , . --. . – , , , - , – - . . - , , - .

, , , , ( , , ) «» , . , . . - - … VPN - . ( , ), VPN', , VPN, , . VPN .

, . VPN , azino777, . , , , VPN- . , .

: – , … , , «» , ( , ) . ?

: – . , -, , -, , «» , , . , - , end-to-end , , end-to-end, - -. , , , , - - .

«» , : , . «» , … () – . ! .

: , ,

: – , VPN (, VPN ). . , . - - , , ( , , , ): «, . – ». , , - , ?

:

: – , .

: – , – , , , . . : « !» ?

: – , , . – - . : , – , . , , …

, , , : , , , . , , – . (, ) – . , , , . . , , , .

, , . . (, ), «70 » (- ); , . : , , , , , . , , . , -, .

,

, : , – . «» , . «», – , , . , , , , , – .

– , -; – , (, – ). , – , , , … , , , , , – . , , – , , , – « » .

, . , , , . [ ] , – , . : -, , ; . ? : – , , . - : – . , « ».

– , . ( 50 ) – - , , , , . , – , : «, ? ? ». . , , , , : «! Social Data Hub 10 , – - - »! - , ! .

?

, - «» . , , . – , 15 . , , . – ; . , , : . , - , - . – , - , - .

, , , , … , «» ( , «» , , ) «» , , - , . , .

: – , , . , , , , -, , , , . , , – , , … , – , , , ?

?

: – … : ! -. – -. – , , , , , , . -; , ( ); – , - .

, , - - : - , - , , gmail', . , , , … – -… , , , – , . .

– !

. – : , USB, ; – , . , , . «» : , - - , – «, !» : «, »!

« , »

, , , , . , ( « , »), , , , - , - .

( ), , , ; , -. 100 % – , - 95 100 – «» . – , , . , - , .

: – – . , , .

, ,

: – . : ( ). 100 . GDPR 15 – , , , . . - , . 98 % ( , ), 2 % , .

( , , – ). , : – , . , , . , , , , … , , .

, , , , , , , – 2 % - . « -». .

–

: – . , , … , , , , , … , . : (- ), . , « » , ( ). , , : , ?

:

: – . . … , , , .

: – !

: – - .

: – , , . !

:

: – . « » . . , , , , … , 95 100 – , - . . , – . , . , - . , . , - .

: – .

:

: – --, … . , , , , : « , ». : « ». , , – . : , , , - , , – .

, «», . . – - . ? , «-» ? . ? , - . – , , – , , - .

: – . , ?

:

: – , . , . , . , , , - – , - … ? . , . , , . , , .

: – , (, ) , - , , .

: – , «-». , .

: – , , .

:

: – . . , , , . . . – : « , , ». - , … , .

: –

: – . , – 15 … , . ? ?

: – : . . , «» - « », . , «» , , . , . , , , – . «» , : – .

: – . , ?

:

: – , , , , . , , . , - , , . - .

, . , 5 . , , . , , , .

, , . , . - – , . , . Obrigada

Um pouco de publicidade :)

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando aos seus amigos o

VPS baseado em nuvem para desenvolvedores a partir de US $ 4,99 , um

analógico exclusivo de servidores básicos que foi inventado por nós para você: Toda a verdade sobre o VPS (KVM) E5-2697 v3 (6 núcleos) 10GB DDR4 480GB SSD 1Gbps de 10GB de US $ 19 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato no data center Equinix Tier IV em Amsterdã? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?