Darren Kitchen: Boa tarde, estamos à margem da conferência DefCon no pavilhão do grupo de hackers Hack 5, e quero apresentar um dos meus hackers favoritos, DarkMatter, com seu novo desenvolvimento chamado WiFi Kraken.

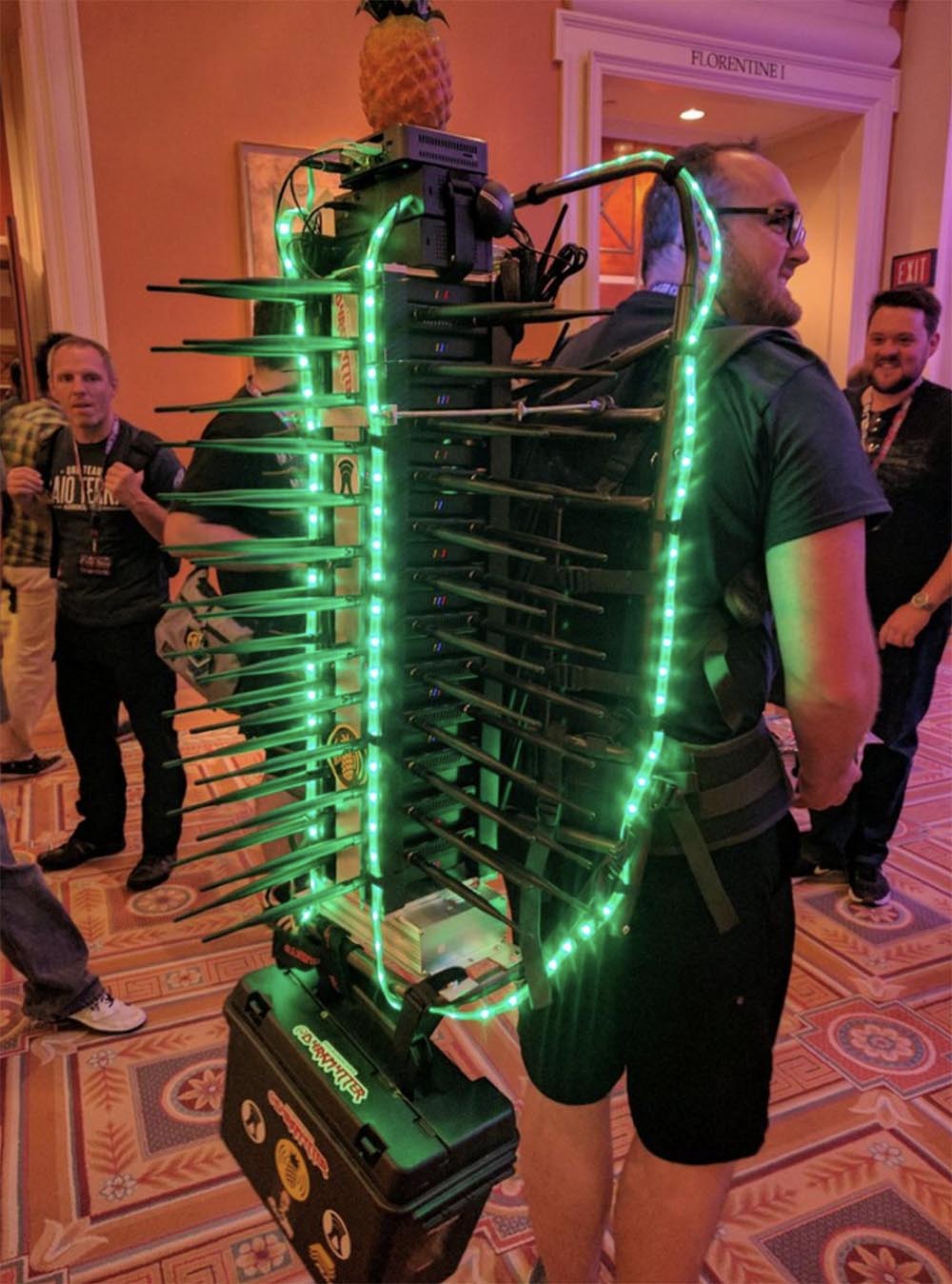

A última vez que nos conhecemos, você tinha uma mochila enorme com um “Cactus” coberto com um abacaxi e, em geral, era uma loucura!

Nota do tradutor: Mike colocou um abacaxi real em seu dispositivo Cactus - uma dica do WiFi Pineapple, um dispositivo hacker para interceptar comunicações sem fio, veja a foto da conferência BlackHat-2017.

Mike Spicer: Sim, tempos absolutamente loucos! Portanto, este projeto é executado sob a hashtag WiFi Kraken e representa uma nova geração de tecnologia no campo de monitoramento de redes sem fio. Quando criei o WiFi Cactus, adquiri muitas habilidades e decidi dar vida a esse conhecimento, usando-o para atingir objetivos práticos em um novo projeto. Hoje eu apresento a Kraken!

Darren Kitchen: e o que é esse Kraken? Para que serve e qual é o objetivo deste desenvolvimento?

Mike Spicer: o objetivo é conseguir capturar todos os dados de uma só vez, todos os 50 canais de comunicação sem fio Wi-Fi na faixa de 2,4 a 5 gigahertz e ao mesmo tempo.

Darren Kitchen: por que você não usa apenas um canal de rádio para interceptar todos os dados?

Nota do tradutor: Mike Spicer é o criador do WiFi Cactus, um dispositivo para monitorar 50 canais sem fio usados por dispositivos móveis localizados em um raio de 100 m. O WiFi Cactus foi apresentado pela primeira vez ao público na conferência BlackHat em 27 de julho de 2017. Link da fonte:

https: //blog.adafruit.com/2017/08/02/wificactus-when-you-need-to-know-about-hackers-wearablewednesday/

Mike Spicer:

Mike Spicer: Isso já é bastante problemático. Veja a situação em que estamos agora - nesta sala, pode haver facilmente de 200 a 300 pessoas com vários dispositivos que se comunicam em diferentes canais. Se eu ouvir apenas um canal, posso pular algumas informações importantes transmitidas naquele momento em outro canal. Se você tentar ouvir todos os canais, precisará gastar muito tempo pulando de um canal para outro. O Cactus resolve esse problema, permitindo que você escute todos esses canais simultaneamente.

Darren Kitchen: que problemas Kraken enfrentou?

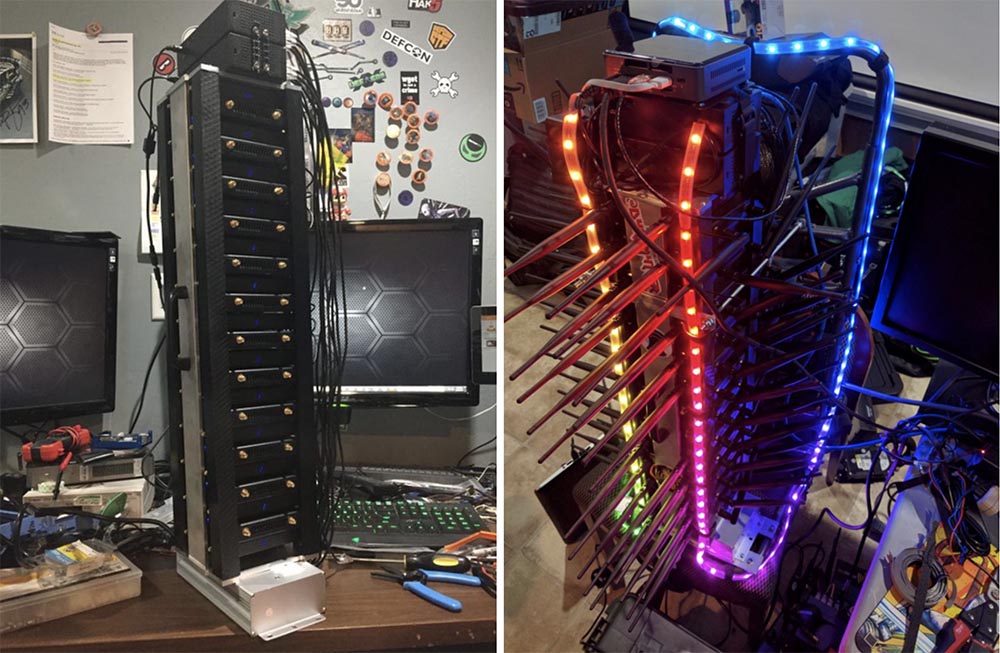

Mike Spicer: Um dos maiores problemas foi a porta Ethernet de 100 megabits, que eu conectei ao meu dispositivo e cuja largura de banda não era adequada para mim. Quando você tem 2 rádios com 300 megabits usando módulos de rádio finais 802.11, enviar muitos dados limita significativamente a largura de banda. Então, eu queria expandir o canal de transmissão / recepção. Na próxima versão do Cactus, mudei de um switch de 100 megabytes para um gigabit, o que aumentou a taxa de transferência em 10 vezes.

Em Kraken, usei uma abordagem completamente nova - eu me conecto diretamente ao barramento PCI Express.

Darren Kitchen: Sobre a PCIE - Vejo aqui um monte de módulos de rádio dos quais se destacam esses cantos da antena de alumínio.

Mike Spicer: Sim, esta é uma solução interessante de engenharia baseada em peças compradas na Amazon. Eu tive que me atormentar com o gerenciamento de cabos e pintar as antenas de preto com uma lata de spray em aerossol.

A base são os adaptadores de processador sem fio para dispositivos Android MediaTek MT 6752, e o mais interessante é o uso do driver do kernel Linux. Isso significa que eu posso monitorar canais, injetar dados, fazer todas as coisas interessantes que os hackers gostam de fazer com placas sem fio.

Darren Kitchen: sim, vejo aqui 11 cartões para comunicação sem fio B, G, A, C.

Mike Spicer:

Mike Spicer: na faixa de 2,4 a 5 GHz, 20 e 40.

Darren Kitchen: menos vinte e mais quarenta. Assim, podem ser utilizados vários intervalos de comunicação e combinações dos mesmos. É sobre isso que já conversamos quando discutimos o uso de um scanner de rádio que salta em diferentes canais de rádio. Você ouve o canal 1 e perde tudo o que acontece naquele momento no canal 6, ouve o canal 2 e perde o resto, e assim por diante. Diga-me, quantas combinações de frequências, canais e faixas o seu dispositivo pode processar simultaneamente?

Mike Spicer: de acordo com cálculos recentes, o número de canais monitorados simultaneamente é de 84. Talvez alguém possa monitorar mais canais, mas as combinações que utilizo fornecem esse número. No entanto, este projeto permite ouvir apenas 14 deles, quase tanto quanto o Cactus permite, mas um pouco menos. Espero poder aplicar em Kraken algumas das soluções da Cactus que a tornarão mais eficientes.

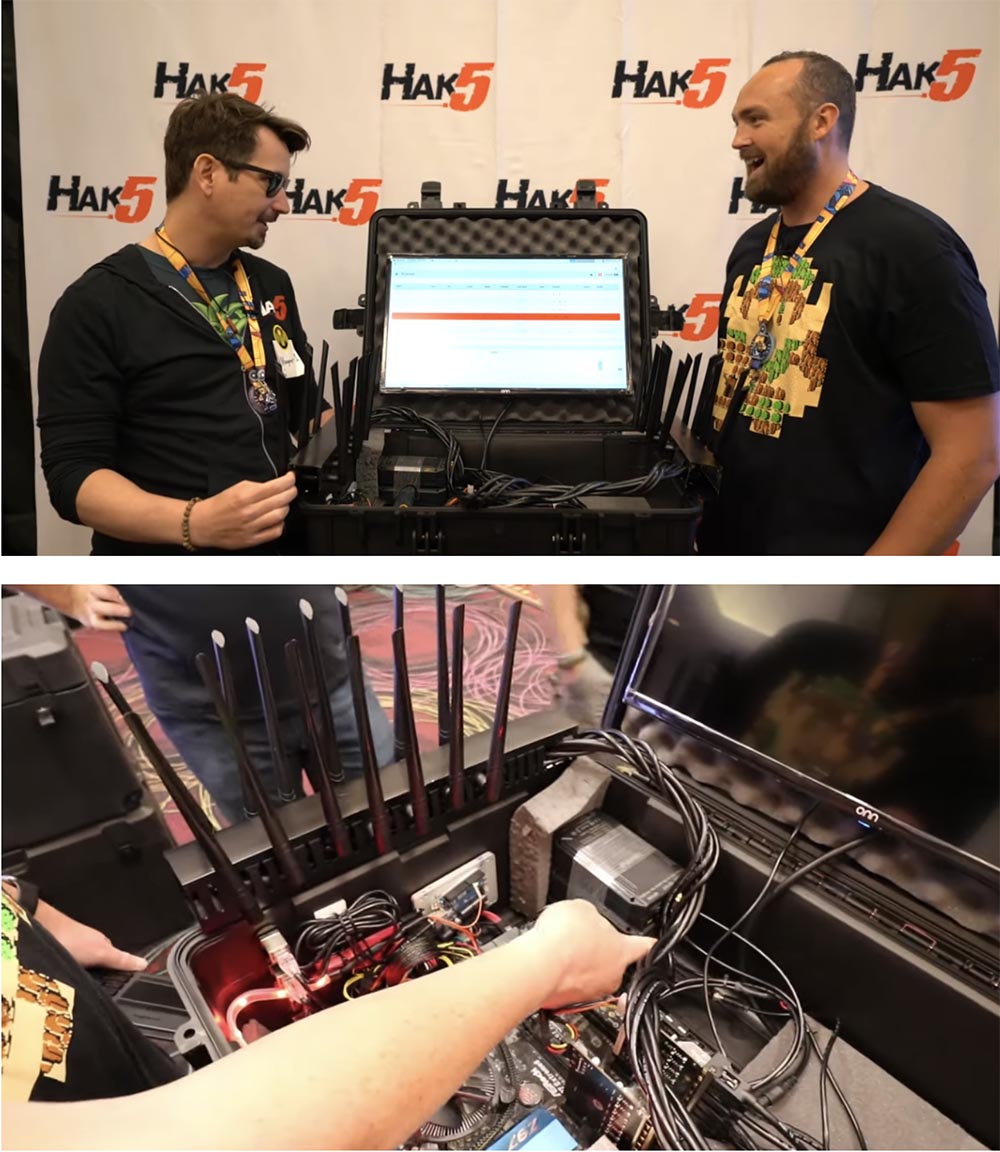

Darren Kitchen: conte-nos o que você usa para capturar?

Mike Spicer: Eu uso o software Kismet - este é um detector de rede, analisador de pacotes e sistema de detecção de intrusão para LANs sem fio 802.11. Este é um software universal incrível que me permite realizar quase todos os projetos para DefCon, superstível e com uma interface de usuário da web. Ele pode digitalizar redes sem fio, relatar o que está acontecendo lá, por exemplo, agora você vê uma linha vermelha na tela do monitor, o que significa que os dispositivos do usuário estão naquele momento em que o aperto de mão. Este software processa os dados de rádio em tempo real. Um dos problemas que consegui resolver com a ajuda deste software neste dispositivo foi a visualização de dados em tempo real, ou seja, posso ver no monitor o que está acontecendo com a rede sem fio no momento.

Darren Kitchen:

Darren Kitchen: e para isso você não precisa colocar sua mochila com um "Cactus". Então, o que exatamente está na caixa preta de Kraken?

Mike Spicer: Basicamente, este é um conjunto de cartões para comunicação sem fio com USB3.0, porque eu me conecto diretamente ao barramento PCIE.

Darren Kitchen: ou seja, você está usando um computador real com uma placa-mãe ATX. Isso é muito semelhante à versão alfa do dispositivo usado há muitos anos, consistindo em 6 placas com USB 2.0, onde a placa-mãe ATX com 14 portas USB foi usada e foi necessário adicionar um adaptador USB para trabalhar com placas PCIE. Houve problemas de largura de banda. O que está instalado neste dispositivo? Eu vejo o Intell.

Mike Spicer: sim, ele usa o processador Intell i5, quarta geração, nada caro, eu peguei o que tinha. Eu tenho uma placa-mãe sobressalente comigo; portanto, se algo quebrar, eu a substituirei, para estar pronto para corrigir possíveis problemas. Usei para Kraken'a o recheio barato e mais acessível a partir de peças acabadas. Este não é um gabinete Pelican, usei o que a Condição 1 chamou, este gabinete é sólido e custa US $ 150 mais barato que um Pelican. Todo esse dispositivo me custou menos de US $ 700.

Darren Kitchen: e por 700 dólares, você fez um ótimo sniffer para redes sem fio, que podem ser muito mais do que um único rádio. Como você abordou a solução para o problema da largura de banda abandonando o uso de abacaxi?

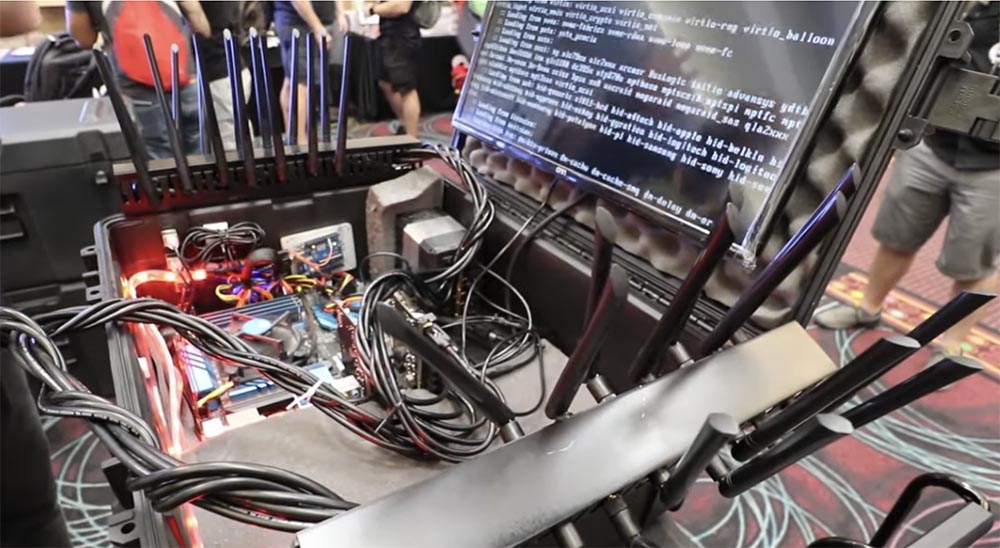

Mike Spicer: Agora temos dois USB3.0, e vou dizer algo sobre a placa-mãe. Se você olhar aqui, poderá ver o único hub USB raiz equipado com um barramento, para que tudo passe por uma porta USB de 5 gigabit. Isso é muito conveniente, pois é o mesmo que ter 250 dispositivos conectados ao mesmo barramento, mas não é nada legal em termos de largura de banda. Portanto, encontrei essas placas PCIE USB de 7 portas com uma largura de banda de 5 gigabytes cada e as combinei em um canal comum com uma grande largura de banda de cerca de 10 gigabits por segundo através de um barramento PCIE.

O próximo gargalo é um SSD usado com SATA de 6 gigabytes; portanto, em média, eu tenho 500 megabytes por segundo ou 4 gigabytes.

Darren Kitchen: e você também falou sobre como nomear seu discurso.

Mike Spicer: Chamei de "Eu sei o que você fez no verão passado - três anos de monitoramento de redes sem fio DefCon".

Darren Kitchen: e qual tráfego, quais dados você monitorou nas últimas três conferências da DefCon?

Mike Spicer: A coisa mais interessante que descobri é o vazamento da API. Havia dois casos assim, um vazamento veio da empresa norueguesa met.no, desenvolvedora do aplicativo de previsão do tempo WeatherAPI e relacionada à hora do nascer e do pôr do sol. Esse aplicativo enviou uma solicitação HTTP em que latitude e longitude foram os principais parâmetros do vazamento, por isso é completamente inofensivo.

Darren Kitchen: ou seja, qualquer pessoa com o endereço MAC de um telefone único pode interceptar esse pedido ...

Mike Spicer: Sim, e digite seus dados para alterar a hora do nascer do sol.

Darren Kitchen: oops!

Mike Spicer: É isso mesmo, opa ... Encontrei outro aplicativo weather.com semelhante que faz a mesma coisa, é um widget da área de trabalho da ZTE e, quando o encontrei, eles explodiram meu cérebro.

Darren Kitchen: bem, sim, eles têm uma abordagem compreensível - por que se preocupar com a disponibilidade de HTTP, são apenas dados meteorológicos, nenhuma informação privada ...

Mike Spicer: sim, mas o fato é que, durante a instalação, a maioria desses aplicativos é solicitada a permitir acesso a informações sobre sua localização e você lhes dá essa oportunidade, garantindo que seus dados pessoais estejam seguros. De fato, o vazamento de informações através do HTTP pode minar completamente sua confiança nessas APIs.

Darren Kitchen:

Darren Kitchen: você deveria ter visto um monte de dispositivos únicos aqui!

Mike Spicer: Sim, existem muitos dispositivos na rede sem fio! Durante o DefCon anterior, o Kismet "colocou" o servidor porque estava processando dados de um número louco de dispositivos que estavam simultaneamente na rede WiFi. O número de dispositivos registrados na rede atingiu 40 mil! Nunca me envolvi em contar o número total de dispositivos únicos que levei, porque é como olhar para as profundezas de uma toca de coelho sem fim.

Darren Kitchen: Bem, sim, você ainda está na DefCon! Aqui MDK3, MDK4 são lançados, um monte de endereços MAC são exibidos, etc.

Mike Spicer: sim, quando as pessoas começam a operar seus microcontroladores ESP32 ao mesmo tempo, o inferno começa.

Darren Kitchen: existe alguma informação sobre o Kraken no GitHub ou no seu blog?

Mike Spicer: sim, carreguei o código, porque quando fiz uma análise dos dados recebidos, o Wireshark não conseguiu lidar com isso, porque quando você tem um arquivo de tamanho de 2,3,5 Gb e deseja examinar a solicitação HTTP, é obrigado a aguarde 30 minutos. Sou um cara solitário que simplesmente analisa o tráfego e não tenho uma equipe para fazer isso por mim, por isso tenho que fazer meu trabalho da maneira mais eficiente possível. Eu olhei para várias ferramentas, conversei com desenvolvedores comerciais, mas seus produtos não atendiam às minhas necessidades. É verdade que havia uma exceção - o programa de mineração de rede, desenvolvido pelo grupo NETRESEC. Há três anos, o desenvolvedor me deu uma cópia gratuita desse código, enviei meus comentários, atualizou o software e agora o programa funciona perfeitamente, fornecendo processamento de não todos os pacotes de rede, mas apenas os que são transmitidos sem fio.

Ele divide automaticamente o tráfego em partes e mostra arquivos DNS, HTTP, de qualquer tipo que podem ser remontados. Esta é uma ferramenta forense de computador que pode se aprofundar nas aplicações.

Esse programa funciona bem com arquivos grandes, mas eu ainda executei conjuntos de consultas personalizadas nele e ainda precisava descobrir todos os SSIDs usados na rede sem fio DefCon. Então, escrevi meu próprio instrumento chamado Pcapinator, que apresentarei na sexta-feira durante minha apresentação. Também publiquei na minha página em github.com/mspicer, para que você possa verificar seu desempenho.

Darren Kitchen:

Darren Kitchen: a discussão e o teste conjuntos de nossos produtos são ótimos, uma das principais características da nossa comunidade.

Mike Spicer: sim, eu adoro quando as pessoas me dizem: “O que você acha disso ou daquilo?”, E eu respondo: “Não, pessoal, eu nunca pensei em algo assim, essa é uma ótima ideia!” . Assim como no Kraken, minha ideia era apenas colar todas essas antenas aqui, ligar o sistema e colocá-lo em algum lugar no canto por 6 horas até a bateria acabar e pegar todas as redes Wi-Fi locais. traficar

Darren Kitchen: bom , estou muito feliz em conhecê-los, e vocês vêm ao Hack 5 para ver o que Mike fez por todos nós!

Um pouco de publicidade :)

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando aos seus amigos o

VPS baseado em nuvem para desenvolvedores a partir de US $ 4,99 , um

analógico exclusivo de servidores básicos que foi inventado por nós para você: Toda a verdade sobre o VPS (KVM) E5-2697 v3 (6 núcleos) 10GB DDR4 480GB SSD 1Gbps de 10GB de US $ 19 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato no data center Equinix Tier IV em Amsterdã? Somente temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?