Imagine essa situação. Manhã fria de outubro, instituto de design no centro regional de uma das regiões da Rússia. Alguém do departamento de pessoal vai para uma das páginas de vagas no site do instituto, publicada alguns dias atrás, e vê uma foto de um gato lá. A manhã rapidamente deixa de ser entediante ...

Neste artigo, Pavel Suprunyuk, diretor técnico do departamento de auditoria e consultoria do Group-IB, fala sobre o lugar que os ataques de engenharia social ocupam em projetos práticos de avaliação de segurança, que formas incomuns eles podem assumir e como se proteger de tais ataques. O autor esclarece que o artigo é de natureza geral, no entanto, se algum aspecto interessar aos leitores, os especialistas do Grupo-IB responderão prontamente às perguntas dos comentários.

Parte 1. Por que tão sério?

De volta ao nosso gato. Depois de algum tempo, o departamento de pessoal exclui a foto (as capturas de tela aqui e abaixo são parcialmente retocadas para não revelar nomes reais), mas retorna teimosamente, é excluída novamente e isso acontece várias vezes. O departamento de pessoal entende que o gato tem as intenções mais sérias, ele não quer ir embora e pede ajuda de um programador da Web - a pessoa que criou o site e o entende, e agora o administra. O programador visita o site, remove o gato irritante mais uma vez, revela que ele foi colocado em nome do próprio departamento de pessoal e assume que a senha do departamento de pessoal vazou para alguns hooligans da rede e a altera. O gato não aparece mais.

O que realmente aconteceu? Em relação ao grupo de empresas onde o instituto pertencia, os especialistas do Group-IB realizaram testes de penetração em um formato próximo ao Red Teaming (em outras palavras, isso é uma imitação de ataques direcionados à sua empresa usando os métodos e ferramentas mais avançados do arsenal de grupos de hackers). Conversamos em detalhes sobre o Red Teaming

aqui . É importante saber que, ao realizar esse teste, uma ampla gama de ataques, desde os pré-acordados, incluindo a engenharia social, pode ser usada. É claro que o próprio posicionamento do gato não era o objetivo final do que está acontecendo. E havia o seguinte:

- O site do Instituto estava hospedado em um servidor na própria rede do Instituto, e não em servidores de terceiros;

- encontrou vazamento da conta do departamento de pessoal (arquivo de log de mensagens na raiz do site). Era impossível administrar o site com esta conta, mas era possível editar as páginas do trabalho;

- alterando as páginas, você pode colocar seus scripts em JavaScript. Geralmente eles tornam as páginas interativas, mas nessa situação com os mesmos scripts, foi possível roubar do navegador do visitante o que distinguia o departamento de recursos humanos do programador e o programador do visitante comum - o identificador da sessão no site. O gato era um gatilho de ataque e uma imagem para atrair atenção. Na linguagem de marcação HTML dos sites, era assim: se você baixou uma imagem, o JavaScript já foi executado e o identificador da sessão, juntamente com as informações sobre o navegador e o endereço IP, foi roubado.

- Com o identificador roubado da sessão do administrador, era possível obter acesso total ao site, colocar páginas executáveis na linguagem PHP e, portanto, obter acesso ao sistema operacional do servidor e, em seguida, à própria rede local, que era um objetivo intermediário importante do projeto.

O ataque terminou com sucesso parcial - o identificador da sessão do administrador foi roubado, mas estava vinculado a um endereço IP. Não conseguimos contornar isso, não pudemos aumentar os privilégios no site para os do administrador, mas melhoramos nosso humor. O resultado final foi finalmente obtido em outra parte do perímetro da rede.

Parte 2. Estou escrevendo para você - o que é mais? E eu estou ligando e andando pelo seu escritório, largando drives flash

O que aconteceu na situação com o gato é um exemplo de engenharia social, embora não muito clássico. Na verdade, houve mais eventos nessa história: havia um gato, um instituto, um departamento de pessoal e um programador, mas também houve e-mails com perguntas esclarecedoras que supostamente foram escritas por “candidatos” ao próprio departamento de pessoal e ao programador pessoalmente para provocar eles vão para a página do site.

Falando em cartas. O e-mail comum - provavelmente o principal veículo da engenharia social - não perde sua relevância há algumas décadas e às vezes leva às consequências mais incomuns.

Costumamos contar a seguinte história em nossos eventos, pois é muito reveladora.

Geralmente, com base nos resultados de projetos com engenharia social, compilamos estatísticas que, como você sabe, são secas e chatas. Tantos por cento dos destinatários abriram o anexo da carta, muitos seguiram o link, mas esses três geralmente digitaram seu nome de usuário e senha. Em um projeto, recebemos mais de 100% da entrada de senha - ou seja, ficou mais do que enviamos.

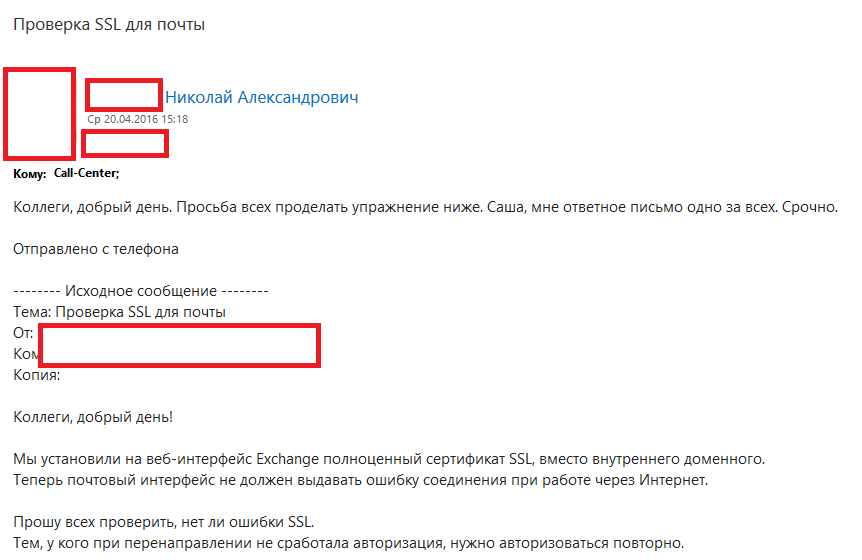

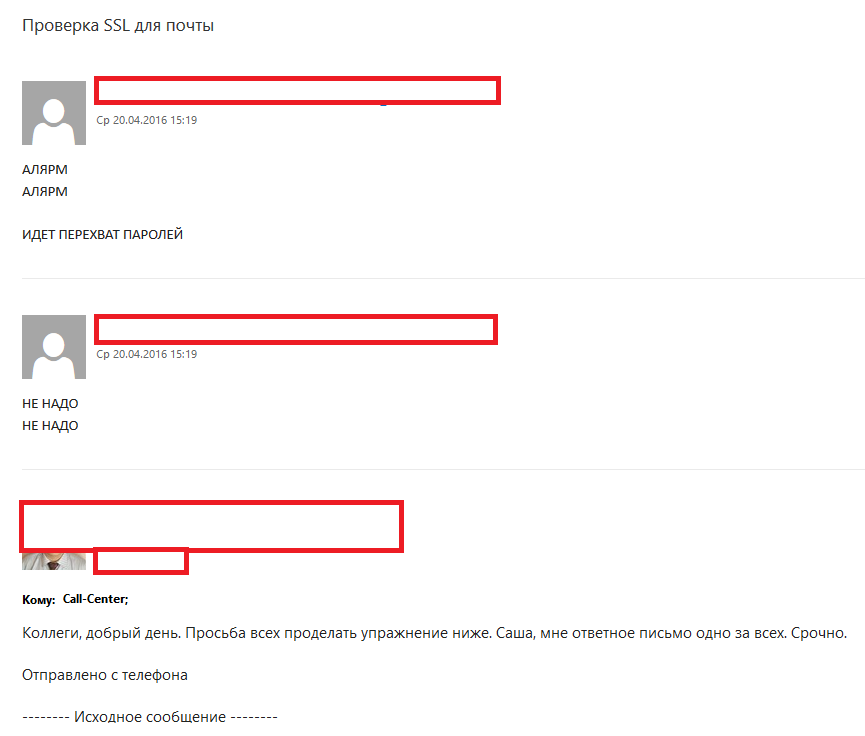

Aconteceu assim: um e-mail de phishing foi enviado, supostamente da empresa estatal CISO, exigindo "testar urgentemente as alterações no serviço de correio". A carta caiu na cabeça de uma grande unidade envolvida em suporte técnico. O líder foi muito diligente na execução de ordens das altas autoridades e a enviou a todos os subordinados. O call center em si era bastante grande. Em geral, situações em que alguém envia e-mails de phishing "interessantes" para seus colegas e eles se deparam também são uma ocorrência bastante comum. Para nós, esse é o melhor feedback sobre a qualidade de escrever uma carta.

Um pouco depois, chegamos ao núcleo (a carta foi retirada em uma caixa de correio comprometida):

Esse sucesso do ataque foi causado pelo fato de a lista de email usar várias falhas técnicas no sistema de email do cliente. Foi configurado de tal maneira que era possível enviar cartas em nome de qualquer remetente da própria organização sem autorização, mesmo da Internet. Ou seja, você pode fingir ser o CISO, ou o chefe do suporte técnico, ou outra pessoa. Além disso, a interface do correio, observando cartas do domínio "próprio", substituiu cuidadosamente uma fotografia do catálogo de endereços, o que agregou naturalidade ao remetente.

Na verdade, esse ataque não se aplica a tecnologias particularmente sofisticadas; é uma operação bem-sucedida de uma falha muito básica nas configurações de correio. Ela entende regularmente recursos especializados de TI e segurança da informação, mas, no entanto, ainda existem empresas com tudo isso. Como ninguém está inclinado a verificar minuciosamente os cabeçalhos de serviço do protocolo de email SMTP, a mensagem geralmente é verificada quanto a "perigo" pelos ícones de aviso da interface de email, que nem sempre refletem toda a imagem.

Curiosamente, essa vulnerabilidade funciona em uma direção diferente: um invasor pode enviar um email em nome da sua empresa para um destinatário externo. Por exemplo, ele pode falsificar uma fatura para pagamento regular em seu nome, especificando outras pessoas em vez de seus detalhes. Se você não considerar as questões antifraude e descontar dinheiro, essa é provavelmente uma das maneiras mais fáceis de roubar dinheiro usando a engenharia social.

Além de roubar senhas por meio de phishing, um clássico dos ataques sociotécnicos é a distribuição de anexos executáveis. Se esses investimentos superarem todas as medidas de segurança que as empresas modernas geralmente possuem, será formado um canal para acesso remoto ao computador da vítima. Para demonstrar as consequências de um ataque, o controle remoto resultante pode ser desenvolvido para acessar informações sensíveis. Vale ressaltar que a grande maioria dos ataques que assusta todos na mídia começa exatamente dessa maneira.

Em nosso departamento de auditoria, por uma questão de interesse, consideramos estatísticas aproximadas: qual é o valor total dos ativos das empresas às quais obtivemos acesso no nível de “Administrador de Domínio” principalmente devido a phishing e envio de investimentos executados? Este ano alcançou aproximadamente 150 bilhões de euros.

É claro que enviar e-mails provocativos e publicar fotos de gatos em sites não são as únicas formas de engenharia social. Nesses exemplos, tentamos mostrar a diversidade de formas de ataque e suas conseqüências. Além das cartas, um invasor em potencial pode fazer chamadas para obter as informações necessárias, dispersar a mídia (por exemplo, unidades flash) com arquivos executáveis no escritório da empresa de destino, conseguir um emprego como estagiário, obter acesso físico à rede local sob o disfarce de um instalador de câmera de CFTV. A propósito, tudo isso são exemplos de nossos projetos concluídos com sucesso.

Parte 3. Doutrina é luz, e não aprendida é escuridão

Surge uma pergunta razoável: bem, existe engenharia social, parece perigosa, mas o que as empresas devem fazer com tudo isso? O capitão se apressa para ajudar: Evidência: você precisa se defender e de uma maneira abrangente. Parte da proteção terá como objetivo já se tornar medidas clássicas de segurança, como meios técnicos de proteção de informações, monitoramento, suporte organizacional e legal de processos, mas a parte principal, em nossa opinião, deve ser direcionada para direcionar o trabalho com os funcionários como o elo mais fraco. Afinal, não importa o quanto você fortaleça o equipamento ou escreva regulamentos rígidos, sempre haverá um usuário que abrirá uma nova maneira de quebrar tudo. Além disso, nem regulamentos, nem equipamentos acompanharão o ritmo da criatividade do usuário, principalmente se um invasor qualificado o informar.

Antes de tudo, é importante educar o usuário: explicar que, mesmo em seu trabalho rotineiro, podem surgir situações relacionadas à engenharia social. Para nossos clientes, costumamos realizar cursos de higiene digital, um evento que ensina habilidades básicas para combater ataques em geral.

Posso acrescentar que uma das melhores medidas de proteção não será a memorização das regras de segurança da informação, mas uma avaliação um pouco desapegada da situação:

- Quem é meu interlocutor?

- De onde veio a oferta ou o pedido dele (nunca aconteceu antes e agora aparece)?

- O que é incomum nesta consulta?

Mesmo um tipo incomum de fonte de letra ou um estilo de fala incomum para o remetente pode desencadear uma cadeia de dúvidas que interromperá o ataque. As instruções prescritas também são necessárias, mas funcionam de maneira diferente, embora não possam especificar todas as situações possíveis. Por exemplo, os administradores de SI escrevem para eles que você não pode inserir sua senha em recursos de terceiros. E se a senha perguntar "seu", recurso de rede "corporativo"? O usuário pensa: “Já existem duas dúzias de serviços com uma única conta em nossa empresa, por que não aparece outra?” Outra regra é a seguinte: um fluxo de trabalho bem organizado também afeta diretamente a segurança: se um departamento vizinho solicitar informações sobre você somente por escrito e somente através do seu líder, uma pessoa “de um parceiro de confiança da empresa” não poderá solicitá-la por telefone - será um absurdo para você. É especialmente importante ter cuidado se o seu interlocutor exigir fazer tudo agora, ou "o mais rápido possível", como está na moda escrever. Mesmo no trabalho normal, essa situação geralmente não é saudável e, nas condições de possíveis ataques, é um forte gatilho. Não há tempo para explicar, execute meu arquivo!

Percebemos que os usuários, como lendas de um ataque sociotécnico, estão sempre sujeitos a tópicos relacionados ao dinheiro de uma forma ou de outra: a promessa de promoções, preferências, presentes, além de informações supostamente feitas por fofocas e intrigas locais. Em outras palavras, os banais "pecados mortais" funcionam: uma sede de lucro, ganância e curiosidade excessiva.

Um bom treinamento deve sempre incluir prática. Aqui, especialistas em testes de penetração podem ajudar. A próxima pergunta: o que e como vamos testar? No Grupo-IB, oferecemos a seguinte abordagem - selecione imediatamente o foco do teste: avalie a prontidão para ataques apenas pelos próprios usuários ou verifique a segurança da empresa como um todo. E para testar usando métodos de engenharia social, simulando ataques reais - ou seja, com o mesmo phishing, enviando documentos executáveis, chamadas e outras técnicas.

No primeiro caso, o ataque é cuidadosamente preparado em conjunto com os representantes do cliente, principalmente com seus especialistas em TI e segurança da informação. Lendas, ferramentas e técnicas de ataque são consistentes. O próprio cliente fornece grupos de foco e listas de usuários para o ataque, que incluem todos os contatos necessários. Exceções são criadas nos meios de proteção, uma vez que mensagens e cargas executáveis precisam necessariamente chegar ao destinatário, porque em um projeto como esse, apenas a reação das pessoas é de interesse. Opcionalmente, você pode colocar marcadores no ataque, segundo os quais o usuário pode adivinhar que esse é o ataque - por exemplo, você pode cometer alguns erros de ortografia nas mensagens ou deixar imprecisões na cópia da identidade corporativa. No final do projeto, obtemos as próprias "estatísticas secas": quais grupos de foco e em que medida reagiram aos cenários.

No segundo caso, o ataque é realizado com zero conhecimento inicial, o método da “caixa preta”. Coletamos independentemente informações sobre a empresa, seus funcionários, o perímetro da rede, criamos lendas para ataques, selecionamos métodos, procuramos os possíveis meios de proteção usados na empresa de destino, adaptamos ferramentas e escrevemos scripts. Nossos especialistas usam os métodos clássicos de inteligência de código aberto (OSINT) e o produto desenvolvido pelo Group-IB - Threat Intelligence, um sistema que, ao se preparar para phishing, pode atuar como um agregador de informações sobre uma empresa por um longo período, incluindo o uso de informações classificadas. . Obviamente, para que o ataque não se torne uma surpresa desagradável, seus detalhes também são consistentes com o cliente. Acontece um teste de penetração completo, mas será baseado em engenharia social avançada. Uma opção lógica nesse caso é o desenvolvimento de um ataque dentro da rede, até a obtenção dos mais altos direitos em sistemas internos. A propósito, de maneira semelhante, usamos ataques sociotécnicos no

Red Teaming e em alguns testes de penetração. Como resultado, o cliente receberá uma visão independente e abrangente de sua segurança contra um certo tipo de ataque sociotécnico, além de uma demonstração da eficácia (ou vice-versa, ineficiência) da linha de defesa integrada contra ameaças externas.

Recomendamos esse treinamento pelo menos duas vezes por ano. Em primeiro lugar, qualquer empresa tem uma rotatividade de pessoal e a experiência anterior é gradualmente esquecida pelos funcionários. Em segundo lugar, os métodos e técnicas de ataque estão mudando constantemente e isso leva à necessidade de adaptar processos de segurança e equipamentos de proteção.

Se falamos sobre medidas técnicas para proteger contra ataques, as seguintes ajudas são as mais extensas:

- A presença de autenticação de dois fatores obrigatória nos serviços publicados na Internet. Lançar esses serviços em 2019 sem sistemas de logon único, sem proteção por senha e autenticação de dois fatores em uma empresa com o tamanho de várias centenas de pessoas é o equivalente a uma chamada aberta "me interrompa". A proteção adequadamente implementada tornará impossível o uso rápido de senhas roubadas e dará tempo para eliminar as consequências de um ataque de phishing.

- Monitorando o controle de acesso, minimizando os direitos do usuário nos sistemas e seguindo as diretrizes para a configuração segura dos produtos lançados por todos os principais fabricantes. Isso geralmente é de natureza simples, mas muito eficaz e difícil de implementar na prática, que todos de certa forma negligenciaram por uma questão de velocidade. E alguns são tão necessários que sem eles nenhum remédio pode salvar.

- Linha de filtragem de email bem construída. Antispam, verificação total de anexos em busca de códigos maliciosos, incluindo testes dinâmicos em sandboxes. Um ataque bem preparado implica que um anexo executável não será detectado pelas ferramentas antivírus. A caixa de areia, pelo contrário, verificará tudo por si mesma, usando arquivos da mesma maneira que uma pessoa os utiliza. Como resultado, um possível componente malicioso será revelado pelas alterações feitas dentro da sandbox.

- Meios de proteção contra ataques direcionados. Como já observado, as ferramentas antivírus clássicas não detectam arquivos maliciosos em um ataque bem preparado. Os produtos mais avançados devem rastrear automaticamente o conjunto de eventos que ocorrem na rede - tanto no nível do host individual quanto no nível de tráfego na rede. No caso de ataques, aparecem cadeias de eventos muito características que podem ser rastreadas e interrompidas se você tiver esse tipo de monitoramento focado nos eventos.

O artigo original foi

publicado na revista Information Security / Information Security # 6, 2019.