Continuo a história do desenvolvimento do sistema

Cisco Threat Response , que está gradualmente se transformando em um sistema completo de gerenciamento de incidentes que combina todas as soluções de segurança da informação da Cisco; e enquanto estiver livre. Na última vez,

falei sobre como a CTR pode ser integrada ao Cisco Email Security para ajudar a investigar incidentes de email. Hoje falaremos sobre como a CTR se integra ao

sistema de detecção de anomalias da rede

Cisco Stealthwarch Enterprise . Esta é uma nova integração e nem todo mundo sabe sobre isso ainda.

Veja esta captura de tela do sistema Cisco Stealthwatch (a propósito, essa é uma imagem real de um dos clientes). O que você vê nele? Em quase 10 minutos, cerca de 3 GB de dados do Irã foram carregados na rede (esta captura de tela, como você pode ver, embora tirada em janeiro, é do ano de 2019, não de 2020, e, portanto, essa história não tem nada a ver com os últimos eventos políticos em Oriente Médio).

Você costuma se comunicar com o Irã? Você negocia com ele? Não? Por que alguns nós internos carregam muitos dados deste país. Porque Qual o motivo? É improvável que os sites do Youtube, Facebook, Gmail ou Dropbox estejam localizados no Irã. Então, qual é o motivo de tal anomalia?

E aqui está outra captura de tela (de outro cliente já). Tráfego SMB incompreensível e bastante intenso com a Coréia do Norte. Porque Esse tráfego pode estar dentro da rede corporativa, mas ao interagir com recursos externos?

Outra história real. Dê uma olhada na próxima captura de tela do Cisco Stealthwatch. O que surpreende ou perturba você? Muito tráfego NTP. Talvez seja um vazamento de dados pelo NTP, que poucas pessoas controlam (o DLP certamente não). Ou talvez seja um ataque DDoS através do NTP?

Vemos uma anomalia, mas nem sempre podemos confiar nos dados do Stealthwatch para dizer a que essa ou aquela atividade suspeita está conectada. Em alguns casos, a funcionalidade de enriquecimento de eventos Stealthwatch ajuda nos dados da Inteligência contra ameaças, mas há situações que requerem uma investigação mais detalhada. O Cisco Stealthwatch oferece a oportunidade de ver o que geralmente ultrapassa os recursos de segurança tradicionais ou o que os ignora. Mas, identificando anomalias ou abuso, temos imediatamente uma série de perguntas:

- Qual é a causa dessa anomalia?

- Quem é a sua fonte?

- Isso é uma anomalia independente ou parte de um incidente maior?

- O que mais está associado a essa anomalia?

Depois de receber informações do Stealthwatch, você precisa verificar cada alarme para todas as fontes de Inteligência contra Ameaças que você usa (além dos feeds incorporados no Cisco Stealthwatch) e compará-lo com outros recursos de segurança. Se você não possui o SIEM, isso leva um tempo adicional e bastante longo, mesmo entre especialistas. O SIEM, como a plataforma de TI que o acompanha, custa muito dinheiro. Como resolver esse dilema?

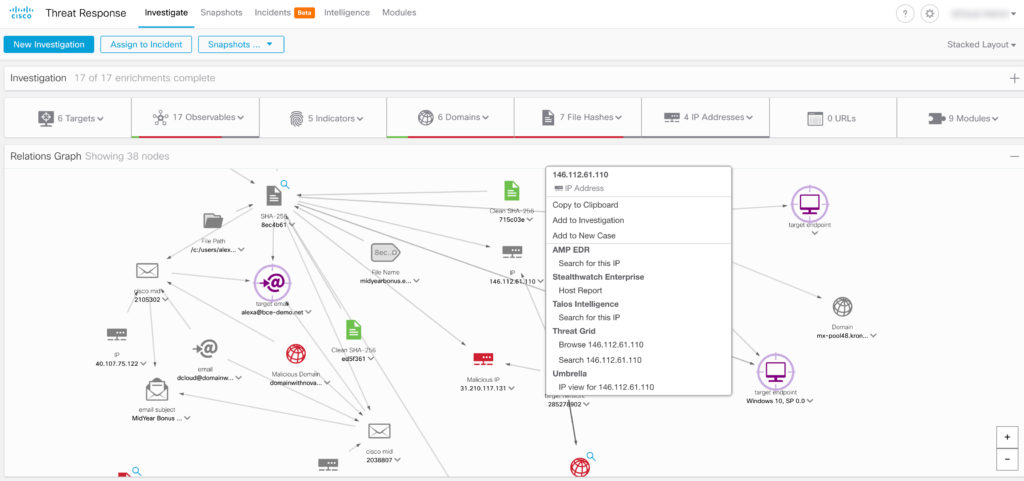

A Cisco tem uma solução sobre a qual eu já escrevi mais de uma vez no Habré - este é o "SOC out of the box" ou Cisco Threat Response - uma solução gratuita que faz a maior parte do trabalho para analistas de SI e recebe dados de incidentes de várias soluções e soluções da Cisco terceiros, as comparam automaticamente e as enriquecem com dados de várias fontes de TI, mostrando o caminho do desenvolvimento e a escala do incidente em questão de segundos. Na CTR, você também pode responder a incidentes identificados emitindo comandos apropriados para firewalls, sistemas de prevenção de ataques, soluções da classe EDR ou ferramentas de monitoramento de tráfego DNS baseadas na nuvem.

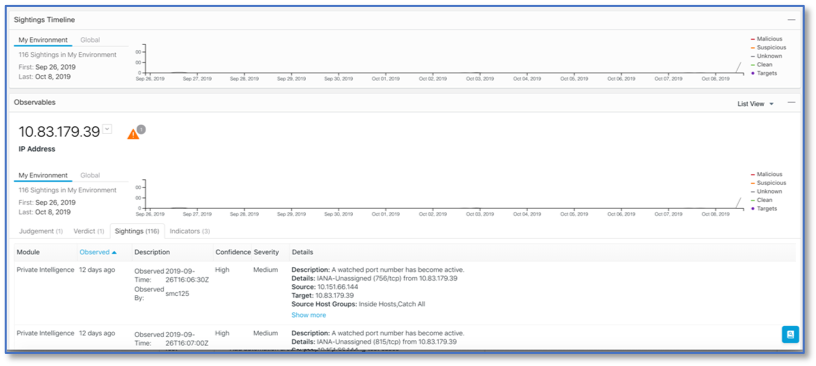

Anomalias que o Stealthwatch monitora são enviadas ao CTR Incident Manager, que permite que você veja esses eventos de IB, juntamente com outros eventos recebidos do Cisco Firepower, Cisco AMP for Endpoints, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security, etc. Usando o Security Insight Painel, você pode enviar uma solicitação à CTR para qualquer anomalia ou evento que lhe interesse, sem fornecer toda a telemetria à CTR e sem aumentar os riscos de divulgação de informações confidenciais.

Os eventos enviados para a CTR são enriquecidos com um contexto adicional, que a CTR recebe de outros meios de proteção e de muitas fontes externas de TI, por exemplo, VirusTotal. A integração do CTR e do Stealthwatch também funciona na direção oposta. Para sites que fazem você suspeitar ou caem nos logs do Cisco Firepower ou AMP for Endpoints, por exemplo, você pode fazer uma solicitação da CTR ao Stealthwatch e obter mais informações sobre eles.

Nossa integração também permite que você use a CTR como um barramento de integração e, por meio dela, faça solicitações para outros produtos da Cisco que não estejam diretamente integrados ao Stealthwatch. Por exemplo, identificando um host suspeito no Stealthwatch, você pode solicitar todas as informações de IP associadas a ele no sistema de proteção de endpoints do Cisco AMP for Endpoints. Você também pode verificar esse IP na fonte externa do Cisco Talos TI (independentemente de ter uma licença do Cisco Steallthwatch Threat Intelligence).

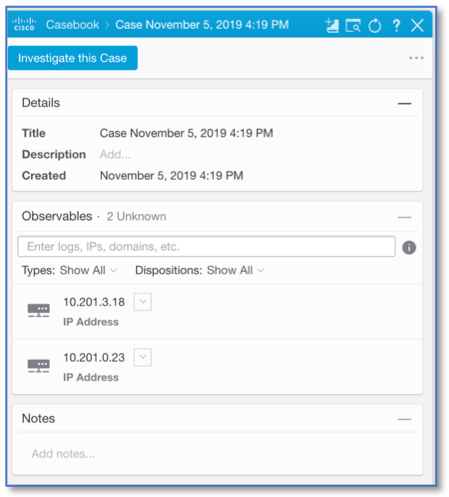

O plug-in do navegador Casebook, que permite extrair automaticamente todos os indicadores necessários de comprometimento das páginas da Web, também pode fazer isso para a interface do Stealthwatch, acelerando o processo de investigação e reduzindo o tempo necessário para coletar todas as informações necessárias às vezes. Mas a velocidade é um dos principais fatores de sucesso na investigação de incidentes e na redução de danos causados por eles.

Depois que o Stealthwatch transfere os eventos de seu interesse na CTR, é criado um cartão de incidente que contém todas as informações necessárias sobre a anomalia, que podem ser enriquecidas com dados de outros meios de proteção, incluindo soluções de terceiros integradas à CTR. Se o próprio Stealthwatch permitir bloquear ataques ao integrar-se ao Cisco ISE, a CTR oferece uma gama maior de opções para neutralizar ameaças - elas podem ser bloqueadas em um nó específico através do AMP for Endpoints, no perímetro através do Cisco Firepower, na Internet através do Cisco Umbrella.

Se o Stealthwatch permitir investigar uma anomalia, contando apenas com dados de telemetria de rede recebidos de equipamentos de rede, a CTR expande esse recurso (e lembro que a CTR é uma solução gratuita) e permite exibir mais eventos de segurança relacionados na interface gráfica, para entender se o nó de interesse para nós é a vítima ou fonte de ameaça quando o ataque começou, seja o alvo ou caímos na distribuição, junto com muitas outras vítimas em todo o mundo.

Um dos problemas observados pelos entrevistados em nosso Estudo de benchmark CISO da Cisco 2019 é a fraca automação das tarefas diárias na atividade do serviço de segurança da informação. 79% dos líderes de SI disseram que trabalhar com eventos de SI de várias ferramentas de segurança se tornou mais difícil do que em 2018. A solução Cisco Threat Response foi projetada para aproveitar ao máximo o investimento na tecnologia de segurança da informação da Cisco por meio da automação, que é alcançada imediatamente. Se você ainda não possui o SIEM, e o sistema de segurança da informação é construído principalmente nas soluções da Cisco, pode tentar começar a criar processos SecOps com o Cisco Threat Response gratuito. Além disso, a CTR reduz significativamente o tempo e o esforço necessários para investigar incidentes, tornando suas operações de segurança da informação mais eficientes e eficazes.