As principais notícias da semana passada foram uma vulnerabilidade na biblioteca de criptografia do Windows relacionada à verificação incorreta de certificados digitais. O problema foi encerrado por um patch cumulativo lançado na terça-feira, 14 de janeiro. Segundo a Microsoft, não houve ataques reais antes da divulgação de informações. A vulnerabilidade parece ser a primeira vez na história descoberta pela Agência de Segurança Nacional dos EUA. Mais precisamente, a NSA provavelmente está envolvida na busca de vulnerabilidades e (possivelmente) explorando-as regularmente, mas a transferência aberta de informações ao fornecedor em nome da NSA é a primeira vez.

A vulnerabilidade afeta as versões mais recentes do Windows 10 e Windows Server 2016/2019. Na escala CVSSv3, ele é avaliado em 8,1 pontos - muito a sério, mas houve eventos piores. Para um sistema sem patch, ele abre a possibilidade de um ataque MiTM altamente crível. Ou seja, você pode direcionar o usuário para um site falso, para que o navegador nem sequer jure pela ausência ou incorreta do certificado. Da mesma forma, o software com um certificado falso será identificado como legítimo. Isso não é tão perigoso quanto as vulnerabilidades descobertas anteriormente nos serviços de acesso remoto, mas é ruim o suficiente para uma colaboração incomum entre a NSA e a Microsoft.

Fontes primárias:

NotíciasBoletim da Microsoft

Detalhes da

publicação no blog da Microsoft

Agência

Consultiva de Segurança Nacional

Prova de conceito:

um ,

dois ,

trêsUm artigo de Brian Krebs, que foi o primeiro a relatar a vulnerabilidade e o próximo patch

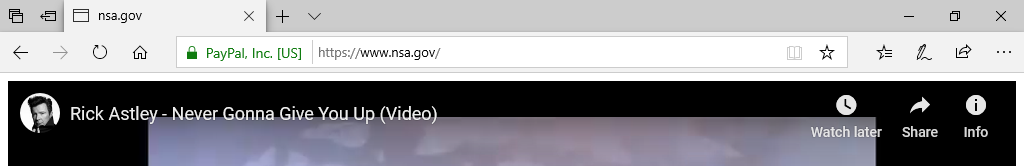

Fotos engraçadas (

daqui ):

Nas capturas de tela, fica claro qual é o problema. Devido a um erro na biblioteca Crypt32.dll, o Windows ignora uma etapa importante ao verificar as chaves criptográficas usando curvas elípticas. Dessa forma, torna-se possível criar seu próprio certificado, que o sistema operacional considera correto. A Kudelski Security criou um

site para verificar vulnerabilidades. A página é assinada com um certificado falso do Github e, após a instalação do patch, o navegador deve jurar pela incompatibilidade de domínio e certificado. Em um sistema sem patch, o certificado é reconhecido como válido e o conteúdo da página é exibido:

Os primeiros relatórios da vulnerabilidade alegaram que ela se aplica a todas as versões do Windows nos últimos 20 anos, mas não é assim. Apenas algumas das versões mais recentes do Windows 10 e as versões mais recentes do Windows Server são suportadas. O Windows 7 não precisou ser corrigido. E seria interessante, já que o suporte para esse sistema operacional terminou este mês.

O escopo da vulnerabilidade também é limitado pelos recursos da interação do software com a biblioteca de criptografia do Windows. Em todos os casos, você pode falsificar uma assinatura digital de software de terceiros. Não é possível falsificar atualizações do sistema Windows - elas usam um algoritmo de criptografia diferente. É possível falsificar certificados para sites nos navegadores Internet Explorer, Microsoft Edge e em qualquer outro navegador baseado no mecanismo Chromium. O Firefox não é afetado, pois usa seu próprio sistema de validação de certificado.

Em alguns casos, o software antivírus considera a presença de um certificado que comprova a inofensividade do programa; portanto, a vulnerabilidade pode teoricamente facilitar a infecção de um computador com malware. No entanto, de acordo com a Kaspersky Lab, esse número não funcionará com seus produtos. Em geral, podemos dizer que deu certo: sistemas sem patch estão sujeitos a um risco bastante sério, mas para isso é necessário criar condições para a condução bem-sucedida do ataque MiTM. Muito mais perigoso pode ser um

bug no Internet Explorer, que já é usado em ataques reais e para os quais ainda não há patch.

O que mais aconteceu

Juntamente com o bug criptográfico, outra vulnerabilidade séria nos Serviços de Área de Trabalho Remota foi

fechada , que teoricamente poderia ser usada para executar código arbitrário.

Apareceu uma

exploração pública de vulnerabilidade crítica nos roteadores Cisco. A vulnerabilidade,

fechada em 3 de janeiro , pode ser usada para obter controle total sobre um dispositivo de rede.

As próximas

vulnerabilidades críticas

foram encontradas nos plugins do Wordpress (InfiniteWP Client e WP Time Capsule). Aproximadamente 300 mil sites são afetados, os erros permitem obter direitos de administrador sem digitar uma senha.

Dentro de dois anos, o Google

não suportará

mais cookies de sites de terceiros - agora essa é a principal maneira de rastrear o comportamento do usuário para fins publicitários.

Na semana passada, a Apple novamente

se recusou a desbloquear o telefone do terrorista a pedido do FBI. Na última vez (

em 2016 ), o FBI conseguiu por conta própria, mas desde então a proteção dos telefones da Apple melhorou seriamente. Isso é essencialmente uma continuação da discussão sobre o enfraquecimento dos métodos de criptografia de dados para fins de segurança nacional.