Saudações! Bem-vindo à sexta lição do

Fortinet Getting Started . Na

última lição, aprendemos o básico sobre como trabalhar com a tecnologia NAT no

FortiGate e também lançamos nosso usuário de teste na Internet. Agora é hora de cuidar da segurança do usuário em sua vastidão. Nesta lição, consideraremos os seguintes perfis de segurança: filtragem da Web, controle de aplicativos e inspeção HTTPS.

Para se familiarizar com os perfis de segurança, precisamos lidar com mais uma coisa: modos de inspeção.

Por padrão, o modo Baseado em Fluxo é usado. Ele verifica os arquivos quando eles passam pelo FortiGate sem armazenar em buffer. Assim que o pacote chega, ele é processado e transmitido sem aguardar o recebimento de todo o arquivo ou página da web. Requer menos recursos e oferece melhor desempenho que o modo Proxy, mas, ao mesmo tempo, nem todas as funcionalidades de Segurança estão disponíveis nele. Por exemplo, um sistema de prevenção de vazamento de dados (DLP) só pode ser usado no modo proxy.

O modo proxy funciona de maneira diferente. Ele cria duas conexões TCP, uma entre o cliente e o FortiGate e a segunda entre o FortiGate e o servidor. Isso permite que você armazene o tráfego em buffer, ou seja, receba um arquivo ou página da web completa. A verificação de arquivos em busca de várias ameaças começa apenas após o arquivo inteiro ter sido armazenado em buffer. Isso permite aplicar recursos adicionais que não estão disponíveis no modo baseado em fluxo. Como você pode ver, esse modo é supostamente o oposto do Flow Based - a segurança desempenha um papel importante aqui e o desempenho desaparece em segundo plano.

Muitas vezes eles perguntam - qual o melhor modo? Mas não há receita geral. Tudo é sempre individual e depende de suas necessidades e tarefas. Mais tarde, no curso, tentarei mostrar as diferenças entre os perfis de segurança nos modos Fluxo e Proxy. Isso ajudará a comparar a funcionalidade e decidir qual é o melhor para você.

Vamos diretamente aos perfis de segurança e seremos os primeiros a considerar a Filtragem da Web. Ele ajuda a monitorar ou rastrear quais sites os usuários visitam. Eu acho que você não deve se aprofundar em explicar a necessidade de um perfil assim nas realidades atuais. Vamos entender melhor como isso funciona.

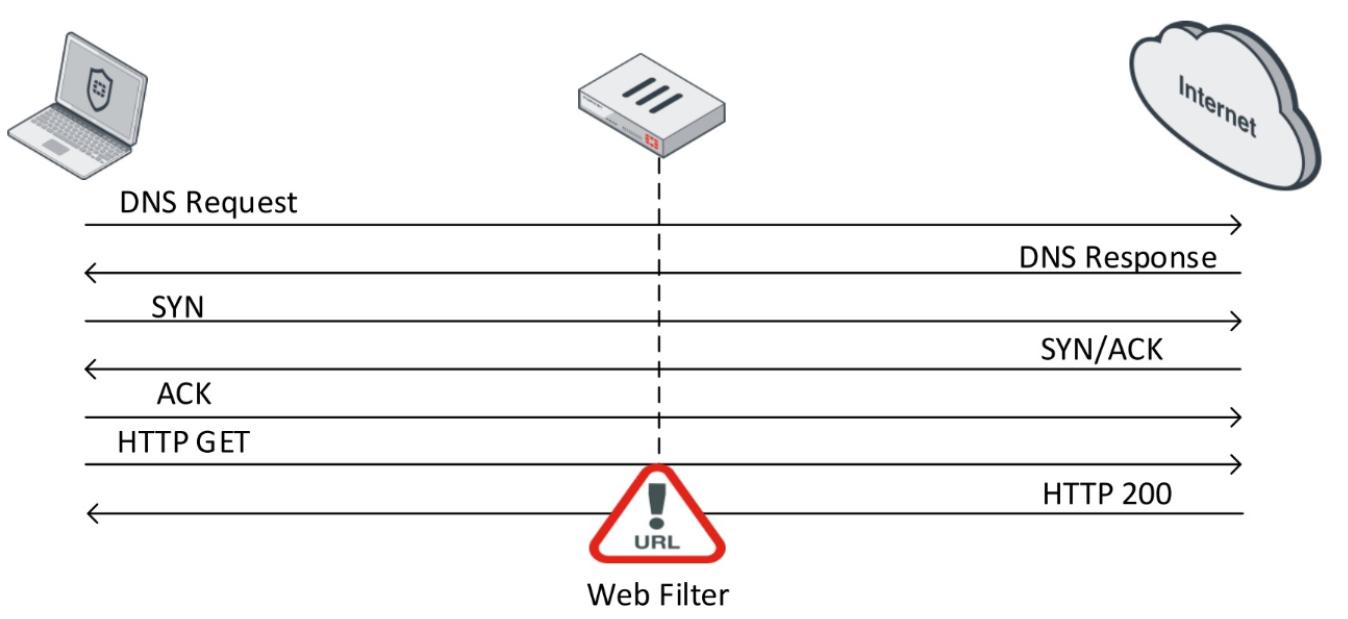

Depois que a conexão TCP é estabelecida, o usuário, usando uma solicitação GET, solicita o conteúdo de um site específico.

Se o servidor da web responder positivamente, ele envia informações sobre o site em resposta. É aqui que o filtro da web entra. Ele valida o conteúdo dessa resposta .. Durante a validação, o FortiGate envia uma solicitação ao FortiGuard Distribution Network (FDN) em tempo real para determinar a categoria deste site. Após determinar a categoria de um site específico, o filtro da web, dependendo das configurações, executa uma ação específica.

No modo Fluxo, três ações estão disponíveis:

- Permitir - permite o acesso ao site

- Bloquear - bloquear o acesso ao site

- Monitor - permita acesso ao site e grave-o nos logs

No modo Proxy, mais duas ações são adicionadas:

- Aviso - avise o usuário que ele está tentando visitar um recurso específico e escolha o usuário - continue ou saia do site

- Autenticar - solicitar credenciais do usuário - isso permite que determinados grupos permitam acesso a categorias restritas de sites.

No

FortiGuard Labs, você pode encontrar todas as categorias e subcategorias do filtro da Web, bem como descobrir a qual categoria um site específico pertence. Em geral, para os usuários das soluções Fortinet, este é um site bastante útil, aconselho você a conhecê-lo melhor em seu tempo livre.

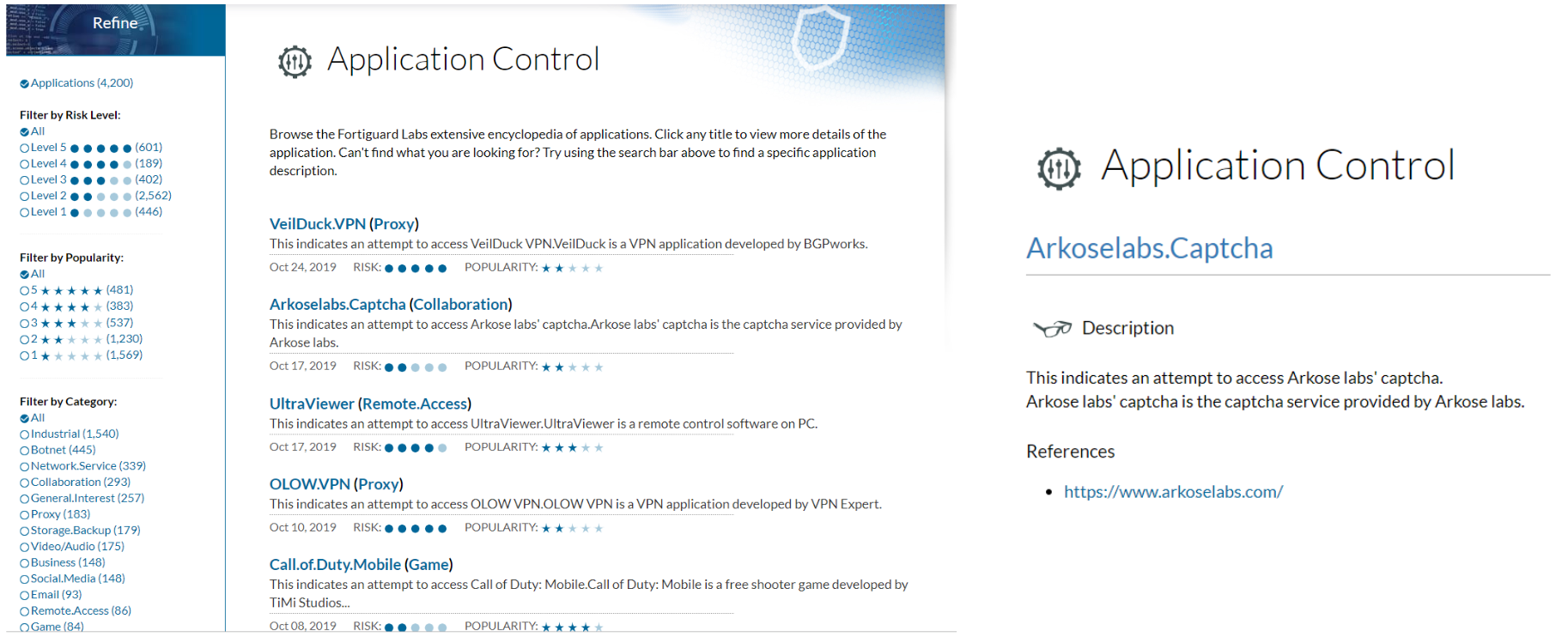

Você pode dizer muito pouco sobre o Controle de Aplicativos. O nome mostra que permite controlar a operação de aplicativos. E ele faz isso com a ajuda de padrões de várias aplicações, as chamadas assinaturas. Com base nessas assinaturas, ele pode determinar um aplicativo específico e aplicar uma ação específica a ele:

- Permitir - permitir

- Monitor - habilite e grave isso nos logs

- Bloquear - desativar

- Quarentena - registre o evento nos logs e bloqueie o endereço IP por um certo tempo

Você também pode visualizar assinaturas existentes no

FortiGuard Labs .

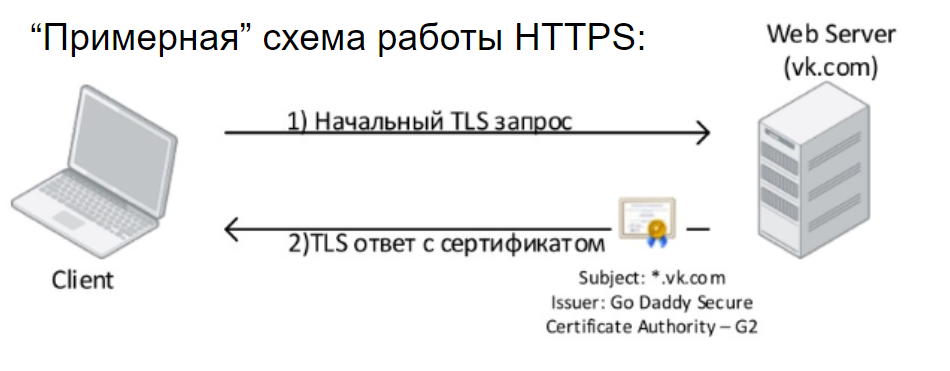

Agora considere o mecanismo de inspeção HTTPS. Segundo as estatísticas do final de 2018, a participação no tráfego HTTPS excedia 70%. Ou seja, sem o uso da inspeção HTTPS, podemos analisar apenas cerca de 30% do tráfego passando pela rede. Para começar, consideraremos a operação do HTTPS em uma aproximação aproximada.

O cliente inicia uma solicitação TLS para o servidor da web e recebe uma resposta TLS e também vê um certificado digital que deve ser confiável para esse usuário. Esse é o mínimo necessário que precisamos saber sobre o trabalho do HTTPS; de fato, o esquema de seu trabalho é muito mais complicado. Após um handshake TLS bem-sucedido, a transmissão de dados na forma criptografada começa. E isso é bom. Ninguém pode acessar os dados que você troca com o servidor da web.

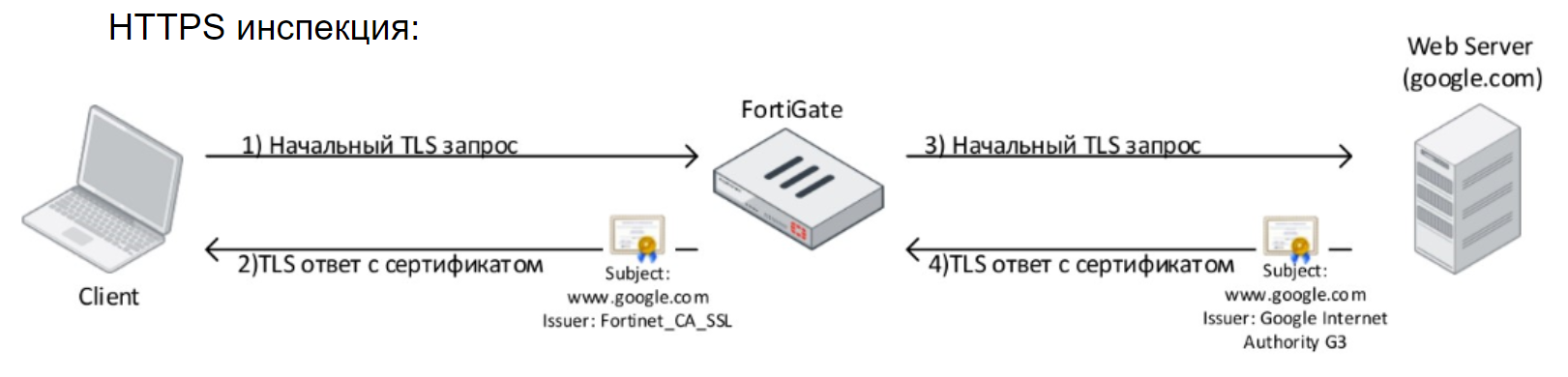

No entanto, para as empresas de segurança, isso é uma verdadeira dor de cabeça, porque elas não podem ver esse tráfego e verificar seu conteúdo com antivírus, nem sistema de prevenção de intrusões, nem sistemas DLP, nada. Também reflete negativamente na qualidade da definição de aplicativos e recursos da Web usados na rede - exatamente o que se relaciona com o tópico da lição. A tecnologia de inspeção HTTPS foi projetada para resolver esse problema. Sua essência é muito simples - de fato, o dispositivo envolvido na inspeção HTTPS organiza um ataque no Man In The Middle. Parece algo assim: o FortiGate intercepta a solicitação de um usuário, organiza uma conexão HTTPS com ela e, por si só, gera uma sessão HTTPS com o recurso que o usuário acessou. Ao mesmo tempo, um certificado emitido pelo FortiGate estará visível no computador do usuário. Ele deve ser confiável para que o navegador permita a conexão.

De fato, a inspeção HTTPS é uma coisa bastante complicada e tem muitas limitações, mas não consideraremos isso como parte deste curso. Acrescentarei apenas que a introdução da inspeção HTTPS não é uma questão de minutos, geralmente leva cerca de um mês. É necessário coletar informações sobre as exceções necessárias, fazer as configurações apropriadas, coletar feedback dos usuários e ajustar as configurações.

A teoria acima, bem como a parte prática, é apresentada neste tutorial em vídeo:

Na próxima lição, veremos outros perfis de segurança: antivírus e sistema de prevenção de intrusões. Para não perder, fique atento às atualizações nos seguintes canais: