Em muitos casos, engenheiros sociais de sucesso têm fortes qualidades humanas. Eles são charmosos, educados e simples - as qualidades sociais necessárias para estabelecer uma conexão e confiança rápidas.

Kevin Mitnick

Verificar a conscientização da equipe sobre ameaças à segurança da informação é um dos casos mais populares. É realizado, via de regra, por métodos de engenharia social.

Este post foi escrito por mim em colaboração com colegas do Prospective Monitoring com base em casos reais elaborados pelo nosso grupo de trabalho na prática.

Objetivo: verificação do cumprimento das políticas de SI pelos funcionários.

Métodos: engenharia social.

Objetivo local: obter informações que permitirão a implementação do ataque de "escalada de privilégios".

Os estágios da condução de programas sociais não são muito diferentes dos estágios de um teste.

Planejamento

O principal em uma rede social é definir uma meta clara. Sem o estabelecimento de metas, agindo aleatoriamente, você obterá pouco, apenas transformará uma rede social em um estande e você mesmo em palhaços.

Estabelecemos uma meta: vá ao administrador do sistema e obtenha informações dele sobre a estrutura da conta, a estrutura da senha, o ideal - obtenha a senha em si.

Coleta e análise de informações

Este é o estágio mais longo e tedioso. Pelos olhos de uma pessoa ignorante, o trabalho de um engenheiro social consiste em conversas telefônicas, durante as quais, pelo poder da magia, talento e charme, busca informações confidenciais de usuários inocentes. Na realidade, a coleta / negociação de informações são correlacionadas como um treinamento / desempenho exaustivo de vários dias no campeonato do atleta.

O que precisamos: as informações mais completas sobre os funcionários da empresa atacada. Nomeadamente: nome, cargo, contatos, autoridade. A informação mais importante são as tecnologias utilizadas na empresa. Também são necessárias informações sobre a própria empresa: posição no mercado, condição financeira, rumores, fofocas (a última é especialmente interessante, pois revela a situação informal da empresa).

O que usamos: o site da organização, coletando informações sobre fontes abertas, phishing e algumas informações que o cliente pode fornecer.

O phishing é uma solução ideal, mas para um hacker branco nem sempre é possível do ponto de vista de um contrato com um cliente. Estamos preparando uma carta contendo um anexo malicioso ou um link para um site de phishing. O objetivo é obter credenciais reais de usuário.

Para que um email de phishing atinja a marca, você precisa estudar cuidadosamente as informações sobre a empresa e suas especificidades. Quais tecnologias são usadas na empresa? Onde está localizado o escritório? Quais bônus os funcionários oferecem? Que problemas a empresa tem?

Exemplo de email de phishing:

Você pode fazer várias letras, cada uma focada no seu grupo-alvo.

O cliente é anti-phishing? Ok, nos armaremos com paciência e filtramos fontes abertas: sites de trabalho, sites de revisão, redes sociais, blogs, fóruns, grupos temáticos. Prepare-se para matar alguns dias por um trabalho chato e muitas vezes ingrato.

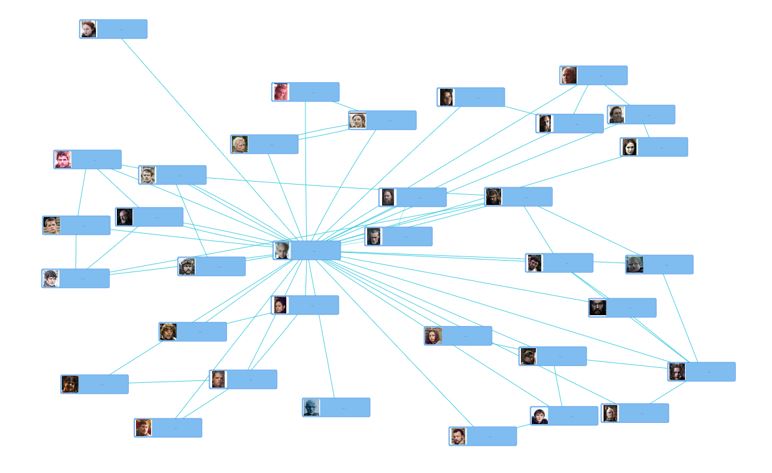

A coleta manual de informações de fontes públicas é uma tarefa trabalhosa. Como um dos produtos desenvolvidos por nossa empresa é uma coleta de dados em código aberto, esse estágio demora um pouco, porque tudo é feito com rapidez suficiente, as comunicações entre objetos de interesse são construídas automaticamente.

Esquema de amizade de uma conta real. Fotos substituídas.

O resultado final da etapa pode ser o seguinte:

- estrutura organizacional aproximada da empresa atacada;

- estrutura de email do funcionário

- lista de possíveis empregados com cargos;

- contatos de funcionários, telefones, e-mail, contas em redes sociais.

Exploração de vulnerabilidades

De todos os usuários, precisamos escolher várias vítimas: aqueles a quem chamamos e aqueles em nome de quem chamamos. Para refletir sobre suas conexões, com base na análise de contas de redes sociais, escreva o suposto retrato psicológico.

Se nosso objetivo é um administrador de sistema, os grupos-alvo serão os seguintes: recepção, secretárias, RH, contabilidade, equipe de suporte técnico e, de fato, administradores.

Condicionalmente, de acordo com o grau de suscetibilidade a ataques, dividimos os usuários nos seguintes grupos.

Paranoico. Você não receberá nada disso. Não importa por que eles são assim, quando criança, minha mãe proibiu falar com estranhos ou recentemente recebeu uma surra de um guarda do mal. Eles são reconhecidos pela linguagem do tecido, frieza e formalismo.

Indiferente. Esse funcionário não se importa profundamente com quem está ligando para ele e por quê. Antes que ele atenda o telefone, ele já pensa em como se livrar de você o mais rápido possível, independentemente de quem você é e do que precisa. Em uma pequena porcentagem de casos, justamente por causa de suas bobagens, esse funcionário fornecerá todas as informações necessárias. Na maioria das vezes, refere-se ao almoço, ao final do dia útil, ao emprego ou à falta de autoridade.

Covarde. Empregados que têm medo de morrer para não agradar seus superiores, violam quaisquer regras ou ordens, em geral aqueles cujo medo por sua cadeira neste segundo momento prevalece sobre o pensamento crítico. Mais boss metal em sua voz, e você o quebra.

Tipo, gente boa, sinceramente pronta para ajudar. Mas, ao mesmo tempo, eles não estão tentando descobrir quem eles realmente estão ajudando. Mas este é o nosso público-alvo.

Como distinguir alguns dos outros? Treinamento, conhecimento de psicologia, instinto, atuação, experiência.

Assim, com base na análise dos perfis dos funcionários das redes sociais, selecionamos duas vítimas: uma secretária com um respeitado e um administrador. Obviamente, de preferência não 2, mas 5-6. A melhor opção são personalidades brilhantes, com recursos pronunciados que são fáceis de imaginar e retratar. O cenário de ataque também precisa ser escrito levando em consideração as peculiaridades da psicologia e as conexões das “vítimas” encontradas. Ligar para um funcionário aleatório solicitando uma senha é uma falha.

A vítima, em nome de quem será feita a ligação: a secretária é respeitada Ekaterina Petrova, 21 anos, está na empresa há seis meses, estudando à revelia como economista. Maquiagem brilhante, cabelo rosa, muitas fotos nas redes sociais, uma conta no Tinder.

Chamamos Dmitry, um funcionário do departamento de suporte técnico, 35 anos, experiência de trabalho na empresa há 5 anos, é solteiro, quer mudar de emprego. Isso é importante porque é possível que o funcionário se associe psicologicamente menos à empresa e seja mais negligente em relação à segurança.

Desenvolvendo um cenário de ataque

Legenda: Uma menina em licença médica não pode entrar no correio do trabalho através de owa. Ela precisa fazer um boletim para os principais gerentes sobre o momento da conferência fechada. Ela digitou a senha incorretamente três vezes e pede que ela seja temporária, prometendo mudar a senha no primeiro login. A lenda deve ser inventada com antecedência e memorizada para evitar a situação "Stirlitz nunca esteve tão perto do fracasso". Improvisar ainda precisa e é melhor reduzir o grau de caos.

O principal é a confiança, não deixe a pessoa do outro lado do fio se recuperar. Perdido, confuso, começou a murmurar, esqueceu o seu nome, não conseguiu encontrar rapidamente o que responder - perdido.

Script de chamada:

- Dim, oi! Essa é Katya. Tem um momento?

oi! O que é Katya?

Estou sim! Katya Petrova, com a recepção. Escuro, salve.Além disso, vários cenários são possíveis:

- Dima não se lembra quem é Katya, mas ele tem vergonha de admitir.

- Dima "reconheceu" Katya.

- Katya está ao lado de Dima, e ele fica chocado com o que está acontecendo.

Nesse caso, ele provavelmente dirá algo como "O quê?" O que é Katya ?? ”e tudo o que resta é desligar e nunca mais ligar para Dima desse número. Portanto, existem vários alvos em potencial para atacar com antecedência.

Digamos que está tudo bem conosco e Dima está pronto para o diálogo.

O que houve?

- Dim, estou em casa, de licença médica. Não posso entrar em nossa caixa de correio geral reeption@xxx.ru, mas agora preciso fazer uma lista de endereçamento para nossos tops hoje. Sentinela, Ivanova vai me matar. (Ivanova, como descobrimos durante a coleta de informações, é o gerente direto da Katina) .

Durante uma ligação, é necessário verificar o estado emocional de Dima com a velocidade da luz. Ele está em contato? Ele é contido? Ele está com pressa? Ele está flertando com Katya? Ele é indiferente? Se o Dima tem algum hobby sobre o qual você lê nas redes sociais, você também pode parafusá-lo, mas com muito cuidado para não repetir. Aqui você precisará de toda a sua empatia. "Conte" uma pessoa, escolha o tom certo - a senha está no seu bolso.

Você pode manter diante de seus olhos uma foto de Katya. Por algum tempo, você precisa se tornar Katya na medula óssea.

Em seguida, considere 2 opções.

1) Dima é um goivador alegre, está interessado em conversar e está pronto para ajudar.

- O que você falhou? Você verificou o layout e os bonés?

"Por que não posso parar por aqui?" Sim, digitei a senha incorretamente 3 vezes. E então ela inventou, não usamos essa caixa com tanta frequência. Esqueci que temos "si" ou "es". Sim, eu tentei mesmo assim, e aqui não são três vezes, lembrei, mas não há mais tentativas; O que fazer !!! Ivanov vai me matar, como se ele me matasse. Ajuda Dimaan ... Você pode me jogar uma senha temporária no carrinho? E na primeira entrada eu vou mudar de volta.Pode haver muitas opções de conversação. Esqueci a cápsula, misturei o layout, escolhi o navegador errado. A idéia geral é que Katya atormentará Dima com suas perguntas idiotas, idiotas e idiotas, até que ele cuspa, dite ou envie uma nova senha.

Após alterar a senha, você terá um certo período de tempo, exatamente até o momento em que alguém tentar fazer login com a senha usual e ligar para o suporte técnico. O que pode ser retirado na caixa geral do secretariado? Bem, por exemplo, baixe um diretório com os contatos dos funcionários.

Em defesa de Dima, posso dizer que as situações no trabalho de suporte técnico não são as mesmas, e os usuários às vezes demonstram ainda mais dificuldade de aprendizado e esquecimento.

2) Dima é um tipo sombrio e sem contato.

- Dmitry, preciso de acesso remoto ao e-mail. Em conexão com a necessidade de produção. Eu preciso urgentemente. O que significa que não há solicitação, estou em casa, de licença médica. Sim, peço-lhe, como exceção, que você mesmo faça um pedido! Meu nome é Petrova Ekaterina Ivanovna, secretaria do departamento. Eu preciso urgentemente fazer uma lista de discussão para a gerência sênior. Devo escrever para a gerência que não pude fazer este boletim por culpa de um funcionário do suporte técnico?E agora a resposta perfeita de Dima: “Querida Catherine, peço que você ligue de volta do número de telefone especificado no sistema de informações corporativas. Não tenho o direito de lhe dizer a senha ".

O objetivo do teste de conscientização não é punir o infeliz Dima, que vazou a senha para uma garota de cabelo rosa. O principal é identificar e eliminar pontos fracos.

O que uma empresa deve fazer na qual uma auditoria de engenharia social revela muitas vulnerabilidades relacionadas ao fator humano? Nossas recomendações:

- treinamento periódico de pessoal nos conceitos básicos de segurança da informação; treinamentos envolvendo empresas especializadas;

- verificar a conscientização dos funcionários sobre questões de segurança da informação;

- o funcionário deve saber exatamente quais informações são confidenciais;

- treinamento de funcionários de TI no combate à engenharia social.

O ponto mais fraco do sistema é a pessoa. Se você não prestar atenção ao fator humano, não importa o quão seguro e consistente com todos os padrões e práticas recomendadas possa ser seu sistema, você perderá dados através de um usuário comum.