Hoje, para muitos de Khabrovchan, um feriado profissional é o dia de proteção de dados pessoais. E assim gostaríamos de compartilhar um estudo interessante. A Proofpoint preparou um estudo sobre ataques, vulnerabilidades e proteção de dados pessoais em 2019. Sua análise e análise está sob o corte. Feliz feriado, senhoras e senhores!

O estudo Proofpoint mais intrigante é o novo termo VAP. Como a parte introdutória diz: "Nem todos na sua empresa são VIP, mas todos podem se tornar um VAP". O acrônimo VAP significa Very Attacked Person e é uma marca registrada da Proofpoint.

Recentemente, acreditava-se comumente que, se ocorrerem ataques personalizados nas empresas, eles serão direcionados principalmente contra os principais gerentes e outros VIPs. Mas a Proofpoint argumenta que isso não ocorre há muito tempo, porque o valor de uma única pessoa para atacantes pode ser único e completamente inesperado. Portanto, especialistas estudaram quais indústrias foram mais atacadas no ano passado, onde o papel dos VAPs foi mais inesperado e quais ataques foram usados para isso.

Vulnerabilidades

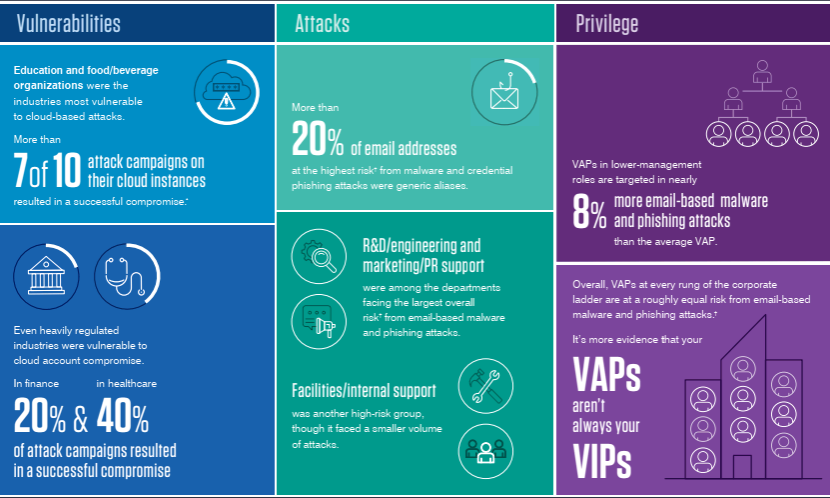

Os mais vulneráveis aos ataques foram a educação e o serviço público de alimentação (F&B), onde representantes de franquias, principalmente pequenas empresas associadas a uma “grande” empresa, mas com um nível muito menor de competência e segurança da informação, foram afetados. Influências maliciosas ocorriam constantemente em seus recursos de nuvem e 7 em cada 10 incidentes resultaram no comprometimento de dados confidenciais. A penetração na nuvem ocorreu através do hacking de contas individuais. E mesmo em áreas como finanças e assistência médica, nas quais vários regulamentos foram adotados e requisitos de segurança apresentados, os dados foram perdidos em 20% (para finanças) e 40% (para saúde) dos ataques.

Ataques

O vetor de ataques é selecionado especificamente para cada organização ou mesmo para um usuário específico. No entanto, os pesquisadores foram capazes de identificar padrões interessantes.

Por exemplo, um número significativo de endereços de email comprometidos acabou sendo caixas de correio comuns - aproximadamente ⅕ do número total de contas propensas a phishing e usadas para distribuir malware.

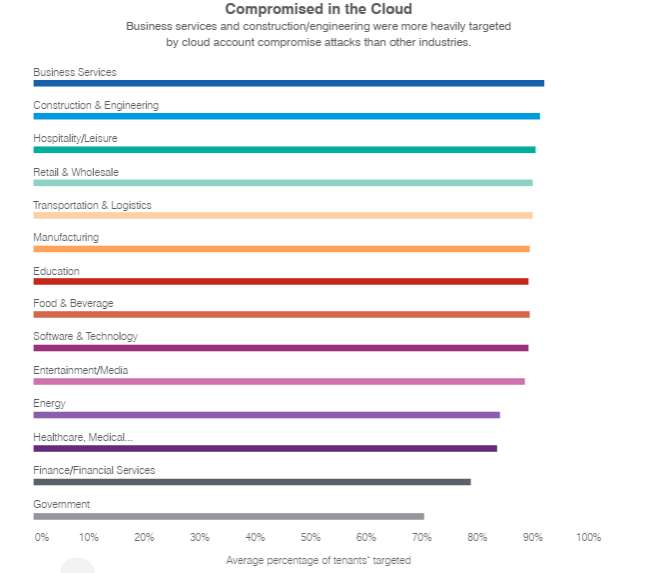

Quanto às próprias indústrias, os serviços de negócios são os primeiros em termos de intensidade de ataques, mas o nível geral de "pressão" dos hackers permanece alto para todos - o número mínimo de ataques ocorre nas estruturas do governo, mas foram observadas influências maliciosas e tentativas de comprometer os dados 70 % de participantes do estudo.

Privilégios

Hoje, ao escolher um vetor de ataque, os atacantes escolhem cuidadosamente seu papel na empresa. Segundo o estudo, as contas dos gerentes de nível inferior representam em média 8% mais ataques por email, incluindo a disseminação de vírus e phishing. Ao mesmo tempo, os atacantes atacam contratados e gerentes com muito menos frequência.

Os mais vulneráveis a ataques a contas na nuvem foram os departamentos de P&D, marketing e relações públicas - eles recebem 9% mais emails maliciosos do que a empresa média. Em segundo lugar, estão os serviços internos e os serviços de suporte, que, com um alto índice de risco, sofrem 20% menos ataques. Especialistas explicam essa dificuldade na organização de ataques direcionados a essas unidades. Mas RH e contabilidade são atacados com muito menos frequência.

Se falamos de posições específicas, os mais vulneráveis a ataques atualmente são a equipe de vendas e os gerentes em vários níveis. Por um lado, são obrigados a responder até as mais estranhas cartas de dever. Por outro lado, eles se comunicam constantemente com financiadores, logísticos e contratados externos. Portanto, a conta invadida do gerente de vendas permite que você obtenha muitas informações interessantes da organização e com grandes chances de gerar receita.

Métodos de segurança

Os especialistas do Proofpoint identificaram 7 recomendações relevantes para a situação atual. Para empresas que se preocupam com sua segurança, elas aconselham:

- Implementação de remédios centrados nas pessoas. Isso é muito mais útil do que sistemas que analisam o tráfego de rede entre nós. Se o serviço de segurança vê claramente quem é o ataque, com que frequência recebe os mesmos e-mails maliciosos, a quais recursos ele tem acesso, será muito mais fácil para seus funcionários criar uma defesa adequada.

- Treinamento de usuários para trabalhar com emails maliciosos. Idealmente, eles devem poder reconhecer mensagens de phishing e relatá-las ao serviço de segurança. É melhor fazer isso usando e-mails que pareçam o mais reais possível.

- Implemente a segurança da conta. Lembre-se sempre do que acontecerá quando a próxima conta for invadida ou quando o gerente clicar em um link malicioso. Para proteção nesses casos, você precisa de um software especializado.

- Instalação de sistemas de proteção de email com varredura de cartas recebidas e enviadas. Os filtros regulares não podem mais lidar com e-mails de phishing compostos com sofisticação específica. Portanto, é melhor usar a IA para detectar ameaças e também verificar e-mails enviados para impedir que invasores usem contas invadidas.

- Isolamento de recursos perigosos da web. Isso pode ser muito útil para caixas de correio compartilhadas que não podem ser protegidas com autenticação multifator. Nesses casos, é melhor bloquear todos os links suspeitos.

- A proteção das contas de mídia social, como um método para manter a reputação da marca, está se tornando necessária. Hoje, os canais e contas de mídia social associados às empresas também são invadidos e soluções especiais também são necessárias para sua segurança.

- Soluções de fornecedores de soluções inteligentes. Dada a variedade de ameaças, a crescente prática de usar a IA no desenvolvimento de ataques de phishing e a variedade de ferramentas, são necessárias soluções verdadeiramente inteligentes para detectar e impedir a invasão.

Abordagem da Acronis Personal Data Protection

Infelizmente, para proteger dados confidenciais, um antivírus e um filtro de spam não são mais suficientes. E é por isso que uma das áreas mais inovadoras do desenvolvimento da Acronis é o nosso Cyber Protection Operations Center em Cingapura, onde a dinâmica das ameaças existentes é analisada e novas atividades maliciosas são monitoradas na rede global.

O conceito de proteção cibernética, que se encontra na junção das técnicas de segurança cibernética e proteção de dados, implica suporte para cinco vetores de segurança cibernética, incluindo segurança, acessibilidade, privacidade, autenticidade e segurança de dados (SAPAS). As descobertas da Proofpoint confirmam que as condições atuais exigem proteção de dados mais completa e, portanto, hoje existe uma demanda não apenas pelo backup de dados (que ajuda a proteger informações valiosas contra destruição), mas também por autenticação e controle de acesso. Por exemplo, as soluções Acronis para este uso notário eletrônico, trabalhando com base em tecnologias blockchain.

Hoje, os serviços Acronis são baseados na Acronis Cyber Infrastructure, Acronis Cyber Cloud e também usam a API da Acronis Cyber Platform. Graças a isso, a capacidade de proteger os dados de acordo com a metodologia SAPAS está disponível não apenas para usuários dos produtos Acronis, mas também para todo o ecossistema de parceiros.