Olá pessoal, li recentemente um

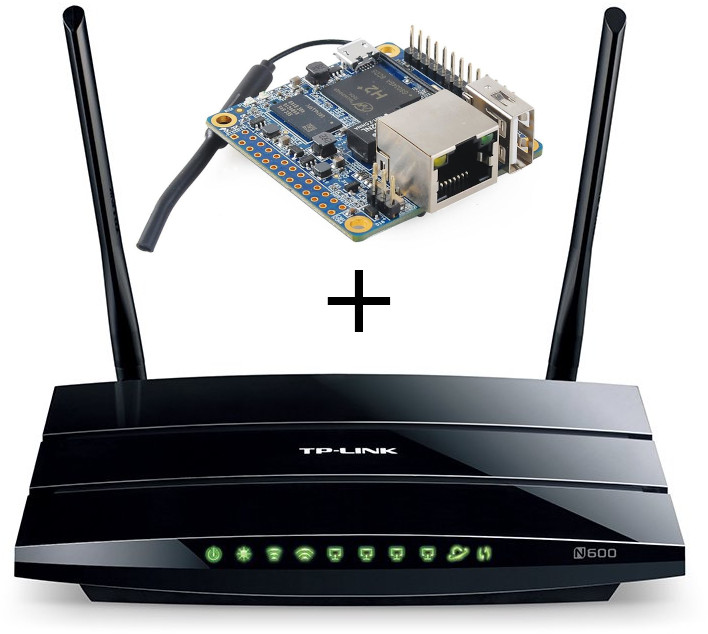

artigo antigo sobre como acelerar o OpenVPN em um roteador, transferindo a criptografia para um pedaço de hardware separado, que é soldado dentro do próprio roteador. Eu tenho um caso semelhante com o autor - TP-Link WDR3500 com 128 megabytes de RAM e um processador ruim que não consegue lidar com a criptografia de túnel. No entanto, categoricamente eu não queria entrar no roteador com um ferro de soldar. Sob o corte, minha experiência de mover o OpenVPN para uma peça de hardware separada com redundância em um roteador em caso de acidente.

Desafio

Há um roteador TP-Link WDR3500 e o Orange Pi Zero H2. Queremos que o Orange Pi execute criptografia de túneis no modo normal e, se algo acontecer com ele, o processamento da VPN retornará ao roteador. Todas as configurações de firewall no roteador devem funcionar como antes. Em geral, em geral, a adição de hardware adicional deve ser transparente e invisível para todos. O OpenVPN funciona sobre o TCP, o adaptador TAP no modo de ponte (ponte do servidor).

Solução

Em vez de conectar via USB, decidi gastar uma porta do roteador e obter todas as sub-redes que possuem uma ponte VPN no Orange Pi. Acontece que o pedaço de ferro ficará fisicamente preso nas mesmas redes que o servidor VPN no roteador. Depois disso, aumentamos exatamente os mesmos servidores para o Orange Pi e configuramos algum tipo de proxy no roteador para que ele envie todas as conexões de entrada para o servidor externo e, se o Orange Pi estiver morto ou indisponível, então para o servidor de fallback interno. Eu tomei HAProxy.

Acontece assim:

- O cliente vem

- Se o servidor externo não estiver disponível - como antes, a conexão vai para o servidor interno

- Se disponível, o cliente aceita Orange Pi

- A VPN no Orange Pi descriptografa pacotes e os cospe de volta ao roteador

- O roteador está encaminhando-os para algum lugar

Exemplo de implementação

Portanto, vamos ter duas redes no roteador - main (1) e guest (2), para cada uma delas existe um servidor OpenVPN para conexão externa.

Configuração de rede

Precisamos encaminhar as duas redes através de uma porta, portanto, criamos 2 VLAN'a.

No roteador na seção Rede / Switch, crie VLANs (por exemplo, 1 e 2) e ative-os no modo marcado na porta desejada, adicione o recém-criado eth0.1 e eth0.2 às redes correspondentes (por exemplo, adicione ao brigde).

Criamos duas interfaces VLAN no Orange Pi (eu tenho o Archlinux ARM + netctl):

/ etc / netctl / vlan-mainDescription='Main VLAN on eth0' Interface=vlan-main Connection=vlan BindsToInterfaces=eth0 VLANID=1 IP=no

/ etc / netctl / vlan-guest Description='Guest VLAN on eth0' Interface=vlan-guest Connection=vlan BindsToInterfaces=eth0 VLANID=2 IP=no

E imediatamente criamos duas pontes para eles:

/ etc / netctl / br-main Description="Main Bridge connection" Interface=br-main Connection=bridge BindsToInterfaces=(vlan-main) IP=dhcp

/ etc / netctl / br-guest Description="Guest Bridge connection" Interface=br-guest Connection=bridge BindsToInterfaces=(vlan-guest) IP=dhcp

Ativamos a inicialização automática em todos os 4 perfis (netctl enable). Agora, após uma reinicialização, o Orange Pi travará nas duas redes necessárias. Os endereços de interface no Orange Pi são configurados em concessões estáticas no roteador.

show de endereço de ip 4: vlan-main@eth0: <BROADCAST,MULTICAST,PROMISC,UP,LOWER_UP> mtu 1500 qdisc noqueue master br-main state UP group default qlen 1000 link/ether 02:42:f0:f8:23:c8 brd ff:ff:ff:ff:ff:ff inet6 fe80::42:f0ff:fef8:23c8/64 scope link valid_lft forever preferred_lft forever 5: vlan-guest@eth0: <BROADCAST,MULTICAST,PROMISC,UP,LOWER_UP> mtu 1500 qdisc noqueue master br-guest state UP group default qlen 1000 link/ether 02:42:f0:f8:23:c8 brd ff:ff:ff:ff:ff:ff inet6 fe80::42:f0ff:fef8:23c8/64 scope link valid_lft forever preferred_lft forever 6: br-main: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000 link/ether 52:c7:0f:89:71:6e brd ff:ff:ff:ff:ff:ff inet 192.168.1.3/24 brd 192.168.1.255 scope global dynamic noprefixroute br-main valid_lft 29379sec preferred_lft 21439sec inet6 fe80::50c7:fff:fe89:716e/64 scope link valid_lft forever preferred_lft forever 7: br-guest: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000 link/ether ee:ea:19:31:34:32 brd ff:ff:ff:ff:ff:ff inet 192.168.2.3/24 brd 192.168.2.255 scope global br-guest valid_lft forever preferred_lft forever inet6 fe80::ecea:19ff:fe31:3432/64 scope link valid_lft forever preferred_lft forever

Configuração de VPN

Em seguida, copie as configurações do OpenVPN e as chaves do roteador. As configurações geralmente podem ser encontradas em

/tmp/etc/openvpn*.confPor padrão, o openvpn em execução no modo TAP e a ponte do servidor mantém sua interface inativa. Para fazê-lo funcionar, você precisa adicionar um script que seja executado quando a conexão estiver ativada.

/etc/openvpn/main.conf dev vpn-main dev-type tap client-to-client persist-key persist-tun ca /etc/openvpn/main/ca.crt cert /etc/openvpn/main/main.crt cipher AES-256-CBC comp-lzo yes dh /etc/openvpn/main/dh2048.pem ifconfig-pool-persist /etc/openvpn/ipp_main.txt keepalive 10 60 key /etc/openvpn/main/main.key port 443 proto tcp push "redirect-gateway" push "dhcp-option DNS 192.168.1.1" server-bridge 192.168.1.3 255.255.255.0 192.168.1.200 192.168.1.229 status /tmp/openvpn.main.status verb 3 setenv profile_name main script-security 2 up /etc/openvpn/vpn-up.sh

Como resultado, assim que a conexão acontece, a interface vpn-main será adicionada ao br-main. Para a grade de convidados, o mesmo se aplica ao nome e endereço da interface na ponte do servidor.

Solicitar roteamento externo e proxy

Nesta etapa, o Orange Pi já pode aceitar conexões e permitir que os clientes entrem nas redes necessárias. Resta configurar o proxy das conexões de entrada no roteador.

Transferimos os servidores VPN do roteador para outras portas, o colocamos no roteador HAProxy e configuramos:

/etc/haproxy.cfg global maxconn 256 uid 0 gid 0 daemon defaults retries 1 contimeout 1000 option splice-auto listen guest_vpn bind :444 mode tcp server 0-orange 192.168.2.3:444 check server 1-local 127.0.0.1:4444 check backup listen main_vpn bind :443 mode tcp server 0-orange 192.168.1.3:443 check server 1-local 127.0.0.1:4443 check backup

Aprecie

Se tudo correu conforme o planejado, os clientes partirão para Orange Pi e o processador do roteador não será mais aquecido e a velocidade da VPN aumentará significativamente. Nesse caso, todas as regras de rede registradas no roteador permanecerão relevantes. No caso de um acidente no Orange Pi, ele cairá e o HAProxy envolverá os clientes nos servidores locais.

Obrigado pela atenção, sugestões e correções são bem-vindas.