近十亿个Android设备易受MMS远程访问

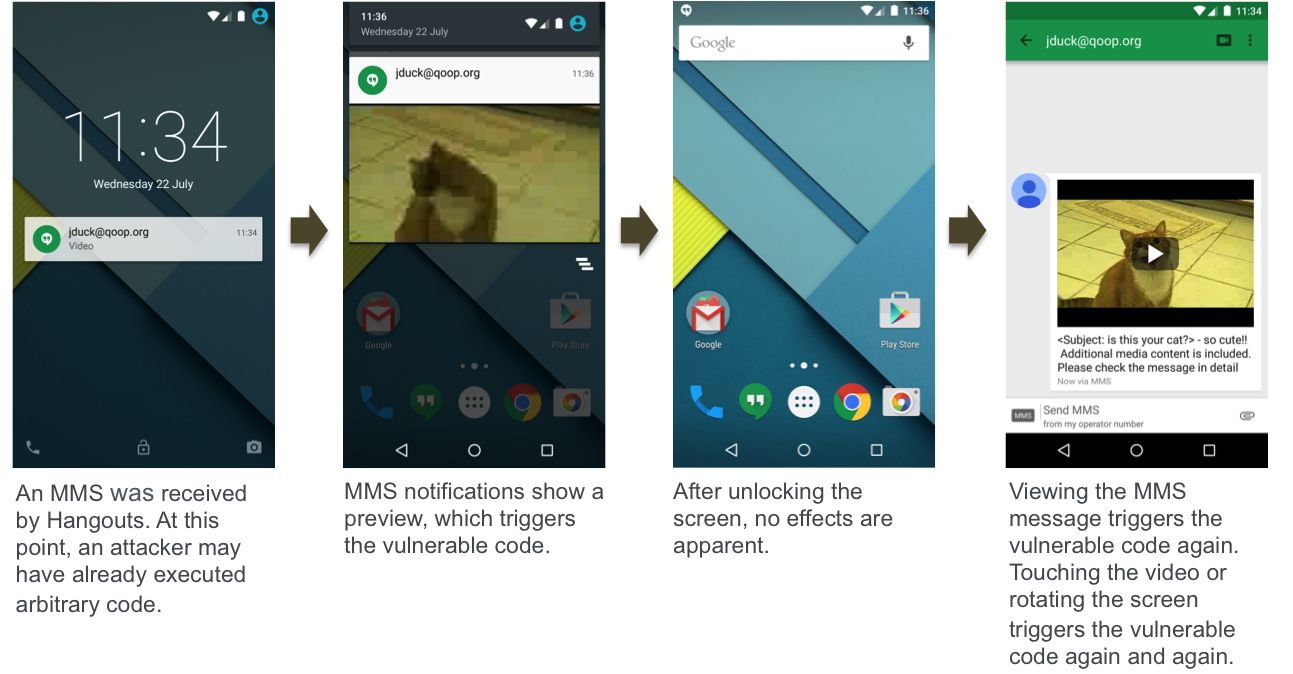

屏幕截图显示了手机感染的可能过程。用户收到一条消息,有关该消息的通知出现在屏幕上-此时,恶意软件已被激活。在解锁的屏幕上,看不到任何可疑的东西。打开消息将重新激活恶意软件。

屏幕截图显示了手机感染的可能过程。用户收到一条消息,有关该消息的通知出现在屏幕上-此时,恶意软件已被激活。在解锁的屏幕上,看不到任何可疑的东西。打开消息将重新激活恶意软件。

Zimperium计算机安全专家昨天在他们的博客上写道关于他们发现的操作系统内置库之一的漏洞。 Stagefright是用于处理各种格式的媒体文件的库。该公司的一名员工发现其中存在严重错误,在最坏的情况下,即使没有用户干预,也可以通过发送特殊格式的MMS消息来控制智能手机。 95%的Android设备存在漏洞,目前估计有10亿个。由于处理和解码媒体会占用大量处理器时间,因此该库使用C ++编写,以确保良好的性能。而且,这种语言比Android Java的语言更复杂,更底层,据Zimperium的专家称,该语言上的程序更容易出现与内存泄漏有关的错误。所以这次发生了。要攻击攻击者,只需知道您的电话号码即可。通过MMS发送到该号码的经过特殊设计的媒体文件不仅可以在收到消息后立即在电话上执行任意代码,还可以在此之后彻底删除恶意消息。手机的所有者甚至不必打开任何可疑文件-在该过程结束时,他将仅看到有关收到的MMS的通知。 操作系统版本从2.2开始的智能手机会影响这些漏洞。在操作系统版本为4.3(Jelly Bean)及更高版本的设备上,这种攻击将更加困难。除了发送MMS消息外,攻击者还可以利用媒体文件处理中的错误,例如,诱使用户访问恶意网站。详细信息将在8月5日的Black Hat USA黑客大会和8月7日的DEF CON 23上披露。Zimperium不仅向Google发送了漏洞消息,而且还提出了自己的补丁版本。互联网巨头迅速做出了反应,并开始发布各种版本操作系统的更新。的确,考虑到使用各种版本OS的设备在日常生活中的使用,更新智能手机的过程并不很快,也不是100%可靠。根据安全专家的说法,超过一年半的设备通常不太可能收到必要的更新。

操作系统版本从2.2开始的智能手机会影响这些漏洞。在操作系统版本为4.3(Jelly Bean)及更高版本的设备上,这种攻击将更加困难。除了发送MMS消息外,攻击者还可以利用媒体文件处理中的错误,例如,诱使用户访问恶意网站。详细信息将在8月5日的Black Hat USA黑客大会和8月7日的DEF CON 23上披露。Zimperium不仅向Google发送了漏洞消息,而且还提出了自己的补丁版本。互联网巨头迅速做出了反应,并开始发布各种版本操作系统的更新。的确,考虑到使用各种版本OS的设备在日常生活中的使用,更新智能手机的过程并不很快,也不是100%可靠。根据安全专家的说法,超过一年半的设备通常不太可能收到必要的更新。Source: https://habr.com/ru/post/zh-CN382229/

All Articles