从2012年开始才发现Linux内核0天漏洞

欢迎来到iCover博客页面上的读者!以色列安全公司Perception Point最近在Linux内核中发现了一个名为CVE-2016-0728的0天危险漏洞。根据提供的信息,此漏洞为攻击者提供了机会,使他们可以在数以千万计的本地PC和服务器以及不少于66%的运行Android OS的智能手机和平板电脑的超级用户权限级别上获得控制权。鉴于仅Android移动设备的用户总数已超过14亿,因此,根据实验室,CVE-2016-0728的分布水平是全球性的。恐惧有多真实,我们建议在极客时间进行讨论。 如您所知,当今最流行的移动操作系统Android的基础是Linux内核。Perception Point专家声称,自2012年以来,内核中已经存在本地特权升级(LPE)漏洞三年以上,并且在git的所有Linux内核版本(从3.8到4.5)以及Android KitKat(4.4 )及更高。对于使用Android OS的设备的用户而言,情况变得复杂,因为Google专家很难验证使用NDK(本机开发工具包)构建并放置在Google Play上的移动游戏和应用程序的可执行代码。根据Perception Point的说法,使用CVE-2016-0728,可以访问本地服务器的攻击者可以完全控制设备和超级用户的权限。同时,根据专家的说法,攻击者还可以将他们在系统中的特权提高到最大根级别。但是,在OS处于虚拟化环境中的情况下,禁止用户执行代码或在系统中使用单个用户,普通计算机和服务器相对安全。漏洞CVE-2016-0728已集成到Linux内核子系统密钥环中在join_session_keyrings函数中,该函数提供了缓存和存储身份验证密钥和加密证书的功能。当进程尝试用同一实例替换其当前会话密钥环时,与错误释放对象相关的错误导致重复使用已经释放的内存区域(使用后释放)。利用此漏洞的 C代码由100行组成,实现了超过40亿次系统调用,耗时约半小时。难以利用此漏洞的技术包括SELinux,SMAP(超级用户模式访问保护),SMEP(超级用户模式执行保护)。

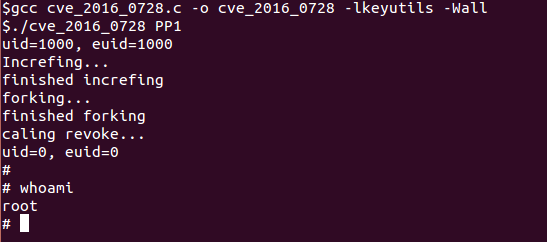

如您所知,当今最流行的移动操作系统Android的基础是Linux内核。Perception Point专家声称,自2012年以来,内核中已经存在本地特权升级(LPE)漏洞三年以上,并且在git的所有Linux内核版本(从3.8到4.5)以及Android KitKat(4.4 )及更高。对于使用Android OS的设备的用户而言,情况变得复杂,因为Google专家很难验证使用NDK(本机开发工具包)构建并放置在Google Play上的移动游戏和应用程序的可执行代码。根据Perception Point的说法,使用CVE-2016-0728,可以访问本地服务器的攻击者可以完全控制设备和超级用户的权限。同时,根据专家的说法,攻击者还可以将他们在系统中的特权提高到最大根级别。但是,在OS处于虚拟化环境中的情况下,禁止用户执行代码或在系统中使用单个用户,普通计算机和服务器相对安全。漏洞CVE-2016-0728已集成到Linux内核子系统密钥环中在join_session_keyrings函数中,该函数提供了缓存和存储身份验证密钥和加密证书的功能。当进程尝试用同一实例替换其当前会话密钥环时,与错误释放对象相关的错误导致重复使用已经释放的内存区域(使用后释放)。利用此漏洞的 C代码由100行组成,实现了超过40亿次系统调用,耗时约半小时。难以利用此漏洞的技术包括SELinux,SMAP(超级用户模式访问保护),SMEP(超级用户模式执行保护)。 CVE-2016-0728(感知点)漏洞的PoC结果根据Perception Point的专家的说法,尚无任何数据可以确认黑客有关CVE-2016-0728漏洞的活动,但是直到针对Linux发行版的相应补丁程序以及Android OS的更新发布之前,才有可能使用CVE-2016-0728攻击数百万台设备保持足够高。Perception Point将所有结果传递给Linux内核开发团队。您可以在此处跟踪有关CVE-2016-0728的当前情况。了解在解决和评估所考虑的问题方面获得了真正有用的经验的读者的意见将是很有趣的。我想相信她并不像以色列实验室所说的那样具有全球性和严肃性。您可以在以下页面上跟踪更新:openSUSE,SLES,Slackware,Gentoo,CentOS,RHEL 7(RHEL / CentOS 5和6不受影响),Ubuntu,Fedora。报告详细信息:perception-point.io源2:opennet.ru源3:TheNextWeb.com

CVE-2016-0728(感知点)漏洞的PoC结果根据Perception Point的专家的说法,尚无任何数据可以确认黑客有关CVE-2016-0728漏洞的活动,但是直到针对Linux发行版的相应补丁程序以及Android OS的更新发布之前,才有可能使用CVE-2016-0728攻击数百万台设备保持足够高。Perception Point将所有结果传递给Linux内核开发团队。您可以在此处跟踪有关CVE-2016-0728的当前情况。了解在解决和评估所考虑的问题方面获得了真正有用的经验的读者的意见将是很有趣的。我想相信她并不像以色列实验室所说的那样具有全球性和严肃性。您可以在以下页面上跟踪更新:openSUSE,SLES,Slackware,Gentoo,CentOS,RHEL 7(RHEL / CentOS 5和6不受影响),Ubuntu,Fedora。报告详细信息:perception-point.io源2:opennet.ru源3:TheNextWeb.com

我们的其他文章和事件 Source: https://habr.com/ru/post/zh-CN389307/

All Articles