已经发布了适用于所有版本防病毒软件的有效利用程序。GPL下借用代码的事实被揭示

昨天,来自Google Project Zero黑客的Tavis Ormandy 发布了有关Symantec防病毒程序中众多漏洞的公开信息,包括远程执行代码漏洞。一些专家说,鉴于计算机上安装的防病毒程序在系统中的最大特权级别,它可能会成为附加的攻击媒介,即系统整体安全性的附加漏洞。 Symantec的示例尽可能清楚地说明了这一点。在某些情况下,在Windows下,恶意代码会直接加载到操作系统的内核中,从而导致内核内存损坏。Symantec程序使用相同的内核,因此上述方法适用于所有Symantec程序,包括以Norton品牌出售的防病毒软件。其中包括:

昨天,来自Google Project Zero黑客的Tavis Ormandy 发布了有关Symantec防病毒程序中众多漏洞的公开信息,包括远程执行代码漏洞。一些专家说,鉴于计算机上安装的防病毒程序在系统中的最大特权级别,它可能会成为附加的攻击媒介,即系统整体安全性的附加漏洞。 Symantec的示例尽可能清楚地说明了这一点。在某些情况下,在Windows下,恶意代码会直接加载到操作系统的内核中,从而导致内核内存损坏。Symantec程序使用相同的内核,因此上述方法适用于所有Symantec程序,包括以Norton品牌出售的防病毒软件。其中包括:- Norton Security,Norton 360和其他Norton旧产品(所有平台)

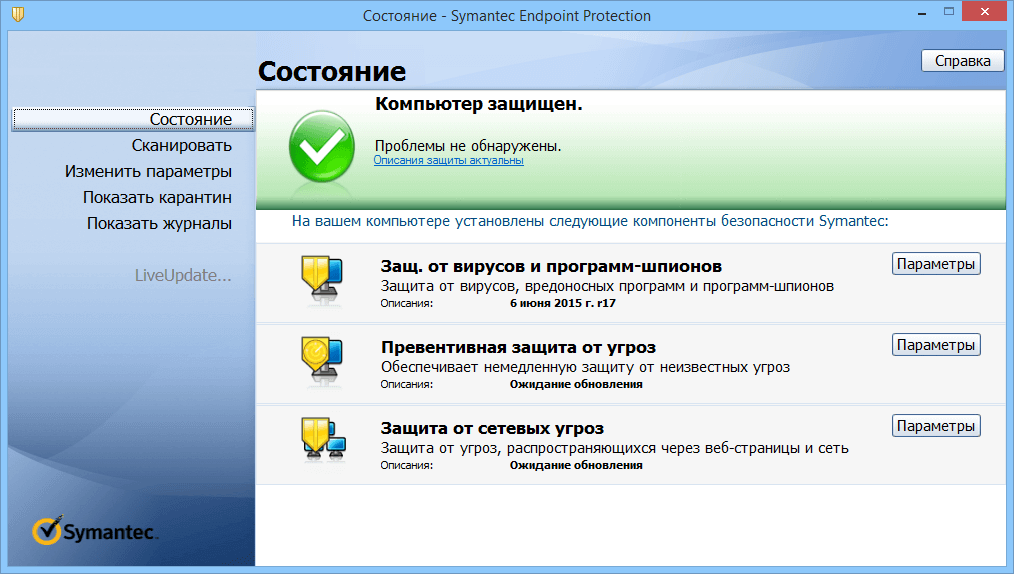

- Symantec Endpoint Protection(所有版本,所有平台)

- Symantec Email Security(所有平台)

- Symantec Protection Engine(所有平台)

- Symantec Protection for SharePoint服务器

- 还有其他

零项目的Tavis Ormandy公开了一些漏洞的示例,以便每个人都了解问题的实质。对于防病毒软件,问题在于它们如何扫描由UPX等打包程序打包的可执行文件。要扫描此类文件,防病毒程序使用特殊的文件解压缩程序将文件恢复为原始格式。这对于标准包装工有帮助,但对于其他包装工,您必须求助于仿真。Tavis Ormandy写道,所有这些方法都不必要地复杂且极易受攻击,因为很难确保此类代码的安全性。 “我们建议使用沙盒和安全开发生命周期但供应商常常在这里偷工减料,” Thevis写道。因此,拆包程序成为漏洞的巨大来源,就像Comodo,ESET,Kaspersky,Fireeye和许多其他公司一样。对于Symantec,情况甚至更糟,因为在其程序中,拆包程序在内核中工作!例如,如果SizeOfRawData值大于SizeOfImage,则它的ASPack解包程序将允许少量缓冲区溢出。发生这种情况时,Symantec使用以下命令将“额外”字节传输到缓冲区memcpy。因此,我们可以使用此方法轻松地运行任意代码以在内核级别执行: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

Bug Tracker

中更详细地描述了漏洞CVE-2016-2208 。在Linux,macOS和Unix操作系统上,它会导致Symantec或Norton进程中出现干净的根级溢出,而在Windows上,它将导致内核内存损坏。由于Symantec使用特殊的驱动程序拦截所有系统中断,以利用此漏洞,因此只需通过电子邮件或利用漏洞的链接向受害者发送文件即可。受害者不需要打开文件或跟随链接,防病毒将自行执行所有操作。这样,即使安装了Symantec / Norton防病毒软件,该蠕虫也可以自动传播到所有系统!因此,您可以轻松感染企业局域网中的大量计算机。奇怪的是,在公共领域发布信息之前,塔维斯·奥曼迪(Tavis Ormandy)通过电子邮件将其利用受密码保护的zip存档发送给安全部门,并且该密码在信件的正文中指出。但是安装了“安全功能”的邮件服务器赛门铁克从消息文本中提取了密码,并将其应用于归档文件,并在研究漏洞利用代码时使其自身崩溃。Tavis Ormandy还讨论了解析PowerPoint文件和其他Microsoft Office文件中的漏洞,以及启发式引擎Bloodhound Heuristics(高级启发式保护)中的漏洞。利用发布的源代码。这是一种100%有效的利用程序,可与Norton Antivirus和Symantec Endpoint的标准配置一起使用,并且仅在您通过邮件发送链接或在网页上发布链接时才起作用(不需要打开它)。在这种情况下,以下产品容易受到攻击(此处未列出所有潜在易受攻击的Symantec程序,该漏洞很有可能在其他产品中也起作用):- 诺顿防病毒软件(Mac,Windows)

- Symantec Endpoint(Mac,Windows,Linux,Unix)

- Symantec Scan Engine(所有平台)

- 赛门铁克云/ NAS保护引擎(所有平台)

- Symantec Email Security(所有平台)

- Symantec Protection for SharePoint / Exchange / Notes / etc(所有平台)

- 所有其他Symantec / Norton Carrier,Enterprise,SMB,Home和其他防病毒程序

- 还有其他

在Windows下,这会导致在具有root用户特权的其他操作系统中在SYSTEM级别执行代码。Symantec的某些程序不会自动更新,因此系统管理员需要采取紧急措施来保护其网络。赛门铁克的官方信息在这里。UPD 正如事实证明,赛门铁克借用开源库和libmspack unrarsrc码-并更新他们最少七年!