领先的PC公司如何帮助黑客

领先的软件制造商(Microsoft,Oracle,SAP SE等)为确保使用相关程序对操作系统进行安全更新并保护计算机免受黑客攻击做出了许多努力。但事实证明,PC硬件制造商并不那么小心。该公司双核安全进行了软件领域的研究更新前五大PC制造商:惠普,戴尔,宏碁,联想和华硕。结果表明,上市公司未确保其产品的适当安全性。发现的弱点使黑客能够捕获更新过程并安装恶意代码。 Duo实验室的研究人员发现,所有五家称为OEM(原始设备OEM)的制造商都为计算机提供了预安装的更新程序,这些更新程序至少具有一个高风险漏洞。它为黑客提供了远程运行恶意代码并获得对系统的完全控制的能力。研究人员认为,这些是非法渗透的最有利条件,不需要黑客的特殊技能。有关漏洞研究的更多信息,请参见原始报告(PDF格式)。OEM个人计算机存在各种安全缺陷(通过HTTP协议进行更新交付,缺少确认和更新文件签名)。问题使攻击者能够攻击和拦截更新文件,并用恶意软件替换它们。

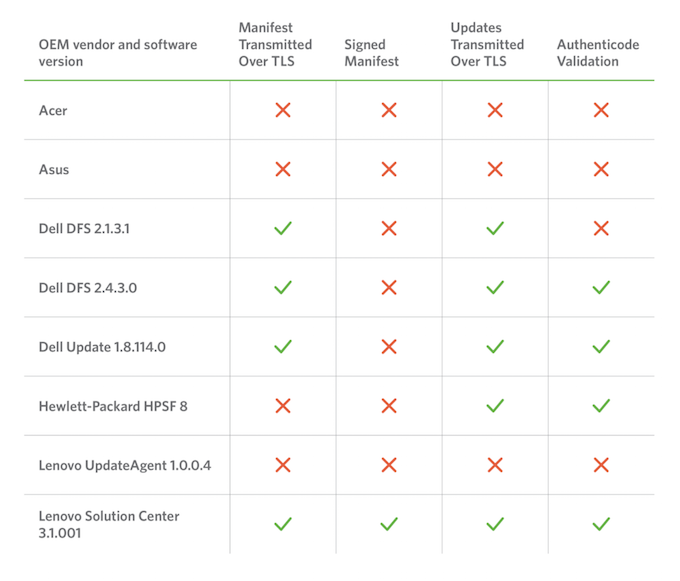

Duo实验室的研究人员发现,所有五家称为OEM(原始设备OEM)的制造商都为计算机提供了预安装的更新程序,这些更新程序至少具有一个高风险漏洞。它为黑客提供了远程运行恶意代码并获得对系统的完全控制的能力。研究人员认为,这些是非法渗透的最有利条件,不需要黑客的特殊技能。有关漏洞研究的更多信息,请参见原始报告(PDF格式)。OEM个人计算机存在各种安全缺陷(通过HTTP协议进行更新交付,缺少确认和更新文件签名)。问题使攻击者能够攻击和拦截更新文件,并用恶意软件替换它们。 从Duo Security报告中:

从Duo Security报告中:击中该软件的一个微不足道的部分就足够了,以抵消许多(如果不是全部)安全措施的有效性。个人防火墙和安全文件浏览功能简直无能为力,而OEM则通过预安装的软件损坏它们。

许多制造商的宣言没有数字签名-必须从服务器中提取并安装更新程序文件。攻击者可以不安全地传输未签名的宣言。然后,他们要么从清单中删除重要的更新文件(完全剥夺了用户的升级权限),要么将恶意文件添加到列表中。当制造商不对更新文件进行签名时,就会发生后者,从而使攻击者可以插入自己的未签名文件。一些清单包含完成更新所需的内置命令。但是黑客可以简单地添加一个内置命令来安装和运行其有害文件。二重奏安全研究员Darren Kemp认为:有许多滥用命令和错误的方法。管理员可以做的很多事情都可以由用户完成(通过清单中的内置命令)。

所审查的五家制造商仅供参考。科学家在报告中指出,根据一般研究,所有制造商的PC保护的可靠性都值得怀疑。的确,他们更支持Apple,认为他们的更新程序可能更封闭。由于该公司对安全问题过于敏感,因此不会在其计算机上安装多余的Bloatware(功能上冗余且占用大量资源的软件)。正如坎普所说:这是苹果“花园周围的石墙”起作用的情况之一。您(只有)Apple软件……它们控制着其他所有东西。

PC制造商在计算机上安装更新工具,例如:购买时更新驱动程序并更新预先安装在计算机上的功能冗余且占用大量资源的软件。Bloatware可以代表从第三方软件的每月试用版到当用户从一个网站导航到另一个网站时将广告发送到浏览器的广告软件的任何内容。在某些情况下,更新将发送到OEM站点以下载更新。但是他们还将计算机发送到第三方软件供应商页面以接收更新。科学家在上述五个制造商中发现了12个漏洞。每家公司的更新程序中至少都有一个高风险漏洞,该漏洞提供了远程执行代码的能力。| 制造商 | 漏洞描述 | 风险度 | 制造商状态 | CVE(常见漏洞和影响) |

| 惠普 | HPSA服务(HP激活器)命名通道漏洞 | 高 | 已在最新版本中修复 | 未定义 |

| 更新程序HPSF DLL预加载攻击 | 平均值 | 已在最新版本中修复 | 未定义 |

| HP支持框架任意代码执行 | 高 | 漏洞已修复,2016年4月13日。惠普未提供CVE,也未公开通知消费者 | 未定义 |

| 在HP.com上打开重定向 | 低位 | 固定于2016年3月31日 | |

| 引导本地HTTP服务器处理程序中的旁路/原始检查 | 低位 | 尽管有信件,但仍未解决 | |

| HPDIA Downloads | | , | |

| HPDIA Downloads | | , | |

| Asus | Asus LiveUpdate | | . 125 | CVE-2016-3966 |

| Asus Giftbox | | . 125 | CVE-2016-3967 |

| Acer | | | . 45 | CVE-2016-3964 |

| | | . 45 | CVE-2016-3965 |

| Lenovo | LiveAgent | | 2016 . | CVE-2016-3944 |

在五家OEM制造商中,戴尔更新器是最安全的。尽管该公司未签名清单,但它通过安全的HTTPS协议将它们与更新文件一起发送。的确,科学家在另一项针对Dell Foundation Services的公司更新程序的最新版本中发现了问题。但是,显然,戴尔专家早已发现了漏洞,并自行修复了这些漏洞。惠普也获得了足够的分数。该公司通过HTTPS传输更新以及经过验证的更新。但是她没有签署宣言。并且对于程序的一个组件来下载文件,它不能保证验证。攻击者可以将未签名的恶意文件下载到计算机上,并向用户提供运行它的权限。考虑到重定向HP的问题,黑客能够将用户的计算机重定向到恶意URL。此外,破解者可以轻松下载恶意代码并诱骗用户启动它。科学家调查了两个联想更新-联想解决方案中心和UpdateAgent。第一个是考虑最好的之一。但是第二次却是最糟糕的一次。清单文件和更新文件均以明文形式传输,更新程序未确认文件签名。宏cer试图做对了。但是他们没有指定更新程序应该验证签名。他也没有签署自己的宣言,允许黑客将恶意文件添加到清单中。但是在华硕,情况甚至更糟。它的更新程序是如此糟糕,以至于科学家甚至称其为“远程执行代码即服务”。实际上,它是一种内置功能,可以输入恶意代码,就像专门针对黑客一样。华硕通过HTTP而不是HTTPS发送签名的更新文件和清单。尽管清单是加密的,但仍公开了MD5哈希算法(由单词“ Asus Live Update”组成)。据研究人员称,使用HTTPS和签名将显着提高PC公司的安全性。在出现问题时及时有效的沟通也起着特殊的作用。联想,惠普和戴尔都有直接渠道报告与其软件相关的安全问题。而宏cer和华硕则没有这样的渠道。制造商对研究结果的反应不同。惠普已经修复了最严重的漏洞。联想只是从受损的系统中删除了易受攻击的软件。宏cer和华硕在解决问题时尚未给出答案。根据Duo Labs安全研究总监Steve Manzuik的说法:华硕表示,他们将在一个月内解决所有问题。但是后来他们无限期地推迟了约会...

Source: https://habr.com/ru/post/zh-CN395655/

All Articles