Lurk银行木马已在俄罗斯许多大型银行中分发了带有官方软件的官方软件

该恶意软件的创建者可以从俄罗斯联邦的银行中窃取数十亿卢布,并将其上传至计算机系统远程控制系统开发商的官方网站。

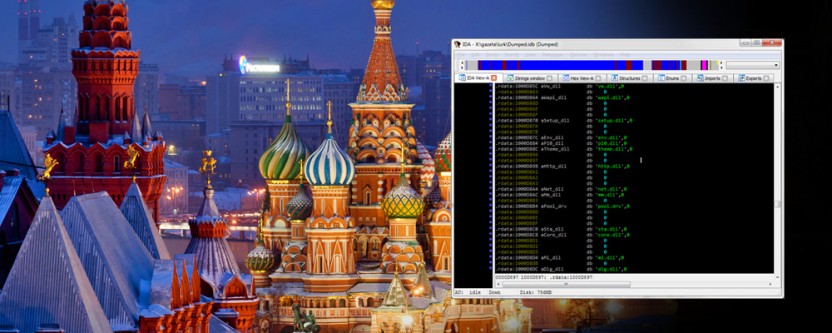

如今,有关攻击者在五年内从俄罗斯银行客户帐户中盗窃超过17亿卢布的案件的调查细节已广为人知。Kommersant 写道,这起刑事案件涉及来自俄罗斯15个地区的一群黑客,他们利用Lurk Trojan入侵银行网络。参与调查的信息安全专家认为,银行IT部门的系统管理员对此事件间接有罪。正是他们通过从Web下载受Trojan感染的软件来促进病毒渗透到公司网络。俄罗斯联邦内政部调查部门的调查人员已经确定了通过银行网络传播病毒的可能方法。在6月,来自俄罗斯15个地区的约50名网络犯罪分子涉嫌从俄罗斯银行盗窃17亿卢布而被拘留之后,情况变得更加清晰。根据调查,同一批网络犯罪分子还试图再提取22亿卢布。犯罪集团的行动尤其影响了莫斯科银行Metallinvestbank和Garant-invest银行以及Yakut银行Taata。使用Lurk Trojan渗透到银行网络,由被拘留集团的代表负责发展。该小组的主要成员和领导人是斯维尔德洛夫斯克州的居民。该小组的14名成员在叶卡捷琳堡被拘留,并被带到莫斯科。据称,社区领袖是康斯坦丁·科兹洛夫斯基(Konstantin Kozlovsky)和亚历山大·埃雷敏(Alexander Eremin)。调查人员认为,社区代表使用Ammyy Admin软件介绍了Lurk Trojan。卡巴斯基实验室发布了一份包含事件分析结果的特别报告,为调查提供了帮助。应当指出,在调查期间,卡巴斯基实验室与Sberbank专家一起工作。报告指出,攻击者使用两种主要方式传播病毒。第一个是利用漏洞利用程序包,第二个是用于被黑客入侵的网站。在第一个版本中,使用了通过专门站点分发恶意软件的过程:带有隐藏链接到病毒文件和会计论坛的专门新闻站点。第二种选择是入侵Ammyy网站并直接从制造商的网站感染远程工作软件。 Ammyy的客户是俄罗斯内政部,俄罗斯邮政,法律信息系统“担保人”。卡巴斯基实验室专家发现,位于Ammyy网站上的程序文件未经过数字签名。启动下载的分发程序包之后,该可执行文件将创建并运行另外两个可执行文件:这是实用程序安装程序和Trojan-Spy.Win32.Lurk木马。犯罪集团的代表使用一种特殊的算法来验证公司网络上受感染计算机的所有权。验证是通过Ammyy Group服务器上的修改后的php脚本执行的。根据调查的参与者,该病毒最有可能是由受影响公司的IT部门的员工启动的。专家的责任是间接的,因为他们可能不会怀疑软件分发工具包是从开发公司的官方服务器下载的。事实证明,在拘留了一组犯罪嫌疑人之后,分发包裹的内容发生了变化。因此,Trojan-PSW.Win32.Fareit程序开始从该站点传播,窃取个人信息,而不是Lurk木马。卡巴斯基实验室报告说:“这表明,黑客入侵Ammyy Admin网站背后的攻击者为每个人都提供了一个在Trojan Dropper中的“位置”,以便从ammyy.com进行分发。”根据信息安全专家的说法,可以通过使用第三方软件的控制过程来避免此类事件。

如今,有关攻击者在五年内从俄罗斯银行客户帐户中盗窃超过17亿卢布的案件的调查细节已广为人知。Kommersant 写道,这起刑事案件涉及来自俄罗斯15个地区的一群黑客,他们利用Lurk Trojan入侵银行网络。参与调查的信息安全专家认为,银行IT部门的系统管理员对此事件间接有罪。正是他们通过从Web下载受Trojan感染的软件来促进病毒渗透到公司网络。俄罗斯联邦内政部调查部门的调查人员已经确定了通过银行网络传播病毒的可能方法。在6月,来自俄罗斯15个地区的约50名网络犯罪分子涉嫌从俄罗斯银行盗窃17亿卢布而被拘留之后,情况变得更加清晰。根据调查,同一批网络犯罪分子还试图再提取22亿卢布。犯罪集团的行动尤其影响了莫斯科银行Metallinvestbank和Garant-invest银行以及Yakut银行Taata。使用Lurk Trojan渗透到银行网络,由被拘留集团的代表负责发展。该小组的主要成员和领导人是斯维尔德洛夫斯克州的居民。该小组的14名成员在叶卡捷琳堡被拘留,并被带到莫斯科。据称,社区领袖是康斯坦丁·科兹洛夫斯基(Konstantin Kozlovsky)和亚历山大·埃雷敏(Alexander Eremin)。调查人员认为,社区代表使用Ammyy Admin软件介绍了Lurk Trojan。卡巴斯基实验室发布了一份包含事件分析结果的特别报告,为调查提供了帮助。应当指出,在调查期间,卡巴斯基实验室与Sberbank专家一起工作。报告指出,攻击者使用两种主要方式传播病毒。第一个是利用漏洞利用程序包,第二个是用于被黑客入侵的网站。在第一个版本中,使用了通过专门站点分发恶意软件的过程:带有隐藏链接到病毒文件和会计论坛的专门新闻站点。第二种选择是入侵Ammyy网站并直接从制造商的网站感染远程工作软件。 Ammyy的客户是俄罗斯内政部,俄罗斯邮政,法律信息系统“担保人”。卡巴斯基实验室专家发现,位于Ammyy网站上的程序文件未经过数字签名。启动下载的分发程序包之后,该可执行文件将创建并运行另外两个可执行文件:这是实用程序安装程序和Trojan-Spy.Win32.Lurk木马。犯罪集团的代表使用一种特殊的算法来验证公司网络上受感染计算机的所有权。验证是通过Ammyy Group服务器上的修改后的php脚本执行的。根据调查的参与者,该病毒最有可能是由受影响公司的IT部门的员工启动的。专家的责任是间接的,因为他们可能不会怀疑软件分发工具包是从开发公司的官方服务器下载的。事实证明,在拘留了一组犯罪嫌疑人之后,分发包裹的内容发生了变化。因此,Trojan-PSW.Win32.Fareit程序开始从该站点传播,窃取个人信息,而不是Lurk木马。卡巴斯基实验室报告说:“这表明,黑客入侵Ammyy Admin网站背后的攻击者为每个人都提供了一个在Trojan Dropper中的“位置”,以便从ammyy.com进行分发。”根据信息安全专家的说法,可以通过使用第三方软件的控制过程来避免此类事件。“我们在活动中不使用远程管理程序。这是禁止和严格控制的。俄罗斯联邦储蓄银行乌拉尔银行的新闻服务说,任何现成的软件产品都将通过全面的安全检查,从而消除了隐藏代码的存在。

在俄罗斯联邦的一些银行,包括乌拉尔重建与发展银行(UBRD),禁止使用外部解决方案进行工作站的远程管理。Source: https://habr.com/ru/post/zh-CN396617/

All Articles