相机,数字机顶盒(DVR)和其他物联网设备中的Mirai蠕虫和僵尸网络(日语:“未来”)在去年9月至10月引起了很大的轰动。该蠕虫通过标准的登录密码组合自动进行分类,并设法传播到成千上万的设备(安全摄像机,路由器,数字机顶盒和DVR),从中组织了几次DDoS攻击。这些攻击的能力远远超过了标准PC僵尸网络的能力,因为普通计算机感染这种数量的病毒要困难得多。

相机,数字机顶盒(DVR)和其他物联网设备中的Mirai蠕虫和僵尸网络(日语:“未来”)在去年9月至10月引起了很大的轰动。该蠕虫通过标准的登录密码组合自动进行分类,并设法传播到成千上万的设备(安全摄像机,路由器,数字机顶盒和DVR),从中组织了几次DDoS攻击。这些攻击的能力远远超过了标准PC僵尸网络的能力,因为普通计算机感染这种数量的病毒要困难得多。 Mirai蠕虫使用的某些设备的标准登录名和密码对

Mirai蠕虫使用的某些设备的标准登录名和密码对未来的生与死

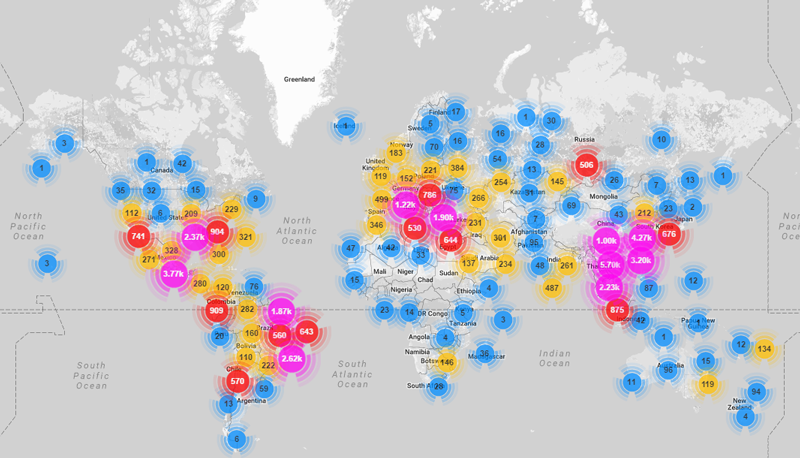

去年9月,Mirai僵尸网络的首批受害者之一是专门从事信息安全和黑客去匿名化工作的记者Brian Krebs。其提供商的流量峰值达到665 Gbps,这是Internet历史上最强大的DDoS攻击之一(请参阅“ 600 Gbps DDoS作为检查制度的民主化 ”)。 Brian不得不使站点离线,这是因为Akamai已使站点脱离了DDoS保护,以免给其他客户带来风险。几天后,Brian Krebs使用了Shield项目的服务。-Google的慈善项目,旨在保护记者免受DDoS攻击。显然,此后,黑客的身份成为Brian Krebs审查的主题。对他来说,这成为一个原则问题。这些事件促使Brian Krebs对互联网审查的本质进行了哲学反思。它回想起企业家和自由主义者约翰·吉尔莫尔(John Gilmore)关于无法审查互联网的著名话语。吉尔莫尔说:“网络将审查制度视为损害。绕过她。”但是,该原则仅适用于“政治”审查制度,该制度传统上是由不同国家的政府实施的,限制了公民自由获取信息的机会。在DDoS攻击的情况下,我们看到另一个示例-试图“关闭”对手。这里不涉及国家。审查制度是由许多人或机器人共同努力完成的。从这个意义上讲,我们可以说DDoS攻击是审查制度的“民主”版本,当多数派将其意愿强加给少数派并让对手沉默时。布莱恩·克雷布斯(Brian Krebs)认为,现在经验丰富的专业人士的行为对审查制度构成了最大的威胁。地下黑客社区悄悄地变成了一个强大的跨国组织,大量的计算机资源集中在这个跨国组织的手中。在某些情况下,这些资源可能会变成网络武器。“网络武器”未来发射了不止一次。2016年9月至10月,该僵尸网络被用于攻击法国托管服务提供商OVH,并对Dyn进行了强大的DDoS攻击,该Dyn为美国主要组织提供网络基础设施和DNS服务。在这种情况下,来自数千万个IP地址的垃圾请求流约为1 Tbit / s。世界各地的用户在访问Twitter,Amazon,Tumblr,Reddit,Spotify和Netflix等时遇到问题。实际上,Mirai僵尸网络暂时“放下”了美国互联网的一小部分。 参与DDoS攻击的受感染设备的位置图。插图:封装11月,Mirai的新版本攻击了德国互联网提供商Deutsche Telekom的用户的路由器Zyxel和Speedport的几种型号。正如卡巴斯基实验室的调查显示的那样,这种蠕虫的修改版在这种情况下使用了一种新的分发方法-通过专用协议TR-064,供提供商用来远程控制用户设备。如果可以从外部访问控制界面(在端口7547上),则可以通过打开对传统Web界面的访问阶段,在设备上下载并执行任意代码,或者执行相同的操作。

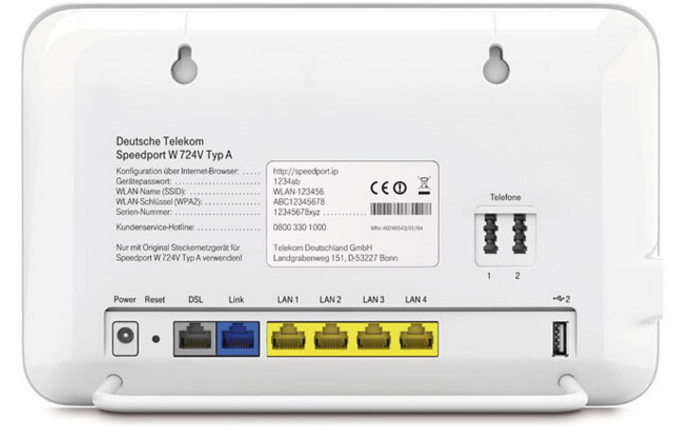

参与DDoS攻击的受感染设备的位置图。插图:封装11月,Mirai的新版本攻击了德国互联网提供商Deutsche Telekom的用户的路由器Zyxel和Speedport的几种型号。正如卡巴斯基实验室的调查显示的那样,这种蠕虫的修改版在这种情况下使用了一种新的分发方法-通过专用协议TR-064,供提供商用来远程控制用户设备。如果可以从外部访问控制界面(在端口7547上),则可以通过打开对传统Web界面的访问阶段,在设备上下载并执行任意代码,或者执行相同的操作。 德国电信网络上易受攻击的路由器之一对Dyn的攻击可能已经由其他黑客实施,而不是Brian Krebs的那些个人敌人。事实是,在蠕虫代码中发现漏洞之后,在9月至10月之间,黑客之间爆发了一场真正的战争,他们控制着Mirai僵尸网络。因此,目前尚不清楚他11月在谁的控制之下。

据媒体报道,漏洞被发现后,黑客以BestBuy和Popopret的名义夺取了Mirai僵尸网络的大部分控制权,并为其添加了新设备。因此,新的僵尸网络吸收了原始的Mirai,并为捕获僵尸程序而抵御新竞争者。

在以昵称Anna-senpai的Hackforums论坛的用户在9月下旬发布源代码之后,发现了Mirai蠕虫中的一个漏洞。Mirai僵尸网络的组件(请参阅本文开头的屏幕截图)。该软件会连续扫描IP地址的整个范围,以使用标准的登录名和密码来搜索设备,发现该软件会将消息发送到命令中心,从那里协调DDoS。有趣的是,在源代码的一个片段中有俄语文本。

德国电信网络上易受攻击的路由器之一对Dyn的攻击可能已经由其他黑客实施,而不是Brian Krebs的那些个人敌人。事实是,在蠕虫代码中发现漏洞之后,在9月至10月之间,黑客之间爆发了一场真正的战争,他们控制着Mirai僵尸网络。因此,目前尚不清楚他11月在谁的控制之下。

据媒体报道,漏洞被发现后,黑客以BestBuy和Popopret的名义夺取了Mirai僵尸网络的大部分控制权,并为其添加了新设备。因此,新的僵尸网络吸收了原始的Mirai,并为捕获僵尸程序而抵御新竞争者。

在以昵称Anna-senpai的Hackforums论坛的用户在9月下旬发布源代码之后,发现了Mirai蠕虫中的一个漏洞。Mirai僵尸网络的组件(请参阅本文开头的屏幕截图)。该软件会连续扫描IP地址的整个范围,以使用标准的登录名和密码来搜索设备,发现该软件会将消息发送到命令中心,从那里协调DDoS。有趣的是,在源代码的一个片段中有俄语文本。cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write(append([]byte("\r\033[37;1m … \033[31m"), spinBuf[i % len(spinBuf)]))

布赖恩·克雷布斯(Brian Krebs)受到Mirai的两次伤害,决定以各种方式对这个蠕虫的作者进行匿名化。调查花了几个月的时间,但最终,布朗设法确定了安娜·森派的真实身份,以及他至少一个同伙的身份。Brian Krebs调查

调查的结果是,布莱恩·克雷布斯(Brian Krebs)发现Mirai不是某种非凡的蠕虫,而只是蠕虫的另一种形式,它以标准的登录名,密码和标准漏洞感染路由器和IoT设备。实际上,有许多这样的蠕虫和僵尸网络。它们属于“压力源”的获利行业的代表-进行DDoS攻击以牟取金钱的服务。 Mirai之前出现的物联网僵尸网络包括Bashlite,Gafgyt,Qbot,Remaiten和Torlus系列。所有这些蠕虫都以类似的方式从一个受感染的设备传播到另一个。通常,这种僵尸网络的所有者不会在公开场合“发光”,但在2014年,一群称为lelddos的在线小流氓进行了一次重大攻击的公开攻击,导致许多网站离线。Lelddos攻击的最常见目标是Minecraft服务器。这样的服务器的所有者每月最多可以赚到5万美元,因此这对于压力源是可以接受的目标。如果服务器几天不可用,那么许多玩家会简单地转向其他服务器,而所有者则会损失可观的利润:这里有很多竞争。 2014年6月,专门保护Minecraft服务器免受DDoS攻击的proxyPipe公司必须使用Verisign防DDoS“屋顶”来应对lelddos 攻击。威瑞信在其2014年季度报告中称300 Gbps攻击是“有史以来最大的攻击。” 在2015年中期,ProxyPipe客户受到使用物联网设备的Qbot僵尸网络的攻击。具有特征的是,在攻击即将发生之前,一名17岁的Christopher“ CJ” Sculti,Jr.,如图所示)是竞争公司Datawagon的所有者和唯一雇员,据称该公司还专门防御DDoS攻击,它威胁到客户。这种“保护”方法在90年代的前苏联是众所周知的。我们要么保护您,要么您属于DDoS。反过来,Datawagon以ProTraf Solutions的名义工作,ProTraf Solutions也是DDoS保护的提供商。ProxyPipe副总裁罗伯特·科埃略(Robert Coelho)告诉布莱恩·克雷布斯(Brian Krebs),年轻的竞争对手克里斯托弗·斯库提(Christopher Skulti)甚至扬言要禁用其Skype帐户,因为他发现了Skype中的漏洞并释放了相应的漏洞。几分钟后,副总裁和几名员工的Skype帐户确实断开了连接。然后,对公司客户的强大DDoS攻击开始了。ProTraf Solutions反复对ProxyPipe进行攻击,以诱使Minecraft服务器脱离对其自身的保护。 ProxyPipe管理部门警告客户该攻击是由ProTraf Solutions实施的,但是尽管如此,仍有一些客户端仍切换到竞争对手。讲完这个故事后,布莱恩·克雷布斯回忆起克里斯托弗·斯库提也曾在Skype上与他联系过几次,讨论了物联网中的漏洞,并对布莱恩·克雷布斯提到青少年的名字的文章表示不满。 Brian不重视这些对话,只是封锁了他的Skype帐户。谈话六个月后,他受到了620 Gb / s的DDoS攻击。这是可能的假设,克里斯托弗Skulte是组的成员lelddos,专门研究Minecraft服务器攻击。另一家专注于保护Minecraft服务器免受DDoS攻击的公司FastReturn通过物联网设备的僵尸网络参与了对ProxyPipe的攻击。碰巧的是,这家公司的所有者是一个来自迪拜的年轻人,名叫Anmar Zuberi,不久就以一名程序员的身份转移到ProTraf,并将其资产(地址空间)转让给了新雇主。 Zuberi告诉Krebs,他不是lelddos小组的成员,但他的同事Christopher Skulti像是ProTraf的其他两位联合创始人一样。从其他来源来看,也有传言说该公司19岁的联合创始人Josiah White是Bashlite / Qbot蠕虫的主要作者。在总结该程序员说他是防DDoS的专家。这位专家在Hackforums黑客论坛上以昵称LiteSpeed闻名多年。在那些论坛中,压力源的服务贸易很活跃。在接受Krebs采访时,这名男子证实他实际上编写了Bashlite / Qbot的某些组件,但他从未将蠕虫用于非法目的,也不提供金钱服务。然而,约西亚白想起了黑客的绰号Vyp0r下,这使他在网上发布下他和在线私人信息发布的威胁源代码svattinga(一个匿名电话后,通话特警装束家里的受害者)。最后,布莱恩·克雷布斯(Brian Krebs)收集了有关ProTraf总裁的信息-一位名为Paras Jha的程序员。

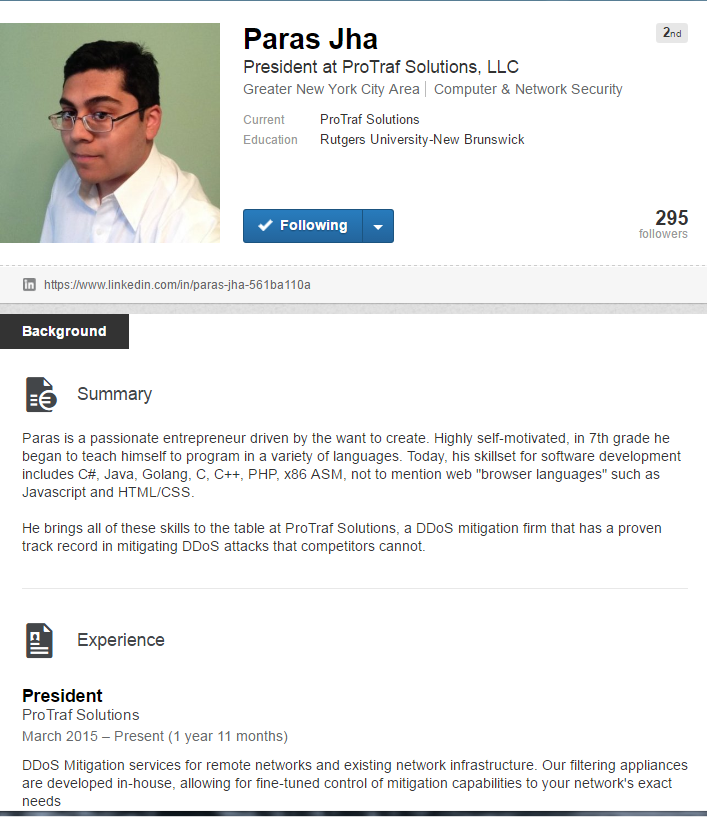

在2015年中期,ProxyPipe客户受到使用物联网设备的Qbot僵尸网络的攻击。具有特征的是,在攻击即将发生之前,一名17岁的Christopher“ CJ” Sculti,Jr.,如图所示)是竞争公司Datawagon的所有者和唯一雇员,据称该公司还专门防御DDoS攻击,它威胁到客户。这种“保护”方法在90年代的前苏联是众所周知的。我们要么保护您,要么您属于DDoS。反过来,Datawagon以ProTraf Solutions的名义工作,ProTraf Solutions也是DDoS保护的提供商。ProxyPipe副总裁罗伯特·科埃略(Robert Coelho)告诉布莱恩·克雷布斯(Brian Krebs),年轻的竞争对手克里斯托弗·斯库提(Christopher Skulti)甚至扬言要禁用其Skype帐户,因为他发现了Skype中的漏洞并释放了相应的漏洞。几分钟后,副总裁和几名员工的Skype帐户确实断开了连接。然后,对公司客户的强大DDoS攻击开始了。ProTraf Solutions反复对ProxyPipe进行攻击,以诱使Minecraft服务器脱离对其自身的保护。 ProxyPipe管理部门警告客户该攻击是由ProTraf Solutions实施的,但是尽管如此,仍有一些客户端仍切换到竞争对手。讲完这个故事后,布莱恩·克雷布斯回忆起克里斯托弗·斯库提也曾在Skype上与他联系过几次,讨论了物联网中的漏洞,并对布莱恩·克雷布斯提到青少年的名字的文章表示不满。 Brian不重视这些对话,只是封锁了他的Skype帐户。谈话六个月后,他受到了620 Gb / s的DDoS攻击。这是可能的假设,克里斯托弗Skulte是组的成员lelddos,专门研究Minecraft服务器攻击。另一家专注于保护Minecraft服务器免受DDoS攻击的公司FastReturn通过物联网设备的僵尸网络参与了对ProxyPipe的攻击。碰巧的是,这家公司的所有者是一个来自迪拜的年轻人,名叫Anmar Zuberi,不久就以一名程序员的身份转移到ProTraf,并将其资产(地址空间)转让给了新雇主。 Zuberi告诉Krebs,他不是lelddos小组的成员,但他的同事Christopher Skulti像是ProTraf的其他两位联合创始人一样。从其他来源来看,也有传言说该公司19岁的联合创始人Josiah White是Bashlite / Qbot蠕虫的主要作者。在总结该程序员说他是防DDoS的专家。这位专家在Hackforums黑客论坛上以昵称LiteSpeed闻名多年。在那些论坛中,压力源的服务贸易很活跃。在接受Krebs采访时,这名男子证实他实际上编写了Bashlite / Qbot的某些组件,但他从未将蠕虫用于非法目的,也不提供金钱服务。然而,约西亚白想起了黑客的绰号Vyp0r下,这使他在网上发布下他和在线私人信息发布的威胁源代码svattinga(一个匿名电话后,通话特警装束家里的受害者)。最后,布莱恩·克雷布斯(Brian Krebs)收集了有关ProTraf总裁的信息-一位名为Paras Jha的程序员。 他不仅是一位经验丰富的程序员,而且还在Minetime工作了几年,该公司当时是当时最受欢迎的Minecraft服务器之一。在研究Brian Krebs上的Paras Jah个人资料时,洞察力下降了:完全相同的个人资料,结合了程序员的素质和编程语言,对应于Anna Senpai虚拟!即使在2016年7月10日的论坛上发布了有关“机器人杀手”的信息,该消息也感染了物联网设备并阻止了telnet端口,从而阻止了其他蠕虫的控制,但Anna Senpai的高度专业素养仍然清晰可见。然后没有人相信黑客,但最终还是机器人杀手确实遍布网络,掩埋了Mirai和其他克隆。Paras Ja和Anna Senpai身份的最明显证明是在Paras的LinkedIn个人资料和Anna Senpai提交的论坛应用程序(ASM,C,Go,Java,C#和PHP,经验是相同的)上编程经验的极大相似之处。

他不仅是一位经验丰富的程序员,而且还在Minetime工作了几年,该公司当时是当时最受欢迎的Minecraft服务器之一。在研究Brian Krebs上的Paras Jah个人资料时,洞察力下降了:完全相同的个人资料,结合了程序员的素质和编程语言,对应于Anna Senpai虚拟!即使在2016年7月10日的论坛上发布了有关“机器人杀手”的信息,该消息也感染了物联网设备并阻止了telnet端口,从而阻止了其他蠕虫的控制,但Anna Senpai的高度专业素养仍然清晰可见。然后没有人相信黑客,但最终还是机器人杀手确实遍布网络,掩埋了Mirai和其他克隆。Paras Ja和Anna Senpai身份的最明显证明是在Paras的LinkedIn个人资料和Anna Senpai提交的论坛应用程序(ASM,C,Go,Java,C#和PHP,经验是相同的)上编程经验的极大相似之处。 Mirai僵尸网络也是用Go编程语言编写的。布莱恩·克雷布斯(Brian Krebs)进行了彻底的调查,并收集了其他证据,表明帕拉斯·贾(Paras Ja)和安娜·森派(Anna Senpai)的身份。在Internet档案中,他在parasjha.info域上找到了一个站点。Paras Jah的父亲为儿子注册的。 Little Paras写道,他喜欢Minecraft游戏,并且在长大后想在这个行业工作。那里的小学生提到了他当时的绰号dreadiscool。开始证明这个昵称后,Brian Krebs找到了许多帐户,并开始宣传Paras的在线身份,他在其中讨论了从技术编程主题到DDoS攻击的所有内容。正如您在这张编辑过的照片中所看到的那样,他的一些帖子已经跳过了动漫主题,dreadiscool 在spigotmc.org minecraft论坛上设置为化身。

Mirai僵尸网络也是用Go编程语言编写的。布莱恩·克雷布斯(Brian Krebs)进行了彻底的调查,并收集了其他证据,表明帕拉斯·贾(Paras Ja)和安娜·森派(Anna Senpai)的身份。在Internet档案中,他在parasjha.info域上找到了一个站点。Paras Jah的父亲为儿子注册的。 Little Paras写道,他喜欢Minecraft游戏,并且在长大后想在这个行业工作。那里的小学生提到了他当时的绰号dreadiscool。开始证明这个昵称后,Brian Krebs找到了许多帐户,并开始宣传Paras的在线身份,他在其中讨论了从技术编程主题到DDoS攻击的所有内容。正如您在这张编辑过的照片中所看到的那样,他的一些帖子已经跳过了动漫主题,dreadiscool 在spigotmc.org minecraft论坛上设置为化身。 低俗小说主题展示了Paras的犯罪个性是如何诞生的,而动漫女孩则展示了Anna Senpai虚拟的诞生。用户dreadiscool 在动漫网站MyAnimeList.net上注册也就不足为奇了。它列出了他观看的十个系列的名字-其中一个是Mirai Nikki系列。难题已发展。Brian Krebs还发布了他收集的其他证据,包括乌克兰主机的名称BlazingFast.io,通过它管理Mirai僵尸网络和其他僵尸网络。。此外,安娜·森帕伊(Anna Senpai)与罗伯特·科埃略(Robert Coelho)进行了通信往来,后者设法阻止了乌克兰主机上的Mirai管理服务器。顺便说一句,在谈话中,他提到他最近审查了Mirai Nikki(聊天记录,Robert Coelho,绰号katie.onis)。最后,布莱恩·克雷布斯(Brian Krebs)获得了最终证据:安马尔·祖贝里(Anmar Zuberi)报告称,Ja在2016年11月承认通过Mirai僵尸网络发动了攻击。他在祖贝里的压力下认罪。他向他的前任合伙人抱怨为什么Mirai代码是通过秘密注册机构Namecentral注册的santasbigcandycane.cx域发布的,只有五个人知道,其中两个人知道。微笑的人承认确实是他,并自豪地展示了正在调查Mirai案的联邦调查局特工的短信。总的来说,动漫爱好者不会呆太久。

低俗小说主题展示了Paras的犯罪个性是如何诞生的,而动漫女孩则展示了Anna Senpai虚拟的诞生。用户dreadiscool 在动漫网站MyAnimeList.net上注册也就不足为奇了。它列出了他观看的十个系列的名字-其中一个是Mirai Nikki系列。难题已发展。Brian Krebs还发布了他收集的其他证据,包括乌克兰主机的名称BlazingFast.io,通过它管理Mirai僵尸网络和其他僵尸网络。。此外,安娜·森帕伊(Anna Senpai)与罗伯特·科埃略(Robert Coelho)进行了通信往来,后者设法阻止了乌克兰主机上的Mirai管理服务器。顺便说一句,在谈话中,他提到他最近审查了Mirai Nikki(聊天记录,Robert Coelho,绰号katie.onis)。最后,布莱恩·克雷布斯(Brian Krebs)获得了最终证据:安马尔·祖贝里(Anmar Zuberi)报告称,Ja在2016年11月承认通过Mirai僵尸网络发动了攻击。他在祖贝里的压力下认罪。他向他的前任合伙人抱怨为什么Mirai代码是通过秘密注册机构Namecentral注册的santasbigcandycane.cx域发布的,只有五个人知道,其中两个人知道。微笑的人承认确实是他,并自豪地展示了正在调查Mirai案的联邦调查局特工的短信。总的来说,动漫爱好者不会呆太久。