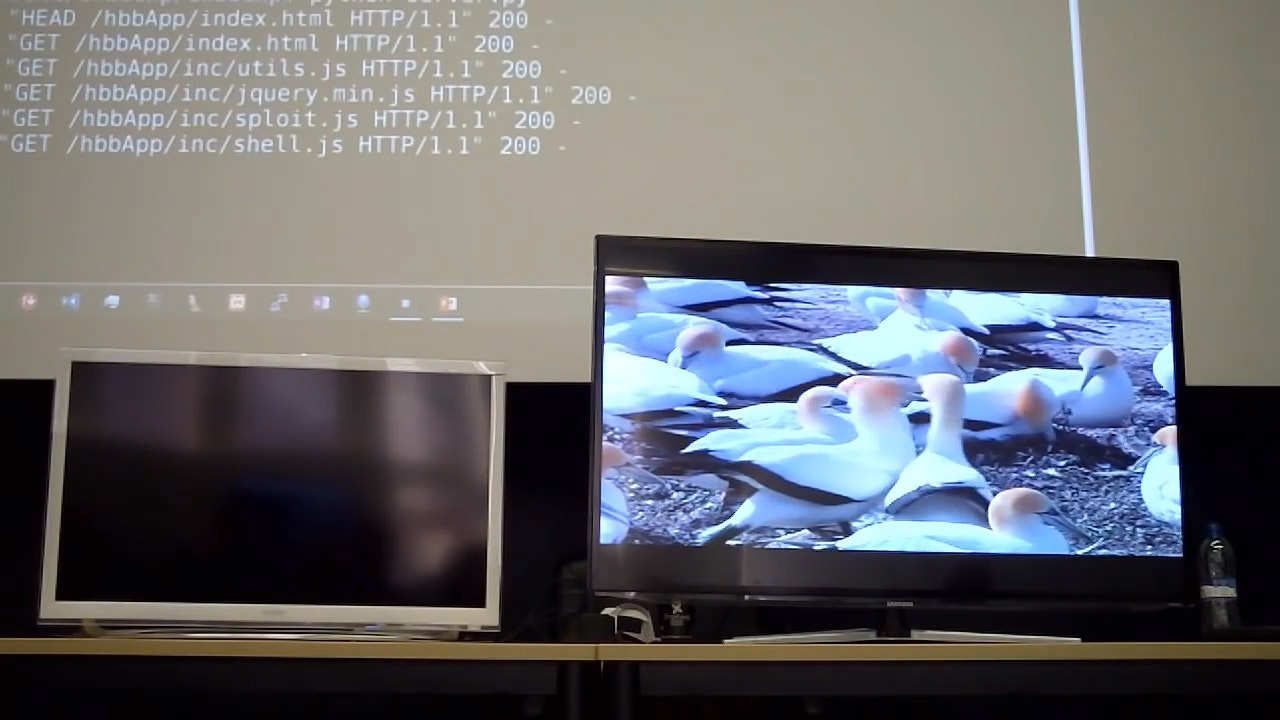

通过电视的内置浏览器下载Array.prototype.sort()的漏洞,并通过DVB-T命令将其定向到指定地址。 当受害者观看有关鸟类的节目时,攻击发生在后台

通过电视的内置浏览器下载Array.prototype.sort()的漏洞,并通过DVB-T命令将其定向到指定地址。 当受害者观看有关鸟类的节目时,攻击发生在后台如您所知,所有智能电视都具有USB端口,您可以在其中插入USB闪存驱动器并在电视上安装恶意软件,这就是CIA代理所做的(请参阅

三星电视的

哭泣天使漏洞利用程序 )。 但是,当不必进入受害者的公寓时,还有另一种黑客手段,您可以同时入侵数百万台电视。 没错,这需要访问广播电台,也就是说,可以在您自己国家的州级别进行攻击。 另外,您也可以花50美元到150美元之间购买一台DVB-T发射机,然后非法广播,任何人都可以。

在网络安全研讨会Media Cyber Security Seminar上,德国公司

Oneconsult AG的安全专家阅读了

一篇关于黑客入侵智能电视的非常有趣的

报告 ,甚至向媒体行业展示了如何使用常规

DVB-T电视信号(数字视频广播)远程感染电视。 -地面),他们不断在自己的频率上广播。

恶意电视节目使您可以将内置浏览器定向到在电视上获得根权限的漏洞利用程序,它可以在此处设置任意代码并以攻击者希望的任何方式使用电视:从间谍活动开始,到电视成为僵尸网络的一部分时以对远程目标的DDoS攻击结束。

攻击的中心链接是混合广播宽带电视(

HbbTV )技术-一种用于将其他优惠从Internet传输到电视的电视标准。 实际上,这是一个适用于电视的特殊网站,可以在屏幕上调用该网站。 几乎所有现代智能电视都支持该技术;它与通过DVB-T,DVB-C和IPTV传输电视信号兼容。

HbbTV支持JavaScript,CSS和DOM。 根据标准,要求电视执行在HbbTV上接收的命令。 这样,在观众安静地观看电视节目的同时,在后台传输信息。

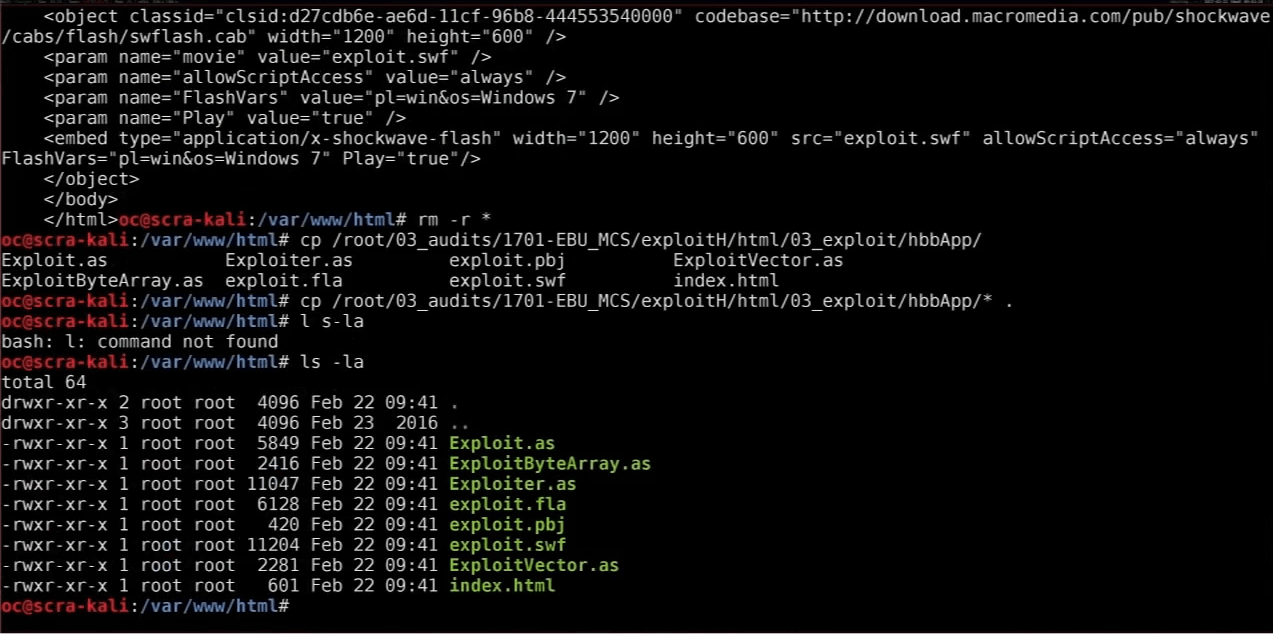

Oneconsult AG的Rafael Scheel开发了两项漏洞利用程序,将它们加载到电视的内置浏览器中后,便会执行恶意代码,获得root权限并有效控制设备。

第一个漏洞利用了Adobe Flash Player中的

CVE-2015-3090漏洞 ,该漏洞是2015年Hacking Team遭到黑客入侵后才发现的0day漏洞之一。

Rafael通过在DVB-T上进行恶意广播,将电视浏览器发送到Internet上的指定地址,从中执行使用指定漏洞的代码,从而演示了该漏洞利用的操作。

之后,我们可以完全访问电视。

事实证明,几乎没有电视制造商愿意在其电视浏览器中消除此漏洞。 的确,很少有电视默认情况下启用Adobe Flash,因此Rafael开发了第二种利用漏洞,该漏洞利用了

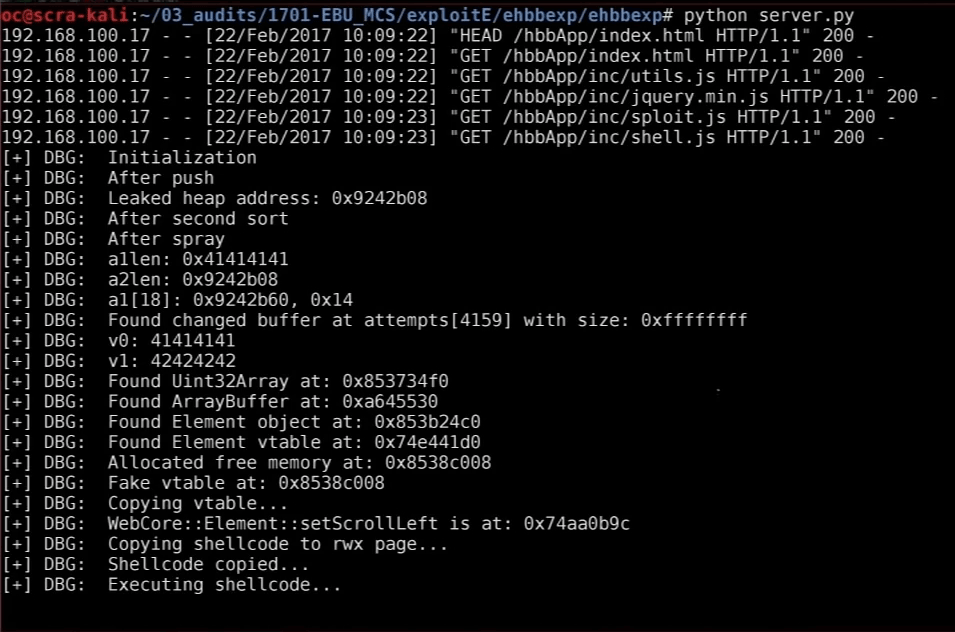

Array.prototype.sort() JavaScript函数中的较旧漏洞。

所有智能电视均已支持JavaScript,并且该漏洞象往常一样尚未关闭。 第二个漏洞利用程序与第一个漏洞利用程序相同,但不需要Flash插件。

据拉斐尔说,近年来市场上约有90%的智能电视容易受到这种攻击。 研究人员提请注意以下事实:DVB-T是一种单向通信通道,从攻击者的角度来看,它是完全匿名的。 没有痕迹了。 但是,有几种方法可以将DVB-T信号发送到受害者的电视。 显然,电视公司或特殊服务可以在全国范围内做到这一点,但是如果是私人来做到这一点,那么您就必须更具创造力。 共有三个选项:

- 攻击广播公司;

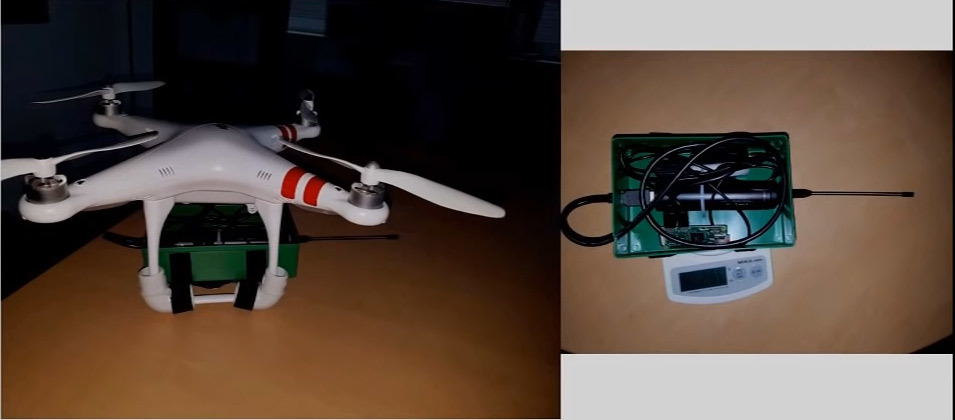

- 将DVB-T信号与更强大的信号配音(例如,从无人机广播):默认情况下,电视应切换到更强的信号源;

- 例如,通过互联网干扰DVB-C(IPTV)。

也许在广播网站上进行XSS攻击是合理的。

带有DVB-T发射器的无人机

带有DVB-T发射器的无人机席尔

说 ,他甚至在了解中央情报局的发展之前就已经开发了一种智能电视漏洞利用程序。