McAfee和FireEye报告通过一个尚未发布补丁的0day新漏洞发现了对Microsoft Word用户的实际攻击。 利用此漏洞,您可以在受害者的计算机上安静地执行任意代码并安装恶意软件。 最糟糕的是,所有版本的Windows上的所有版本的MS Word都容易受到攻击,包括Windows 10下的最新版Office 2016,即使禁用了宏。

Microsoft已收到此漏洞的通知,并且必须有时间为4月11日明天发布的Patch Tuesday安全更新准备补丁。 但是,正如具有类似0day漏洞CVE-2014-4114 / 6352(又名Sandworm)的故事所显示的那样,Microsoft并不总是能够从第一个补丁关闭0day。

McAfee的研究人员

写道 ,他们在今年1月使用此0day发现了第一批攻击。 显然,他们只是最近才收到恶意代码的样本,因此他们能够详细分析感染机制。

攻击期间会使用Word攻击(特别是扩展名为.doc的RTF文档)。

如果在Microsoft Word中禁用了

Office Word

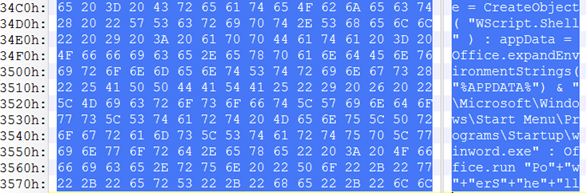

受保护的视图 ,则当您打开文档时,漏洞利用会自动启动。 之后,winword.exe进程向远程服务器发出HTTP请求,从该服务器下载伪装为RTF文档的HTA文件(HTML应用程序)。 HTA文件将自动启动并执行恶意脚本。 此脚本关闭原始的受感染的Word文件,而是向用户显示一个伪造的文本文档。 关闭原始的winword.exe进程,以向用户隐藏一个显示OLE2Link的窗口。 同时,该脚本从远程服务器下载其他恶意代码,以在计算机上进行安装。

McAfee研究人员写道,利用.hta执行,漏洞利用程序的作者有效地绕过了Microsoft实施的所有内存保护措施以及防病毒保护和大多数其他保护方法。

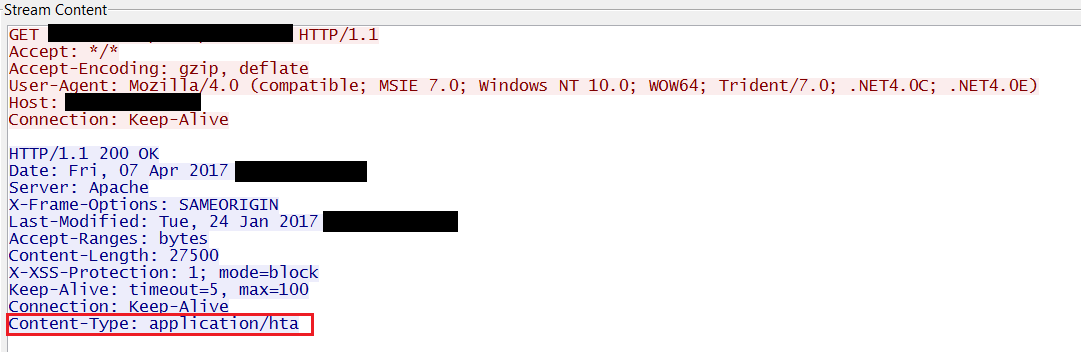

这是与服务器通信的一部分:

如果HTA被安装在受害者的计算机上,则会被屏蔽为RTF文档,以绕过防病毒程序。 本文档的底部包含完成所有工作的恶意Visual Basic脚本。

McAfee专家写道,此0day漏洞与对象链接和嵌入(OLE)功能的操作有关,OLE是Office功能的重要组成部分,实际上使您可以将某些文档嵌入到其他文档中。 此功能已多次用于各种攻击。 例如,在2015年,同一位McAfee专家为Black Hat USA黑客大会准备了

演讲 ,在

演讲中他们讨论了通过OLE可能出现的攻击媒介。

FireEye员工

声称他们是在McAfee之前发现此漏洞的,并且是第一个向Microsoft发送消息的人,但一直保持沉默,直到补丁发布。 在发布McAfee博客文章之后,没有沉默的感觉,因此他们还报告了他们在分析此漏洞后可以理解的内容。

在FireEye产品中,恶意文档定义为Malware.Binary.Rtf。

安全专家Mikko Hipponen

意识到 ,微软一定会在下一个补丁星期二(即明天,2017年4月11日)发布此漏洞的补丁。

在安装补丁之前,您可以

通过以下方式在注册表

中阻止RTF:在注册表

中设置值

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles设置为2,而

OpenInProtectedView设置为0。在这种情况下,当您尝试以RTF格式打开文件时,将出现以下消息:

顺便说一下,这是Ryan Hanson的建议,他

声称他在7月发现了这个0day,并在2016年10月进行了报告。 现在,它被陌生人泄露。 如果他说的是实话,那么Microsoft确实已经覆盖了很长时间的关键漏洞。

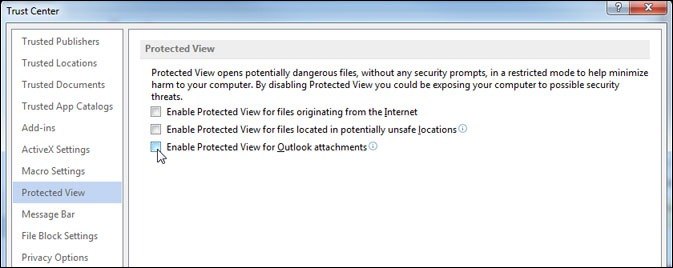

但是测试表明,以保护模式打开Office Protected View时,该漏洞无法运行执行,因此阻止RTF是一种极端措施。

无论如何,在不久的将来,我们敦促所有Microsoft Office用户:

- 不要打开从不受信任来源获得的任何Office文档。

- 启用Office保护的视图保护。

反病毒公司没有说谁是攻击的受害者。 但是从过去的经验中可以知道,这种0day通常用于针对政府命令的针对性攻击。 奇怪的是,微软已经在补丁上工作了这么长时间了。