恶意的Mirai蠕虫通过网络传播,并在其僵尸网络中添加了新的IoT设备。 但是他有一个强大的对手-Hajime防御蠕虫。 该僵尸网络

于2016年

10月首次出现,已经保护了10,000多个网络摄像机,路由器,机顶盒和其他连接到Internet的设备。

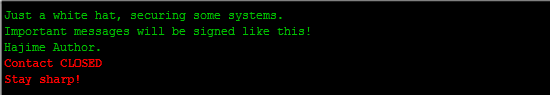

Hajime每10分钟在终端中显示一条消息:“仅仅是一名道德黑客,我们保护了一些系统。 重要消息将以与此相同的方式签名! Hajime发表。 联系CLOSED。 保持警惕!”

与其他僵尸网络不同,Hajime不会进行DDoS攻击,不会挖掘比特币,并且不会在受感染的设备上执行任何恶意操作,除了进行网络扫描以搜索也会感染它的其他易受攻击的设备以进行保护。 扫描端口TCP / 23(telnet)和TCP / 5358(WSDAPI)。 感染后,该蠕虫会阻止用于传播Mirai和其他类似恶意软件的四个端口:TCP / 23(远程登录),TCP / 7547(TR-069),TCP / 5555(TR-069)和TCP / 5358(WSDAPI)。

Hajime使用与Mirai相同的61种标准登录名和密码组合列表进行感染(以及Atheros路由器和访问点的两个附加组合:root / 5up和Admin / 5up)。 通常,这些是双胞胎兄弟,其中只有一个在黑暗的一面,另一个在光明的一面。

以前也曾遇到过类似的“好”恶意软件。 例如,在2015年,赛门铁克

描述了Wifatch ,这是一种以这种方式起作用的Linux系统病毒。

这样的程序的作者的主动性可以受到欢迎,但不要自欺欺人:它们的效果只是暂时的。 恶意软件存储在设备的内存中,重新启动后,如果所有者不注意更改密码,它将再次返回到不安全状态。 赛门铁克

写道 ,使用标准密码和Telnet对世界开放,该设备仍可以安装Mirai。

几天前,Radware专家发布了Hajime的

技术分析 。 他们得出的结论是,作者是一位非常熟练的程序员,花费了大量时间来创建此程序。 这不是简单的方法。 一个简单的示例:与Mirai不同,当尝试感染设备时,此蠕虫不会从列表中愚蠢地遍历登录名和密码,而是读取屏幕上授权表中的文本以确定设备的制造商-然后使用专门针对该制造商的标准密码。 因此,攻击MikroTik路由器时,它将尝试使用用户名“ admin”和空密码登录。 这是

MikroTik文档中指定的默认组合。

此外,肇在洪流中蔓延。 为了传输命令和程序更新,使用了uTP BitTorrent协议-与Mirai和类似的僵尸网络相比也很出色。 另外,它可靠地保护Hajime不受阻塞。 Hajime加载程序可以从僵尸网络的另一个节点下载代码,而不是从进行感染的节点下载代码。 此外,Hajime对节点之间的通信进行加密,并使用私钥和公钥对其进行签名。 通信通过UDP / 1457和TCP的另一个随机数大于1024的端口进行。

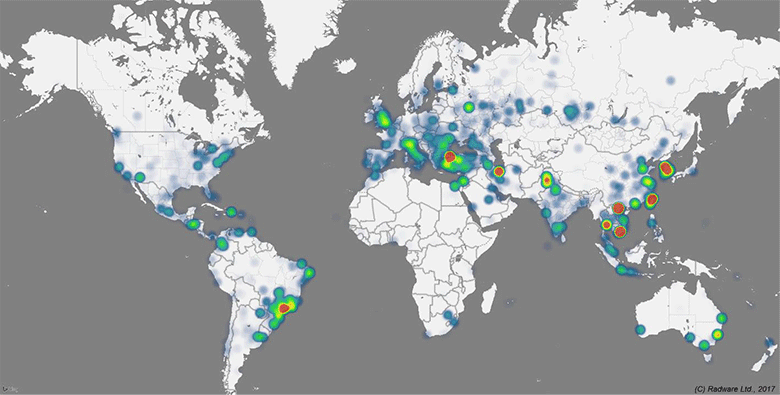

Hajime感染地理

Hajime感染地理鉴于以上所有内容,这显然是一个更高级别的程序。 我很高兴有道德的黑客(白帽子)比不道德的(黑帽)技能更高。

没错,在2016年10月,Rapidity Networks专家

发现了 Hajime加密协议的实现中存在

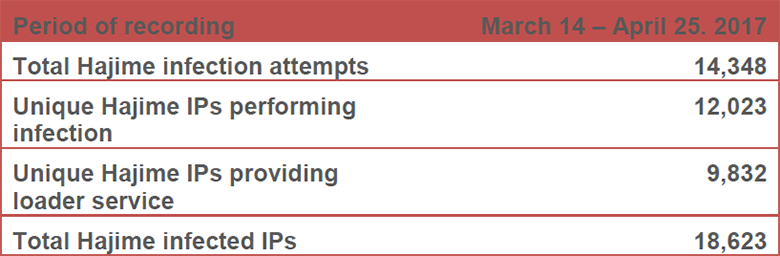

一个漏洞 ,但到目前为止,该程序的匿名作者已关闭了该漏洞。 现在,蠕虫继续在物联网的各个设备中积极传播。 Radware已经建立了蜜罐来学习僵尸网络通信。 在汉尼拔火锅行动的五周内,共记录了14,348例Hajime感染,其中包含12,023个唯一IP地址。 这表明僵尸网络的分布规模相当可观,尽管仍然很难对僵尸网络的规模进行大概估算。 但是,在报告期内,Hajime产生了在hanipot上记录的所有IoT僵尸网络活动的50%。

Hajime的其他有趣功能是在

ARRIS电缆调制解调器的

后门中使用后门 。 根据针对每个平台优化的手动编写的汇编程序,从十六进制字符串动态生成引导程序。

安全专家说,黑客在任何时候的“良好”意图都可能变为恶意。 为Hajime推出一个更新就足够了-它会迅速在torrent网络中传播,所有成千上万的僵尸程序都可以立即启动,例如DDoS攻击。 从软件的质量来看,Hajime可能会非常广泛地传播,并在机器人数量上超过Mirai。 如果它在一两年内变成恶意工具也就不足为奇了。

Hajime二进制和文件散列已添加到

Github存储库 。 从1月28日到3月5日,主二进制文件被更新了六次。