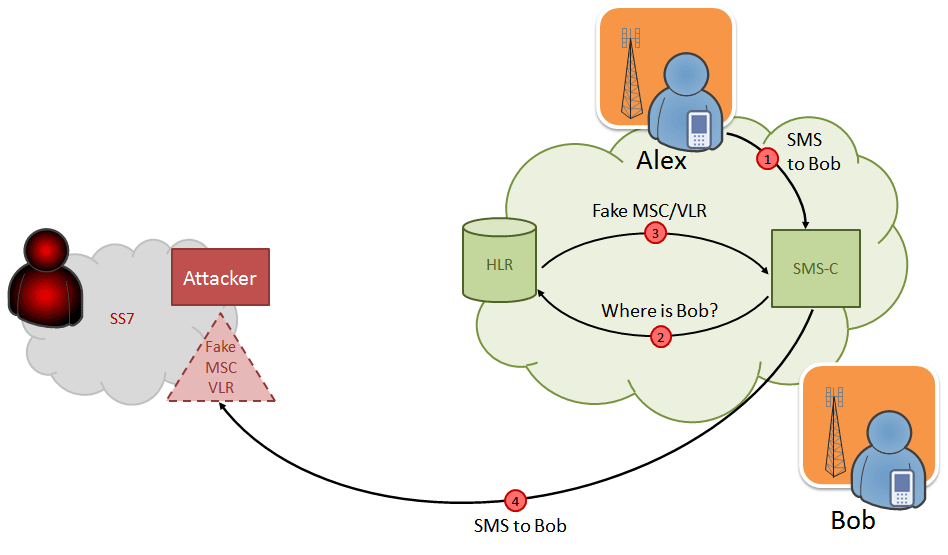

具有拦截SMS消息的攻击方案。 插图:积极技术

具有拦截SMS消息的攻击方案。 插图:积极技术众所周知,SS7信令协议中的关键漏洞已有数年了。 例如,在2014年,俄罗斯积极技术专家Dmitry Kurbatov和Sergey Puzankov在信息安全会议上

清楚地展示了此类攻击是如何发生的。 攻击者可以听电话,建立订户的位置并对其进行伪造,进行DoS攻击,从帐户转账,拦截SMS。 在研究“

基于SS7的移动通信网络的漏洞 ”和报告“

移动网络SS7中的主要安全威胁的统计数据 ”中更详细地描述了这些攻击。

现在,第一个证据表明,自2014年以来,黑客真正使用了此技术来绕过两因素授权,并从银行客户的帐户中转移资金。 德国报纸《

南德意志报》 发表了调查报告。

问题在于SS7信令网络是1975年开发的(用于在漫游时路由消息),并且最初并未设置针对此类攻击的保护机制。 可以理解的是,该系统已经关闭并且受到了外部连接的保护。 实际上,事实并非如此:您可以连接到它。 从理论上讲,您可以在刚果或其他任何国家/地区连接到它-然后您就可以访问俄罗斯,美国,欧洲和其他国家/地区的所有运营商的交换机。 如Positive Technologies所述,包括拦截任何用户的传入SMS都是如此。 同时,攻击者不需要复杂的设备:可以在Internet上找到带有SS7数据包生成器的Linux计算机就足够了。

在“伪造” MSC / VLR地址上注册用户之后,所有针对该用户的SMS消息都将到达攻击者的站点。

攻击者可以:

- 在收到消息后发送响应(发送方会感觉到SMS已发送给收件人);

- 不要发送收据报告,也不要将订户重新注册到先前的交换机(在这种情况下,几分钟后,该消息将再次发送给接收者);

- 发送收据报告,将订户重新注册到先前的交换机,并向他发送修改后的消息。

此攻击可用于:

- 拦截手机银行一次性密码;

- 拦截来自Internet服务(邮件,社交网络等)的已恢复密码;

- 在移动运营商的网站上接收您的个人帐户的密码

库尔巴托夫(Kurbatov)和普赞科夫(Puzankov)在2014年再次描述了所有这些内容(!),但是直到现在,

南德意志集团的人才发现这种攻击实际上是在进行的,并且通过SMS进行的两次身份验证不再提供任何安全性。

实际上,以前只有特殊服务可以使用此选项,但是现在拥有Linux计算机的任何人都可以使用该选项。

SüddeutscheZeitung报纸写道,可以在某些地方以1000欧元的价格购买使用SS7交换机的权限。 使用贿赂,您仍然可以获得移动运营商的

全球头衔(GT)标识符-在一些贫穷的腐败国家中,这也是可能的,因为那里的官员有时会为了自己的利益而违反法律。

攻击者使用网络钓鱼或恶意软件识别了受害者的银行详细信息,然后使用SS7漏洞获取了一次性交易确认代码(mTAN),该密码通过银行通过SMS发送。

对一家德国报纸的调查不仅讨论了银行帐户中的资金被盗,而且还指出了SMS作为身份验证因素的根本脆弱性:“对于黑客拿走了指尖的钱,我并不感到惊讶。 令我感到惊讶的是,网上银行的盗贼花了这么长时间加入间谍间谍组织,并利用了SS7网络的漏洞,”另一位著名的移动网络安全和SS7专家Karsten Nohl说。 在2014年俄罗斯举行的同一会议上,他阅读了一份有关移动网络攻击的报告,并在其他会议上多次谈到了这一主题。 特别是,他在2014年的“混沌通信大会”黑客大会上谈到了SS7漏洞,甚至还

听取了众议员特德·W·利乌 (

Ted W. Lieu )的

手机通话 (用于演示)。 现在,这位国会议员已经

呼吁国会组织有关SS7全球信令网络上的关键漏洞的听证会。

非常重要的是,许多在线服务,银行和其他组织必须立即停止使用SMS进行身份验证,因为该渠道已被

正式确认为不安全(NIST建议) 。 例如,谷歌使用更可靠的谷歌身份验证器移动应用程序,但仍会发送SMS代码以输入该帐户,从而充分破坏了SS7中的漏洞,从而完全破坏了安全系统。